SQL注入(字符型)

靶场:sqli-labs

@SQLi最重要的一点:别上来就对着输入框注入,完整语句写出来,始终在语句中写完整的,最后把完整的一部分截取出来作为输入

@URL编码:为避免歧义,URL中,如

%2b是+ , %23是# , %26是& , %27是' , %25是%(+在mysql中不仅是加号,还是分隔符;&也是,在url中有歧义,so把它们编码)

%3c 是< ,%3d是> (XSS)

HTML实体中,"<" 代表 "<",">" 代表 ">"

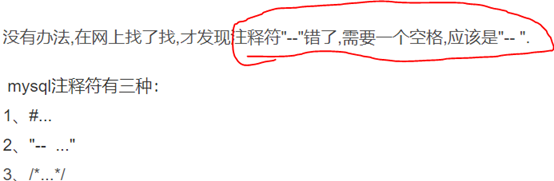

@mysql注释符

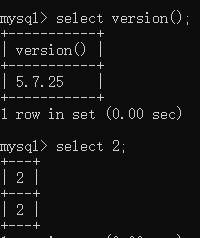

@select database();

selec length(tabel_name):表的名字的长度

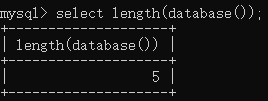

select length(database());数据库名字的长度(DBLab,length为5)

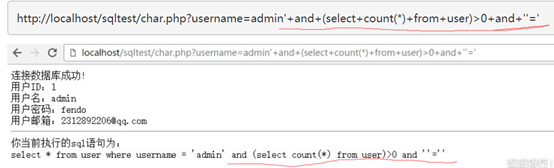

SQL注入如何得到数据库名的长度:http://localhost/index.php?id=2' and length(database())>1%23

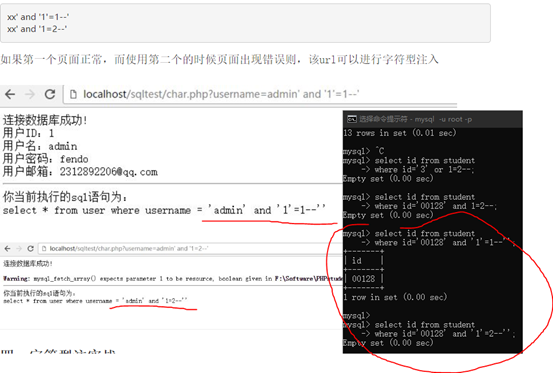

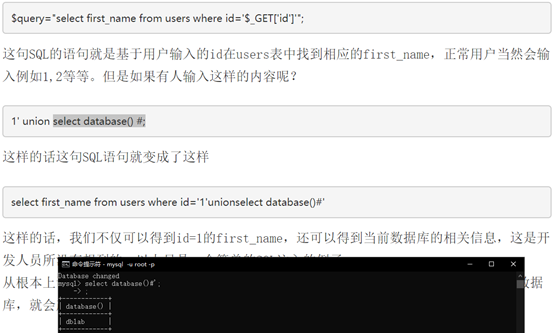

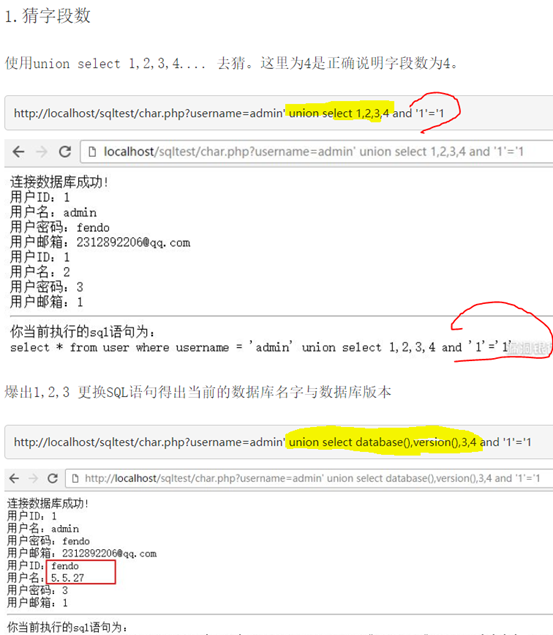

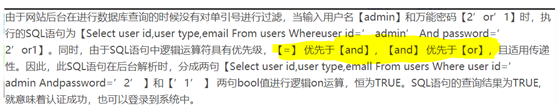

@注入语句中’1’=’1 ,而不是1=1,因为字符型本身的搜索语句里就有select * from user where username='$name' 最'$name'的引号被拆散,最后一个引号无处安放,为了解决因为最后一个引号落单而报错,注入and ’1’=’1这么句废话 ,配合最后一个引号

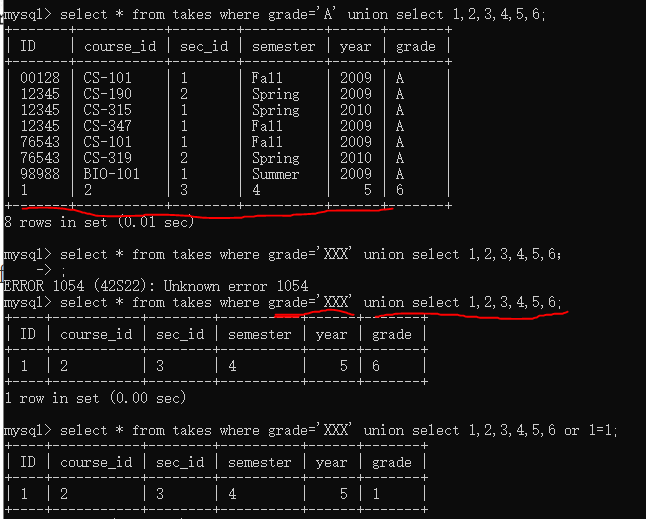

@union前面的select为false,不报错,显示后面union的内容

@优先级

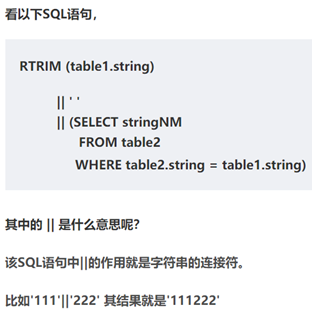

@||连接符(mysql字符串连接可以使用 '||'或者concat函数)

@分隔符+ 代表空格。为什么不直接空格?和浏览器啥的有关系

最后的and’’=’’纯属给最后一个落单的引号找伴,防报错

SQL注入(字符型)的更多相关文章

- ctfhub sql注入字符型

手工注入 1, 检查是否存在注入 2.猜字段数.列数 3.获得注入点,数据库名称,数据库版本 4.获得表名 5.获得字段名 6.获得flag sqlmap方法 1.查数据库库名 2.查表名 3.查字段 ...

- ctfhub技能树—sql注入—字符型注入

打开靶机 查看页面信息 查询回显位 查询数据库名(查询所有数据库名:select group_concat(schema_name) from information_schema.schemata) ...

- Sql注入--数字型手工测试

Sql注入--数字型手工测试 漏洞原因:是在数据交互中,前端的数据传入到后台处理时,没有做严格的判断,导致其传入的"数据"拼接到SQL语句中后,被当作SQL语句的一部分执行. 从而 ...

- SQL注入之PHP-MySQL实现手工注入-字符型

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.具体来说,它是利用现有应用程序,将(恶意的)SQL命令注入到后台数据库引擎 ...

- 测试常用SQL注入语句大全

转载自Cracer,标题:<渗透常用SQL注入语句大全>,链接http://www.xxxx.com/?p=2226 1.判断有无注入点 整形参数判断 1.直接加' 2.and 1=1 3 ...

- SQL 注入漏洞

首先要知道sql注入形成的原因:用户输入的数据被sql解释器执行 sql注入又分:数字型,字符型,cookie 注入,post注入,延时注入,搜索注入,base64注入 如何甄别一个模块是否有sql注 ...

- 浅谈SQL注入

先看一个sql语句: select * from admin where username='(此处为用户输入的数据)'; 在没有任何过滤的情况下,如果用户输入:' or 1=1 -- 这条语句就为: ...

- DVWA学习之SQL注入

DVWA学习之SQL注入 环境工具 dvwa 1.9 phpstudy firefox burpsuite 实验步骤 一.设置安全级别为LOW 1. 登录DVWA,并将安全级别设置为LOW 2. 进入 ...

- sql注入学习笔记 详解篇

sql注入的原理以及怎么预防sql注入(请参考上一篇文章) https://www.cnblogs.com/KHZ521/p/12128364.html (本章主要针对MySQL数据库进行注入) sq ...

- DVWA sql注入low级别

DVWA sql注入low级别 sql注入分类 数字型注入 SELECT first_name, last_name FROM users WHERE user_id = $id 字符型注入 SELE ...

随机推荐

- mouseleave([[data],fn])

mouseleave([[data],fn]) 概述 当鼠标指针离开元素时,会发生 mouseleave 事件.该事件大多数时候会与mouseenter 事件一起使用. 与 mouseout 事件不同 ...

- MySQL 源码编译安装脚本

cat mysql_init.shmysql_init.sh mysql_init.sh.20190401 mysql_init.sh.back20171030 ...

- SQL Server遇到的错误和有用的tools

1.The target principal name is incorrect. Cannot generate SSPI context. 检查IIS的profile,可能是密码错误 2.The ...

- js的数组在内存中是如何存储的

前言:本来想自己总结下,但发现以下文章已经写得很好,就直接放链接了. 英文文章:http://voidcanvas.com/javascript-array-evolution-performance ...

- [Luogu] 最大收益

题面:https://www.luogu.org/problemnew/show/P2647 题解:https://www.zybuluo.com/wsndy-xx/note/1142685

- 2015-2016 ACM ICPC Baltic Selection Contest

这是上礼拜三的训练赛,以前做过一次,这次仅剩B题没补.题目链接:https://vjudge.net/contest/153192#overview. A题,水题. C题,树形DP,其实是一个贪心问题 ...

- 6.3 MRUnit写Mapper和Reduce的单元测试

1.1 MRUnit写单元测试 作用:一旦MapReduce项目提交到集群之后,若是出现问题是很难定位和修改的,只能通过打印日志的方式进行筛选.又如果数据和项目较大时,修改起来则更加麻烦.所以,在将 ...

- Kafka - SASL认证

kafka SASL认证配置 1.找到kafka安装根目录,在config文件夹下创建kafka_server_jaas.conf,写入 KafkaServer { org.apache.kafka. ...

- pwn学习日记Day16 pwn原理理解

CTF-Pwn入门及栈溢出原理解释 CTF pwn 中最通俗易懂的堆入坑指南 看雪论坛

- fastadmin 后台管理中,权限设置,不同管理员,显示不同的数据

1.https://doc.fastadmin.net/docs/controller.html