upload-labs-env文件上传漏洞 11-19关

Pass-11

源码:加上了本人的注释=。=

$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){

$ext_arr = array('jpg','png','gif');//文件的后缀

$file_ext = substr($_FILES['upload_file']['name'],strrpos($_FILES['upload_file']['name'],".")+); //获取文件的后缀名 在.的位置+1

if(in_array($file_ext,$ext_arr)){

$temp_file = $_FILES['upload_file']['tmp_name']; //获取临时上传文件的名称

$img_path = $_GET['save_path']."/".rand(, ).date("YmdHis").".".$file_ext; //获取上传文件最重要保存在哪个目录加了个/和随机数字和日期

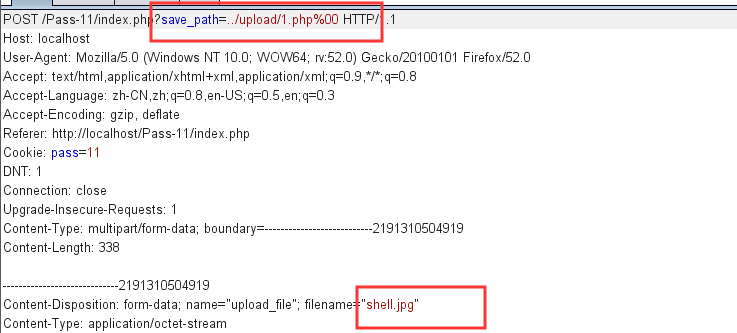

在源码中可以看到,除了白名单的三种后缀别的后缀都不可以上传,然后这次用到的绕过方式为00绕过

00绕过的原理为: 00截断是16进制的00 当操作系统在读文件名的时候在读到00的时候他认为这个文件就结束了,后面有再多的东西也没有用

那么我们就上传一个木马文件,改为jpg格式,然后再路径里面添加一个php文件后面加%00

最上传的文件为1.php 然后连接就好

Pass-12

源码:

$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){

$ext_arr = array('jpg','png','gif');

$file_ext = substr($_FILES['upload_file']['name'],strrpos($_FILES['upload_file']['name'],".")+);

if(in_array($file_ext,$ext_arr)){

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = $_POST['save_path']."/".rand(, ).date("YmdHis").".".$file_ext;

源码跟11关没有什么本质的区别,只不过就是这关采用了POST的形式上传

同样是上传shell.jpg的文件,在文件路径添加一个1.php.jpg不写00

然后到HEX里面找到16进制的1.php.jpg,在.jpg的.这里把他的16进制改为00,然后上传就成功了。

Pass-13

源码

function getReailFileType($filename){

$file = fopen($filename, "rb");

$bin = fread($file, ); //只读2字节

fclose($file);

$strInfo = @unpack("C2chars", $bin);

$typeCode = intval($strInfo['chars1'].$strInfo['chars2']);

$fileType = '';

switch($typeCode){

case :

$fileType = 'jpg';

break;

case :

$fileType = 'png';

break;

case :

$fileType = 'gif';

break;

default:

$fileType = 'unknown';

}

return $fileType;

}

源码的整体大概意思就是只读取文件头的前两个字节,前两个字节符合上传的三种文件格式即可。

那么我们只需要上传shell.php在内容的头部加入三种格式的文件头即可。

GIF GIF 89A

JPEG(JPG) FFD8FF

PNG 89504E87

GIF 47494638

然后就上传成功了,你写的什么格式的文件头,上传的就是什么格式

那么这里就需要文件包含来进行连接了,然而我的靶机里面没有文件包含,所以我就自己写了一个

<?php

header("Content-Type:text/html;charset=utf-8");

$file=$_GET['file'];

if(isset($file)){

include $file;

}else{

show_source(__file__);

}

?>

然后访问文件包含漏洞的文件:localhost/baohan.php?file=图片马路径 即可连接

Pass-14

源码于13大同小异,只不过判断的方式不同

这里我选择的是插入图片马

在dos里输入 copy 1.jpg/b+shell.php 2.jpg

然后生成了一个2.jpg的图片马

上传上去,用文件包含连接即可

Pass-15 使用了exif_imagetype的判断方式

同13 14

Pass-16

源码

$is_upload = false;

$msg = null;

if (isset($_POST['submit'])){

// 获得上传文件的基本信息,文件名,类型,大小,临时文件路径

$filename = $_FILES['upload_file']['name'];

$filetype = $_FILES['upload_file']['type'];

$tmpname = $_FILES['upload_file']['tmp_name']; $target_path=$UPLOAD_ADDR.basename($filename); // 获得上传文件的扩展名

$fileext= substr(strrchr($filename,"."),); //判断文件后缀与类型,合法才进行上传操作

if(($fileext == "jpg") && ($filetype=="image/jpeg")){

if(move_uploaded_file($tmpname,$target_path))

{

//使用上传的图片生成新的图片

$im = imagecreatefromjpeg($target_path); if($im == false){

$msg = "该文件不是jpg格式的图片!";

}else{

//给新图片指定文件名

srand(time());

$newfilename = strval(rand()).".jpg";

$newimagepath = $UPLOAD_ADDR.$newfilename;

imagejpeg($im,$newimagepath);

//显示二次渲染后的图片(使用用户上传图片生成的新图片)

$img_path = $UPLOAD_ADDR.$newfilename;

unlink($target_path);

$is_upload = true;

16关这里使用了一个二次渲染的过滤,也就是把你上传的图片打碎重组生成新的图片

这里如果我们用自己生成的图片马的话,会把你的恶意代码删除。

使用winhex工具,在中间随意位置写入16进制的恶意代码,然后上传。

Pass-17

upload-labs-env文件上传漏洞 11-19关的更多相关文章

- WordPress NextGEN Gallery ‘upload.php’任意文件上传漏洞

漏洞名称: WordPress NextGEN Gallery ‘upload.php’任意文件上传漏洞 CNNVD编号: CNNVD-201306-259 发布时间: 2013-06-20 更新时间 ...

- 1.5 webshell文件上传漏洞分析溯源(1~4)

webshell文件上传漏洞分析溯源(第一题) 我们先来看基础页面: 先上传1.php ----> ,好吧意料之中 上传1.png ----> 我们查看页面元素 -----> ...

- DVWA 黑客攻防演练(五)文件上传漏洞 File Upload

说起文件上传漏洞 ,可谓是印象深刻.有次公司的网站突然访问不到了,同事去服务器看了一下.所有 webroot 文件夹下的所有文件都被重命名成其他文件,比如 jsp 文件变成 jsp.s ,以致于路径映 ...

- 【DVWA】File Upload(文件上传漏洞)通关教程

日期:2019-08-01 17:28:33 更新: 作者:Bay0net 介绍: 0x01. 漏洞介绍 在渗透测试过程中,能够快速获取服务器权限的一个办法. 如果开发者对上传的内容过滤的不严,那么就 ...

- DVWA之File Upload (文件上传漏洞)

目录 Low: Medium: 方法一:抓包修改文件的type 方法二:00截断 High: Impossible : Low: 源代码: <?php if( isset( $_POST[ 'U ...

- 文件上传漏洞演示脚本之js验证

文件上传漏洞演示脚本之js验证 0 0 716 关于文件上传漏洞,想必玩web安全的同学们都有接触,之前本站也发布过一篇文章介绍文件上传漏洞的各种绕过方法,但是只是有文档却没有演示代码 ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件上传漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- 【代码审计】QYKCMS_v4.3.2 任意文件上传漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】BootCMS v1.1.3 文件上传漏洞分析

0x00 环境准备 BootCMS官网:http://www.kilofox.net 网站源码版本:BootCMS v1.1.3 发布日期:2016年10月17日 程序源码下载:http://w ...

- 文件上传漏洞靶场分析 UPLOAD_LABS

文件上传漏洞靶场(作者前言) 文件上传漏洞 产生原理 PASS 1) function checkFile() { var file = document.getElementsByName('upl ...

随机推荐

- iOS 增强程序健壮性 - - 使用 NullSafe 对 <null> 处理

在项目开发中,和服务端交互数据时,若服务端数据为空时,会出现 <null>,客户端解析时会 Crash,为了增强程序的健壮性,减少 Crash 的发生,可以使用 NullSafe 这个类别 ...

- 嵌入式实时程序设计中C/C++代码的优化

1 引言 计算机技术和信息技术的高速发展的今天,计算机和计算机技术大量应用在人们的日常生活中,嵌入式计算机也得到了广泛的应用.嵌入式计算机是指完成一种或多种特定功能的计算机系统,是软硬件的紧密结合体. ...

- ES查询不重复的数据

GET ana-apk/_search #查询不重复的mac地址{ "size": 10, "aggs": { "MAC": { ...

- 小白学 Python 爬虫:Selenium 获取某大型电商网站商品信息

目标 先介绍下我们本篇文章的目标,如图: 本篇文章计划获取商品的一些基本信息,如名称.商店.价格.是否自营.图片路径等等. 准备 首先要确认自己本地已经安装好了 Selenium 包括 Chrome ...

- ava StringTokenizer 类使用方法

菜鸟教程 -- 学的不仅是技术,更是梦想! 首页 笔记首页 Android 互联网 程序员人生 程序员笑话 编程技术 红包 知识店铺 --> 首页 Android 鸡汤 逗乐 Search Ja ...

- 1123. Lowest Common Ancestor of Deepest Leaves

link to problem Description: Given a rooted binary tree, return the lowest common ancestor of its de ...

- python面试题手动总结答案锦集

数据类型 字符串 1.列举python中的基本数据类型 数字:int 布尔值:bool 字符串:str 列表:list 元组:tuple 字典:dict 集合:set 然后我们需要了解一些运算符,应为 ...

- DNS域名解析,内网

1.登录DNS服务器 windows系统 2.打开dns程序,新建区域.如下图 按默认的选项就行 2.点击空白处的右键,新建主机 具体如下图 3.可以测试访问了 ,如果做过hosts文件的修改,本机的 ...

- 算法-leetcode-65-Valid Number

算法-leetcode-65-Valid Number 上代码: # coding:utf-8 __author__ = "sn" """Valida ...

- TensorFlow基础三(Scope)

用到变量名了,就涉及到了名字域的概念.通过不同的域来区别变量名,毕竟给所有变量都直接取不同名字还是有点辛苦的. 主要是name_scope和variable_scope,name_scope 作用于操 ...