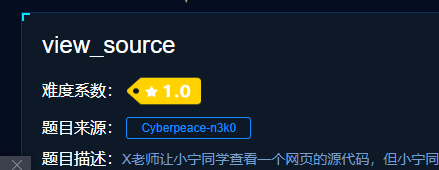

CTF -攻防世界-web新手区

直接f12出来

先用get后加/?a=1

然后火狐装hackbar(老版本)f12 post b=2 搞定

Hackbar:https://github.com/Mr-xn/hackbar2.1.3

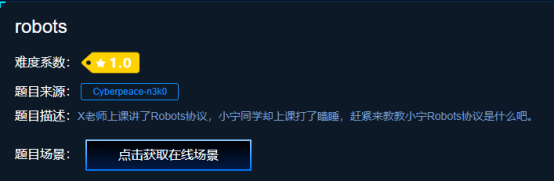

更简单 直接/robots.txt 有一个php网页 再加在后面打开就行 蜘蛛扫描可以访问的网页

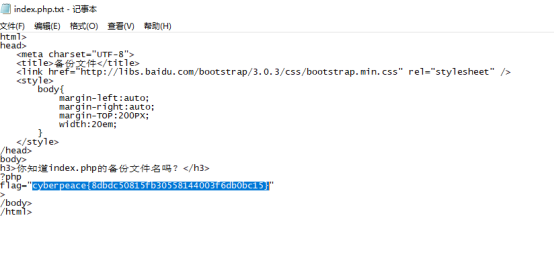

直接/index.php.bar 会下载一个.bar文件 然后改为.txt

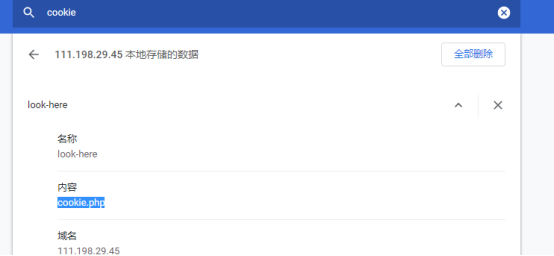

查这个网页的cookie

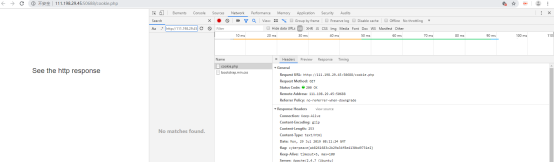

给我们提示

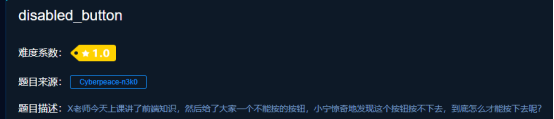

一般有两种方法

方法一:

删除代码:disabled=""

然后点击网页上的flag图标就可以得到flag了

方法二:

将disabled=""改为disabled=“false”

然后点击网页上的flag图标就可以得到flag了

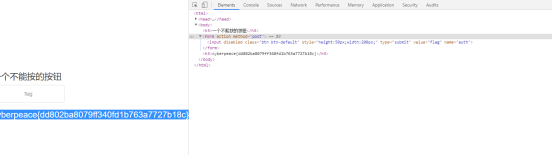

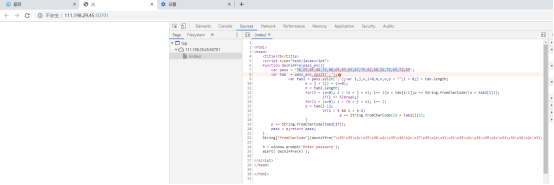

本以为这就是密码 结果不是,于是就试试下面那串数字

再转化为ascii码转换得:786OsErtk12

根据提示flag格式为Cyberpeace{xxxxxxxxx} ,提交Cyberpeace{786OsErtk12}得到正确答案

referer的意思简言之,HTTP Referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接过来的,服务器籍此可以获得一些信息用于处理。

比如在一个网页里面插入一个超链接,链接到其他的网页,那么当点击这个超链接从而链接到另外一个页面的时候,相当于浏览器向 web 服务器发送了一个 http 请求,对于另外一个页面而言,这个 referer 就是上一个页面的 URL,而对于从地址栏里面直接输入 URL 或者是刷新网页的方式,则 referer = null,通过设置这个 referer 可以防止盗链的问题

例如从我主页上链接到一个朋友那里,他的服务器就能够从HTTP Referer中统计出每天有多少用户点击我主页上的链接访问他的网站。(这段文字网上找的,链接不记得了如果侵权请联系我,我立马就处理。)

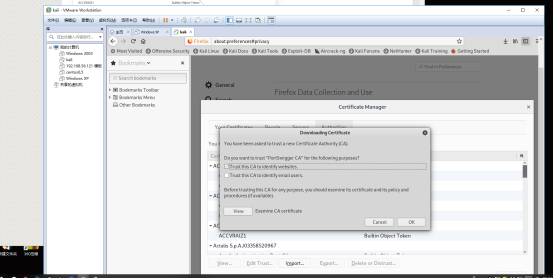

第一步:浏览器要导入burp的ca证书 导入方式见下面博客

https://www.cnblogs.com/lsdb/p/6824416.html

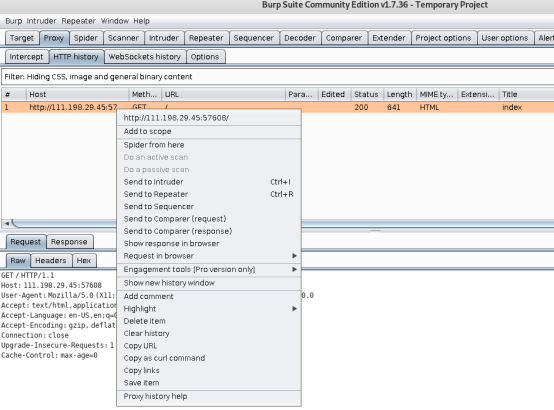

第二步:打开burp。将题目网址打开后 将浏览器设为127.0.0.1 端口8080

再返回看burp已经可以看见抓的包了

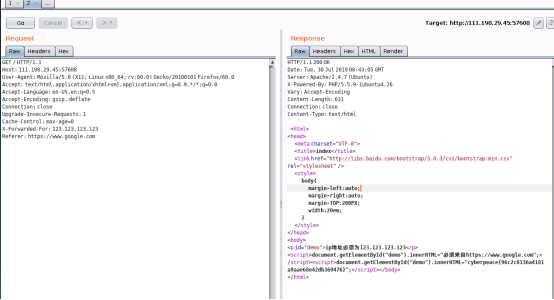

第三步:右击选择send to repeater,在请求头添加在http头加一条X-Forwarded-For: 123.123.123.123 伪造IP地址

第四步:将网络改为正常,GO一下放包在在响应中看到必须来自谷歌

第五步:于是再次增加一条Referer: https://www.google.com

总结:先伪造了ip再伪造了上一个页面链接

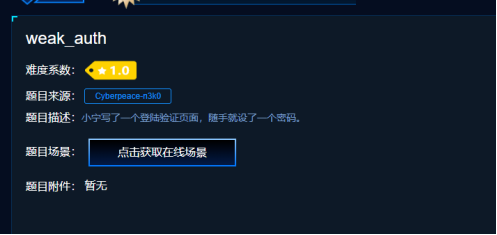

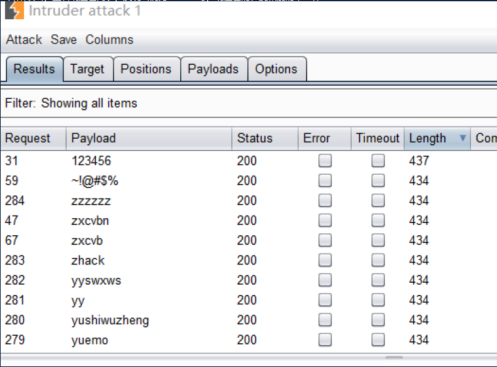

运气好直接猜出来了密码123456,也想过用sql注入爆表但是我太菜了,没找到注入点,正确做法是:

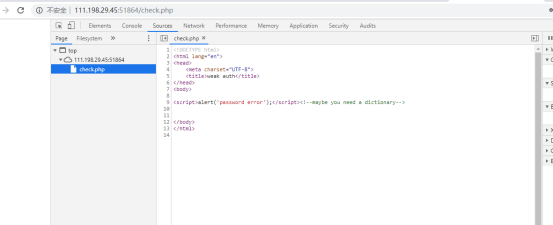

第一步usename:admin

密码随便输会显示密码错误 然后f12 提示 要一个字典

基本上告诉你了要拿字典暴力破解

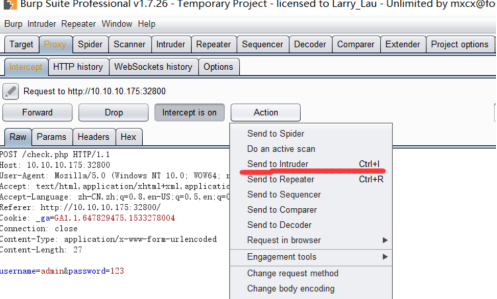

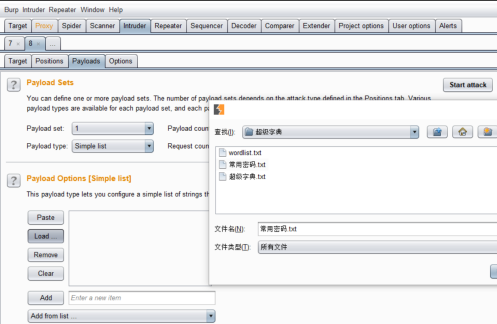

第二步试过各种小工具,居然不行,正确应该是用burp破解

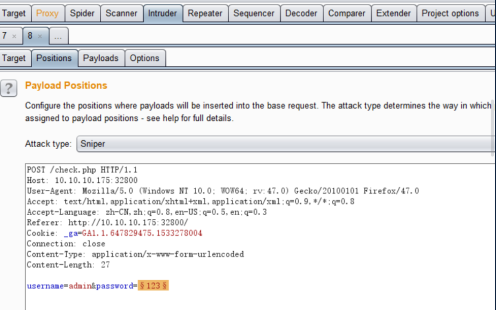

设置爆破点为password

加载字典

攻击

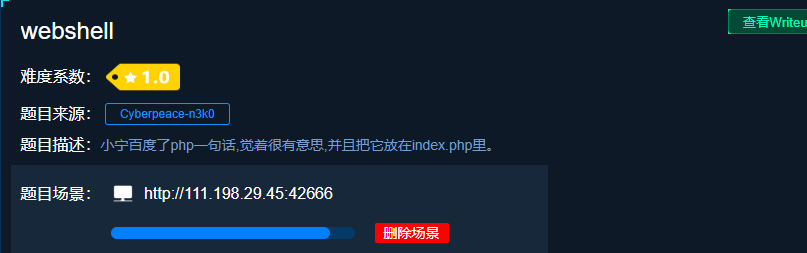

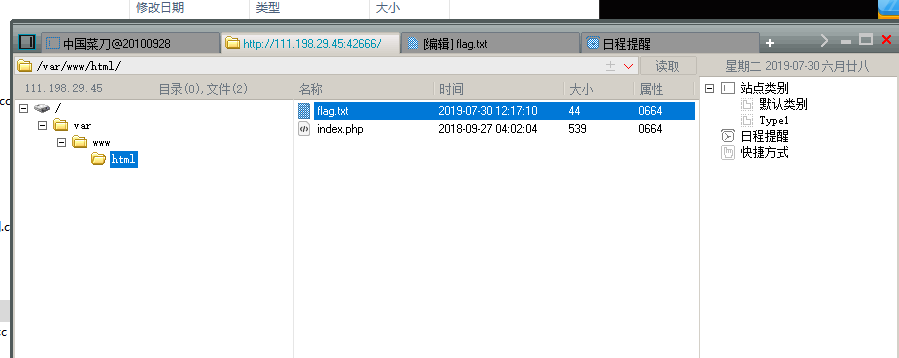

菜刀-添加-输入url和密码shell(提示有)-加上一句话木马-直接拿到webshell

我试过了不加那一句话木马也可以拿到webshell应该是菜刀会根据你选的脚本语言类型直接加入一句话木马

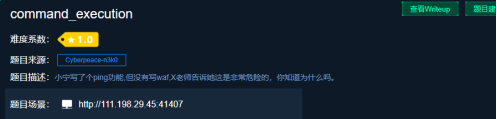

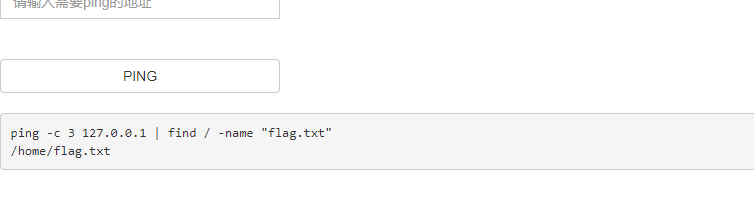

输入127.0.0.1 | find / -name "flag.txt"

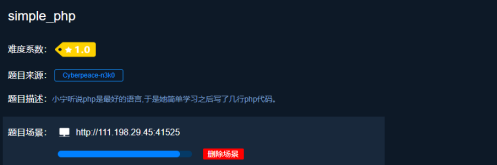

php是一个弱类型语言

=== 会同时比较字符串的值和类型

== 会先将字符串换成相同类型,再作比较,属于弱类型比较,比如1235a可以被判定为数字型

看php代码 大概可以看懂

会发现同时满足 $a==0 和 $a 时,显示flag1。

所以令 a=ad 或者a=adc都行 (弱类型会直接把’ab’==0为真)

所以后加/index.php?a=ab

得flag1

同理令a=ab&b=a1235,得flag2(这个我没学php也不太懂为啥要加ab&b)

CTF -攻防世界-web新手区的更多相关文章

- 攻防世界web新手区

攻防世界web新手区 第一题view_source 第二题get_post 第三题robots 第四题Backup 第五题cookie 第六题disabled_button 第七题simple_js ...

- 攻防世界web新手区做题记录

学校信安协会第一次培训结束后的作业,要求把攻防世界的web新手区题目做一遍并写题解. 第一题 view_source 查看源代码右键不能用,但是F12能用,于是找到源代码 输入到flag框即可 后来在 ...

- CTF -攻防世界-web高手区-ics-06

打开网址 根据题意点开报表中心(因为其他的点开都一样,不信你试试) 会看见id =1 想到burp爆破id 所以打开burp抓包(不会抓包的百度 或者看我web新手区,有一题就有抓包 我说的很详细) ...

- CTF -攻防世界-crypto新手区(5~11)

easy_RSA 首先如果你没有密码学基础是得去恶补一下的 然后步骤是先算出欧拉函数 之后提交注意是cyberpeace{********}这样的 ,博主以为是flag{}耽误了很长时间 明明没算错 ...

- 攻防世界web新手区(3)

xff_referer:http://111.198.29.45:43071 打开网址,显示出这个页面: X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP, ...

- 2019攻防世界web新手区

robots 看了题目描述,发现与robots协议有关,过完去百度robots协议.发现了robots.txt,然后去构造url访问这个文件 http://111.198.29.45:42287/ro ...

- CTF -攻防世界-crypto新手区(1~4)

题目已经提示用base64直接解密就行 base64解密网址 http://tool.oschina.net/encrypt?type=3 题目提示是凯撒密码 http://www.zjslove.c ...

- CTF -攻防世界-web高手区-mfw

---恢复内容开始--- 昂,我很菜这是网上大神的教程. https://blog.csdn.net/silence1_/article/details/89741733 ---恢复内容结束---

- CTF -攻防世界-misc新手区

此题flag题目已经告诉格式,答案很简单. 将附件下载后,将光盘挂到虚拟机启动 使用 strings linux|grep flag会找到一个O7avZhikgKgbF/flag.txt然后root下 ...

随机推荐

- Day5 - G - The Unique MST POJ - 1679

Given a connected undirected graph, tell if its minimum spanning tree is unique. Definition 1 (Spann ...

- javascript 原型链污染

原理①javascript中构造函数就相当于类,并且可以将其实例化 ②javascript的每一个函数都有一个prototype属性,用来指向该构造函数的原型同样的javascript的每一个实例对象 ...

- Xcode8.0+和最新的Xcode9.0beta安装Alcatraz插件

1.安装Alcatraz 1.1终端中输入 rm -rf ~/Library/Application\ Support/Developer/Shared/Xcode/Plug-ins/Alcatraz ...

- 自制spring中bean加载机制,仅做笔记自用

- Golang的运算符优先级实操案例

Golang的运算符优先级实操案例 作者:尹正杰 版权声明:原创作品,谢绝转载!否则将追究法律责任. 一.运算符优先级案例 运算符是用来在程序运行时执行数学或逻辑运算的,在Go语言中,一个表达式可以包 ...

- FreeCAD stp文件基于python脚本操作

FreeCAD对于3D模型处理这块的东西封装的还是很完善的,所以移植这块的东西还是有必要的! 首先下载FreeCAD编译好的库: https://www.freecadweb.org/wiki/Dow ...

- CSS - 设置placeholder样式

input::placeholder { font-size: 12px; font-family: Arial; letter-spacing: 5p ...

- Percona-Toolkit 之 pt-kill 低效SQL

[root@ tools]#vi ptkill_master.confuser=rootpassword=asd.123port=3306busy-time=5printkill /u01/soft/ ...

- 13.swoole学习笔记--DNS查询

<?php //执行DNS查询 swoole_async_dns_lookup("www.baidu.com",function($host,$ip){ echo $ip; ...

- 六十七、SAP中内表插入的三种方法之一,APPEND的使用

一.如果内表是一个普通的内表,只用于存储数据不用来排序,那么优先选择APPEND插入 二.我们运行程序,并把工作区和内表加入到断点变量,如图所示,1X22的意思如图 三.我们点击ITAB1,来看内表数 ...