2023第十四届极客大挑战 — MISC WP

Misc方向题解:来自本人

cheekin

请前往"三叶草小组Syclover"微信公众号输入flag获得flag

我的解答:

关注公众号回复就可以得到一张图片,图片隐写zsteg即可。

ez_smilemo

游戏通关即可得到flag内容,需要自行添加`SYC{}`包含。例: flag内容为 haha_haha 则最终flag为 SYC{haha_haha} 题目链接:https://pan.baidu.com/s/1Vfklz0_isBoHNylRv8um8w?pwd=geek hint: data.win

我的解答:

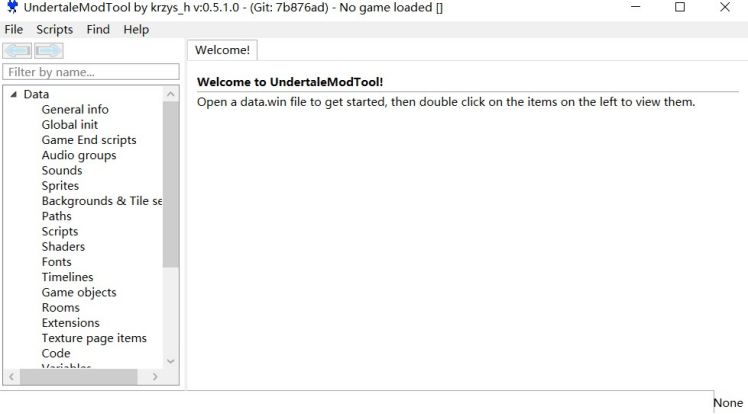

看到文件是.win文件,选择使用这个软件

把文件导入后,发现flag关键字,跟进

发现一串base编码: c20xbGVfMXNfQF9uMWNlX2dAbWU=

base64解密

SYC{sm1le_1s_@_n1ce_g@me}

DEATH_N0TE

"o2takuXX突然失踪了,你作为他的好朋友,决定去他的房间看看是否留下了什么线索..."。前置剧情题,flag有两段,隐写的信息有点多记得给信息拿全。 hint1: Stegsolve lsb hint2: 图片大小和像素点

我的解答:

lsb隐写(stegsolve)获得base64编码

提取base64编码,解码得到前半段flag

提示我们查看死亡笔记

看到原图有些字体看不出来

Ps处理一下

隐隐约约几乎都能看到

最后根据对照表翻译出最后结果为TkFNRV9vMnRha3VYWH0=

Base64解密

SYC{D4@Th_N0t4_NAME_o2takuXX}

下一站是哪儿呢

我和yxx去旅游,前一天还好好的,玩完《指挥官基恩》这个游戏就睡觉了,第二天晚上吃完饭她人就不见了,走之前留下了两张图片就消失了。你能帮我找找她坐哪个航班去哪个地方了嘛? flag格式:SYC{航班号_城市拼音},城市拼音首字母大写噢

我的解答:

百度识图发现是深圳宝安国际机场

不得不说出题人居然这样玩

这张图,我在想猪猪侠和机场有什么关系,结果是隐写

Binwalk文件,发现藏着压缩包

Foremost提取

打开压缩包文件

一眼标准银河字母表

最后拼接为liquorcity,百度搜索liquorcity

第一个帖子打开

确定航班目的地是泸州

根据聊天记录得知航班飞行时间是2023年8月25日

搜索2023年8月25日航班发现只有两班

尝试到CZ8579发现flag提交正确

所以最后flag为SYC{CZ8579_Luzhou}

Qingwan心都要碎了

Qingwan和Yxx一起去旅游,但是Qingwan睡的太死啦,Yxx丢下她一个人去玩了,她一觉起来只看见Yxx发的朋友圈,能帮Qingwan找到她吗? flag格式:SYC{地点名字}

我的解答:

这个很简单的社工,直接百度识图这两张图片对比分析得到

SYC{重庆中国三峡博物馆}

xqr

Qrcode can deliver binary msg

我的解答:

给了一个二维码但是扫不出来

Binwalk附件发现里面藏着一张图片

Foremost提取

双图我们会想到盲水印或者异或,显然是后者

异或需要大小一致,ps将75像素的二维码改成25的

使用stegsolve工具的异或选项

手机微信扫码获得flag

DEATH_N1TE

"你看见了《DEATH NOTE》上面的名字,这时,Arahat0给你传了两个文件,并留言:" "[他拥有死神之眼,请小心,他在找你,还剩1920秒...]" "<当前时间 10:52>"。flag有两段

我的解答:

先处理音频文件

无线隐写获得第一部分flag

使用rx-sstv Robot36解密

第二部分是一个动态图片,分离得到880张48x48碎片,一看就是拼图

使用指令:40x22即为长宽,1920/48=40, 880/40=22,分辨率为1920*1056

magick montage *.png -tile 40x22 -geometry +0+0 flag-0.png

得到图片

使用工具还原即可:

先文件->新建导入上述图片,再还原,如下

然后base64解码即可

最后拼接flag即可。

窃听风云

Hacker捕获到了一段敌对公司的对话信息流量,你能从流量中分析出Jack的密码吗,flag为SYC{password}

找到对话内容jack密码在rockyou里

找到NTLM server Challenge hash

找到username和domain

找到ntlsv2response

删除ntlmv2response里重复部分,保存成文本txt 利用rockyou字典爆破加密协议密码

显示用户名密码

最后flag为SYC{ iamjackspassword}

extractMe

我的解答:

简单crc爆破,脚本如下:

运行获得flag

最后拼接得到flag

时代的眼泪

2001年的大屁股电脑,到了2023年会被揍得多惨呢? 链接: https://pan.baidu.com/s/1GuvryuThIMn_fzhstWaKBA?pwd=geek 提取码: geek

我的解答:

磁盘取证

使用工具

具体设置就不细说了

进到磁盘目录

找了很久才找到

在ALL USER目录里面的document里的picture目录下的一张图片里面出来的flag

最后flag为SYC{You_defeated_me_after_22_years}

SimpleConnect

Just so so 属于blockchain 题目链接:http://47.109.106.62:1234/

我的解答:

合约源码很简单

有 airdrop、getbalance两个函数,其中airdrop是类似于空投的函数,会将msg.sender的钱包置为 100,getbalance函数会查询当前钱包余额并返回

题目要求用自己的账户与目标合约交互,获得100余额

这个条件就很容易满足了,因为airdrop()这个函数的作用就是将钱包设置为100那么我们写自己的合约

然后部署这个合约,调用exp方法后提交合约地址即可

give_me_Goerlieth

Great 属于blockchain 题目链接:http://47.109.106.62:1235/

我的解答:

这道题就更简单了,只需要在Goerli测试网上向地址 0x8aC8215492Ce132Eb4d1db7EcE3eF0caF670deFf转账0.0001ether即可

由于我之前就有测试币,因此就不领水了

然后点小狐狸钱包,输入地址,然后发送0.0001ether即可

发送好了去https://goerli.etherscan.io/区块链浏览器中查看,粘贴Transaction Hash即可

DEATH_N2TE

"你知道了真相,正带上《DEATH NOTE》准备逃离,恰好,Muscial发给你一个视频,并说:" "[这里记下了他的真名以及照片,请写在那本笔记上面,我和Arahat0都被他看见了真名...]"。

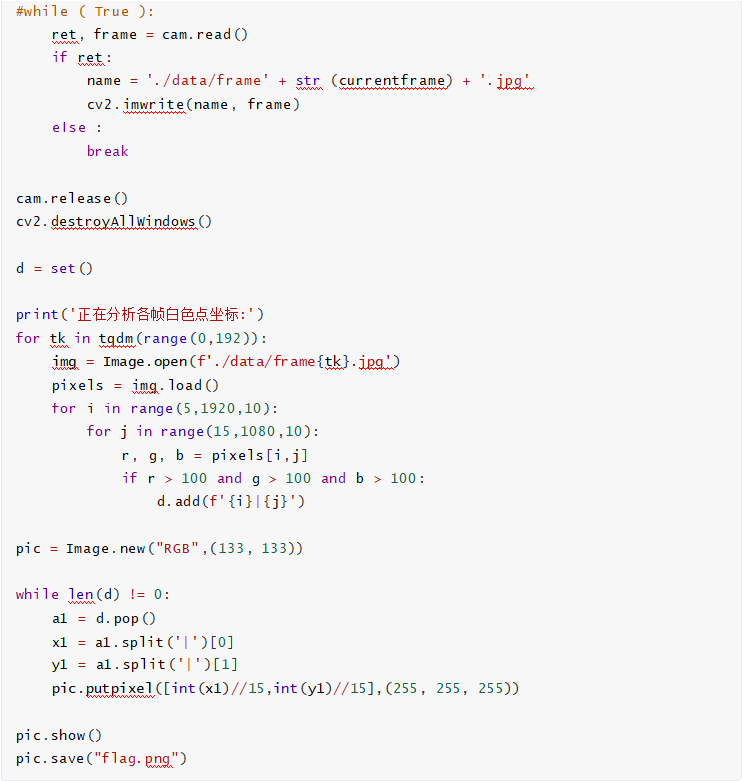

我的解答:

exp:

运行得到图片

最后flag为SYC{we1c0m4_T0_De@tH_W0r1d}

窃听风云-V2

这次Hacker捕获到了Jack登录邮件系统的流量,你还能从流量中分析出Jack的密码吗,flag为SYC{password}

我的解答:

base64加密的NTLM流量

题目说是邮件,关于SMTP流量分析

Auth过程中服务端返回250代码和235代码之间的部分为身份验证过程

响应代码220表示连接成功

找到smtp11包进行base64解密

在7,9包找到NTML流量

Ntmlhash提取保存为txt

username::domain:ServerChallenge:NTproofstring:modifiedntlmv2response

找五个字段拼凑

关键词usr domain challenge proof response

最后NTMLhash值为

jack::WidgetLLC.Internal:3e3966c8cacd29f7:ddd46fd8f78c262eae16918f66185497:01010000 0000

000050fd26d235edd9011219408ccb8a3648000000000200120057004900440047004500540

04c00

4c0043000100100043004c00490045004e00540030003300040024005700690064006700650

07400

4c004c0043002e0049006e007400650072006e0061006c000300360043004c00490045004e0

05400

300033002e005700690064006700650074004c004c0043002e0049006e007400650072006e0

06100

6c00050024005700690064006700650074004c004c0043002e0049006e007400650072006e0

06100

6c000700080050fd26d235edd90106000400020000000800300030000000000000000000000

00030

0000c78e803920758ec5672c36696ee163f6a4e61c8b5463c247daef8571677995a40a001000

00000

0000000000000000000000000000900200053004d00540050002f0075006e00730070006500

63006

90066006900650064000000000000000000

关键命令:hashcat -m 5600 a.txt rockyou.txt -o iii.txt --force

┌──(root���kali)-[~/Desktop]

└─# hashcat -m 5600 a.txt rockyou.txt -o iii.txt --force

hashcat (v6.1.1) starting...

You have enabled --force to bypass dangerous warnings and errors!

This can hide serious problems and should only be done when debugging.

Do not report hashcat issues encountered when using --force.

OpenCL API (OpenCL 1.2 pocl 1.6,

None+Asserts, LLVM 9.0.1, RELOC, SLEEF,

DISTRO, POCL_DEBUG) - Platform #1 [Thepocl project]

Device #1: pthread-Intel(R) Core(TM) i7-10870H CPU @ 2.20GHz, 1417/1481 MB (512 MB allocatable), 4MCU

Minimum password length supported by kernel: 0

Maximum password length supported by kernel: 256

Hashes: 1 digests; 1 unique digests, 1 unique salts

Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates

Rules: 1

Applicable optimizers applied:

Zero-Byte

Not-Iterated

Single-Hash

Single-Salt

ATTENTION! Pure (unoptimized) backend kernels selected.

Using pure kernels enables cracking longer passwords but for the price of drastically reduced performance.

If you want to switch to optimized backend kernels, append -O to your commandline.

See the above message to find out about the exact limits.

Watchdog: Hardware monitoring interface not found on your system. Watchdog: Temperature abort trigger disabled.

Host memory required for this attack: 65 MB Dictionary cache hit:

Filename..: rockyou.txt

Passwords.: 14344385

Bytes. 139921507

Keyspace..: 14344385

Session. hashcat

Status. Cracked

Hash.Name. NetNTLMv2

Hash.Target......: JACK::WidgetLLC.Internal:3e3966c8cacd29f7:ddd46fd8f. 000000

Time.Started. : Fri Nov 17 07:39:40 2023, (4 secs)

Time.Estimated. : Fri Nov 17 07:39:44 2023, (0 secs)

Guess.Base. File (rockyou.txt)

Guess.Queue. 1/1 (100.00%)

Speed.#1.........: 1799.5 kH/s (1.56ms) @ Accel:1024 Loops:1 Thr:1 Vec:8 Recovered. 1/1 (100.00%) Digests

Progress. 7233536/14344385 (50.43%)

Rejected. 0/7233536 (0.00%)

Restore.Point. 7229440/14344385 (50.40%)

Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:0-1

Candidates.#1. jackaline29 -> jabo03

Started: Fri Nov 17 07:39:40 2023

Stopped: Fri Nov 17 07:39:46 2023

关键命令: hashcat -m 5600 a.txt rockyou.txt --show

最后flag为SYC{jack100589barney}

stage(比赛期间未解出)

你可以在合约中留下自己的痕迹吗? 题目链接:http://47.108.56.168:20211 备用链接:http://47.108.56.168:20212

先留这里,随后等官方WP!!

2023第十四届极客大挑战 — MISC WP的更多相关文章

- 第九届极客大挑战 部分WP

CODE 和0xpoker分0day 百度 取石子游戏. https://blog.csdn.net/qq_33765907/article/details/51174524 已经说得很详细了,慢慢来 ...

- 第九届极客大挑战——Geek Chatroom(sql盲注)

首先观察这个web应用的功能,可以任意留言,也可以搜索留言,当然我还用cansina扫描过网站,查看过源码,抓包查看过header等.没发现其他提示的情况下断定这就是个sql注入,可能存在的注入点呢, ...

- 第九届极客大挑战——怎么又是江师傅的秘密(java反序列化)

这道题其实是考jsp和java的,我没学过jsp,java倒是有一点了解,但是刚拿到题的时候还是看不懂java代码里的内容,所以去简单学习了下jsp(jsp教程),按照教程里的步骤搭建了eclipse ...

- 第九届极客大挑战——小帅的广告(二阶sql注入)

也是经过一通扫描和测试,没发现其他有用信息,感觉这是个sql注入.其实对于二阶sql注入我以前没实践过,也没看过资料,只是知道这个名字,但不知道为何看到这道题就让我回想起了这个名词,所以查了一下二阶s ...

- 2016第七季极客大挑战Writeup

第一次接触CTF,只会做杂项和一点点Web题--因为时间比较仓促,写的比较简略.以后再写下工具使用什么的. 纯新手,啥都不会.处于瑟瑟发抖的状态. 一.MISC 1.签到题 直接填入题目所给的SYC{ ...

- BUUOJ [极客大挑战 2019]Secret File

[极客大挑战 2019]Secret File 0X01考点 php的file伪协议读取文件 ?file=php://filter/convert.base64-encode/resource= 0X ...

- 三叶草极客大挑战2020 部分题目Writeup

三叶草极客大挑战2020 部分题目Writeup Web Welcome 打开后状态码405,555555,然后看了一下报头存在请求错误,换成POST请求后,查看到源码 <?php error_ ...

- [原题复现][极客大挑战 2019]BuyFlag

简介 原题复现:[极客大挑战 2019]BuyFlag 考察知识点:php函数特性(is_numeric().strcmp函数()) 线上平台:https://buuoj.cn(北京联合大学公开 ...

- 极客大挑战2019 http

极客大挑战 http referer 请求头 xff 1.查看源码,发现secret.php 2.提示要把来源改成Sycsecret.buuoj.cn,抓包,添加Referer Referer:htt ...

- 2020极客大挑战Web题

前言 wp是以前写的,整理一下发上来. 不是很全. 2020 极客大挑战 WEB 1.sha1碰撞 题目 图片: 思路 题目说,换一种请求方式.于是换成post.得到一给含有代码的图片 图片: 分析该 ...

随机推荐

- python-多继承构造函数声明问题

背景 有场景分别定义两组逻辑,随后有统一入口做基类属性的整合 其中两组逻辑的积累构造函数定义入参不同 设计类继承图如: 实际的使用方式抽象为[使用] 小节 实际开发过程中遇到问题 先说结论 pytho ...

- 2023牛客暑期多校训练营5 ABCDEGHI

比赛链接 A 题解 知识点:莫队,树状数组. 区间询问显然可以离线莫队,考虑端点移动对答案的影响. 不妨先考虑右端点右移一个位置,对答案的改变.假设右端点右移后在 \(r\) ,我们先要知道 \([l ...

- 《深入理解Java虚拟机》读书笔记:判断对象是否存活

本节内容的概要如下; 对象已死吗? 一.判断对象是否存活的算法 1.引用计数器算法 给对象中添加一个引用计数器,每当有一个地方引用它时,计数器值就加1:当引用失效时,计数器值就减1:任何时刻计数器为0 ...

- composer 的使用和常用命令大全

composer 常用命令 1.composer初始化 init 如何手动创建 composer.json 文件.实际上还有一个 init 命令可以更容易的做到这一点. 查看当前版本composer ...

- SpringBoot 启动流程追踪(第二篇)

上一篇文章分析了除 refresh 方法外的流程,并着重分析了 load 方法,这篇文章就主要分析 refresh 方法,可以说 refresh 方法是 springboot 启动流程最重要的一环,没 ...

- [ABC305C] Snuke the Cookie Picker题解

题目大意 有一个 \(H\times W\) 的网格,一种有一个矩形,矩形中间有一个点被挖空,求这个点的坐标.(. 表示空白,# 表示矩形内的点) 解析 观察我们可以发现,每一矩形内的个点上下左右至少 ...

- Stack Overflow开发者调查发布:AI将如何协助DevOps

Stack Overflow 发布了开创性的2023年度开发人员调查报告 [1].报告对 90,000 多名开发人员进行了调查,全面展示了当前软件开发人员的体验.接下来,本文将重点介绍几项重要发现,即 ...

- 我们能从PEP 703中学到什么

PEP703是未来去除GIL的计划,当然现在提案还在继续修改,但大致方向确定了. 对于实现细节我没啥兴趣多说,挑几个我比较在意的点讲讲. 尽量少依赖原子操作的引用计数 没了GIL之后会出现两个以上的线 ...

- tomcat远程部署

使用maven的插件对tomcat进行远程部署,大大降低了部署步骤,对于远程部署调试也有一定的帮助 要让maven对够进行远程部署,我们需要对tomcat进行配置,主要是配置tomcat-user.x ...

- Binary String Copying

Smiling & Weeping ----第一次见你的时候, 在我的心里已经炸成了烟花, 需要用一生来打扫灰炉. 题目链接:Problem - C - Codeforces 题目大意不难,就 ...