逆向破解之160个CrackMe —— 006

CrackMe —— 006

160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序

CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 crackme 的人可能是程序员,想测试一下自己的软件保护技术,也可能是一位 cracker,想挑战一下其它 cracker 的破解实力,也可能是一些正在学习破解的人,自己编一些小程序给自己破。

来源 <-点击查看

| 编号 | 作者 | 保护方式 |

| 006 | aLoNg3x | Name/Serial(Delphi) |

工具

x32dbg

KeyMake

DelphiDecompiler

开始破解之旅

ON.1

首先使用x32dbg打开程序搜索字符串

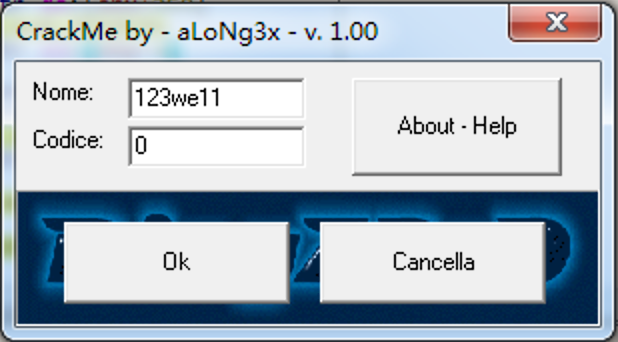

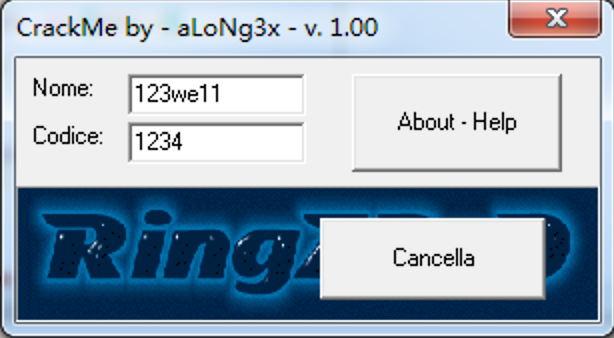

在这个程序中我们需要让程序界面显示出 Ringzer0 logo

首先我们使用DelphiDecompiler 打开006号程序

在Procedures -> Events下我们看到一个CodiceChange的函数从名字中可以得出是注册码改变的意思,我们在00442C78处下断,还有一个NomeChange函数,从名字中可以得出应该是用户名改变的意思,我们在00442E04处下断

ON.2

先在Nome框内敲击任意数据,程序停在了断点处

单步向下,我们发现了有两处跳转,来到第一处跳转,我们把

F9运行

我们发现OK按钮变为了可点击状态,我们将00442E26地址改为NOP,OK按钮变恒为可点击状态

在Codice输入框内敲击任意数字,程序停在了断点处

单步F8向下

遇到第一个判断跳转处,我们将ZF反转,F9运行,发现OK按钮变为了灰色,说明注册码输入错误按钮会变为灰色

重新输入数据,停在了断点处,我们继续单步向下,跳过第一个跳转

来到第二个跳转

我们将ZF PF 变为1,F9运行,此时我们发现OK按钮变为了可点击状态

将00442CD6 地址 修改为NOP,OK按钮变恒为可点击状态

接下来我们在00442D64处下断,从函数名我们可以得知该函数为OK按钮点击事件函数

点击OK,停在了断点处,单步向下

遇到两个跳转我们一次修改寄存器ZF为零查看窗口变化,经过修改两个跳转后发现OK按钮消失,我们将这两个跳转修改为NOP

按照提示破解是没有完全成功的,Cancella按钮没有消失

我们在清除按钮地址00442EA8处下断

点击Cancella,停在了断点处,单步向下

遇到一个跳转我们一次修改寄存器ZF PF为零F9运行查看窗口变化发现按钮消失,我们将该处跳转修改为NOP

破解成功

ON.3

在x32dbg界面右键->补丁->修补文件->保存 即刻保存成功修改的文件

此处是爆破方式,追码部分大家可以研究一下^_^

逆向破解之160个CrackMe —— 006的更多相关文章

- 逆向破解之160个CrackMe —— 008-009

CrackMe —— 008 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 001

CrackMe —— 001 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 002-003

CrackMe —— 002 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 004-005

CrackMe —— 004 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 013

CrackMe —— 013 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 014

CrackMe —— 014 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 016

CrackMe —— 016 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 017

CrackMe —— 017 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 018

CrackMe —— 018 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

随机推荐

- istio1.0安装

1. istio1.0安装 创建 istio 目录 [root@centos-110 ~]# mkdir istio [root@centos-110 ~]# cd istio 1.1 获取安装包 链 ...

- WEBSHELL-恶意代码检测

静态查杀 提取特征写成规则库,调用规则库查杀.基于规则,会比较快,但漏报.误报会比较明显,一般的Webshell一句话木马变形混淆会比较多. yara规则 $eval = /(<\?php|[; ...

- SonarQube - 常用配置与操作

1 - SonarQube服务器中的数据库配置 2019年4月10号,SonarQube发文称在7.9之后,所有的SonarQube的版本(CE.DE.EE和DCE)中将停止对MySQL的支持. 建议 ...

- CentOS7.5 使用二进制程序部署Kubernetes1.12.2(三)

一.安装方式介绍 1.yum 安装 目前CentOS官方已经把Kubernetes源放入到自己的默认 extras 仓库里面,使用 yum 安装,好处是简单,坏处也很明显,需要官方更新 yum 源才能 ...

- nginx yaf需要注意的问题

nginx yaf需要注意的问题 显示视图的方法<pre> $this->getView()->assign(array('pack'=>$return['pack'], ...

- [bug]—console 在某些机型下的隐藏坑

背景 我们的项目通过重写console对象上的方法实现日志上报的功能,截取代码片段如下: Class Logger() { debug() {}, info() {}, warn() {}, ... ...

- Navicat 12.1激活

去官网下载 https://www.navicat.com.cn/download/navicat-premium 然后下载这个破解包 第一个是整合了 navicat121_premium_cs_x6 ...

- log4j重复打印的解决方法

log4j的logger(旧版本称logger)是层次结构的,子logger会继承父logger的属性,appender也是可继承的属性,这常常 容易导致配置错误而引起的log4j输出重复的log信息 ...

- [转帖]Proof Of Work 工作量证明

Proof Of Work 工作量证明 https://www.cnblogs.com/zhang-qc/p/10451817.html 借鉴了 哈希现金(Hashcash)-1997年 英国密码学专 ...

- HTML登录注册页面简单实现

github:传送门 , 码云: 传送门 效果参考: 登录页面,注册页面 使用了bootstrap,jQuery. 后端使用的CGI处理表单,存入MySQL数据库.(之后更新) 登录页面源码 < ...