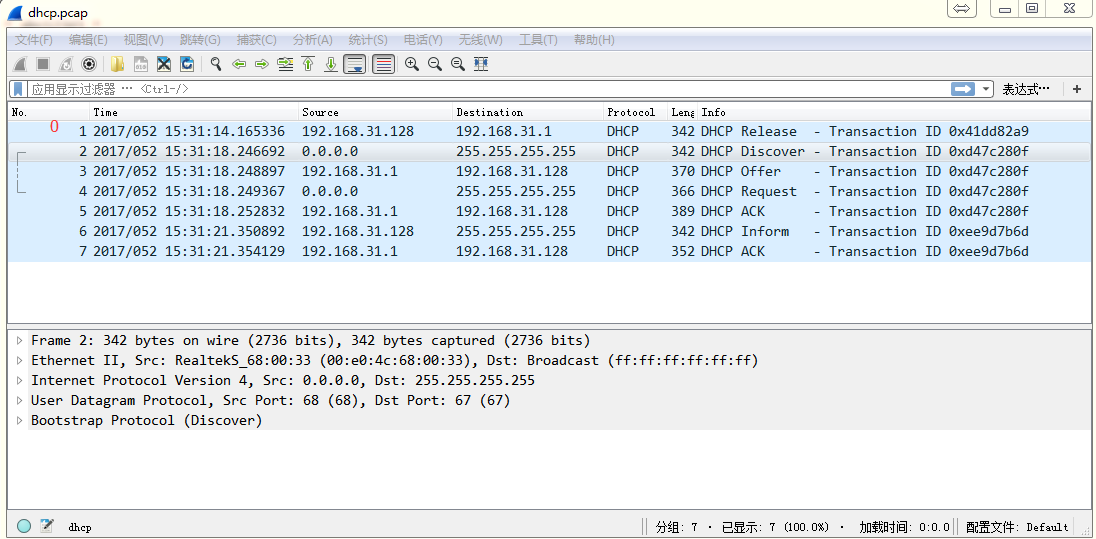

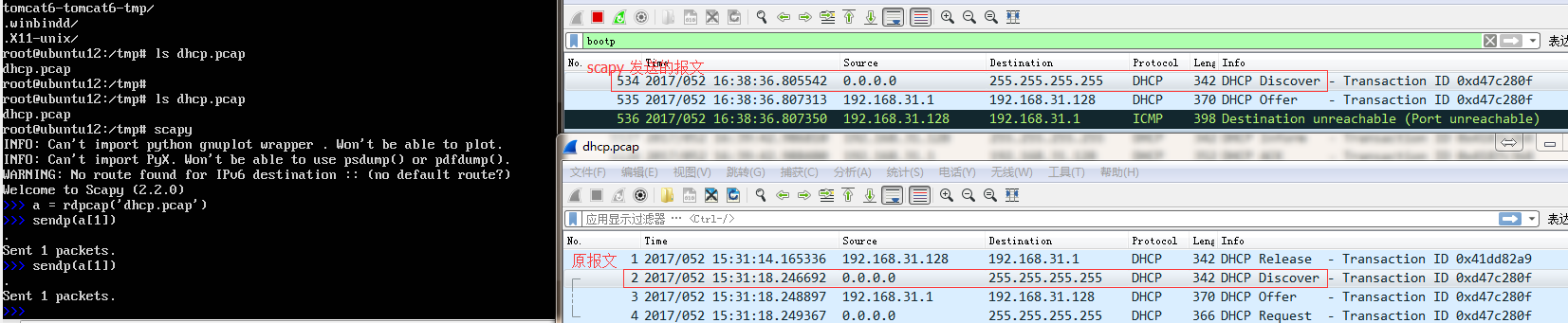

使用Scapy回放报文pcap

###[ Ethernet ]###

dst= ff:ff:ff:ff:ff:ff

src= 00:e0:4c:68:00:33

type= 0x800

###[ IP ]###

version= 4L

ihl= 5L

tos= 0x0

len= 328

id= 15294

flags=

frag= 0L

ttl= 64

proto= udp

chksum= 0x3de8

src= 0.0.0.0

dst= 255.255.255.255

<DHCP options=[message-type=discover client_id='\x01\x00\xe0Lh\x003' requested_addr=192.168.31.128 hostname='waston-DELL990' vendor_class_id='MSFT 5.0' param_req_list='\x01\x0f\x03\x06,./\x1f!y\xf9+' end pad] |>

s[UDP]代表UDP层等等)。

>>> s=a[1]

使用Scapy回放报文pcap的更多相关文章

- 【scapy】读取pcap

scapy读取pcap包 假设有pcap包test.pcap,读取其中的分层流量信息 代码: import scapy_http.http try: import scapy.all as scapy ...

- Python—网络抓包与解包(pcap、dpkt)

pcap安装 [root@localhost ~]# pip install pypcap 抓包与解包 # -*- coding:utf-8 -*- import pcap, dpkt import ...

- tcpreplay工具安装使用

一.Tcpreplay功能简介 首先推荐一个网站:http://tcpreplay.synfin.net/ ,上面有Tcpreplay的安装包和很多文档,包括手册.man页和FAQ等. Tcprepl ...

- 基于CentOS6.5下如何正确安装和使用Tcpreplay来重放数据(图文详解)

前期博客 基于CentOS6.5下snort+barnyard2+base的入侵检测系统的搭建(图文详解)(博主推荐) tcpreplay是什么? 简单的说, tcpreplay是一种pcap包的重放 ...

- Homework_2

禁 止 吃 瓜 我是小鱼 刚才有个同学问我小鱼发生肾么事了 我说怎么回事? 给我发了一个张截图,我一看! 噢!原来是昨天发布第二次寒假作业了 我大一了啊没有闪 来!偷袭!我三岁的小同志 当时就流眼泪了 ...

- Windows下使用scapy+python2.7实现对pcap文件的读写操作

scapy在linux环境中对pcap文件进行操作非常方便,但在windows下,特别是在python2.7环境下却会碰到各种各样的依赖包无法使用的问题,最明显的可能就属dnet和pcap的pytho ...

- 使用它tshark分析pcap的例子以及scapy下载地址

转一篇cisco工作人员使用tshark分析pcap的文章,以及scapy的下载地址 http://blogs.cisco.com/security/finding-a-needle-in-a-pca ...

- scapy IPv6 NS NA报文构造

NS 报文构造: #! /bin/python from scapy.all import * a=IPv6(src='2a01:4f8:161:5300::40', dst='ff02::1:ff0 ...

- pcap报文格式

pcap报文格式 pcap报文整体格式 pcap 报文头格式 pcap报文格式,黄色部分为报文头 pcapng报文格式 PCAPNG: PCAP Next Generation Dump File F ...

随机推荐

- WEB学习 -相对定位、绝对定位、固定定位、z-index

相对定位 相对定位,就是微调元素位置的.让元素相对自己原来的位置,进行位置调整. .不脱标,老家留坑,形影分离 也就是说相对定位不脱标,真实位置是在老家,只不过影子出去了,可以到处飘. 3.相对定位用 ...

- jquery小技巧:使用jquery.confirm和PNotify实现弹出提示和消息提示

在从UIKIT前端换到BOOSTRAP前端时,一些转换的技巧. https://myclabs.github.io/jquery.confirm/ http://sciactive.github.io ...

- AC日记——Pupils Redistribution Codeforces 779a

A. Pupils Redistribution time limit per test 1 second memory limit per test 256 megabytes input stan ...

- Gym 101917 E 简单计算几何,I 最大流

题目链接 https://codeforces.com/gym/101917 E 题意:给定一个多边形(n个点),然后逆时针旋转A度,然后对多边形进行规约,每个点的x规约到[0,w]范围内,y规约到[ ...

- Codeforces 877E Danil and a Part-time Job(dfs序 + 线段树)

题目链接 Danil and a Part-time Job 题意 给出一系列询问或者修改操作 $pow$ $x$表示把以$x$为根的子树的所有结点的状态取反($0$变$1$,$1$变$0$ ...

- 虚拟机centos 同一个tomcat、不同端口访问不同的项目

在tomcat中复制webapps目录,并重命名:

- git commit或pull后恢复到原来版本

https://blog.csdn.net/litao31415/article/details/87713712

- Uoj #350. 新年的XOR

前缀异或和是可以讨论的,非常naive,然后这就是个水题了23333 #include<bits/stdc++.h> #define ll long long using namespac ...

- WM_SETFOCUS和WM_KILLFOCUS、WM_GETDLGCODE

procedure WMSetFocus (var Message: TWMSetFocus); message WM_SETFOCUS; //获得焦点 procedure WMKillFocus ...

- Direct2D教程(三)简单几何图形

从本章开始,我们介绍D2D几何图形. D2D图形分类 Direct2D支持多种类型的几何图形,包括Simple Geometry(简单几何图形) 矩形 圆角矩形 椭圆 Path Geometry(路径 ...