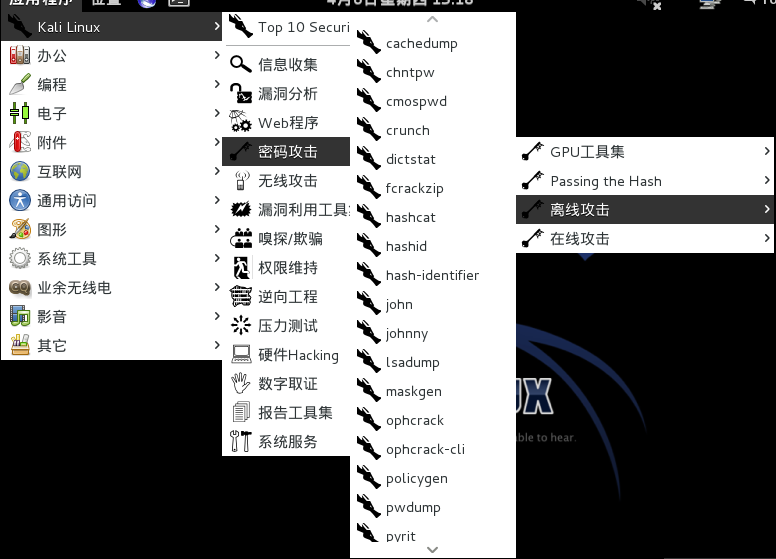

Kali密码攻击之——离线攻击工具

在线密码攻击在渗透测试中很重要,但对于测试过程中得到的哈希,加密数据,又需要离线破解工具辅助解决

Creddump套件

kali下离线攻击工具中的Cache-dump,lsadump,pwdump,均为creddump套件,的一部分

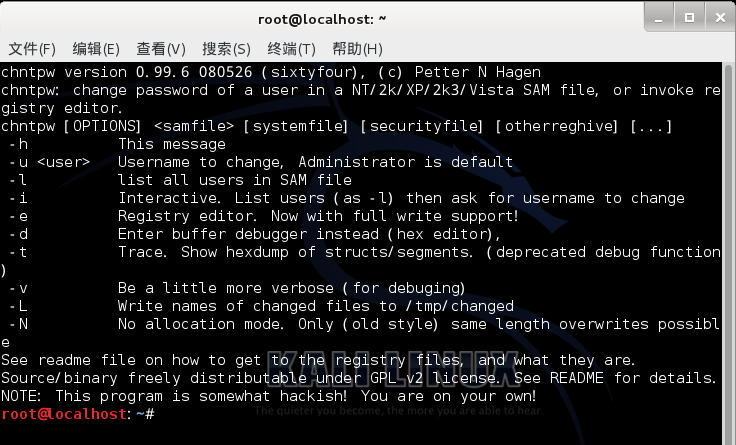

Chntpw

用来修改Windows SAM文件实现系统密码修改,亦可在kali作为启动盘时做删除密码的用途

这里有一个该工具使用的链接http://blog.csdn.net/pyufftj/article/details/20387189

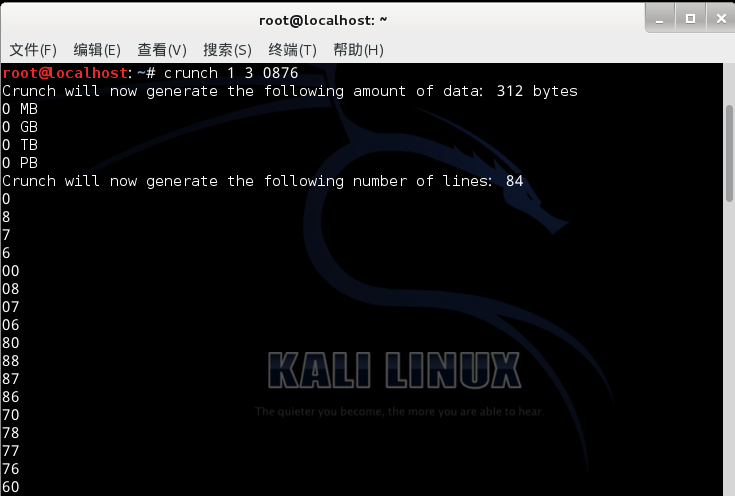

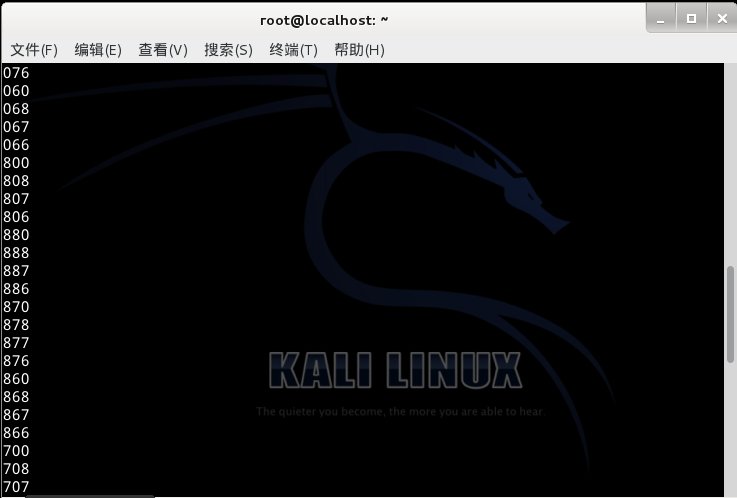

Crunch

实用的密码字典生成工具,可以指定位数生成暴力枚举字典

比如说我想生成一位到三位数且有一些指定的字串,可按如下输入

Dictstat

这是一款字典分析工具,可以分析出一个现有字典分布状况,也可以按照一定的过滤器提取字典

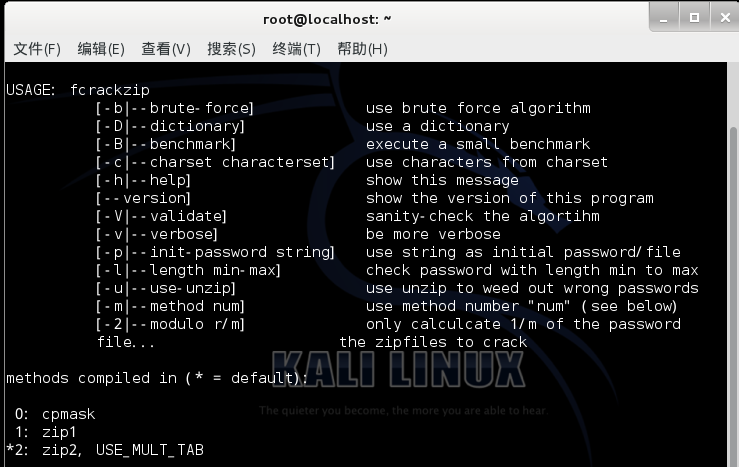

Fcrackzip

kali下的一款ZIP压缩包密码破解工具

Hashcat

hashcat系列软件是比较强大的密码破解软件,系列软件包含hashcat,oclhashcat,还有一个单独新出的oclRausscrack,其区别为hashcat只支持cpu破解,oclhashcat和oclGausscrack则支持gpu加速,oclhashcat则分为AMD版和NIVDA版。

Hashid

一款简单易用的哈希分析工具,可以判断哈希或哈希文件是何种哈希算法加密的

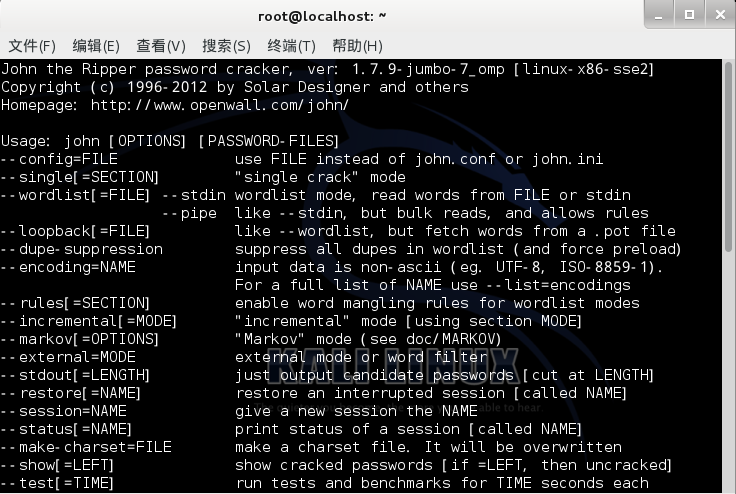

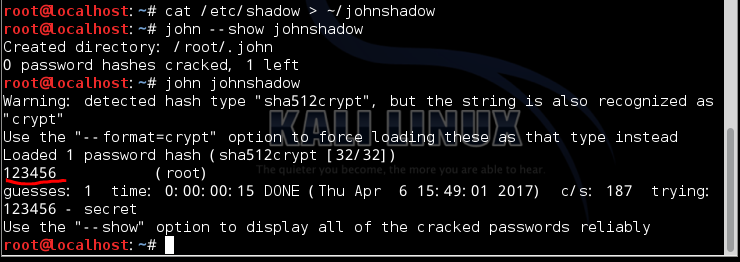

John the ripper

老牌密码破解工具,常用于Linux Shadow中账户的密码破解,社区版也支持MD5-RAW等哈希的破解

按照如下命令输入,可以看到破解了root的密码

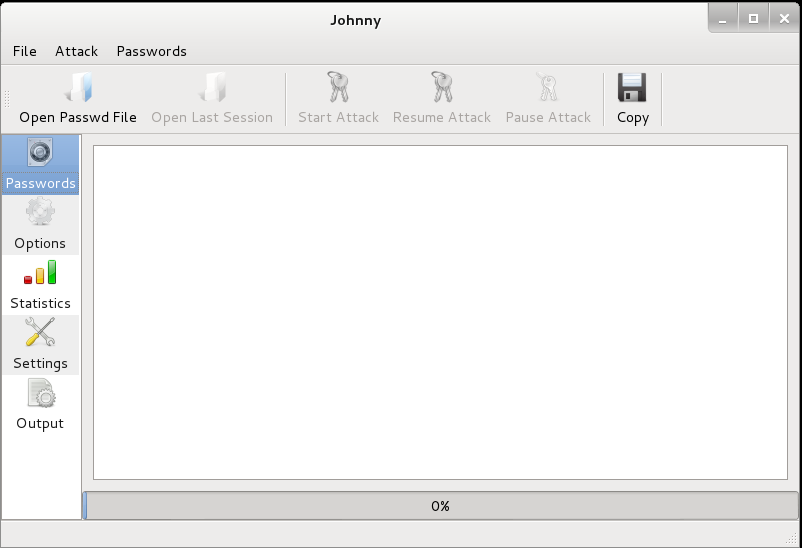

Johnny

John的图形化界面

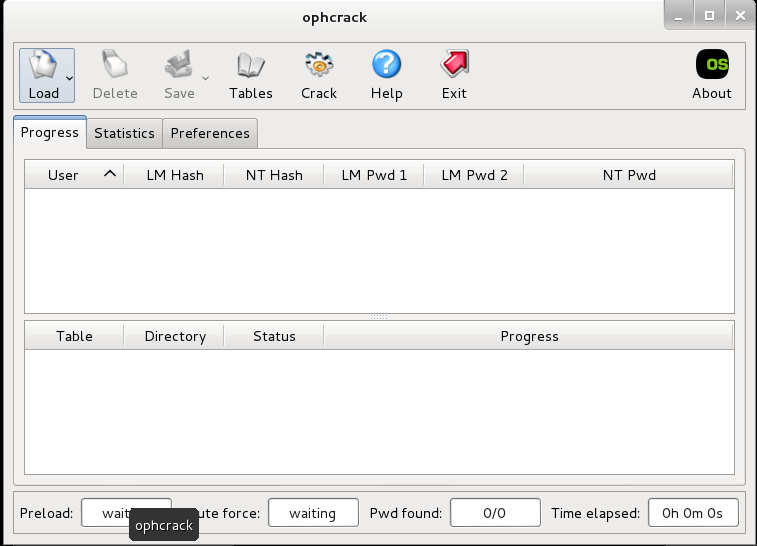

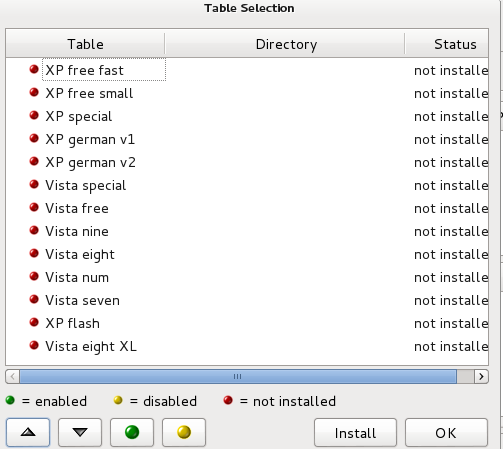

0phcrack

彩虹表windows密码哈希破解工具。对应有命令行版的ophcrack-cli,可以从官网下载部分彩虹表。

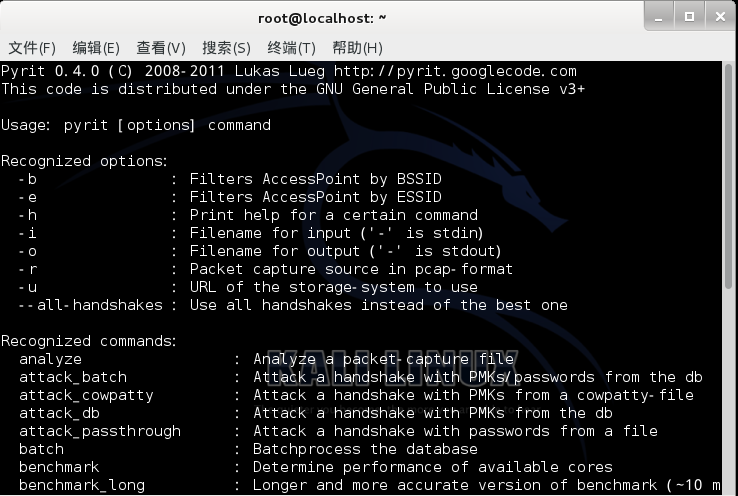

Pyrit

该工具为一款无线网络密码破解工具,借助GPU加速,可以让WPA2密码破解更有效率

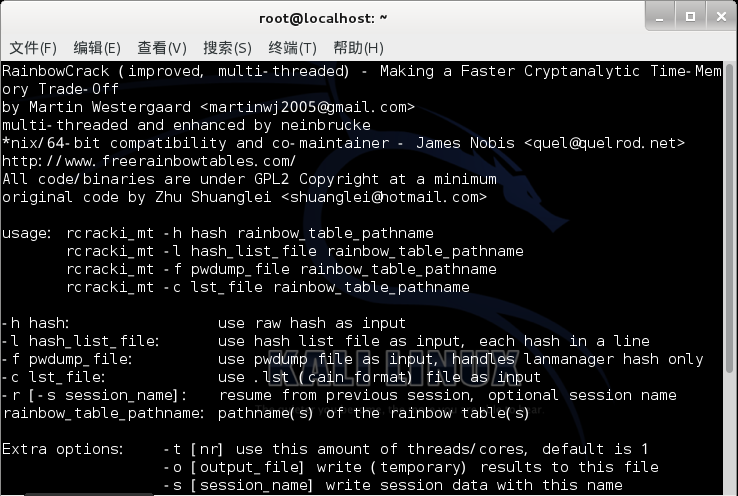

Rcrack

彩虹表密码哈希工具,使用了第一代彩虹表,当然首先,我们需要有足够容量的彩虹表,使用很简单,按照参数破解即可

Rcracki_mt

又一款彩虹表哈希破解工具,不同的是此工具支持最新格式的彩虹表进行哈希破解,当然,彩虹表仍然是不可缺少的关键存在。

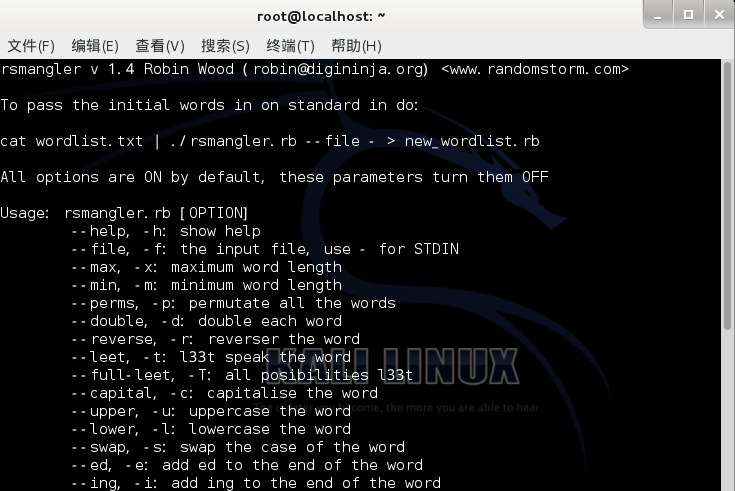

Rsmangler

字典处理工具,可以生成几个字串的所有可能组合形式,在生成社工字典时亦可用到,可以有选择性的关闭某些选项。

例如,我们创建一个test文件,其中有关键词root和test,然后我们按照如下格式输入命令,便能得到所有可能的字串

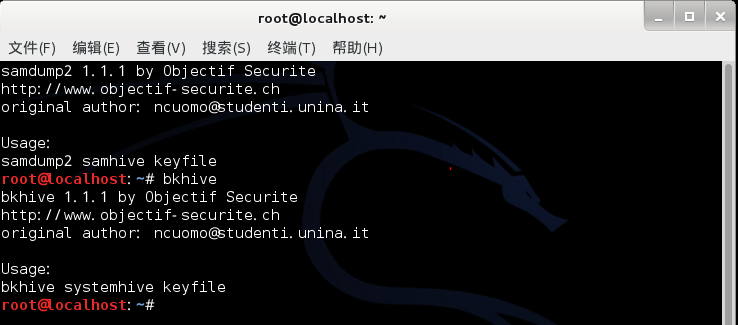

Samdump2与BKhive

Linux下破解Windows下哈希的工具

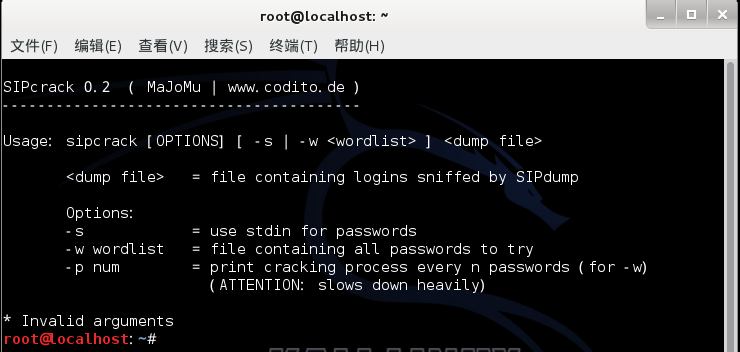

SIPCrack

这是针对SIP protocol协议数据包的破解工具,支持PCAP数据包与字典破解

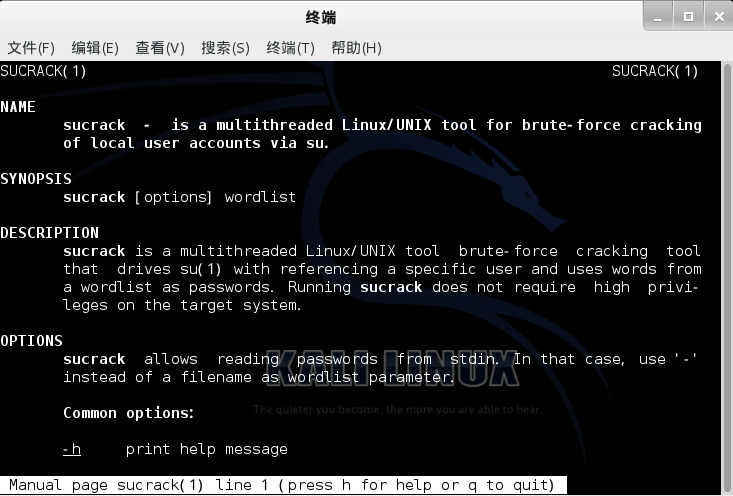

SUCrack

借助su命令进行本地root账户的密码破解

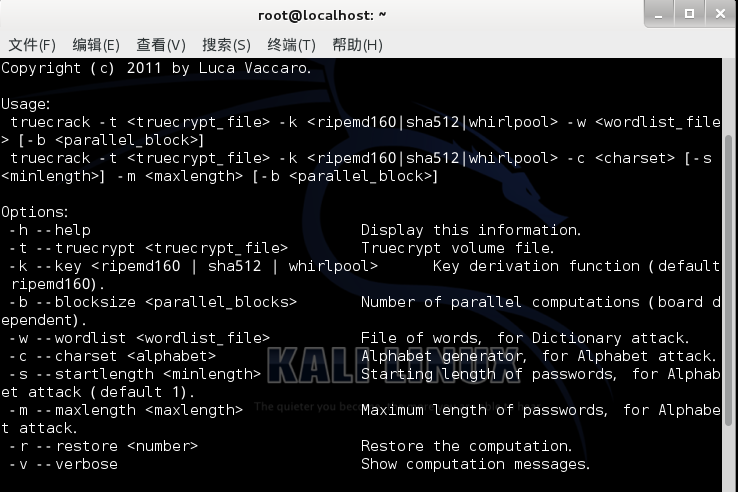

Truecrack

一款针对TrueCrypt加密文件的密码破解工具

Kali密码攻击之——离线攻击工具的更多相关文章

- kali 密码攻击

第八章 密码攻击 作者:Willie L. Pritchett, David De Smet 译者:飞龙 协议:CC BY-NC-SA 4.0 这一章中,我们要探索一些攻击密码来获得用户账户的方式.密 ...

- kali linux下的arp攻击

这是我第一篇博客,写的不好请谅解 ____________________________(分割线)_______________________________ 在kali linux系统下自带工具 ...

- MSF 离线攻击

MSF 离线攻击 MSF连环攻击在internet上实现是不太现实的,网络中的安全设备(防火墙.入侵检测.入侵防护系统). 实验拓扑如下: 实验说明:安全实验中的包过滤防火墙在测试中使用的是linux ...

- Dos拒绝服务攻击DNS、SNMP、NTP放大攻击和slowhttptest攻击工具(三)

DNS放大攻击产生大流量的攻击方式 udpDNS放大效果-查询请求流量小,但响应流量可能非常巨大-dig ANY baidu.com @1.1.1.1 //向1.1.1.1的服务器查询域名解析,流量放 ...

- Web 攻击之 XSS 攻击及防御策略

XSS 攻击 介绍 XSS 攻击,从最初 netscap 推出 javascript 时,就已经察觉到了危险. 我们常常需要面临跨域的解决方案,其实同源策略是保护我们的网站.糟糕的跨域会带来危险,虽然 ...

- 浅谈iptables防SYN Flood攻击和CC攻击

------------------------本文为自己实践所总结,概念性的东西不全,这里粗劣提下而已,网上很多,本文主要说下目前较流行的syn洪水攻击和cc攻击------------------ ...

- cc攻击和ddos攻击

DoS攻击.CC攻击的攻击方式和防御方法 DDoS介绍 DDoS是英文Distributed Denial of Service的缩写,意即“分布式拒绝服务”,那么什么又是拒绝服务(Denial of ...

- SQL 注入、XSS 攻击、CSRF 攻击

SQL 注入.XSS 攻击.CSRF 攻击 SQL 注入 什么是 SQL 注入 SQL 注入,顾名思义就是通过注入 SQL 命令来进行攻击,更确切地说攻击者把 SQL 命令插入到 web 表单或请求参 ...

- DNS 攻击方式及攻击案例

[赛迪网-IT技术报道]2010年1月12日晨7时起,网络上开始陆续出现百度出现无法访问的情况反馈, 12时左右基本恢复正常:18时许百度发布官方版本公告:对事故原因说明为:"因www.ba ...

随机推荐

- oracle查看某表字段类型

来源:https://www.cnblogs.com/ufindme/p/5033843.html 今天遇到一个问题:要求在可重复执行的SQL脚本添加一段SQL代码:修改当前的数据类型.因为SQL代码 ...

- C# SMTP 邮件发送之QQ邮箱篇

邮件发送大家都已经非常熟悉了,微软自带的System.Net.Mail也很好用,那为什么还要说呢? QQ邮箱的SMTP以前是非SSL,用未加密的25端口,后来发送都改成SSL了,端口为465或587( ...

- Mybatis常考面试题汇总(附答案)

1.#{}和${}的区别是什么? #{}和${}的区别是什么? 在Mybatis中,有两种占位符 #{}解析传递进来的参数数据 ${}对传递进来的参数原样拼接在SQL中 #{}是预编译处理,${}是字 ...

- Springboot中如何在Utils类中使用@Autowired注入bean

Springboot中如果希望在Utils工具类中,使用到我们已经定义过的Dao层或者Service层Bean,可以如下编写Utils类: 1. 使用@Component注解标记工具类Statisti ...

- js多个(N)个数组的的元素组合排序算法,多维数组的排列组合或多个数组之间的排列组合

现在有一批手机,其中颜色有['白色','黑色','金色','粉红色']:内存大小有['16G','32G','64G','128G'],版本有['移动','联通','电信'],要求写一个算法,实现[[ ...

- AS 常用快捷键

上篇中我们讲了Android Studio如何添加插件,这篇我们讲讲AS的快捷键,这里我说明的快捷键都是最最实用的,希望刚刚加入AS的朋友尽快的熟悉一下这几个快捷键,这样可以帮助你提高coding的效 ...

- WPS 关闭 wpscenter.exe 服务

1.Ctrl + Shift + Esc 打开任务管理,结束wps相关的进程 2.新建文本文件,并命名为:wpscenter.exe 3.重命名 C:\Program Files1\WPS Offic ...

- 使用isEmpty()报空指针异常

使用isEmpty()是出现了空指针异常NullpointException: 原来isEmpty()用来判断一个变量是否已经初始化了,因为“”和new 的时候系统都会为其分配内存,不管是否有值,当为 ...

- 线程的定时器Timer

定时器的作用就是多少秒之后开启一个线程. from threading import Timer def func(): print('函数执行了') Timer(2, func).start() 注 ...

- SVN版本管理系统的使用(CentOS+Subversion+Apache+Jsvnadmin+TortoiseSVN)

1.服务器: 192.168.4.221root 用 户操作安装 装 apache# yum install httpd httpd-devel# service httpd start# chkco ...