Bulldog1靶机渗透

Bulldog1靶机渗透

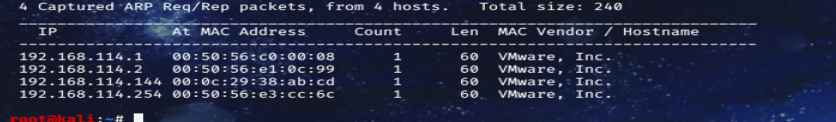

扫描一下内网存活主机,发现192.168.114.144这个存活主机。

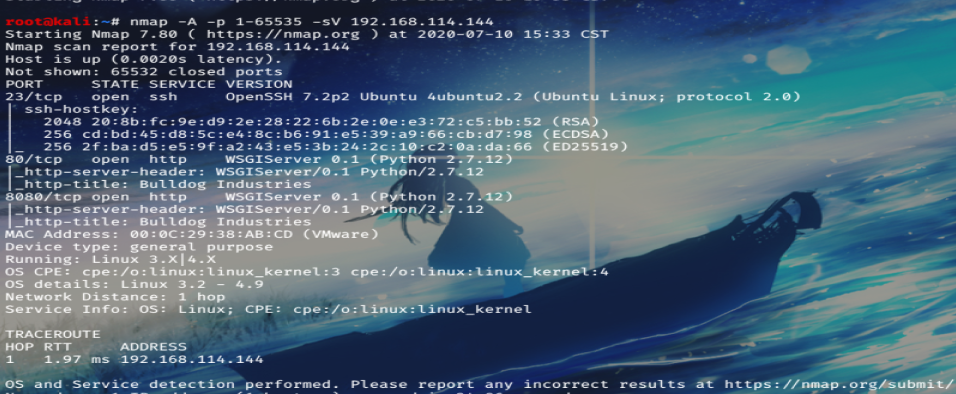

进行端口扫描:23,80,8080端口均开放。

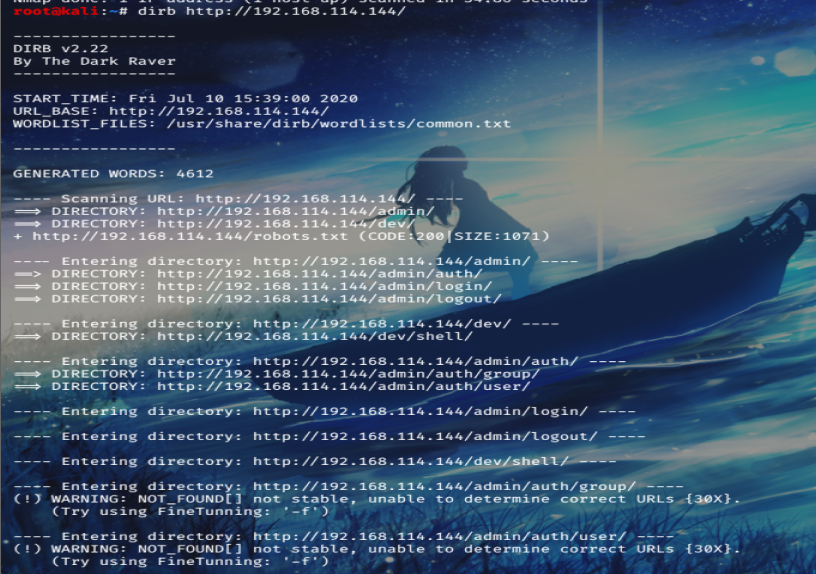

进行网页访问,暂时没有什么发现,扫一下网站的目录。

发现了很多有趣的东西,一个是admin目录,还有一个dev目录。

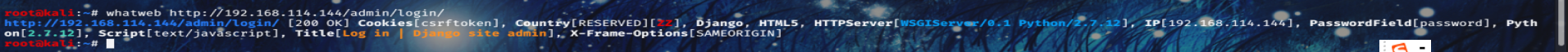

扫描以下admin的指纹,是基于djanjo框架写的,先不进行密码爆破,因为dev目录下存在着更吸引人的东西。

访问http://192.168.114.144/dev/shell/ 目录,发现没有权限,查看网络以及截包没有发现能利用的点。

返回上一级目录即/dev下看看有没有能利用的点。

一些可疑的地方:

<!--Need these password hashes for testing. Django's default is too complex-->

<!--We'll remove these in prod. It's not like a hacker can do anything with a hash-->

Team Lead: alan@bulldogindustries.com<br><!--6515229daf8dbdc8b89fed2e60f107433da5f2cb-->

Back-up Team Lead: william@bulldogindustries.com<br><br><!--38882f3b81f8f2bc47d9f3119155b05f954892fb-->

Front End: malik@bulldogindustries.com<br><!--c6f7e34d5d08ba4a40dd5627508ccb55b425e279-->

Front End: kevin@bulldogindustries.com<br><br><!--0e6ae9fe8af1cd4192865ac97ebf6bda414218a9-->

Back End: ashley@bulldogindustries.com<br><!--553d917a396414ab99785694afd51df3a8a8a3e0-->

Back End: nick@bulldogindustries.com<br><br><!--ddf45997a7e18a25ad5f5cf222da64814dd060d5-->

Database: sarah@bulldogindustries.com<br><!--d8b8dd5e7f000b8dea26ef8428caf38c04466b3e-->

md5进行密码破解,发现两组密码:

first:

sarah::bulldoglover

second:

nick::bulldog

直接返回进行登录,然后跳转到/dev/shell下。

发现可以执行命令,但是存在过滤机制,但cat能执行,可以进行代码审计,但还是尽可能去实现反弹shell。

利用echo命令我们可以写文件,尝试写入shell,因为之前扫描过发现23端口是开放的,运行着tcp服务,所以利用tcp进行bash反弹。

写入后ls && bash sss来进行执行。

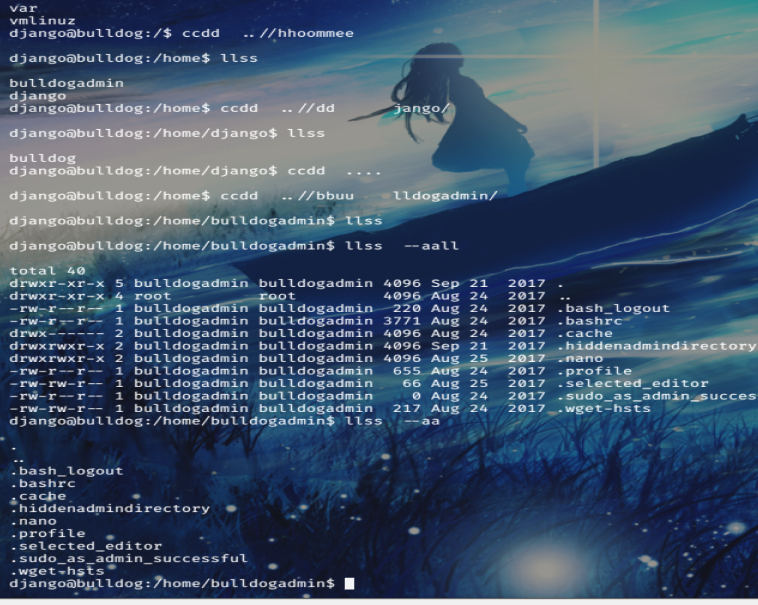

成功的进行了反弹,准备提权,先到home目录下,发现两个存在用户分别为bulldogadmin及django,分别到两个用户目录下看一下,发现隐藏目录下又可以用的点。

cat一下,发现乱码。

于是使用strings命令查看可执行文件中的字符,这里我是真的想不到了,几个字符串拼接到了一起形成了密码即SUPERultimatePASSWORDyouCANTget。

利用python进行交互,然后提权,获取到root权限。

Bulldog1靶机渗透的更多相关文章

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- 21. CTF综合靶机渗透(十四)

靶机说明: I created this machine to help others learn some basic CTF hacking strategies and some tools. ...

- 18. CTF综合靶机渗透(十一)

靶机描述: SkyDog Con CTF 2016 - Catch Me If You Can 难度:初学者/中级 说明:CTF是虚拟机,在虚拟箱中工作效果最好.下载OVA文件打开虚拟框,然后选择文件 ...

- 17. CTF综合靶机渗透(十)

靶机描述:欢迎来到超级马里奥主机!这个虚拟机是对真实世界场景场景的模拟.目标是在VM中找到2个标志.根是不够的(对不起!)VM可以以多种方式开发,但请记住枚举是关键.挑战的程度是中等的.感谢VDBAN ...

- hacknos-player靶机渗透

靶机下载地址https://www.vulnhub.com/entry/hacknos-player,459/ 网络配置 该靶机可能会存在无法自动分配IP的情况,所以无法扫描到的情况下需要手动配置获取 ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

- DeRPnStiNK靶机渗透

DeRPnStiNK靶机渗透 常规的信息搜集 扫到了phpmyadmin以及wordpress并在后台发现弱密码,即admin,admin 这里对wordpress进行了扫描: 扫描插件: searc ...

- BTRsys1~2系列靶机渗透

BTRsys系列靶机渗透 BTRsys1 端口发现加目录扫描. 发现目录:http://192.168.114.161/login.php 尝试弱密码失败,查看源代码. <script type ...

随机推荐

- 使用Spring Cloud Config统一管理配置,别再到处放配置文件了

1 前言 欢迎访问南瓜慢说 www.pkslow.com获取更多精彩文章! 可配置是一个成熟软件系统应该提供的特性,而配置管理对于大型系统就显得十分重要,特别是对于拥有多个应用的微服务系统.可喜的是, ...

- 计算机网络-应用层(4)DNS协议

域名系统(Domain Name System, DNS):一个分层的由DNS服务器实现的分布式数据库+一个使得主机能够查询分布式数据库的应用层协议 DNS服务器通常是运行BIND (Berkeley ...

- IA-32/centos7开机流程

开机后系统首先在实地址模式下工作(只有1MB的寻址空间) 开机过程中,需要先准备在实模式下的中断向量表和中断服务程序.通常,由固化在主板上一块ROM芯片中的BIOS程序完成 加载BIOS的硬件信息,B ...

- go二叉树、struct、接口

二叉树实现.及遍历 二叉树定义 type Student struct { Name string left* Student right* Student } 如果每个节点有两个指针分别用来指向左子 ...

- 区块链入门到实战(6)之区块链 – 哈希(Hash)

密码学中,最重要的函数之一是哈希函数.哈希函数将任意大小的数据(内容)映射到固定大小的数据(哈希值). 哈希函数是单向的,从内容生成哈希值很容易,但从哈希值映射到内容很难. 比特币使用SHA-256哈 ...

- WebApi之DOM的基本介绍

1.1.1 什么是DOM 文档对象模型(Document Object Model,简称DOM),是 W3C 组织推荐的处理可扩展标记语言(html或者xhtml)的标准编程接口. W3C 已 ...

- 【JDK】Linux安装源码包JDK完整步骤

[JDK]Linux安装源码包JDK完整步骤 1.检查一下系统中的jdk版本 [root@localhost software]# java -version 显示: openjdk version ...

- The Data Warehouse Toolkit 阅读笔记

前言 这篇笔记的主要内容来至于The Data Warehouse Toolkit,该书可以称为数仓建模的圣经 什么是星型模型 以一个业务实时为主表.比如一笔订单就是一个业务事实.订单有商品的SKU信 ...

- ffmpeg 编译Android

环境 macOS 10.15.4 NDK 21.3.6528147 ffmpeg 4.2.3 1.执行sudo xcodebuild -license,防止编译的时候找不到一些文件报错 2. ...

- WebApi 接口传参接参

阅读目录 一.get请求 1.基础类型参数 2.实体作为参数 3.数组作为参数 4.“怪异”的get请求 二.post请求 1.基础类型参数 2.实体作为参数 3.数组作为参数 4.后台发送请求参数的 ...