攻防世界--getit

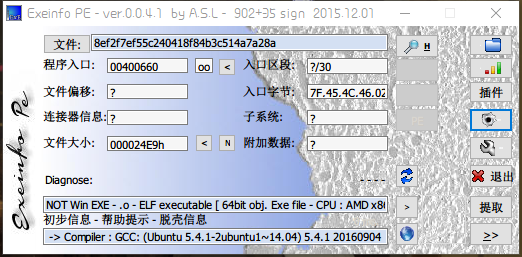

测试文件:https://adworld.xctf.org.cn/media/task/attachments/8ef2f7ef55c240418f84b3c514a7a28a

准备

得知

- 64位文件

2.IDA打开

反编译得到C语言代码

int __cdecl main(int argc, const char **argv, const char **envp)

{

char v3; // al

__int64 v5; // [rsp+0h] [rbp-40h]

int i; // [rsp+4h] [rbp-3Ch]

FILE *stream; // [rsp+8h] [rbp-38h]

char filename[]; // [rsp+10h] [rbp-30h]

unsigned __int64 v9; // [rsp+28h] [rbp-18h] v9 = __readfsqword(0x28u);

LODWORD(v5) = ;

while ( (signed int)v5 < strlen(s) )

{

if ( v5 & )

v3 = ;

else

v3 = -;

*(&t + (signed int)v5 + ) = s[(signed int)v5] + v3;

LODWORD(v5) = v5 + ;

}

strcpy(filename, "/tmp/flag.txt");

stream = fopen(filename, "w");

fprintf(stream, "%s\n", u, v5);

for ( i = ; i < strlen(&t); ++i )

{

fseek(stream, p[i], );

fputc(*(&t + p[i]), stream);

fseek(stream, 0LL, );

fprintf(stream, "%s\n", u);

}

fclose(stream);

remove(filename);

return ;

}

2.1 常量参数值

接着其中一些参数的值

.data:00000000006010A0 public s

.data:00000000006010A0 ; char s[]

.data:00000000006010A0 s db 'c61b68366edeb7bdce3c6820314b7498',

.data:00000000006010A0 ; DATA XREF: main+25↑o

.data:00000000006010A0 ; main+3F↑r

.data:00000000006010C1 align 20h

.data:00000000006010E0 public t

.data:00000000006010E0 ; char t

.data:00000000006010E0 t db 53h ; DATA XREF: main+65↑w

.data:00000000006010E0 ; main+C9↑o ...

.data:00000000006010E1 aHarifctf db 'harifCTF{????????????????????????????????}',

.data:000000000060110C align 20h

.data: public u

.data: u db '*******************************************',

.data: ; DATA XREF: main+A5↑o

.data: ; main+13F↑o

.data:000000000060114C align 20h

.data: public p

.data: ; int p[43]

.data: p dd 1Eh ; DATA XREF: main+E1↑r

.data: ; main+104↑r

其中值得我们注意的是t的值,t的值应该是0x53+'harifCTF{????????????????????????????????}',即

SharifCTF{????????????????????????????????}

t很有可能是储存flag的数组。

2.2 代码分析

代码整体上可以分为3个部分

1~11 变量定义初始化

12~20 定义flag值

20~34 flag值写入文件

因此我们只需要将第二部分复现,输出flag即可。

2.3 flag获取代码

#include <stdio.h>

#include <stdlib.h>

#include <Windows.h> #pragma warning(disable:4996) int main(void)

{

char v3;

__int64 v5;

char s[] = "c61b68366edeb7bdce3c6820314b7498";

char t[] = "SharifCTF{????????????????????????????????}"; v5 = ;

while (v5 < strlen(s)) {

if (v5 & )

v3 = ;

else

v3 = -;

*(t + v5 + ) = s[v5] + v3;

v5++;

}

printf("%s", t); system("PAUSE");

return ;

}

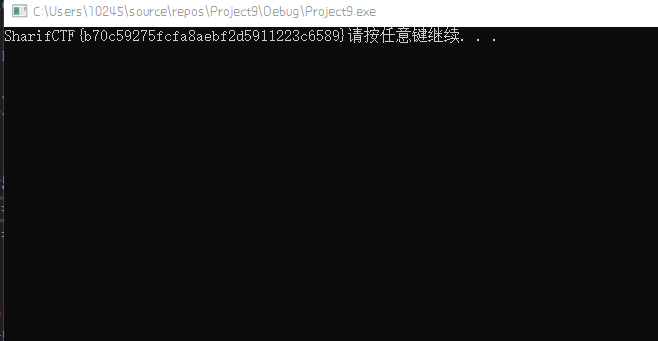

3. get flag!

SharifCTF{b70c59275fcfa8aebf2d5911223c6589}

攻防世界--getit的更多相关文章

- CTF--web 攻防世界web题 robots backup

攻防世界web题 robots https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=506 ...

- CTF--web 攻防世界web题 get_post

攻防世界web题 get_post https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5 ...

- 攻防世界 web进阶练习 NewsCenter

攻防世界 web进阶练习 NewsCenter 题目是NewsCenter,没有提示信息.打开题目,有一处搜索框,搜索新闻.考虑xss或sql注入,随便输入一个abc,没有任何搜索结果,页面也没有 ...

- 【攻防世界】高手进阶 pwn200 WP

题目链接 PWN200 题目和JarvisOJ level4很像 检查保护 利用checksec --file pwn200可以看到开启了NX防护 静态反编译结构 Main函数反编译结果如下 int ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- 攻防世界 | CAT

来自攻防世界官方WP | darkless师傅版本 题目描述 抓住那只猫 思路 打开页面,有个输入框输入域名,输入baidu.com进行测试 发现无任何回显,输入127.0.0.1进行测试. 发现已经 ...

- 攻防世界 robots题

来自攻防世界 robots [原理] robots.txt是搜索引擎中访问网站的时候要查看的第一个文件.当一个搜索蜘蛛访问一个站点时,它会首先检查该站点根目录下是否存在robots.txt,如果存在, ...

- 【攻防世界】 高手进阶区 Recho WP

0x00 考察点 考察点有三个: ROP链构造 Got表劫持 pwntools的shutdown功能 0x01 程序分析 上来三板斧 file一下 checksec --file XXX chmod ...

- CTF -攻防世界-crypto新手区(5~11)

easy_RSA 首先如果你没有密码学基础是得去恶补一下的 然后步骤是先算出欧拉函数 之后提交注意是cyberpeace{********}这样的 ,博主以为是flag{}耽误了很长时间 明明没算错 ...

随机推荐

- LINUX VSFTP配置及安装

------------------转载:亲身实践,确实好用(http://www.cnblogs.com/jack-Star/p/4089547.html) 1.VSFTP简介 VSFTP是一个基于 ...

- MySQL重复数据中限定操作n条

对于一个表,有时可能里面有很多重复的条,比如: +-----------+---------+| coupon_id | user_id |+-----------+---------+| 8 | 1 ...

- JavaWeb(八):Filter和Listener

一.Filter 1.1 概述 Filter 的基本功能是对 Servlet 容器调用 Servlet 的过程进行拦截,从而在 Servlet 进行响应处理的前后实现一些特殊的功能.在 Servlet ...

- [洛谷P2661] NOIP2015 信息传递

问题描述 有 n 个同学(编号为 1 到 n)正在玩一个信息传递的游戏.在游戏里每人都有一个固定的信息传递对象,其中,编号为 i 的同学的信息传递对象是编号为 Ti 的同学. 游戏开始时,每人都只知道 ...

- 【leetcode】712. Minimum ASCII Delete Sum for Two Strings

题目如下: 解题思路:本题和[leetcode]583. Delete Operation for Two Strings 类似,区别在于word1[i] != word2[j]的时候,是删除word ...

- SpringBoot之Web进阶

.. 另外包括Springboot常用技术整合 以及项目上的应用

- BZOJ 1492: [NOI2007]货币兑换Cash 斜率优化 + splay动态维护凸包

Description 小Y最近在一家金券交易所工作.该金券交易所只发行交易两种金券:A纪念券(以下简称A券)和 B纪念券(以下 简称B券).每个持有金券的顾客都有一个自己的帐户.金券的数目可以是一个 ...

- Centos7防火墙和SELinux的开启和关闭

在虚拟机里面开启多个服务,对应多个端口,在防火墙开启的情况下,就要对外开放端口,这样客户端才能正常访问,但比较繁琐,关闭更直接点. 防火墙 临时关闭防火墙 systemctl stop firewal ...

- NOIp 数学知识点总结

推荐阅读 NOIp 基础数论知识点总结: https://www.cnblogs.com/greyqz/p/number.html 排列组合 常用公式 排列:\[\displaystyle A_n^m ...

- 前端每日实战:124# 视频演示如何用纯 CSS 创作一只纸鹤

效果预览 按下右侧的"点击预览"按钮可以在当前页面预览,点击链接可以全屏预览. https://codepen.io/comehope/pen/xagoYb 可交互视频 此视频是可 ...