rbac - 初识

一、rbac

权限组件

1 项目与应用

一个项目,可以有多个应用

一个应用,可以在多个项目下

前提:应用是组件!! 2 什么是权限?

一个包含正则表达式url就是一个权限 who what how ---------->True or Flase UserInfor

id

name

pwd

permission=models.manytomany(Permission) 多对多 id name pwd

1 egon 123

2 alex 456

3 A 111

4 B 222

5 C 333

6 D 444 Permission

id

url=.....

title=.... id url title

1 "/users/" "查看用户"

2 "/users/add/" "添加用户"

3 "/customer/add" "添加客户" UserInfor_permission id

user_id

permission_id id user_id permission_id

1 1 1

2 1 2

3 2 2 4 3 1

5 3 2

6 3 3 7 4 1

8 4 2

9 4 3 10 5 1

11 5 2

12 5 3 13 6 1

14 6 2

15 6 3 16 7 1

17 7 2

18 7 3 示例:登录人:egon

访问url:http://127.0.0.1:8000/users/ def users(request):

user_id=request.session.get("user_id") obj=UserInfor.objects.filter(pk=user_id).first()

obj.permission.all().valuelist("url") # 基于对象的跨表查询 return HttpResponse("users.....") 这样做 是否 有问题?

假设:10人 。。。 应该,不同的角色有不同的权限! 不要给人定权限,

应该给角色定权限

rbac 正确的 见 版本2

------------------------------------------------------------ # 版本2: UserInfor

id

name

pwd

roles = manytomany() 多对多 name pwd

egon 123

alex 456

alex 456

alex 456 Role

id

title=.......

permissions = manytomany() 多对多 id title

1 销售员 UserInfor2Role id user_id role_id

1 1 1 Permission

id

url=.....

title=.... id url title

1 "/users/" "查看用户"

2 "/users/add/" "添加用户"

3 "/customer/add" "添加客户" Role2Permission id role_id permission_id

1 1 1

2 1 2

3 1 3 rbac(role-based access control) app01 做的是项目相关的逻辑内容

rbac 制作权限相关的内容 关于rbac: # 要把他它成组件 (1) 创建表关系:

class User(models.Model):

name=models.CharField(max_length=32)

pwd=models.CharField(max_length=32)

roles=models.ManyToManyField(to="Role") def __str__(self): return self.name class Role(models.Model):

title=models.CharField(max_length=32)

permissions=models.ManyToManyField(to="Permission") def __str__(self): return self.title class Permission(models.Model):

title=models.CharField(max_length=32)

url=models.CharField(max_length=32) def __str__(self):return self.title (2) 基于admin录入数据 (3) 登录校验: if 登录成功: 查询当前登录用户的权列表注册到session中 (4) 校验权限(中间件的应用)

class ValidPermission(MiddlewareMixin): def process_request(self,request): # 当前访问路径

current_path = request.path_info # 检查是否属于白名单

valid_url_list=["/login/","/reg/","/admin/.*"] for valid_url in valid_url_list:

ret=re.match(valid_url,current_path)

if ret:

return None # 校验是否登录 user_id=request.session.get("user_id") if not user_id:

return redirect("/login/") # 校验权限

permission_list = request.session.get("permission_list",[]) # ['/users/', '/users/add', '/users/delete/(\\d+)', 'users/edit/(\\d+)'] flag = False

for permission in permission_list: permission = "^%s$" % permission ret = re.match(permission, current_path)

if ret:

flag = True

break

if not flag:

return HttpResponse("没有访问权限!") return None

笔记

rbac(role-based access control)

基于角色的权限访问控制

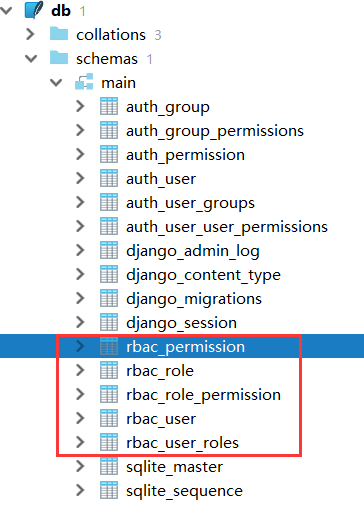

二、数据库

1.新建一个应用:

startapp rbac INSTALLED_APPS = [

...

'app01.apps.App01Config',

'rbac.apps.RbacConfig',

] makemigrations

migrate

models.py

from django.db import models class User(models.Model):

name = models.CharField(max_length=32)

pwd = models.CharField(max_length=32)

roles = models.ManyToManyField(to='Role') def __str__(self):

return self.name class Role(models.Model):

title = models.CharField(max_length=32)

permission = models.ManyToManyField(to='Permission') def __str__(self):

return self.title class Permission(models.Model):

title = models.CharField(max_length=32)

url = models.CharField(max_length=32) def __str__(self):

return self.title

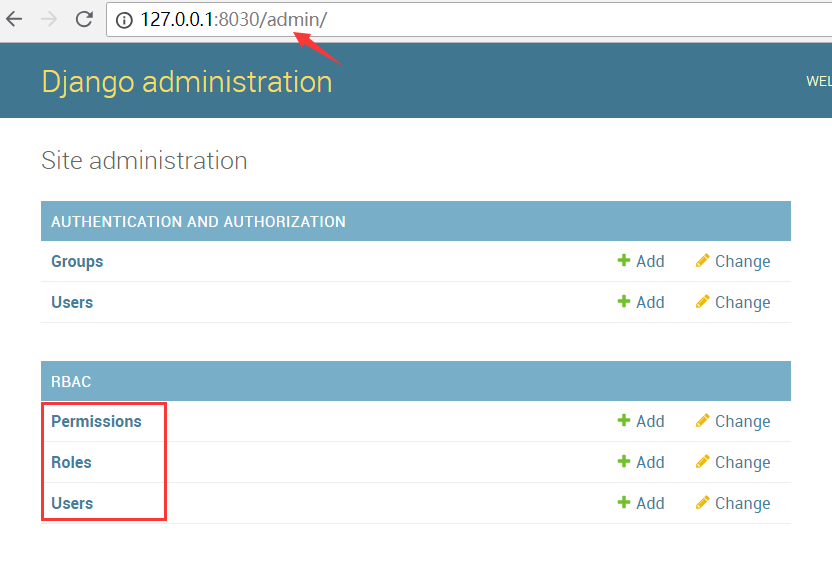

三、admin

1.前提

createsuperuser

(yuan yuan1234)

admin.py

from django.contrib import admin # Register your models here. from .models import * admin.site.register(User)

admin.site.register(Role)

admin.site.register(Permission)

四、登录验证 (session permission_list)

1.在session中注册用户ID

request.session['user_id'] = user.pk 2.初始化 permission_list 并注册到session 中

initial_session(user,request) rbac/service/permission.py

def initial_session(user, request):

permission = user.roles.all().values('permission__url').distinct() # print(permission)

# 去重后的 所有权限!! 将权限 存在 session 中!!

# <QuerySet [{'permission__url': '/users/'}, {'permission__url': '/users/add'}]> permission_list = []

for item in permission:

permission_list.append(item['permission__url']) print(permission_list)

# ['/users/', '/users/add'] request.session['permission_list'] = permission_list

注意点:

permission = user.roles.all().values('permission__url').distinct()

1.values:

temp = []

for role in user.roles.all(): # < QuerySet[ < Role: 保洁 >, < Role: 销售 >] >

temp.append({

'title':role.title

'permission__url': role.permission__url.all()

})

return temp 2.values 不会去重!!

<QuerySet [{'title': '保洁', 'permission__url': '/users/'},

{'title': '销售', 'permission__url': '/users/'},

{'title': '销售', 'permission__url': '/users/add'}]> views.py

def login(request):

if request.method == 'POST':

user = request.POST.get('user')

pwd = request.POST.get('pwd') user = User.objects.filter(name=user,pwd=pwd).first()

if user:

# 在session中注册用户ID

request.session['user_id'] = user.pk # 初始化 permission_list 并注册到session 中

initial_session(user,request) return HttpResponse('登录成功') return render(request,'login.html')

五、基于中间件的权限校验

MIDDLEWARE = [

...

'django.middleware.csrf.CsrfViewMiddleware',

...

'rbac.service.rbac.ValidPermission',

]

注意点:

1.白名单,不需要任何权限的url

valid_url_list = ['/login/', '/reg/', '/admin/.*']

for valid_url in valid_url_list:

ret = re.match(valid_url, current_path)

if ret:

return 正则匹配 2.校验是否登录,

user_id = request.session.get('user_id')

if not user_id:

return redirect('/login/') 3.校验权限(^ $ / 正则)

permission_list = request.session.get('permission_list',[]) flag = False

for permission in permission_list:

# ['/users/', '/users/add/', '/users/edit/(\\d+)/', '/users/delete/(\\d+)/']

# 需要 ^ $ 限定!!

permission = "^%s$" % permission # 正则

ret = re.match(permission, current_path)

if ret:

flag = True

break if not flag:

return HttpResponse('无访问权限!')

rbac/service/rbac.py

# -*- coding:utf-8 -*-

from django.shortcuts import HttpResponse, render, redirect

from django.utils.deprecation import MiddlewareMixin

import re class ValidPermission(MiddlewareMixin): def process_request(self,request): current_path = request.path_info # 白名单,不需要任何权限的url

valid_url_list = ['/login/', '/reg/', '/admin/.*'] for valid_url in valid_url_list:

ret = re.match(valid_url, current_path)

if ret:

return # 校验是否登录

user_id = request.session.get('user_id')

if not user_id:

return redirect('/login/') # 校验权限

permission_list = request.session.get('permission_list',[]) flag = False

for permission in permission_list:

# ['/users/', '/users/add/', '/users/edit/(\\d+)/', '/users/delete/(\\d+)/']

# 需要 ^ $ 限定!!

permission = "^%s$" % permission ret = re.match(permission, current_path)

if ret:

flag = True

break if not flag:

return HttpResponse('无访问权限!')

rbac - 初识的更多相关文章

- Django - 学习目录

Django 基础 web应用/http协议/web框架 Django简介 Django - 路由层(URLconf) Django - 视图层 Django - 模板层 Django - 模型层 - ...

- 1、rbac权限组件-初识, 中间件校验1

1.权限组件rbac 1.什么是权限 1 项目与应用 2 什么是权限? 一个包含正则表达式url就是一个权限 who what how ---------->True or Flase 2.版本 ...

- 初识rbac

一.权限组件 1.项目与应用 一个项目可以有多个应用:一个应用可以在多个项目下:前提:应用是组件. 2.什么是权限? 一个包含正则表达式的url就是一个权限. 可以理解为如下方程式: who what ...

- rbac权限+中间件 初识

rbac权限+中间件 1.权限组件rbac 1.什么是权限 1 项目与应用 2 什么是权限? 一个包含正则表达式url就是一个权限 who what how ---------->True or ...

- django自定义rbac权限组件(二级菜单)

一.目录结构 二.表结构设计 model.py from django.db import models # Create your models here. class Menu(models.Mo ...

- Android动画效果之初识Property Animation(属性动画)

前言: 前面两篇介绍了Android的Tween Animation(补间动画) Android动画效果之Tween Animation(补间动画).Frame Animation(逐帧动画)Andr ...

- 初识Hadoop

第一部分: 初识Hadoop 一. 谁说大象不能跳舞 业务数据越来越多,用关系型数据库来存储和处理数据越来越感觉吃力,一个查询或者一个导出,要执行很长 ...

- python学习笔记(基础四:模块初识、pyc和PyCodeObject是什么)

一.模块初识(一) 模块,也叫库.库有标准库第三方库. 注意事项:文件名不能和导入的模块名相同 1. sys模块 import sys print(sys.path) #打印环境变量 print(sy ...

- yii2的权限管理系统RBAC简单介绍

这里有几个概念 权限: 指用户是否可以执行哪些操作,如:编辑.发布.查看回帖 角色 比如:VIP用户组, 高级会员组,中级会员组,初级会员组 VIP用户组:发帖.回帖.删帖.浏览权限 高级会员组:发帖 ...

随机推荐

- Spring部署报错:Could not open ServletContext resource [/db.properties]

在使用Spring MVC过程中,部署项目报错,报错信息如下: 八月 15, 2016 5:02:04 下午 org.apache.catalina.core.StandardContext list ...

- Android Intent 教程

原文:Android: Intents Tutorial 作者:Darryl Bayliss 译者:kmyhy 人不会漫无目的地瞎逛,他们所做的大部分事情--比方看电视.购物.编写下一个杀手级 app ...

- 记录下DynamicXml和HtmlDocument 使用方式

之前解析都是XmlDocument.Load 而现在可以利用DynamicXml生成Dynamic对象实现强类型操作,很好用. /// <summary> /// 根据Xml路径动态解析成 ...

- PHP开启伪静态配置

1.检测Apache是否开启mod_rewrite功能 可以通过php提供的phpinfo()函数查看环境配置,找到“Loaded Modules”,其中列出了所有apache2handler已经开启 ...

- 关于Java 枚举类型的自定义属性

package com.cpic.test;/** * 关于枚举类型自定义属性 * */public enum Provious { ANHUI("皖", 1),BAIJING(& ...

- wm_concat函数 用法

首先让我们来看看这个神奇的函数wm_concat(列名),该函数可以把列值以","号分隔起来,并显示成一行,接下来上例子,看看这个神奇的函数如何应用 准备测试数据 SQL> ...

- simple fix 主从不一致滴error

Last_SQL_Error: Error 'Unknown table 'bb'' on query. Default database: 'test'. Query: 'DROP TABLE `b ...

- Linux tmux 工具

基础术语: sessions :会话,一个用户登录到主机,那么就建立了一个 session,如下图1,详细参考:https://my.oschina.net/u/158589/blog/360862t ...

- 第七篇:几个经典的TCP通信函数

前言 在TCP通信中要使用到几个非常经典的函数,本文将对这几个函数进行一个简短的使用说明. socket()函数 函数作用:创建一个网际字节流套接字 包含头文件:sys/socket.h ( 后面几个 ...

- Android 程序员必须知道的 53 个知识点

1. android 单实例运行方法 我们都知道 Android 平台没有任务管理器,而内部 App 维护者一个 Activity history stack 来实现窗口显示和销毁,对于常规从快捷方式 ...