ocky勒索软件恶意样本分析1

locky勒索软件恶意样本分析1

1 locky勒索软件构成概述

前些时期爆发的Locky勒索软件病毒这边也拿到了一个样本,简要做如下分析。样本主要包含三个程序:

A xx.js文件:Jscript脚本文件,以脚本形式存在主要用于邮件传播和方便免杀杀毒软件,用于联网下载PE1

B PE程序(PE1):外壳程序,主要负责解密内存load PE2。

C PE程序(PE2):功能代码存在于该文件,主要负责和C&C服务器通讯获取加密密钥,遍历磁盘驱动器使用crypt系列windows函数对文件加密。

PE1

PE2

2 locky勒索软件行为分析

2.1 XX.JS行为简要分析

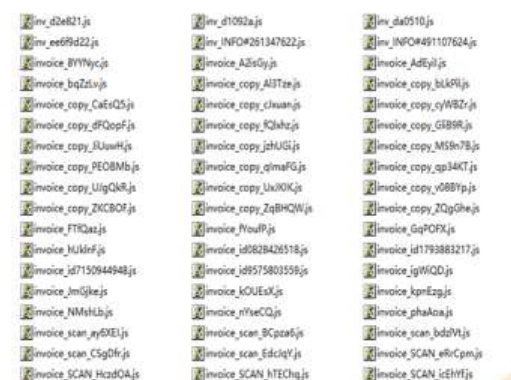

病毒的本体在通过邮件传播的时候可以就是一个xx.js的文件。

由于是脚本文件,病毒的原始JS样本已经截获累计到了5位数。

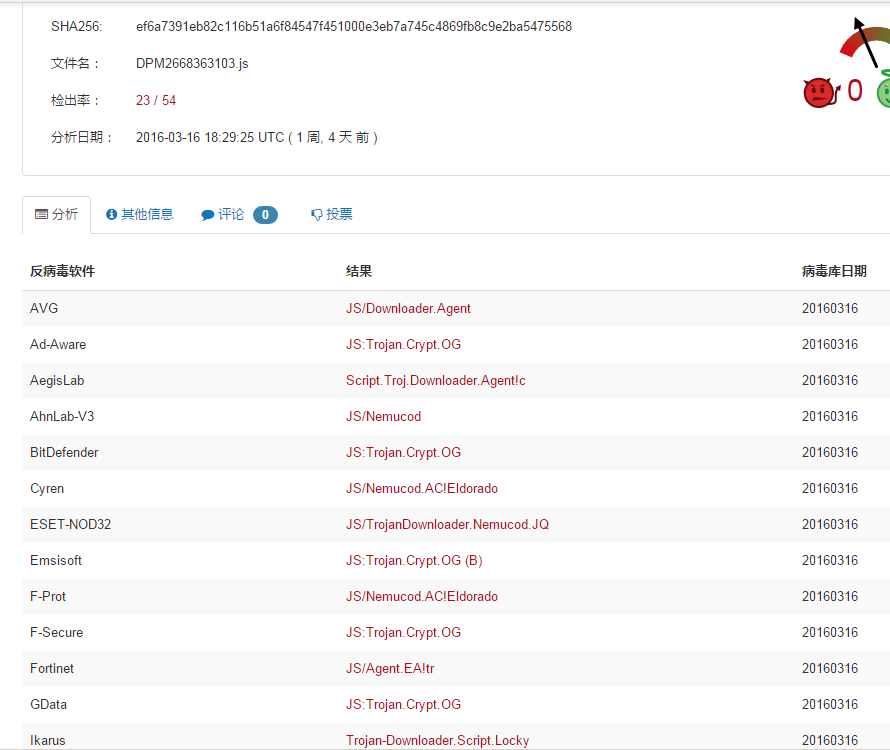

我们将手里的这个JS文件分别传到virtotal和virscan。

由于脚本文件免杀较为容易,单纯只靠更新病毒库不容易将数以万计的js恶意样本完全拦截并报警。

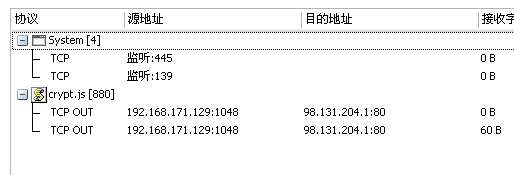

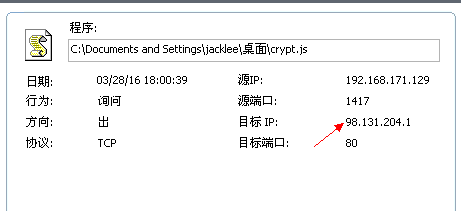

xx.js会同一台webserver 进行通讯,下载PE1

我们查询了一下这个ip。

Locky病毒的作者将PE1文件部署在美国的服务器上。

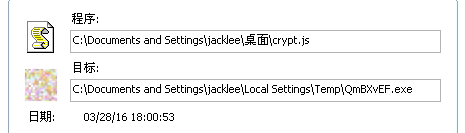

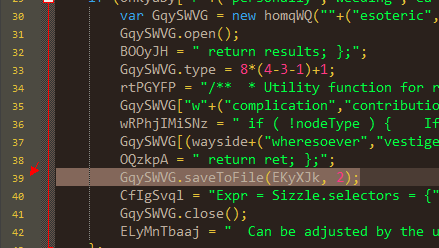

xx.js成功下载PE之后会将PE1至于当前用户的Temp文件夹中然后直接运行。

如果该JS被执行多次,可能会因为文件已经存在而弹出写入失败的对话框。

对应的该行的代码。

这点可能会被用户察觉。

2.2 PE1 PE2行为简要分析

PE1只是负责内存加载PE2。它的导入表的函数是伪造的,为了用于躲避某些对于导入表查杀敏感的杀软的查杀报警。

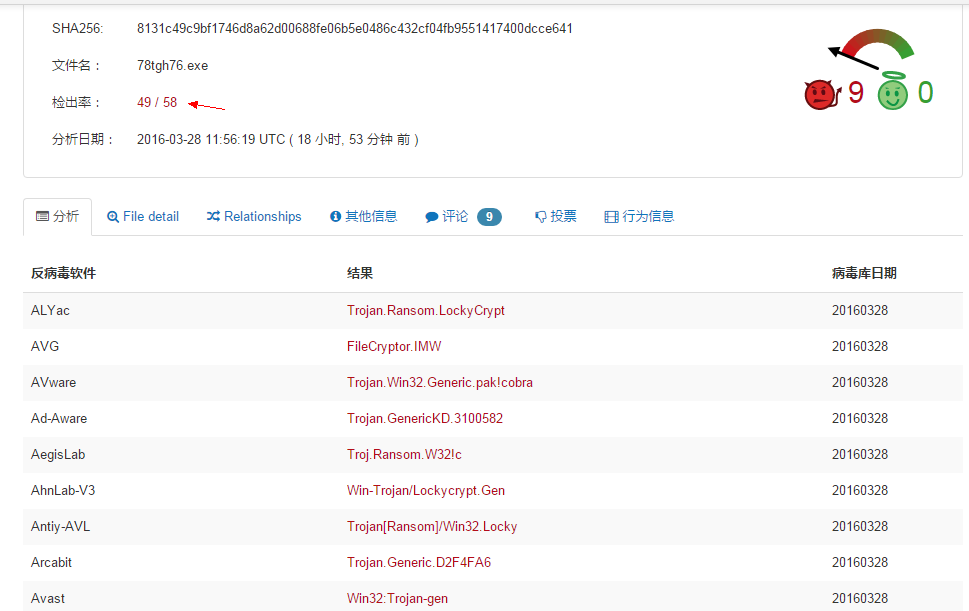

对于PE1的查杀virtotal显示基本大部分杀软都已经入库查杀了。

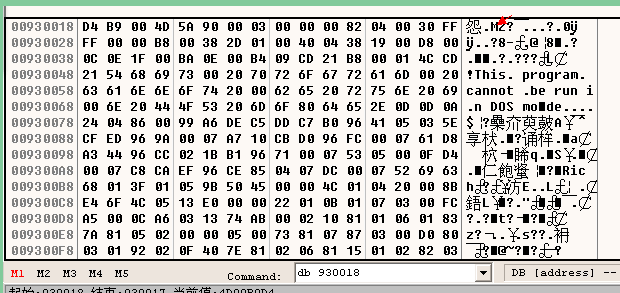

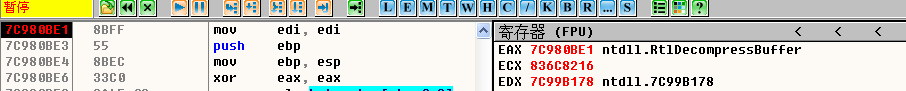

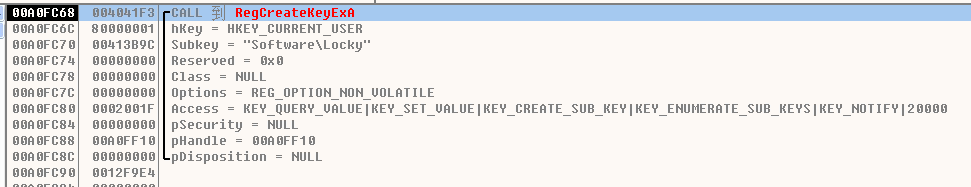

Locky病毒首先使用RtlDecompressBuffer函数与内存中解出PE2

在内存加载的时候会不断的调用GetProcAddress动态的填充修正PE2的导入表的函数地址。

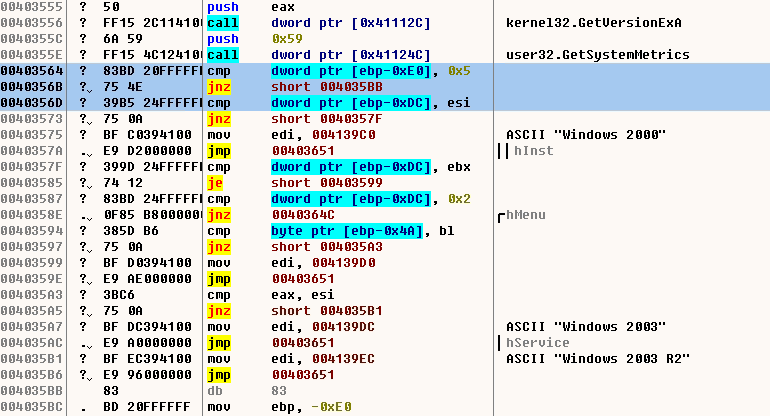

使用常规的函数来判断系统版本

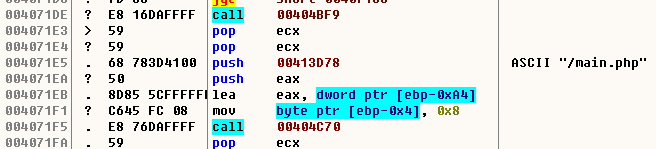

尝试请求通讯服务器上的main.php并进行通讯

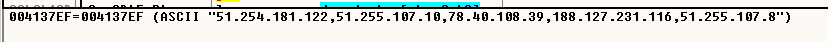

向如下通讯服务器通讯请求密钥并回传用户的编号。

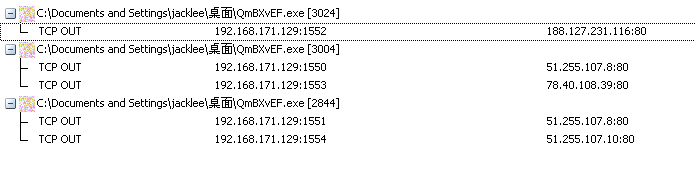

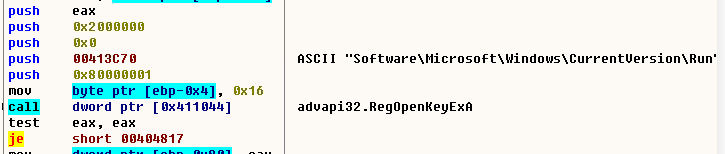

会尝试向注册表写入”\Software\Locky”,证明该系统已经存在Locky病毒

会尝试向Run写入启动项

下面应该是打开文件并遍历文件使用微软提供的Crypt对文件进行加密的代码位置

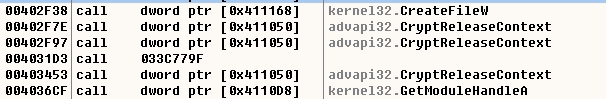

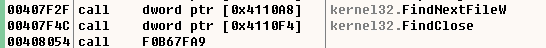

病毒使用CreateFileW打开文件,使用FindFirstFileW和FindNextFileW对文件进行遍历。

使用微软提供的Crypt系列的函数对文件进行加密。

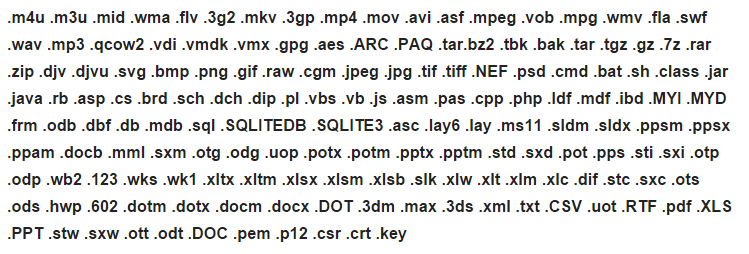

目前会加密下列后缀名的文件。

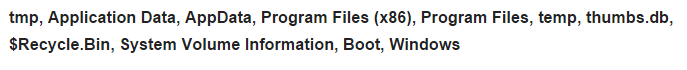

对于路径和文件名包含下列字符的文件不进行加密

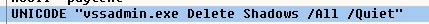

使用

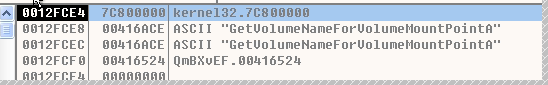

删除全盘所有卷影副本,使受害系统不能够通过卷影副本进行系统还原。

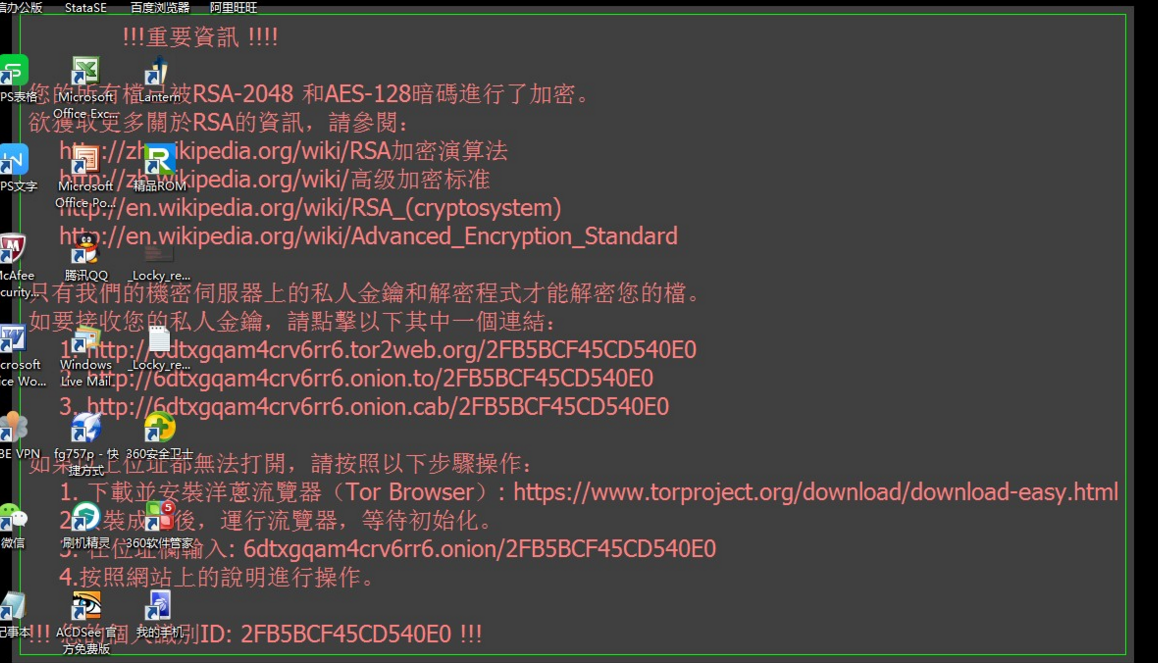

病毒完成执行成功后会设置如下背景图片进行勒索。

3 locky勒索软件分析总结

通过目前的分析来看,勒索软件“Locky”的功能与之前分析的勒索软件的功能基本一致。勒索软件能给攻击者带来巨大的收益,因其使用比特币进行交易,所以很难追踪。一旦用户感染了勒索软件,只能付费进行解密或是丢弃这些文件。广大用户,为防止数据被加密,更应该注意勒索软件的防御,养成良好的上网使用习惯,不要轻易执行来历不明的文件。与其他勒索软件不同的是,”Locky”是首例具有中文提示的比特币勒索软件,这预示着勒索软件作者针对的目标范围逐渐扩大,勒索软件将发展出更多的本地化版本。今后中国将受到更多类似的勒索软件攻击。所以如何防御勒索便成为保卫网络安全的重要任务之一。

ocky勒索软件恶意样本分析1的更多相关文章

- ocky勒索软件恶意样本分析2

locky勒索软件恶意样本分析2 阿尔法实验室陈峰峰.胡进 前言 随着安全知识的普及,公民安全意识普遍提高了,恶意代码传播已经不局限于exe程序了,Locky敲诈者病毒就是其中之一,Locky敲诈者使 ...

- 360安全中心:WannaCry勒索软件威胁形势分析

猫宁!!! 参考链接:http://zt.360.cn/1101061855.php?dtid=1101062360&did=210646167 这不是全文,而是重点摘要部分. 2017年5月 ...

- 【API】恶意样本分析手册——API函数篇

学编程又有材料了 http://blog.nsfocus.net/malware-sample-analysis-api/

- Android勒索软件研究报告

Android勒索软件研究报告 Author:360移动安全团队 0x00 摘要 手机勒索软件是一种通过锁住用户移动设备,使用户无法正常使用设备,并以此胁迫用户支付解锁费用的恶意软件.其表现为手机触摸 ...

- 2017-2018-2 20155314《网络对抗技术》Exp4 恶意代码分析

2017-2018-2 20155314<网络对抗技术>Exp4 恶意代码分析 目录 实验要求 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 静态分析 1.1 使用virsca ...

- 【逆向实战】恶意勒索软件分析_披着羊皮的狼_被注入恶意代码的apk

/文章作者:Kali_MG1937 QQ:3496925334 CNBLOG博客号:ALDYS4/ 今天逛某论坛的时候发现了一篇求助贴 有意思,好久没分析过恶意软件了 今天就拿它来练练手 反编译工具 ...

- MS Office CVE-2015-1641 恶意 Exploit 样本分析

MS Office CVE-2015-1641 恶意 Exploit 样本分析 在对最近的一个恶意 MS Office 文档样本进行分析时,我们发现了一些有趣的特性.这个文档利用 CVE-2015-1 ...

- 发送垃圾邮件的僵尸网络——药物(多)、赌博、股票债券等广告+钓鱼邮件、恶意下载链接、勒索软件+推广加密货币、垃圾股票、色情网站(带宏的office文件、pdf等附件)

卡巴斯基实验室<2017年Q2垃圾邮件与网络钓鱼分析报告> 米雪儿 2017-09-07 from:http://www.freebuf.com/articles/network/1465 ...

- locky勒索样本分析

前段时间收到locky样本,分析之后遂做一个分析. 样本如下所示,一般locky勒索的先决条件是一个js的脚本,脚本经过了复杂的混淆,主要用于下载该样本文件并运行,. 解密 样本本身进行了保护,通过i ...

随机推荐

- 作业要求20160901 从edu.cnblogs.com中抄过来的,备忘

[已完成] 杨贵福 发布于 2016-09-01 21:51 开通技术博客,博客园 cnblogs 关注 杨贵福 younggift,回贴 "构建之法东北师大站,继续 2016秋" ...

- 【SE】Week7 : Silver Bullet & Cathedral and Bazaar & Big Ball of Mud & Waterfall ...

1. Silver Bullet No Silver Bullet: Essence and Accidents of Software Engineering —— 无银弹理论,出自于美国1999年 ...

- [转载]ValidationExpression验证规则

ValidationExpression验证规则 在ASP.NET中,ValidationExpression 验证规则属性可以根据自已的需要,对输入的数据进行限制,其常用符号如下表所示: 符号 ...

- Oracle 12c 之前的版本路线图

- powershell远程管理服务器磁盘空间的实现代码

一.启用远程管理 1.将管理服务器的trusthost列表改为* 运行Set-item wsman:localhostclienttrustedhosts ?value * 2.在远程服务器上运行En ...

- PHP4个载入语句的区别

4个载入语句的区别 include和require的区别: include载入文件失败时(即没有找到该文件),报一个“提示错误”,然后继续执行后续代码: requre载入文件失败时,报错并立即终止执行 ...

- 免费SSL证书申请 2018年至简教程

Let’s Encrypt是国外一个公共的免费SSL项目,由 Linux 基金会托管,它的来头不小,由Mozilla.思科.Akamai.IdenTrust和EFF等组织发起,目的就是向网站自动签发和 ...

- spring中的传播性 个人认为就是对方法的设置 其作用能传播到里面包含的方法上

spring中的传播性 个人认为就是对方法的设置 其作用能传播到里面包含的方法上

- Java之Set的使用场景

2.Set使用场景 API介绍: java.util.Set接口和java.util.List接口一样,同样继承自Collection接口, 它与Collection接口中的方法基本一致,并没有对Co ...

- 【贪心策略】渡河(river)

“假舟楫者,非能水也,而绝江河.”这句话说的是,借助渡船的人,不是会游水,却能横渡江河. 会游水的人反而不一定能顺利地横渡江河.由于江面风浪很大,他们必须潜泳渡河.这就必须用到氧气瓶.氧气瓶当然是出题 ...