webgote的例子 数据库与sql注入的相关联系(1)

大家好我是时光凉春衫薄 之前将讲的sql注入有点随便了我同事也觉得有些地方看不懂,往后的几天我尽量写的细一点。尽可能让大家能看懂。(新手出道大佬多多指教。欢迎评论批评。)

数据库与sql注入的相关联系

本章简介:

所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。

sql语句明显是针对数据库的一种操作,既然想通过sql注入的方法来拿取数据那么就要先了解一下如何的去操作数据库,这方面并不需要对数据库有多么的精通但是如果了解掌握了其中的几个关键表那么这个数据库的大门也就打开一半了。(拿mysql数据库来举例如果掌握了information_schema这个库那就代表你掌握了整个库。下面我们来理一下其中的关系)

(正文部分)

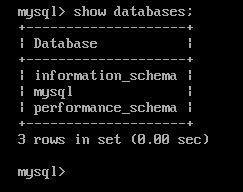

这是一个刚刚安装完的mysql的数据库,默认自带了这三个默认库。

在演示sql注入的实验 之前我们先了解一下数据库的一些知识吧。掌握原理后这样后面的一些实验步骤也可以方便的理解。(以mysql数据库举例)

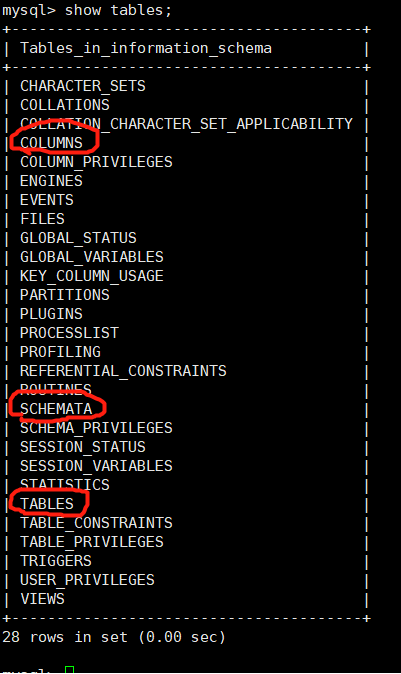

首先了解一下对我们来说最重要的一个库(information_schema)这个库是整个后续试验的关键库,对所有使用mysql数据库的用户来说,这个库都是十分重要的,我们在创建其他新的库新的表新的列到最后都是和这个库有千丝万缕的联系。下面我们就来详细的介绍一下各个库的用途。

INFORMATION_SCHEMA库(这个是最重要的一定要看,剩下两个库和实验关系不大可以跳过):提供了访问数据库元数据的方式。元数据是关于数据的数据,如数据库名或表名,列的数据类型,或访问权限等。有些时候用于表述该信息的其他术语包括“数据词典”和“系统目录”。INFORMATION_SCHEMA是信息数据库,其中保存着关于MySQL服务器所维护的所有其他数据库的信息。在INFORMATION_SCHEMA中,有数个只读表。它们实际上是视图,而不是基本表,因此,你将无法看到与之相关的任何文件。每位MySQL用户均有权访问这些表,但仅限于表中的特定行,在这类行中含有用户具有恰当访问权限的对象。

•SCHEMATA表:提供了当前mysql实例中所有数据库的信息。是show databases的结果取之此表。

•TABLES表:提供了关于数据库中的表的信息(包括视图)。详细表述了某个表属于哪个schema,表类型,表引擎,创建时间等信息。是show tables from schemaname的结果取之此表。

•COLUMNS表:提供了表中的列信息。详细表述了某张表的所有列以及每个列的信息。是show columns from schemaname.tablename的结果取之此表。

mysql库:这个是mysql的核心数据库,类似于sql server中的master表,主要负责存储数据库的用户、权限设置、关键字等mysql自己需要使用的控制和管理信息。不可以删除,如果对mysql不是很了解,也不要轻易修改这个数据库里面的表信息。

PERFORMANCE_SCHEMA库是MySQL 5.5开始新增一个数据库:主要用于收集数据库服务器性能参数。并且库里表的存储引擎均为PERFORMANCE_SCHEMA,而用户是不能创建存储引擎为PERFORMANCE_SCHEMA的表。MySQL5.5默认是关闭的,需要手动开启

对于系统库的了解我们暂且告一段落,现在我门再讲讲INFORMATION_SCHEMA关键库里面的关键表。。。。。。。

SHCEMATA:这个表里面有mysql数据库里的所有的库的库名

TABLES:这个表里面有mysql数据库里的所有的库中的所有表名

COLUMNS:这个表里面有mysql数据库里的所有的库中的所有表中的所有列名。这些在上述介绍库的时候都有提到。

看到这里是不是大概明白了什么。也就是说我们只要掌握information_schema这个库就意味着我们拿下了整个数据库的数据。(后面的实验案例我们以此为展开)

webgote的例子 数据库与sql注入的相关联系(1)的更多相关文章

- 数据库与sql注入的相关知识

数据库与sql注入的相关知识 sql语句明显是针对数据库的一种操作,既然想通过sql注入的方法来拿取数据那么就要先了解一下如何的去操作数据库,这方面并不需要对数据库有多么的精通但是如果了解掌握了其中的 ...

- webgote的例子(6)SQL注入(盲注)

SQL Injection - Blind (WS/SOAP) 本期演示的是盲注的手法.有些网站在与数据库交互的地方进行了很好的修饰,将报错的语句进行修改,即使你找到了注入点也无法下手拿数据,这个时候 ...

- 【数据库】SQL注入攻击

背景: 机房收费系统验收的时候,师父提到SQL注入攻击.自己以前看过类似的博客大概知道一些这方面的事情,于是自己动手查了查. 定义: 所谓SQL注入,通过SQL命令插入到Web表单提交或者输入域名或页 ...

- egg 阻止 sql 注入,相关文章

egg 阻止 sql 注入,相关文章 网址 注意!!我们极其不建议开发者拼接 sql 语句,这样很容易引起 sql 注入!!如果必须要自己拼接 sql 语句,请使用 mysql.escape 方法. ...

- 使用SQLMAP对网站和数据库进行SQL注入攻击

from:http://www.blackmoreops.com/2014/05/07/use-sqlmap-sql-injection-hack-website-database/ 0x00 背景介 ...

- MySQL中关于SQL注入的相关需要的基础知识

零.绪论: 文章部分整理来源于公司同事,特此鸣谢!!! 一.关于注入点在KEY上的注入: 我们来看一个查询,你的第一个字段是过滤器(filter)第二个字段是查询的关键字,例如查询ip == 1.2. ...

- Mysql数据库防SQL注入原理

每个语言都有自己的数据库框架或库,无论是哪种语言,哪种库,它们在数据库防注入方面使用的技术原理无外乎下面介绍的几种方法. 一.特殊字符转义处理 Mysql特殊字符指在mysql中具有特殊含义的字符,除 ...

- 数据库防sql注入

- php和mysql数据库防SQL注入的有效解决办法

<?php$mysqli = new mysqli("localhost", "my_user", "my_password", &q ...

随机推荐

- bzoj4032-最短不公共子串

题意 给出两个长度小于等于2000的小写字母串,四个问题: A的最短子串不是B的子串 A的最短子串不是B的子序列 A的最短子序列不是B的子串 A的最短子序列不是B的子序列 分析 虽然求的是不公共,但是 ...

- bzoj1093[ZJOI2007]最大半连通子图(tarjan+拓扑排序+dp)

Description 一个有向图G=(V,E)称为半连通的(Semi-Connected),如果满足:?u,v∈V,满足u→v或v→u,即对于图中任意两点u,v,存在一条u到v的有向路径或者从v到u ...

- 前端基础:JavaScript DOM对象

JavaScript DOM对象 通过HTML DOM,可以访问JavaScript HTML文档的所有元素. 一.HTML DOM(文档对象模型) 当网页被加载时,浏览器会创建页面的文档对象模型(D ...

- GLSL反转矩阵inverse

低版本 vertex shader 可以使用,通常用来反转TBN矩阵,但是计算量很大. 代码来自 OpenGL Mathematics (GLM) mat4 inverse_mat4(mat4 m) ...

- vue使用过程中的一些小技巧

这些也是自己平时项目中遇到过的一些问题,看到有人整理了出来,也就转载保存一下 文章内容总结: 组件style的scoped Vue 数组/对象更新 视图不更新 vue filters 过滤器的使用 列 ...

- 用户缓冲式I/O

2018-08-05 (星期日)缓冲式I/O 所有磁盘操作都是按照块来进行的,因此,若所送出的I/O请求,其对齐块便捷为实际块大小的整数倍,则可以优化I/O的性能. 读取操作需要进行的系统 ...

- [HNOI2007]分裂游戏 博弈论

题面 题面 题解 这题的思路比较特别,观察到我们的每次操作实质上是对于一颗豆子的操作,而不是对一瓶豆子的操作,因此我们要把每颗豆子当做一个独立的游戏,而它所在的瓶子代表了它的SG值. 瓶子数量很少,因 ...

- Android开发性能优化总结(一)

安卓开发应用首先要讲究良好的用户体验,如果一款软件卡顿现象严重,不流畅,经常崩溃,那么将给用户带来极不良好的体验,从而损失用户. 在实际开发和学习中,我总结了一下关于安卓性能的优化,供大家参考交流. ...

- Closest Number in Sorted Array

Given a target number and an integer array A sorted in ascending order, find the index i in A such t ...

- hibernate实现数据实体复制保存

hibernate实现数据实体复制保存 2013年12月16日 11:57:22 Hardy008 阅读数:3474 描述:需要将数据的一条记录进行复制保存为一条新记录. 思路:从数据库中取得一条 ...