2018-2019-2 20165114《网络对抗技术》Exp7 网络欺诈防范

Exp7 网络欺诈防范

目录

一、实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

具体实践有:

(1)简单应用SET工具建立冒名网站 (1分)

(2)ettercap DNS spoof (1分)

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

二、基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

- 1、连接不明的公共WiFi,连接不明来路的WiFi非常容易受到中间人攻击。

- 2、当和攻击者在同一个子网内时,容易受到DNS spoof攻击。

(2)在日常生活工作中如何防范以上两攻击方法

- 很多DNS攻击是基于ARP攻击的,而ARP攻击最理想的防制方法是网上内的每台计算机的ARP一律改用静态的方式,不过这在大型的网上是不可行的,因为需要经常更新每台计算机的ARP表格。

- 其实最安全的方案是直接访问重要网站的IP地址,这样就不会受到ARP欺骗攻击和DNS欺骗攻击了。可以适当记录一下非常重要的网站或者涉及重要信息的网站的IP地址。

- 提高自身防范意识,不去访问来路不明的网页,不要随便点击不清楚的网页,更不要在异常或不明的网页输入密码等重要信息。

三、实验过程记录

3.1 简单应用SET工具建立冒名网站

社会工程学工具包(SET)是一个开源的、Python驱动的社会工程学渗透测试工具。SET利用人们的好奇心、信任、贪婪及一些愚蠢的错误,攻击人们自身存在的弱点。使用SET可以传递攻击载荷到目标系统,收集目标系统数据,创建持久后门,进行中间人攻击等。

在使用set工具前需要检查80端口是否被占用并开启Apache服务。

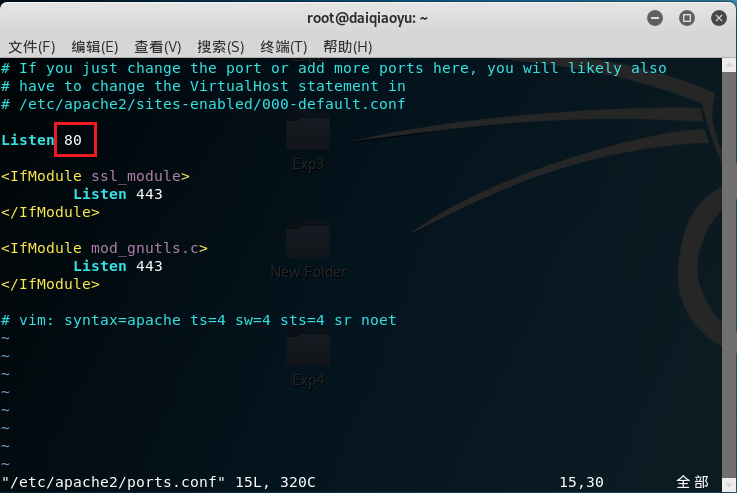

1、输入命令

sudo vi /etc/apache2/ports.conf,此时set工具的访问端口已经是80端口了,不需要修改了,如果不是80,需要修改为80.

2、输入命令

netstat -tupln |grep 80,查看此时80端口是否被占用,如图则无占用,如有进程占用,可使用命令kill+进程号结束该进程。

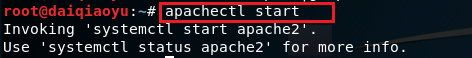

3、输入命令

apachectl start开启Apache服务。

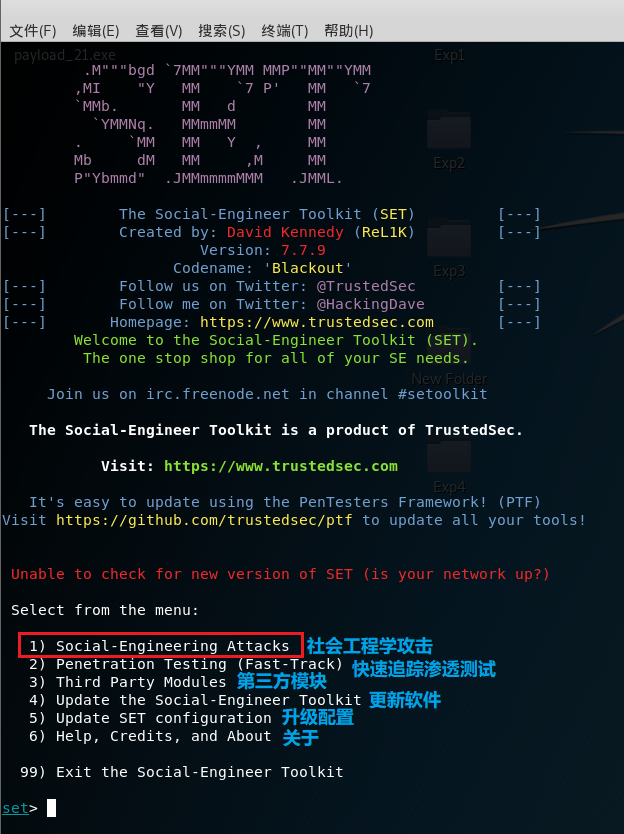

4、在kali攻击机输入命令

setookit,启动set工具.

5、输入

1,选择第一个社会工程学攻击,回车。

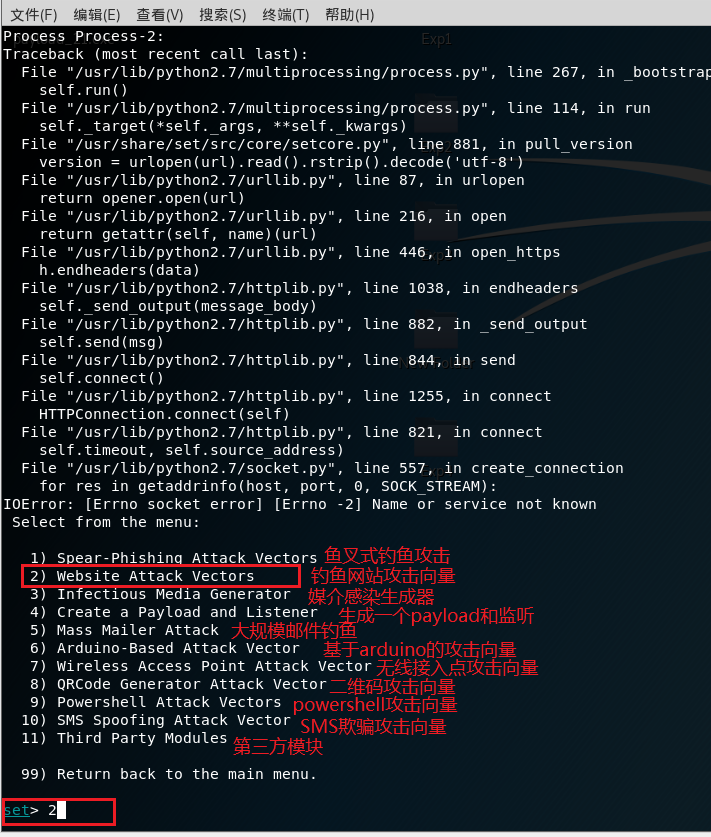

6、然后跳到出现下面的界面,又出现了几个选项,这次选择

2,钓鱼网站攻击向量。

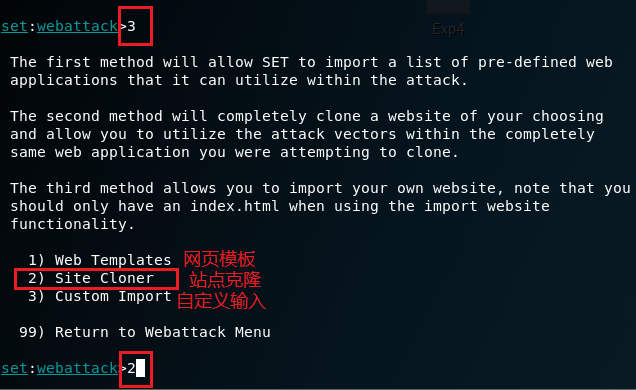

7、回车后又出现选择选项,选择

3,认证获取攻击,可以获取认证过程中的登录密码。

8、选择

2,站点克隆。

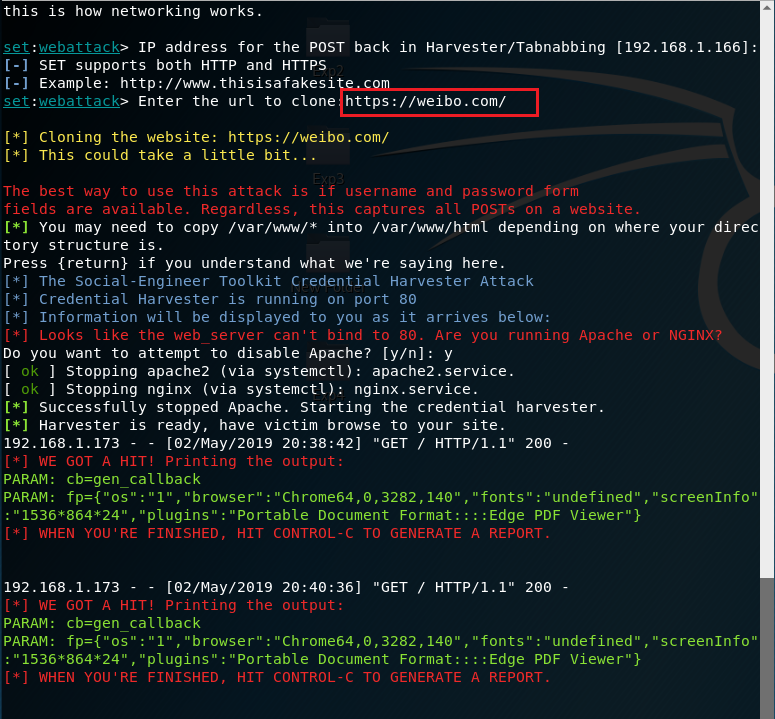

- 9、出现kali的IP地址后回车,接下来根据提示输入要克隆的网站url,此处我用了学校的教务处网站。

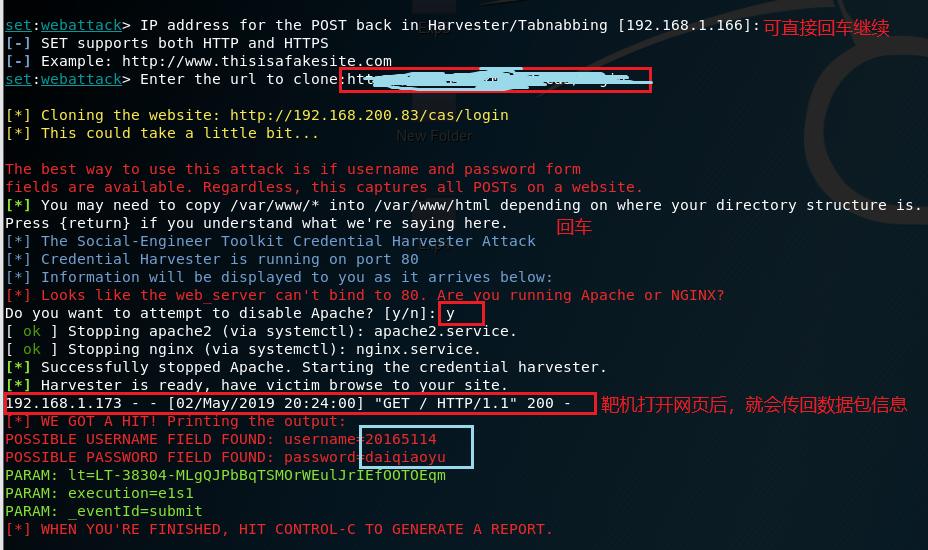

10、回车后提示:此处网站服务器无法绑定端口80,你确定要运行Apache吗?你想要尝试停止运行Apache吗?,输入

y。接下来就等待靶机上钩了。

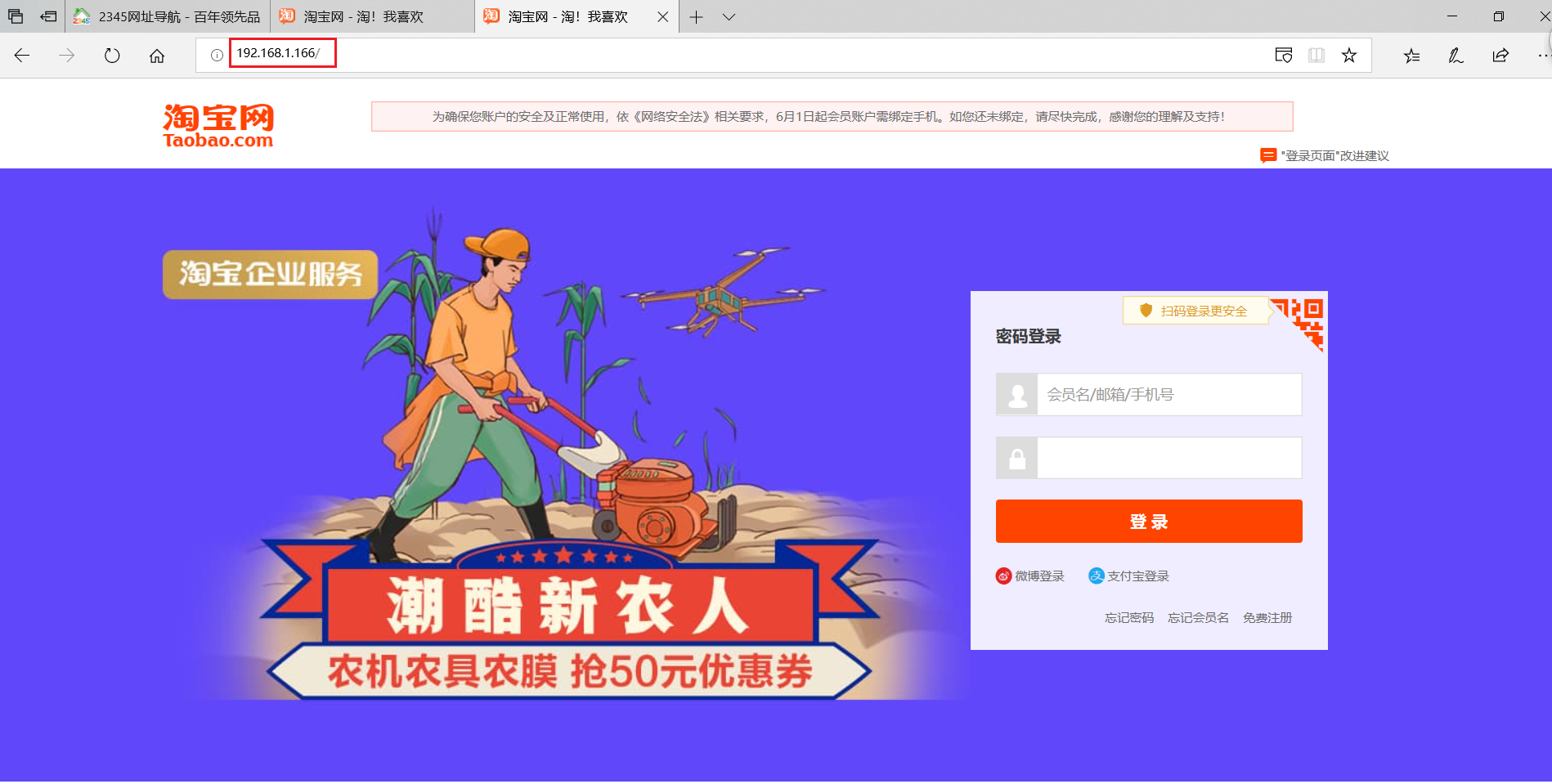

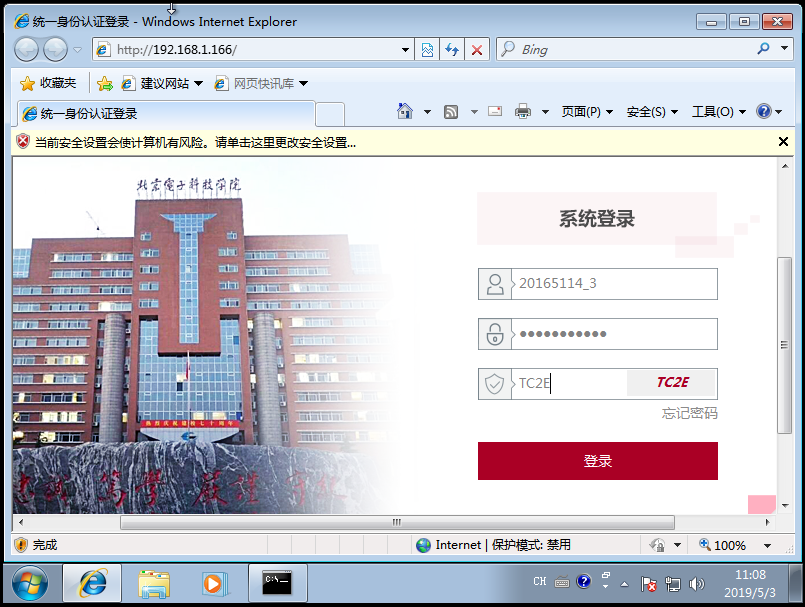

11、在靶机(win10::192.168.1.173)上,打开浏览器,输入kali攻击机的IP地址(192.168.1.166)。会呈现一个与真实网站一模一样的页面。

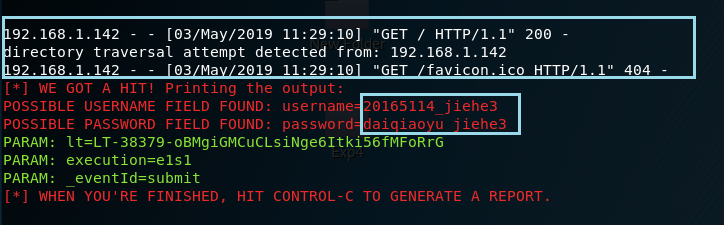

12、如果在该网页上输入账号和登录密码,攻击机可以收到明文登录密码。十分危险。

13、当然直接让受害者访问攻击者的IP地址其实不太现实,我们可以对其进行伪装,用短网址生成器给我们的网址包装一下,就会生成下图这样的一个看不出来是什么的网址,如果发送给受害者,防范意识薄弱的人可能就会点开,甚至输入自己的账号密码。

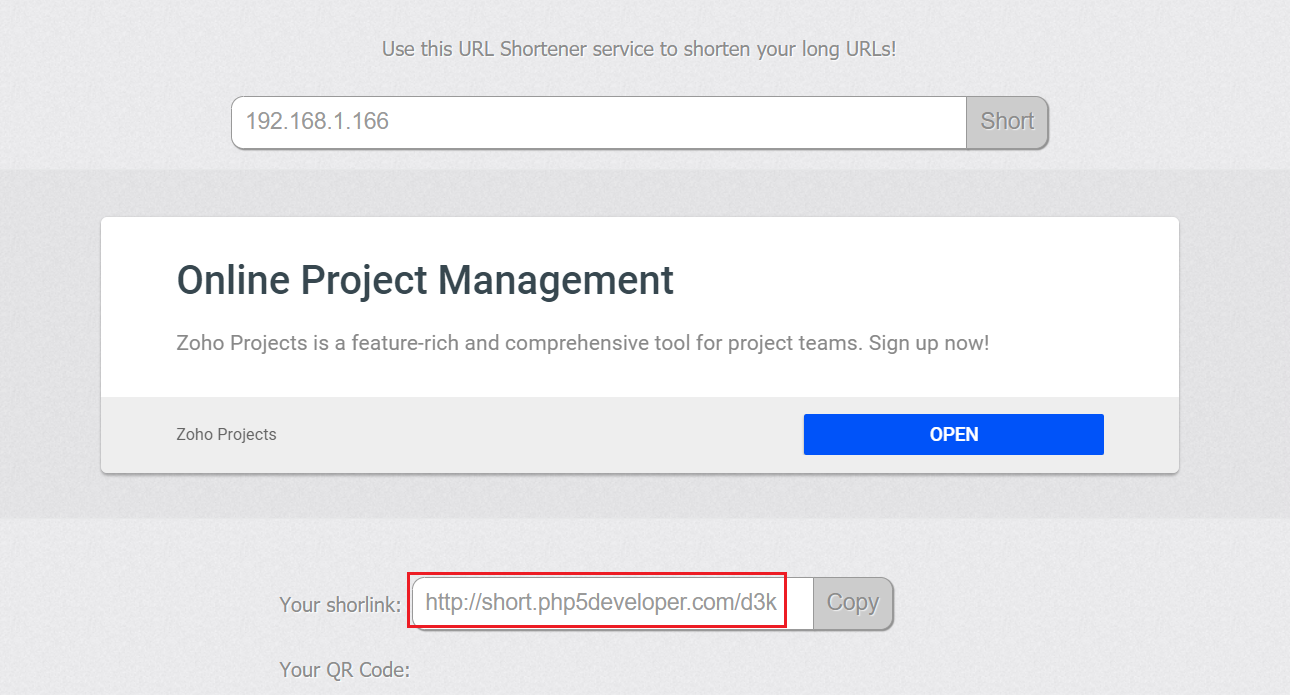

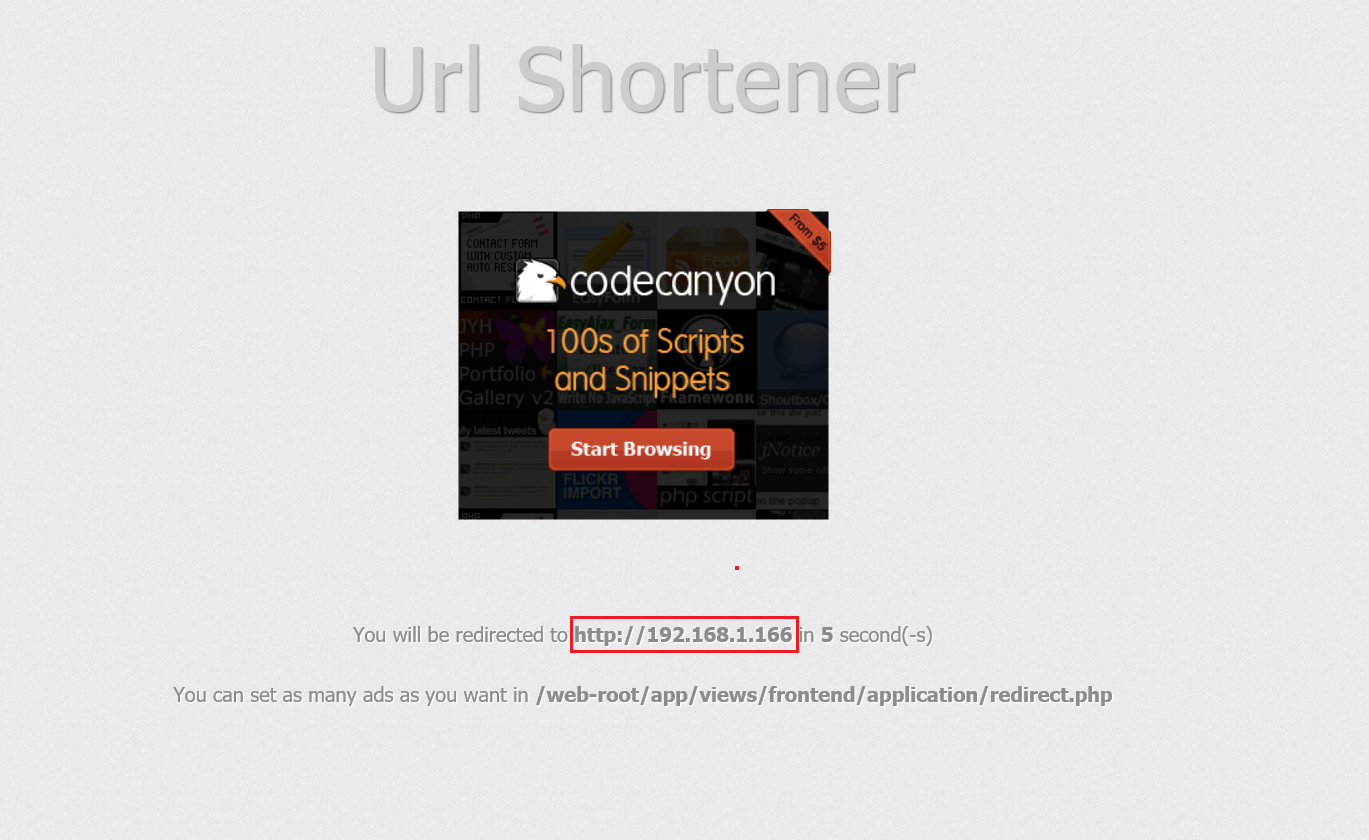

14、打开这个经过短网址生成器包装过的网址后,会出现如下图的界面,提醒将还有几秒钟跳入192.168.1.166.

15、然后悄悄换一个网址试试,比如下面这个也可以成功。

16、输入账号和登录密码,并提交后,这次却找不到登录的密码,出现了很多乱七八糟的乱码。登录账号20165114却可以找到。

3.2 ettercap DNS spoof

混杂模式(英语:promiscuous mode)是电脑网络中的术语。是指一台机器的网卡能够接收所有经过它的数据流,而不论其目的地址是否是它。一般计算机网卡都工作在非混杂模式下,此时网卡只接受来自网络端口的目的地址指向自己的数据。当网卡工作在混杂模式下时,网卡将来自接口的所有数据都捕获并交给相应的驱动程序。网卡的混杂模式一般在网络管理员分析网络数据作为网络故障诊断手段时用到,同时这个模式也被网络黑客利用来作为网络数据窃听的入口。

1、输入命令ifconfig eth0 promisc,将网卡设为混杂模式,使其能接收所有经过它的数据流。

2、输入命令ifconfig eth0,发现此时已经为混杂模式了。

3、使用命令vi /etc/ettercap/etter.dns,修改文件,加入以下的这条对应的域名和IP地址(攻击者kali的IP地址),进行DNS欺骗。

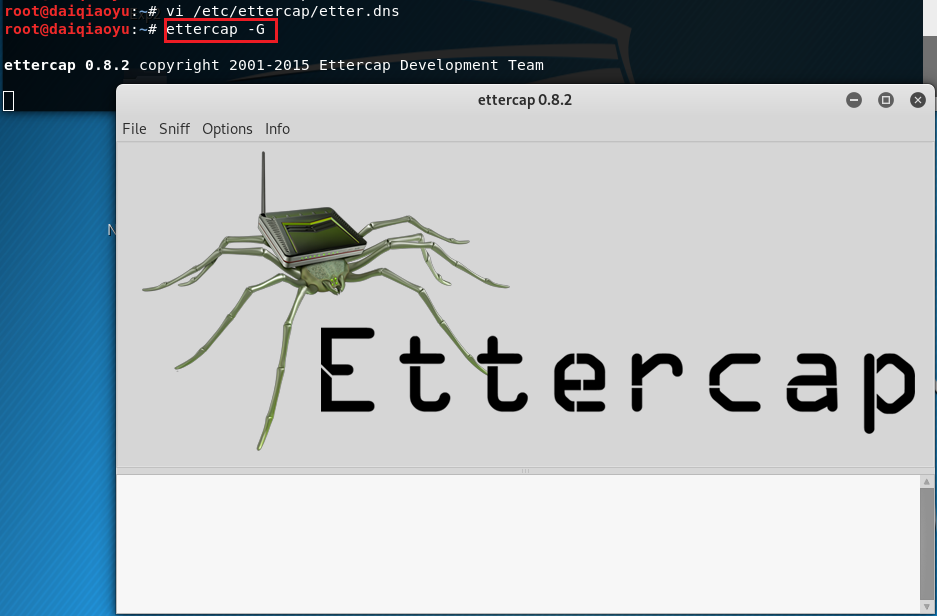

4、使用命令ettercap -G启动ettercap可视化界面,如下图:

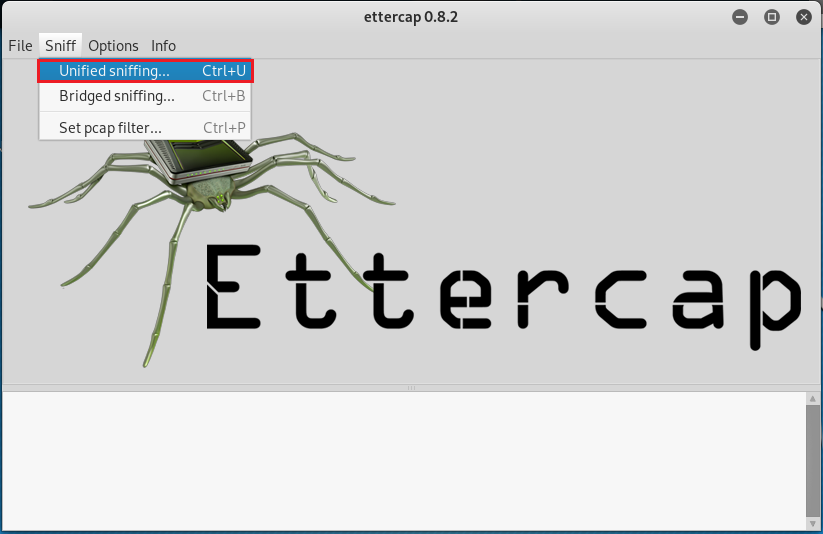

5、点击Sniff->Unified sniffing...进行配置,选择eth0,点击确定。

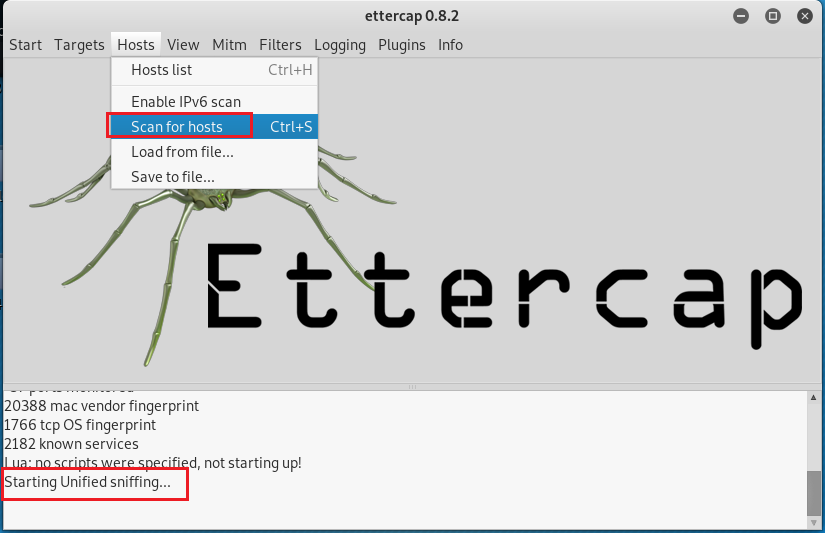

6、选择工具栏中的Hosts->Scan for hosts扫描存活主机。

7、选择工具栏中的Hosts->`Hosts list查看主机列表。

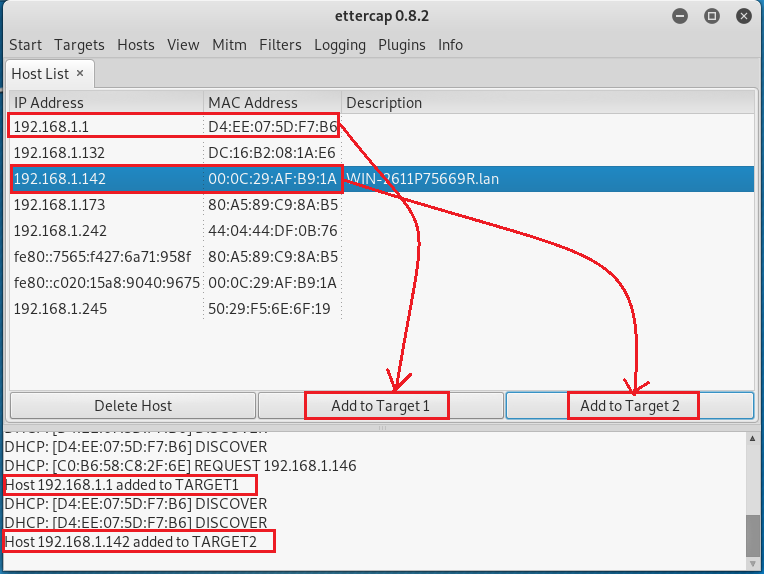

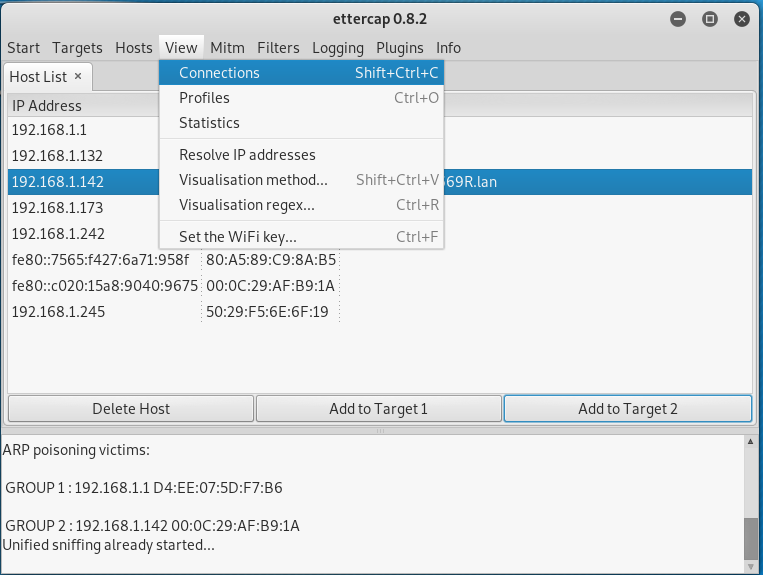

8、中间人监听,将网关和靶机设为监听的两端,将网关192.168.1.1设置为target1,靶机192.168.1.142设置为target2。

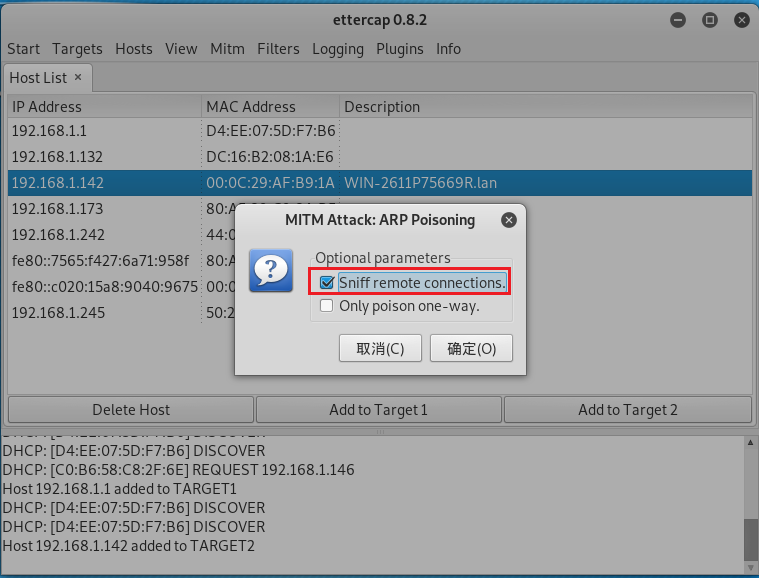

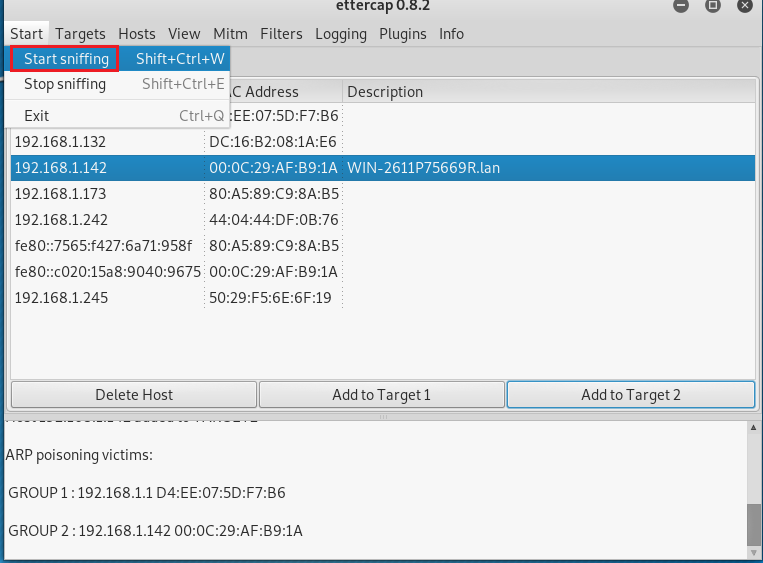

9、点击工具栏的Mitm—>Arp poisoning,勾选Sniff remote connections,确定,然后选择工具栏Start->Start sniffing开始实行arp欺骗:

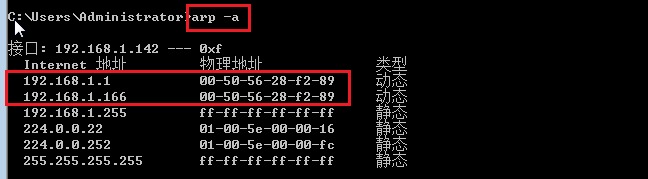

10、在靶机中输入arp -a,查看IP与对应物理地址,发现此时网关的物理地址已经变成了kali攻击机的物理地址,ARP欺骗已经成功了。

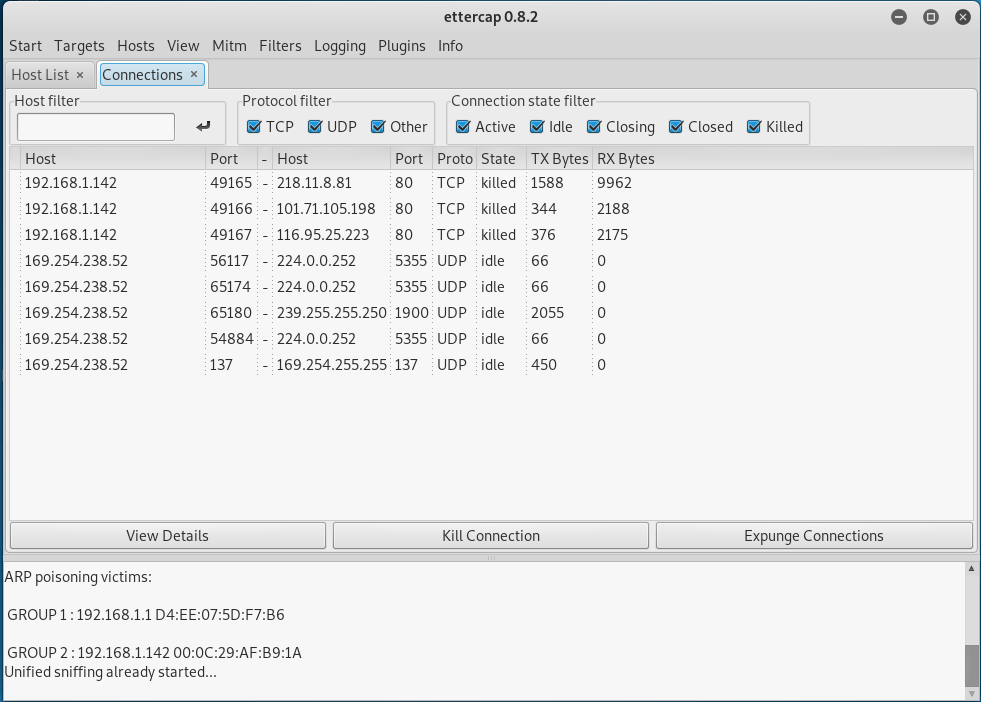

11、点击View->Connections,可以查看靶机的通信信息。

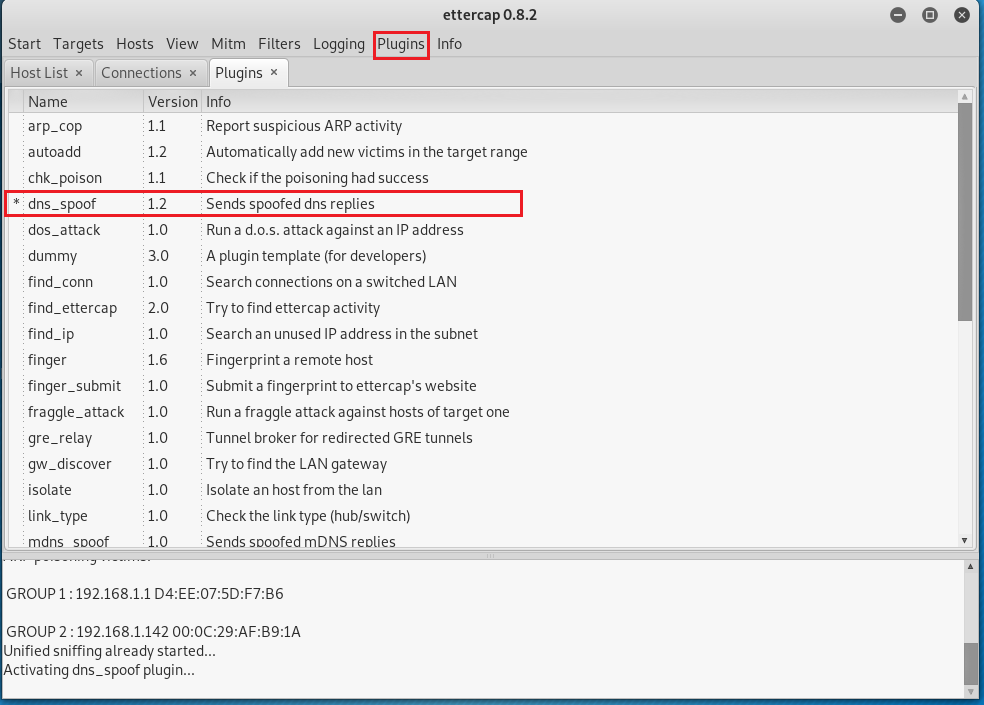

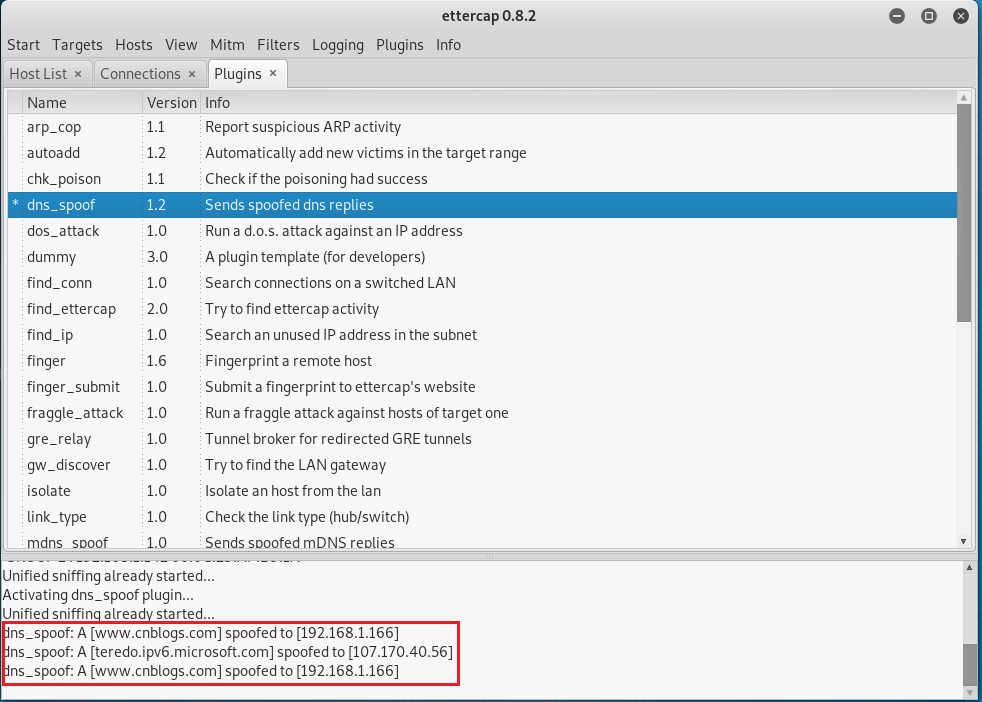

12、点击工具栏Plugins—>Manage the plugins,双击选择DNS_spoof插件,*表示被选中的状态。

13、点击工具栏Start->Start sniffing开始嗅探。

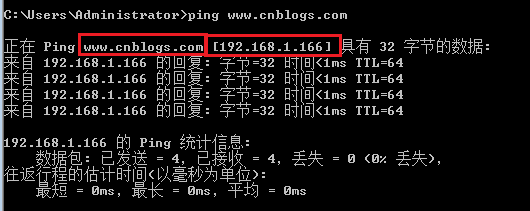

14、在靶机的命令提示符中输入ping www.cnblogs.com ,发现域名的解析地址已经变成了kali攻击主机的IP地址,意味着DNS欺骗成功了。

15、而在ettercap上也能看到,会话被转移到了kali攻击机上,并没有访问真正的博客园服务器。

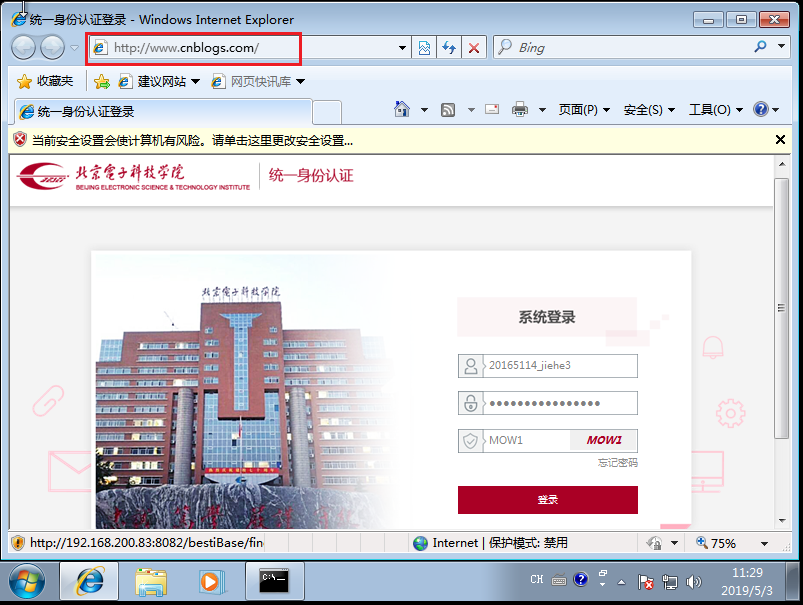

3.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

1、按照3.1的步骤,克隆一个网站,当访问kali攻击机服务器时,会跳入一个被克隆的冒名钓鱼网站。

2、按照3.2的步骤进行DNS欺骗,当靶机访问某域名时,实际上访问了kalikali攻击机服务器,跳入克隆后的冒名钓鱼网站,输入登录密码等信息,就会被盗取信息。

3、结合前面的步骤的结果就是,靶机上输入域名可直接跳入钓鱼网站。

四、实验总结和体会

此次实验我们可以发现,制作钓鱼网站,盗取他人信息还是比较简单的。也很容易在不经意间就跳入了攻击者的DNS欺骗陷阱。通过这次实验,我切身体会到了,加强自我防范意识的重要性。要保持对自身信息的敏感度,不要轻易在异常网站上输入自己的信息,也不要轻易点击来路不明的网页链接。

此次实验过程中,我对于ARP欺骗和DNS欺骗也更为了解了,发现很多DNS欺骗是基于ARP欺骗才能成功的。作为一名学习信息安全有关知识的学生,对于中间人攻击、信息泄露、网络欺诈、钓鱼网站等都应该培养一定的敏感度,才能在实践中不断提高自己的专业素养,平时生活中多观察多思考多探究事件的原理,将理论与实践结合起来,真正做到学以致用。

五、实验遇到的问题与解决方案

出现如下图的错误,提示是网络未连接,我发现确实是我的虚拟机不知道为啥网络断开了,再连接上网络后,重新来一遍即可。

此次我使用了微博的页面进行克隆,发现即使克隆的是登录页面,输入了账号和密码后,也并不全都能获得账号密码,如下图就并没有或得信息。于是我换了一个网站进行试验,可以成功。

2018-2019-2 20165114《网络对抗技术》Exp7 网络欺诈防范的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范

2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范 实验内容 本次实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20145316许心远《网络对抗》EXP7网络欺诈技术防范

20145316许心远<网络对抗>EXP7网络欺诈技术防范 实验后回答问题 通常在什么场景下容易受到DNS spoof攻击 公共共享网络里,同一网段可以ping通的网络非常容易被攻击 在日 ...

- 20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范

20145220韩旭飞<网络对抗>Exp7 网络欺诈技术防范 应用SET工具建立冒名网站 要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端 ...

- 20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范

20145307陈俊达<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 什么是dns欺骗攻击! 利用dns spoof运行DNS欺骗,如果是请求解析某个域名,dnsspoof会让该域名 ...

- 20145317彭垚《网络对抗》Exp7 网络欺诈技术防范

20145317彭垚<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充 ...

随机推荐

- 学习到目前,自己封装的db类和pdo类

DB封装类 <?php class DBDA { public $host = "localhost"; public $uid = "root"; pu ...

- 转载 AI-Talking 图算法

https://mp.weixin.qq.com/s/2XRgJr-ydxHA3JxAZ_5HeA 图算法在风控业务的实践 直播行业中有很多业务风控问题,比如说批量注册.刷热度.垃圾信息以及薅羊毛等. ...

- 善用#waring,#pragma mark 标记

在项目开发中,我们不可能对着需求一口气将代码都写好.开发过程中肯定遇到诸如需求变动,业务逻辑沟通,运行环境的切换等这些问题.当项目大的时候,如果木有形成统一的代码规范,在项目交接和开发人员沟通上将会带 ...

- 你的系统需要SMB2或者更高版本,才能访问共享

- rhel7下安装EPEL源

1.rhel7安装aliyun下的epel源 wget -O /etc/yum.repos.d/epel.repo http://mirrors.aliyun.com/repo/epel-7.repo

- [ansible-playbook]4 持续集成环境之分布式部署利器 ansible playbook学习

3 ansible-play讲的中太少了,今天稍微深入学习一点 预计阅读时间:15分钟 一: 安装部署 参考 http://getansible.com/begin/an_zhuang_ansile ...

- 程序员修仙之路--优雅快速的统计千万级别uv

菜菜,咱们网站现在有多少PV和UV了? Y总,咱们没有统计pv和uv的系统,预估大约有一千万uv吧 写一个统计uv和pv的系统吧 网上有现成的,直接接入一个不行吗? 别人的不太放心,毕竟自己写的,自己 ...

- 在cmd运行窗口运行.py文件

步骤

- LightOJ-1020-A Childhood Game(博弈)

链接: https://vjudge.net/problem/LightOJ-1020 题意: Alice and Bob are playing a game with marbles; you m ...

- javascript权威指南第12章DOM2 DOM3 示例代码

<html xmlns="http://www.w3.org/1999/xhtml"> <head> <title> Example XHTML ...