南京邮电大学//bugkuCTF部分writeup

WEB

1.签到题

nctf{flag_admiaanaaaaaaaaaaa}

右键查看源代码或按f12即可。

2.这题不是web

nctf{photo_can_also_hid3_msg}

下载图片并用winhex打开,在末尾发现flag。

8.你从哪里来

nctf{http_referer}

考点:referer来源伪造

给请求加上referer: https://www.google.com

10.文件包含

构建file=php://filter/read=convert.base64-encode/resource=index.php

-------------------------------------------------------------------------------------------------

文件包含利用的漏洞连接:

https://www.2cto.com/article/201311/258420.html

12.COOKIE

nctf{cookie_is_different_from_session}

根据提示:0==not

利用burpsuite在响应中将

Cookie: Login=0

改为

Cookie: Login=1

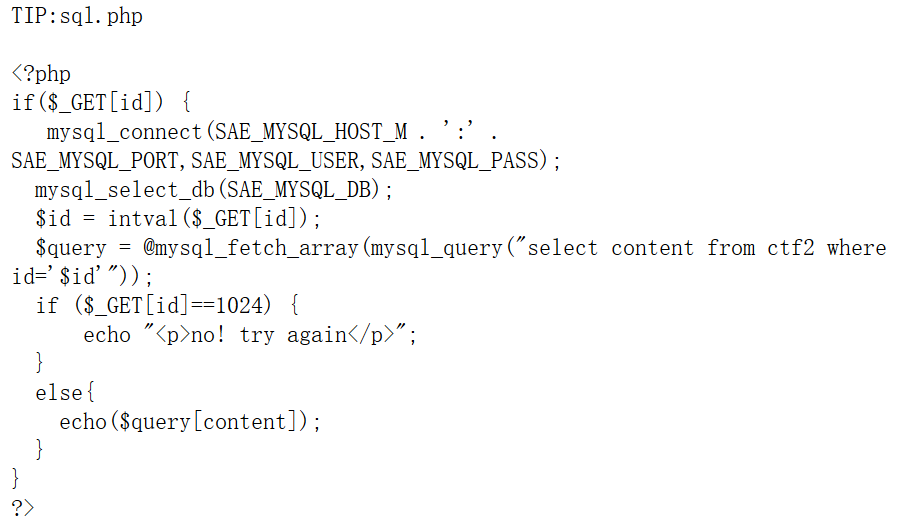

13.MYSQL

再根据题目提示sql.php

链接写

http://chinalover.sinaapp.com/web11/sql.php?id=1022(1022是随机写的)

看看有什么

提示 no msg

那再看看1024

就输出try again

再往后看看,1025提示 no more

1026 1027都没有东西了

再往回1023,还是没内容

那再关注1024,思考可能内容就在id=1024里面,但代码判断不能是1024才显示

那我们就要想有什么可以等效1024,但不等于1024

那很容易想到时mysql的精度问题,输入1024.1试试

就可以得到flag:the flag is:nctf{query_in_mysql}

-------------------------------------------------------------------------------------------------------------------

作者:dcison

来源:CSDN

原文:https://blog.csdn.net/dcison/article/details/53125540

19.伪装者

nctf{happy_http_headers}

请求头添加X-Forwarded-For: 127.0.0.1

---------------------------------------------------------------------------------------------------

bugku

16.flag在index里面

将网页点开,在点击相应连接,网页地址栏变为:

http://120.24.86.145:8005/post/index.php?file=show.php

看到了file关键字,看看用php://filter能否将index读出来

http://120.24.86.145:8005/post/index.php?file=php://filter/read/convert.base64-encode/resource=index.php

将得到了base64解码,观察程序得到flag

18.点击一百万次

flag{Not_C00kI3Cl1ck3r}

修改源代码或用POST方法将clicks改为一百万以上,flag在页面下方

南京邮电大学//bugkuCTF部分writeup的更多相关文章

- 南京邮电大学网络攻防训练平台(NCTF)-异性相吸-Writeup

南京邮电大学网络攻防训练平台(NCTF)-异性相吸-Writeup 题目描述 文件下载地址 很明显,文件之间进行亦或就可得到flag,不再多说,直接上脚本 #coding:utf-8 file_a = ...

- 南京邮电大学 JavaA期末复习要点总结

南京邮电大学 JavaA复习要点: Chap1 入门 1. Java应用程序开发过程教材P14~P15 Chap 2 基本语法 1. 标识符的命名规则教材P19 字母下划线美元符号开头,除 ...

- 南京邮电大学网络攻防平台(NCTF)-MD5-Writeup

南京邮电大学网络攻防平台-MD5-Writeup 题干如下: 分析: 遍历 TASC?O3RJMV?WDJKX?ZM(?替换为其他),找到md5为e9032???da???08????911513?0 ...

- 南京邮电大学 CTF 逆向部分 Writeup

Hello,RE! 提示 IDA 中按 R . Google 到 IDA 中 R 快捷键是 Character ,转为字符串. 丢进 IDA(虽然我并不会使用 IDA 有个 strcmp 函数,比较 ...

- 南京邮电大学网络攻防平台——WriteUp(持续更新)

1.签到题 右键查看源代码直接获得flag 2.MD5collision(MD5碰撞) 观察源码发现md51等于QNKCDZO通过MD5加密的结果,使用在线解密发现结果为 0e830400451993 ...

- BugkuCTF~Mobile~WriteUp

最近,开始记录一篇关于 Android 逆向分析的 WriteUp 方便有需要的人学习,也欢迎大家相互交流, 发现不 一样的世界. 一. signin 考点:反编译.静态分析 Topic Link:h ...

- BugkuCTF~Misc~WriteUp

1.签到 get flag: Qftm{You should sign in} 2.这是一张单纯的图片 查看图片十六进制 提去特殊字符串进行解码 get flag: key{you are right ...

- BugkuCTF~代码审计~WriteUp

第一题:extract变量覆盖 知识简介 extract()函数语法: extract(array,extract_rules,prefix) 参数 描述 array必需. 规定要使用的数组. ext ...

- 南京邮电大学网络攻防平台WEB题

平台地址:http://ctf.nuptsast.com/ 签到题: 右键查看源代码,得到flag md5 collision: 传入的a的md5值要为0e开头的,但不能是QNKCDZO,百度一个0e ...

随机推荐

- 老男孩Python全栈学习 S9 日常作业 012

1.斐波那契数列用递归实现:问第n个斐波那契数是多少 def fbnq(n): if n == 0 or n == 1: return 1 else: return fbnq(n-1)+fbnq(n- ...

- Hadoop记录-切换NN

一.第一种方法 重启namenode(1.1.1.1 1.1.1.2)重启standby节点:1.1hadoop-daemon.sh stop zkfchadoop-daemon.sh stop na ...

- 模仿OpenStack写自己的RPC

在openstack中使用两种通信方式,一种是Restful API,另一种是远程过程调用RPC.本片文章主要讲解openstack中RPC的使用方式,以及如何在我们自己的架构中使用RPC. 在我前面 ...

- JavaScript数据类型检测 数组(Array)检测方式

前言 对于确定某个对象是不是数组,一直是数组的一个经典问题.本文专门将该问题择出来,介绍什么才是正确的javascript数组检测方式 typeof 首先,使用最常用的类型检测工具--typeof运算 ...

- 一些C语言基础知识

位运算 // 按位与&: 2 & 3 = 2: 010 & 011 = 010 两个1才为1 // 按位或|: 2 | 3 = 3: 010 | 011 = 011 只 ...

- python—异常

异常是在程序中不可避免的,当程序遇到一个异常时程序就会停止,可以使用try—except进行处理异常,即便在出现异常程序也可以继续运行. 语法: try: 代码 except 异常名: 处理异常的代码 ...

- eclipse搭建elastic-job

1.官网下载eclipse----面向Java EE企业级开发的Eclipse IDE for Java EE Developers:2.官网下载maven,并配置环境变量---MAVEN_HOME: ...

- npx命令介绍

什么是npx 第一次看到npx命令是在 babel 的文档里 Note: If you do not have a package.json, create one before installing ...

- PostgreSQL学习笔记(一)-安装PostgreSQL

PostgreSQL官网:https://www.postgresql.org/docs/11/index.html1.如何安装2.如何修改配置文件3.如何设置自动启动4.如何修改数据用户密码 本文环 ...

- xPath Helper插件

xPath Helper插件 xPath helper是一款Chrome浏览器的开发者插件,安装了xPath helper后就能轻松获取HTML元素的xPath,程序员就再也不需要通过搜索html源代 ...