Emote木马分析

前言:网上找的样本是EXE的,没有邮件样本,所以只做了exe分析。

一、Emote木马相关信息

文件: C:\Users\Desktop\Samp.exe

大小: 249856 bytes

文件版本:1, 4, 2, 50

修改时间: 2018年11月21日, 21:22:50

MD5: 681C62D925ED8024F9104159ACC4068B

SHA1: D16A494A1CD7157C06C1831D5F23EAE52AD56B0B

CRC32: 1E90E446

大致行为:

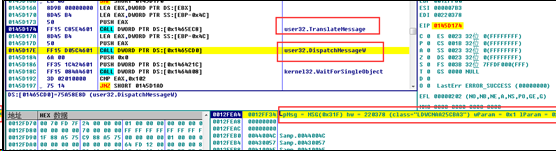

第一步:木马获取了Getprocaddress和Loadlibrary的地址后获取自己所需要的API地址。之后申请内存,释放恶意代码,通过修改内存属性,跳转至恶意代码。

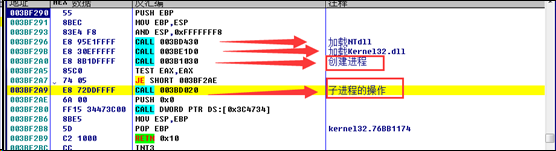

第二步:加载动态库,获取动态库导出函数的地址。完成后会创建互斥体和事件,之后创建快照,遍历进程。在查找到自身进程后,会创建自身的子进程,之后退出进程。(退出进程前有一个判断是关于下一步能否继续运行的,如果进入了创建进程就不会进入下一步,反之才能下一步)

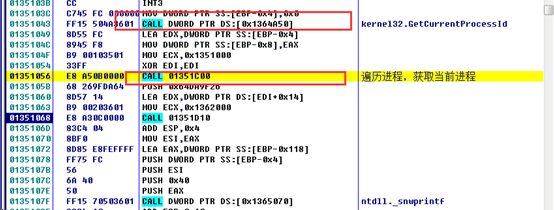

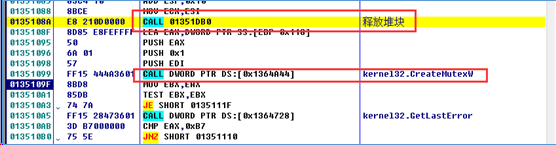

第三步:子进程的操作。获取windows目录,并查看C盘属性。完成后注册窗口类,创建窗口,设置定时器,定义消息分发机制。定时器的回调是恶意代码。

进入定时器,也有一个判断,首先会获取一个值,这个值是消息分发中赋值的。这个值要大于0小于3,不在范围内返回到消息分发中。

判断完毕后,值会减1,即0,1,2。

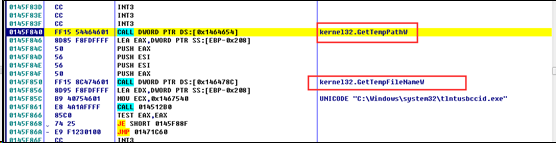

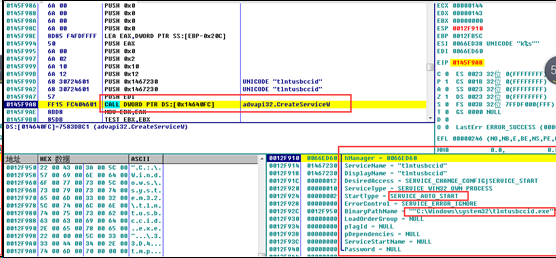

值为0时,首先获取自身文件名。在获取C:windows\system32文件夹里的文件名,查找是否有"tlntusbccid"这个文件。有就退出,没有的话在此目录创建这个文件(会失败)。之后获取主机名并保存。然后删除C:windows\system3\chunklayout.exe。接着获取临时目录路径,并创建33D4.tmp文件。在重新创建tlntusbccid.exe。之后创建服务,使exe自启。

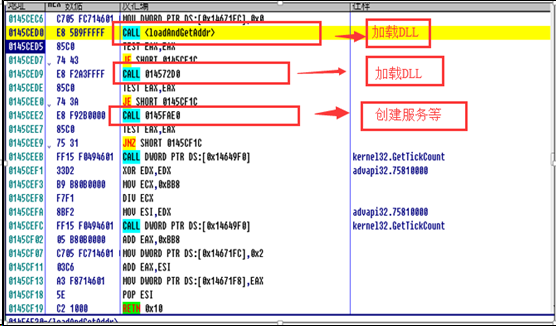

值为1时,加载动态库,获取API地址,还有加密操作。

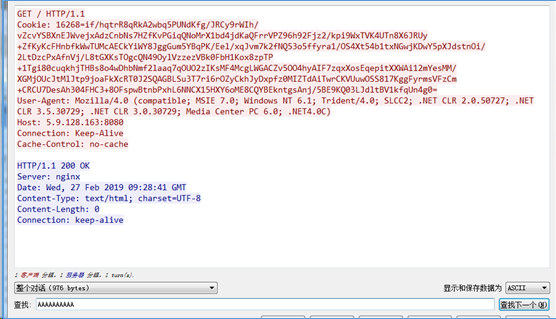

值为2时,获取系统信息,进程信息,然后和主机名一起加密。完成后获取服务器IP,用加密数据生成cookie。接下来用get方式通过cookie连接服务器,连接成功会读取数据(我没获取到数据。。。)。

二、分析过程

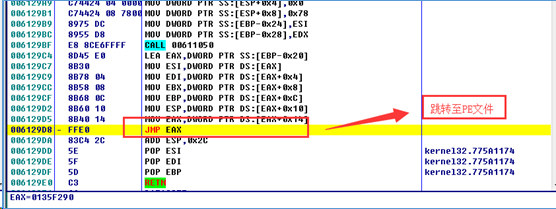

1.样本有ZP壳,esp定律过壳后本想脱壳,实验一番后发现这个壳脱壳后还要补代码,就没脱壳。前面略过,直接恶意代码。

接下来就是第二步的流程。

下图可以看见那个判断 JE 003BD020

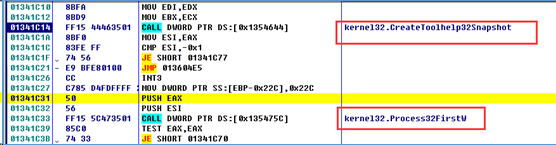

创建快照,遍历进程。

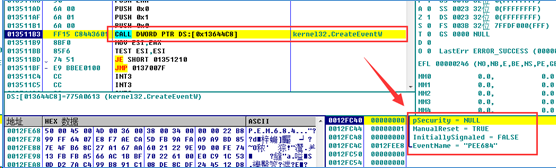

创建多个互斥体,事件

然后获取自身路径,创建子进程

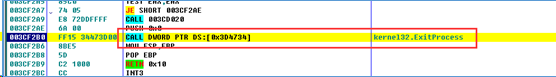

退出进程

2.子进程操作。

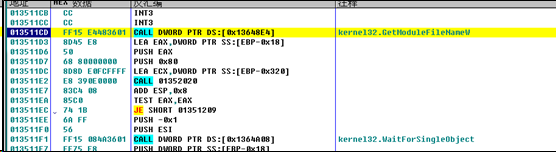

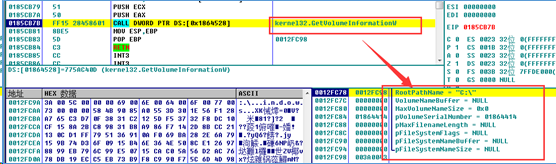

获取windows目录,以及C盘属性

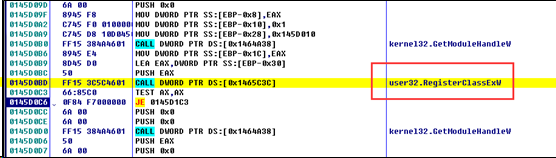

注册窗口类

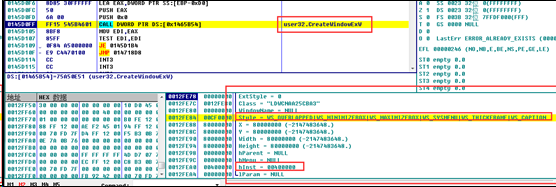

创建窗口

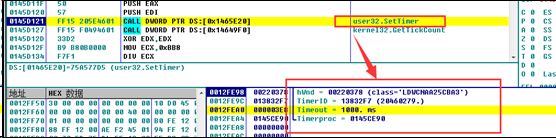

设置定时器

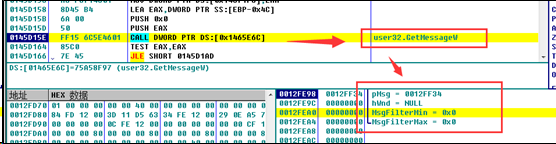

窗口消息分发

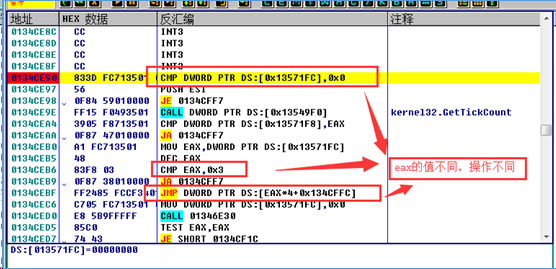

3.定时器

开始有个判断

值为0

详细过程

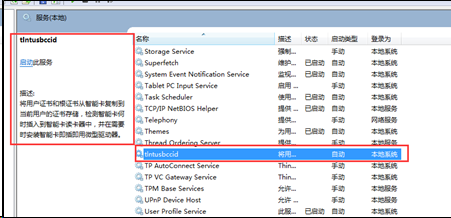

获取服务句柄

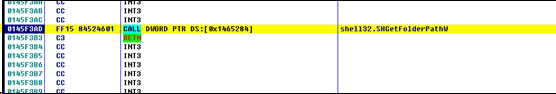

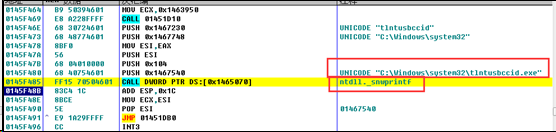

然后获取system32路径,以及文件名

没有"tlntusbccid"这个文件名就创建文件

获取主机名

保存

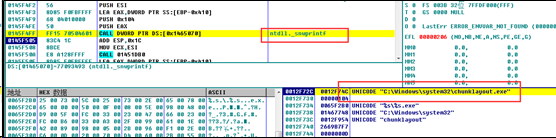

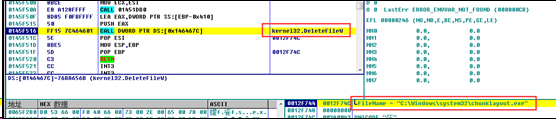

删除文件

获取临时文件夹路径

在临时文件夹创建33D4.tmp文件

删除文件

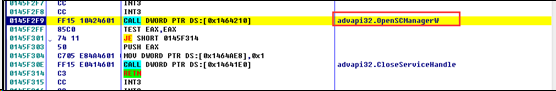

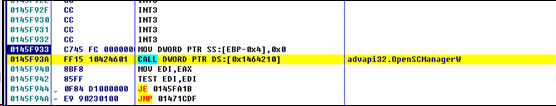

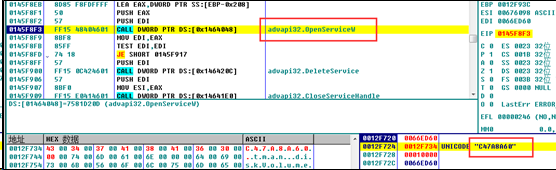

打开服务

创建服务自启

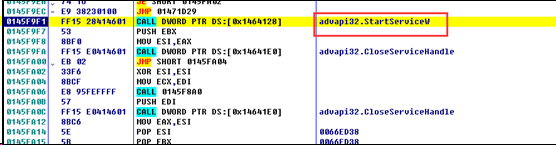

运行服务

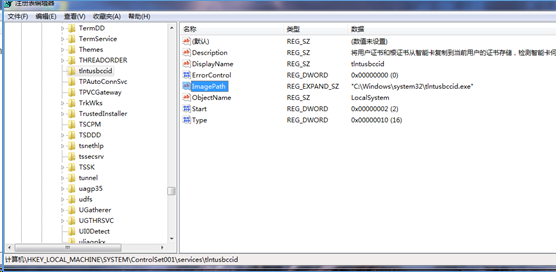

注册表

然后删除一个名为"C47A8A60"的服务,但我并没发现有这个服务

值为1时,加载动态库。略过。。。

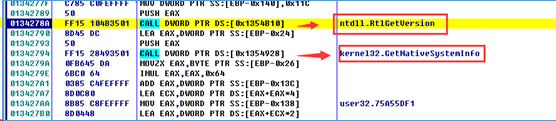

值为2时,加密信息,连接服务器

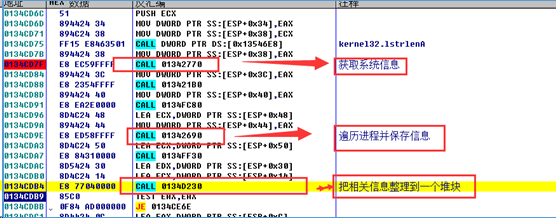

获取系统信息

创建快照,遍历进程

保存进程信息

整理信息

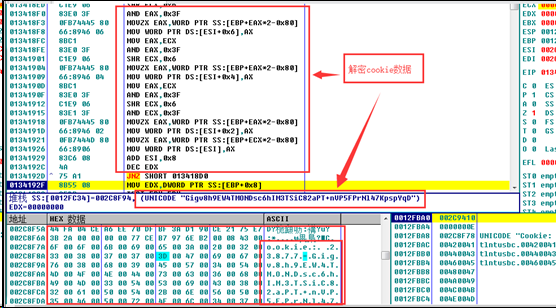

加密上述数据

获取服务器IP

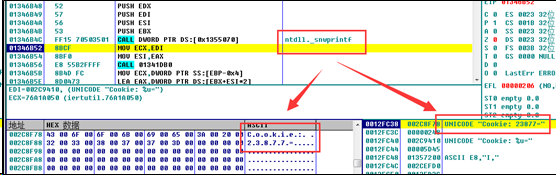

获取cookie

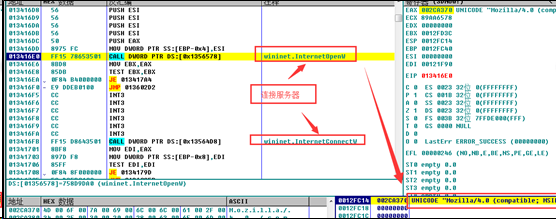

之后连接服务器

设置http代理

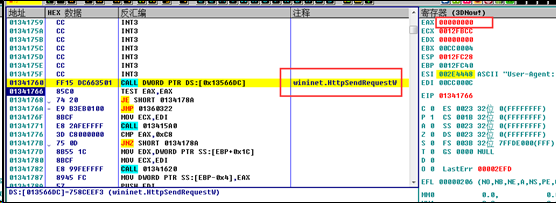

发送连接请求

成功的话就获取数据

结束了。。。

下面放个抓包图

显示连接成功,为什么没有返回信息

Emote木马分析的更多相关文章

- 攻打医院服务器的SamSam勒索木马分析

攻打医院服务器的SamSam勒索木马分析 近日一款名为SamSam的勒索木马在国外爆发.该木马利用医院系统的服务器漏洞实施入侵,再进行加密勒索钱财.由于医院网络信息安全水平普遍薄弱,SamSam成功感 ...

- 木马分析出现python语言,360的安全人员不禁感叹还有这种操作?

几年前,敲诈者木马还是一个默默无闻的木马种类.然而,由于其极强的破坏力和直接且丰厚的财富回报,敲诈者木马这几年已经一跃成为曝光率最高的木马类型——甚至超越了盗号木马.远控木马.网购木马这传统三强.与此 ...

- (翻译)FakeKaKao木马分析

这是暑假时看到的一篇病毒分析文章,觉得里面有很多东西值得学习,刚好这几天有空就将它翻译了出来.有不对的地方请大家指正! FakeKaKao木马分析 Virus Bulletin是一个关于流氓软件与垃圾 ...

- 孟加拉央行SWIFT攻击事件恶意木马分析(转)

第一章 分析概述 该恶意木马样本为运行于winodws平台上的PE文件(名称:evtdiag.exe).文件大小为64KB,编译时间是2016年2月5日. 经分析,该样本为定制的攻击SWIFT客户端程 ...

- Ztorg木马分析: 从Android root木马演变到短信吸血鬼

本月第二次,Google 从官方应用商店 Google Play 中移除了伪装成合法程序的恶意应用.被移除的应用都属于名叫 Ztorg 的 Android 恶意程序家族.目前为止,发现的几十个新的Zt ...

- “Xavier”安卓木马分析:可静默收集数据并远程代码执行

趋势科技研究发现了一款Android恶意木马——Xavier.在谷歌Play应用市场中,超过800款Android应用感染了该恶意木马,影响数百万Android用户.感染的应用范围覆盖图片编辑器,墙纸 ...

- 伪装为 吃鸡账号获取器 的QQ木马分析

本文作者:i春秋作家坏猫叔叔 0×01 起因随着吃鸡热潮的来临,各种各样的吃鸡辅助和账号交易也在互联网的灰色地带迅速繁殖滋生.其中有真有假,也不乏心怀鬼胎的“放马人”.吃过晚饭后在一个论坛看到了这样一 ...

- “DNS隧道”盗号木马分析——类似hjack偷密码然后利用dns tunnel直传数据发送出去

摘自:http://www.freebuf.com/articles/network/38276.html# 运行后不断监控顶端窗口,一旦发现为QQ,就弹出一个自己伪造的QQ登陆窗口,诱导用户输入密码 ...

- 反病毒攻防研究第005篇:简单木马分析与防范part1

一.前言 病毒与木马技术发展到今天,由于二者总是相辅相成,你中有我,我中有你,所以它们之间的界限往往已经不再那么明显,相互之间往往都会采用对方的一些技术以达到自己的目的,所以现在很多时候也就将二者直接 ...

随机推荐

- Jumpserver之快速入门

一,系统设置 1.1基本设置 修改 url 的"localhost"为你的实际 url 地址, 否则邮件收到的地址将为"localhost" 也无法创建新用户 ...

- vs代码模板制作

VS2008代码模板制作 一,类模板制作: 路径:C:\Program Files (x86)\Microsoft Visual Studio 9.0\Common7\IDE\ItemTemplate ...

- 现代IM系统中消息推送和存储架构的实现

现代IM系统中消息推送和存储架构的实现-云栖社区-阿里云 https://yq.aliyun.com/articles/253242

- 通过使用Web Workers,Web应用程序可以在独立于主线程的后台线程中,运行一个脚本操作。这样做的好处是可以在独立线程中执行费时的处理任务,从而允许主线程(通常是UI线程)不会因此被阻塞/放慢。

Web Workers API - Web API 接口参考 | MDNhttps://developer.mozilla.org/zh-CN/docs/Web/API/Web_Workers_API ...

- Azure Pipelines-部署代理问题

使用Azure Pipelines时代理脚本一直不成功,根据官方提示,可以使用下方的注册脚本自动执行代理 实际执行过程中,经常是无法执行完成,仔细阅读脚本,发现该脚本一共做了如下几步: 1.下载代理 ...

- 2018-2019-2 20165336《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165336<网络攻防技术>Exp5 MSF基础应用 一.攻击实例 主动攻击的实践 ms08_067(成功) payload/generic/shell_rev ...

- python练习题-day20

1.json.pickle.shelve三个区别是什么? 首先,这三个模块都是序列化工具. 1. json是所有语言的序列化工具,优点跨语言.体积小.只能序列化一些基本的数据类型.int\str\li ...

- python编写shell脚本

模块 os模块和shutil模块主要用于在python中执行一些Linux相关的操作,其中 os.system(command) 可以直接运行Linux命令,如os.system('ls'). 不过, ...

- Asp.net MVC WebApi项目的自动接口文档及测试功能打开方法

https://blog.csdn.net/foren_whb/article/details/78866133

- 微信网页授权 通过code获取openid 报错40163 code been used

使用好好的微信功能,突然安卓无法正常使用了,苹果的正常. 安卓报错内容: 40163,code been used. 题外话:微信的东西,为何报英文错误呢,装什么13. 实测结果:安卓获取用户信息时 ...