BUUCTF-Misc-No.3

比赛信息

比赛地址:Buuctf靶场

内心os(蛮重要的)

我只想出手把手教程,希望大家能学会然后自己也成为ctf大佬,再来带带我QWQ

文件中的秘密 | SOLVED |

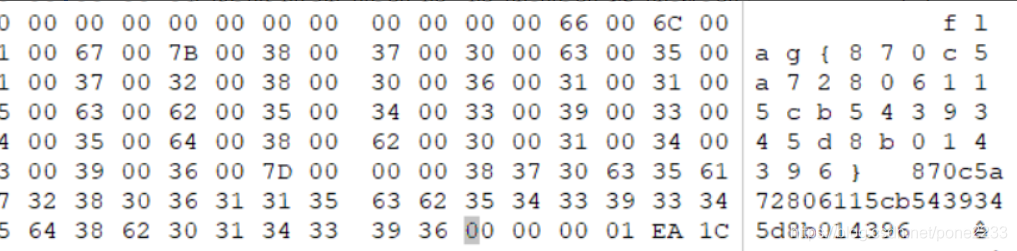

打开文件,winhex照妖镜照一下就发现了

flag{870c5a72806115cb5439345d8b014396}

镜子里面的世界 | SOLVED |

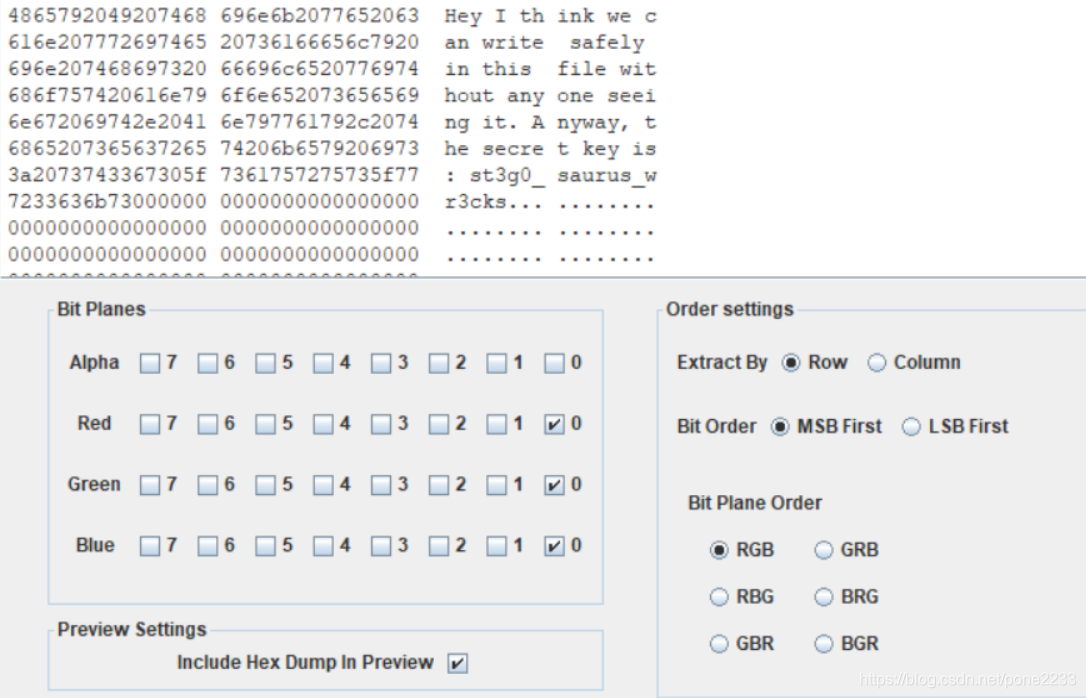

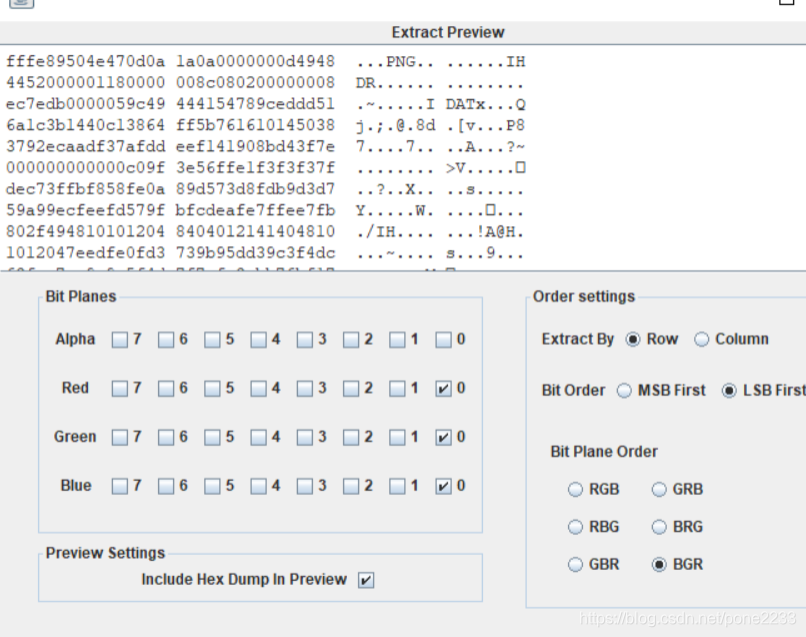

Stegsolve用专业工具一看就出来了flag

flag{st3g0_saurus_wr3cks}

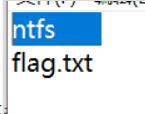

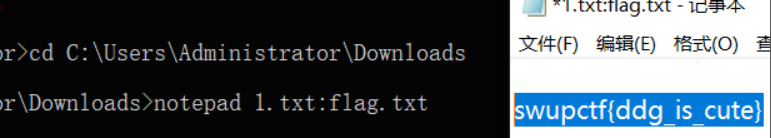

[SWPU2019]我有一只马里奥 | SOLVED |

点击程序他给我一个txt

notepad 1.txt:flag.txt

使用一下快捷程序

swupctf{ddg_is_cute}

谁赢了比赛? | SOLVED |

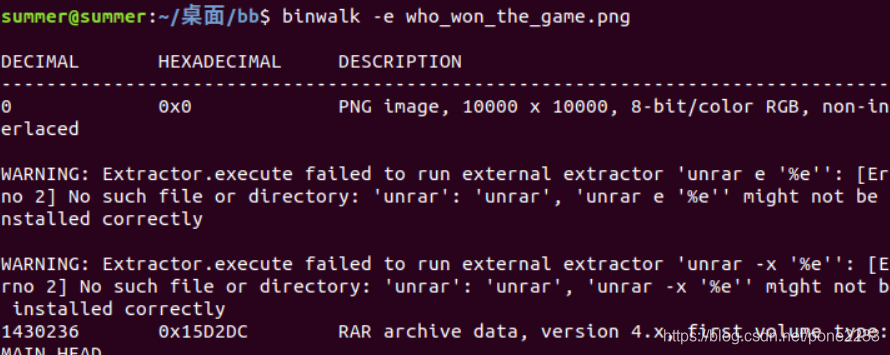

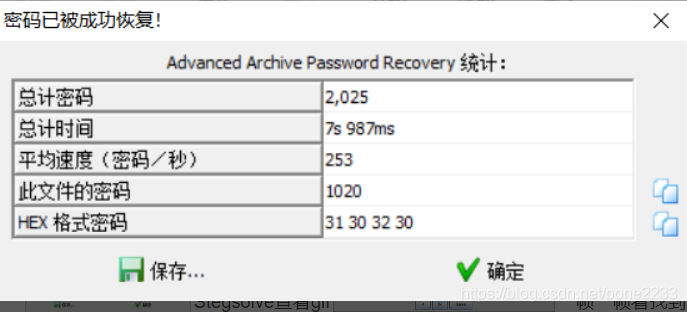

给了图片 binw分一下,有rar,gif 加密了破解一下

binw分一下,有rar,gif 加密了破解一下 Stegsolve查看gif

Stegsolve查看gif 一帧一帧看找到了

一帧一帧看找到了 通道中看到了二维码

通道中看到了二维码

flag{shanxiajingwu_won_the_game}

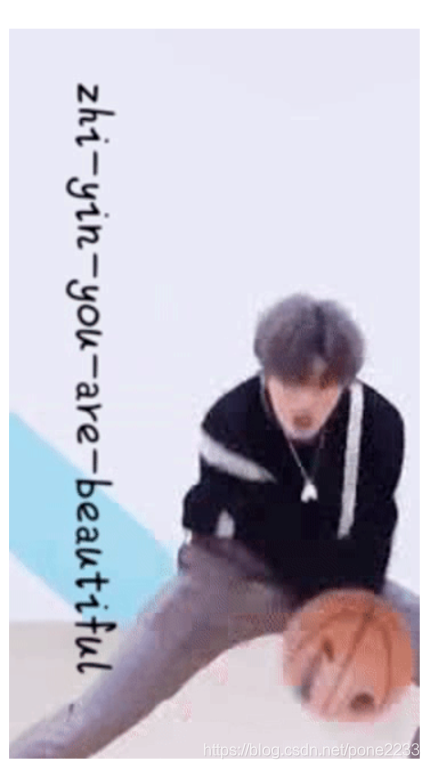

[BJDCTF2020]鸡你太美 | SOLVED |

2张gif图片,一张打不开缺少数据头,打开winhex加进去

flag{zhi_yin_you_are_beautiful}

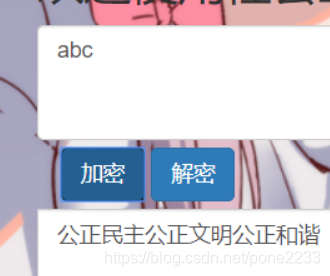

[ACTF新生赛2020]outguess | SOLVED |

解压图片,发现图片属性面板有密 文破解就是abc ,然后

文破解就是abc ,然后

> outguess -k "abc" -r mmm.jpg 1.txt

就出来了

就出来了

ACTF{gue33_Gu3Ss!2020}

[SUCTF2018]single dog | SOLVED |

举报题目歧视人哼~,把图片用foremost attachment.jpg分离一下

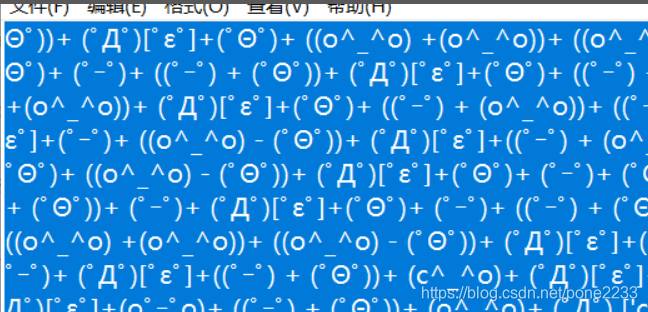

有2个东西一个是zip一个图片,然后吗打开zip发现是颜文字加密

随便按一个F12就出来了双十一快乐,然后以为是flag 然后不是,翻译成英文对了。

flag{happy double eleven}

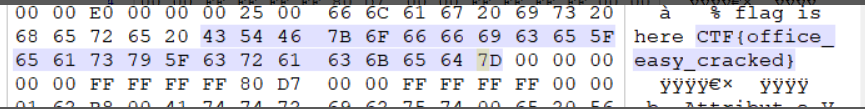

[HBNIS2018]excel破解 | SOLVED |

把excel 拉入winhex,找一下flag,尽然就找到了

flag{office_easy_cracked}

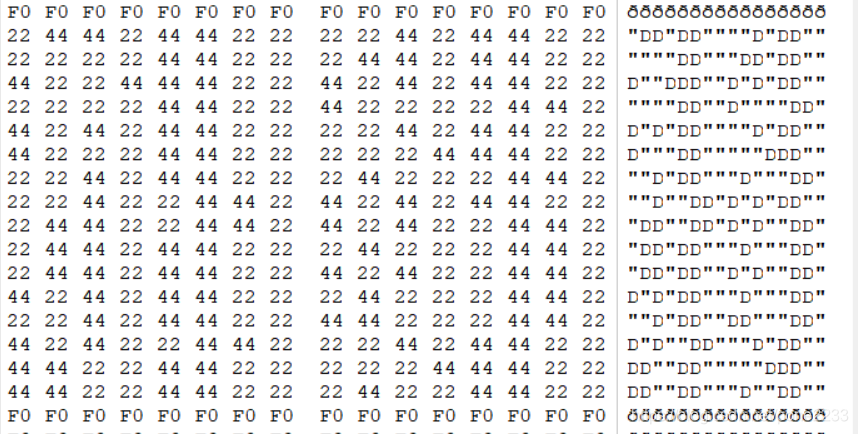

派大星的烦恼 | SOLVED |

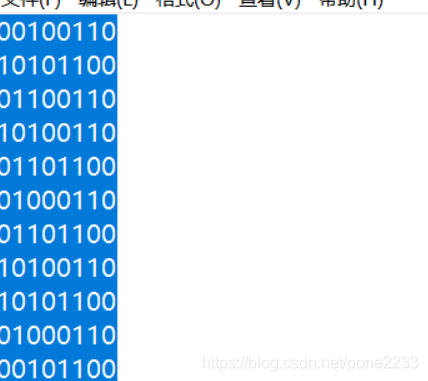

放入winhex看到了派大星受伤的地方拷贝出来

发现正好有256,32个二进制,然后转换一下用txt的替换

先后测试了很多,比如转换成ascii,MD532,最后不行了,就百度一下找到了大佬的解码脚本

def bin_to_str(s):

return ''.join([chr(i) for i in [int(b, 2) for b in s.split(' ')]])

a = "01101100 00101100 00001100 01101100 10011100 10101100 00001100 10000110 10101100 00101100 10001100 00011100 00101100 01000110 00100110 10101100 01100110 10100110 01101100 01000110 01101100 10100110 10101100 01000110 00101100 11000110 10100110 00101100 11001100 00011100 11001100 01001100"

a = a.split(' ')

flag=''

for i in a:

test=i[::-1]

flag+=bin_to_str(test) print flag

flag{6406950a54184bd5fe6b6e5b4ce43832}

从娃娃抓起 | SOLVED |

找了半天终于找到了

0086 1562 2535 5174 中文电码

人 工 智 能

bnhn s wwy vffg vffg rrhy fhnv 五笔编码

也 要 从 娃 娃 抓 起

flag{3b4b5dccd2c008fe7e2664bd1bc19292}

[DDCTF2018](╯°□°)╯︵ ┻━┻ | SOLVED |

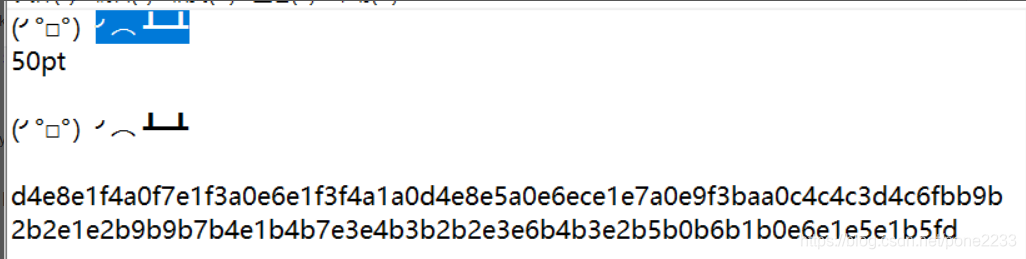

下面转成10进制,所有-128,在转ASCII。最后脚本

# -*- coding:utf-8 -*-zhua

# author: mochu7

def hex_str(str):#对字符串进行切片操作,每两位截取

hex_str_list=[]

for i in range(0,len(str)-1,2):

hex_str=str[i:i+2]

hex_str_list.append(hex_str)

print("hex列表:%s\n"%hex_str_list)

hex_to_str(hex_str_list) def hex_to_str(hex_str_list):

int_list=[]

dec_list=[]

flag=''

for i in range(0,len(hex_str_list)):#把16进制转化为10进制

int_str=int('0x%s'%hex_str_list[i],16)

int_list.append(int_str)

dec_list.append(int_str-128)#-128得到正确的ascii码

for i in range(0,len(dec_list)):#ascii码转化为字符串

flag += chr(dec_list[i])

print("转化为十进制int列表:%s\n"%int_list)

print("-128得到ASCII十进制dec列表:%s\n"%dec_list)

print('最终答案:%s'%flag) if __name__=='__main__':

str='d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9b2b2e1e2b9b9b7b4e1b4b7e3e4b3b2b2e3e6b4b3e2b5b0b6b1b0e6e1e5e1b5fd'

print("字符串长度:%s"%len(str))

hex_str(str)

That was fast! The flag is: DDCTF{922ab9974a47cd322cf43b50610faea5}

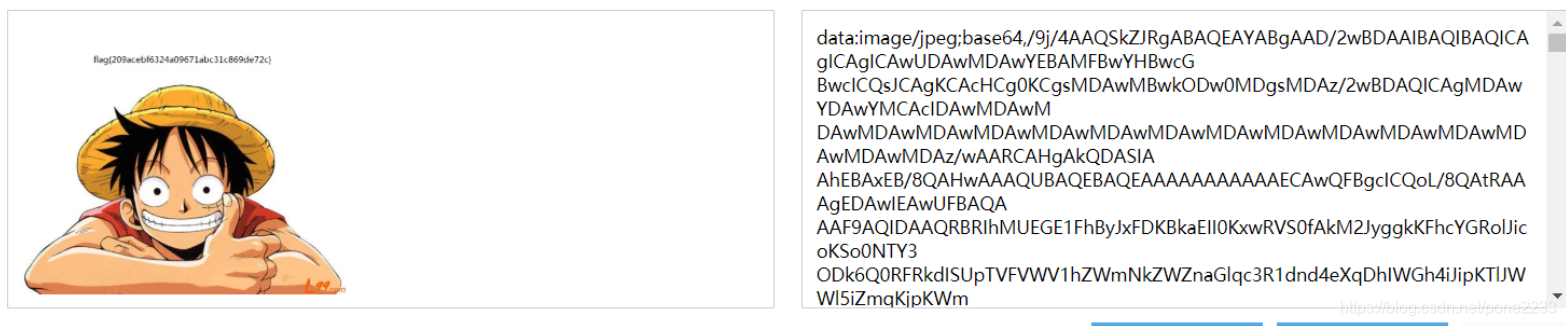

数据包中的线索 | SOLVED |

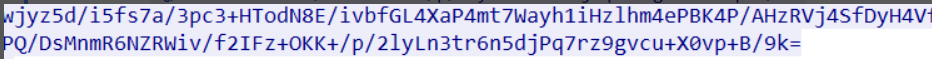

查看数据发现了base64加密,然后

看一下头

少了点东西给他加上头data:image/jpeg;base64,

flag{209acebf6324a09671abc31c869de72c}

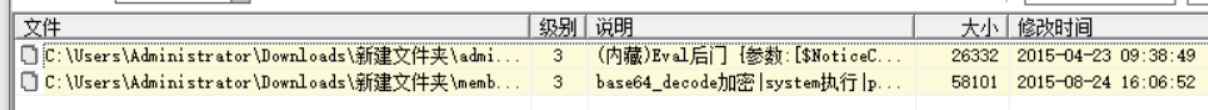

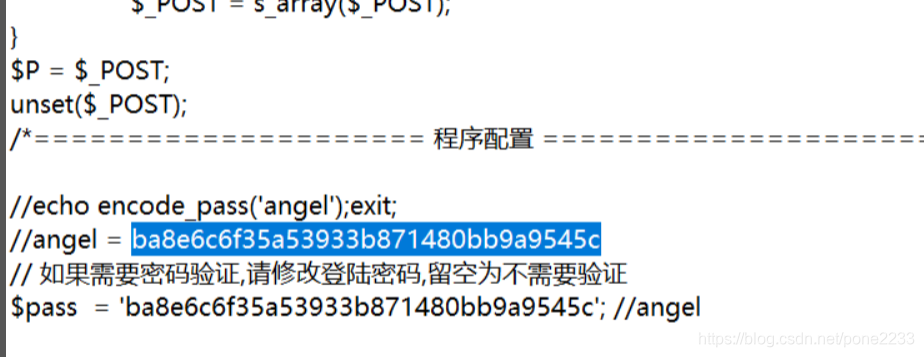

webshell后门 | SOLVED |

下载文件解压到文件夹中,然后用D盾给大家一个网址下载 扫描一下发现2个可疑的文件找一下

扫描一下发现2个可疑的文件找一下

其中txt找到了flag

flag{ba8e6c6f35a53933b871480bb9a9545c}

菜刀666 | SOLVED |

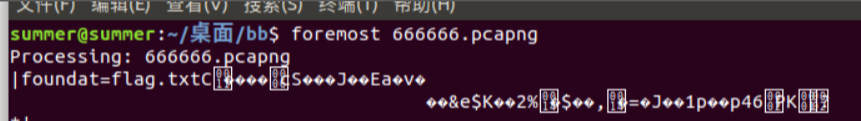

使用foremost分离一下 得到带锁的压缩包

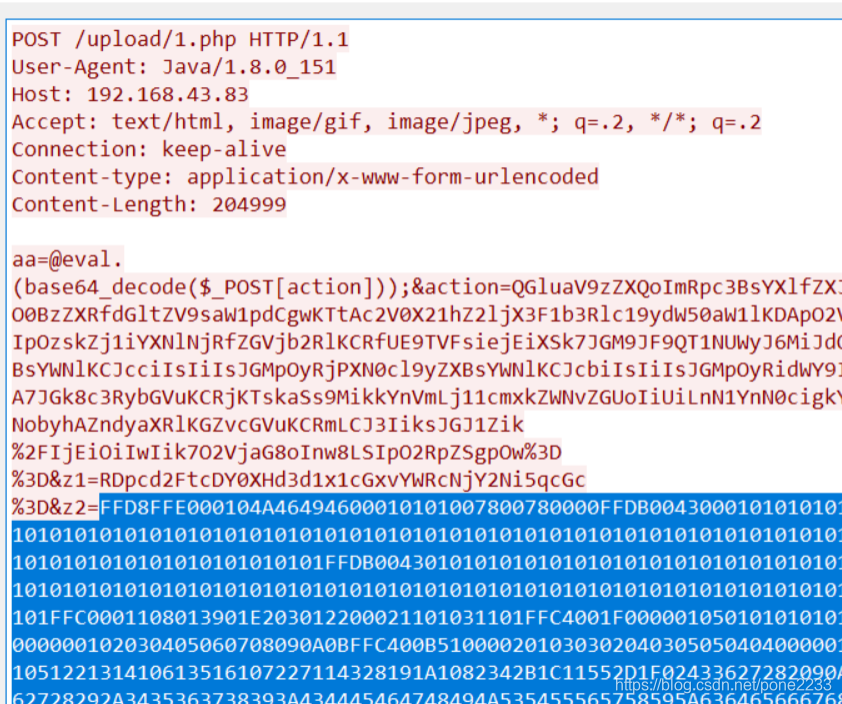

得到带锁的压缩包 然后在数据中找tcp数据流

然后在数据中找tcp数据流 在7的时候找到了一堆16进制代码

在7的时候找到了一堆16进制代码 然后放进winhex里面,发现是jpg图片,保存改个格式

然后放进winhex里面,发现是jpg图片,保存改个格式

Th1s_1s_p4sswd_!!! = 解压密码

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

Mysterious | SOLVED |

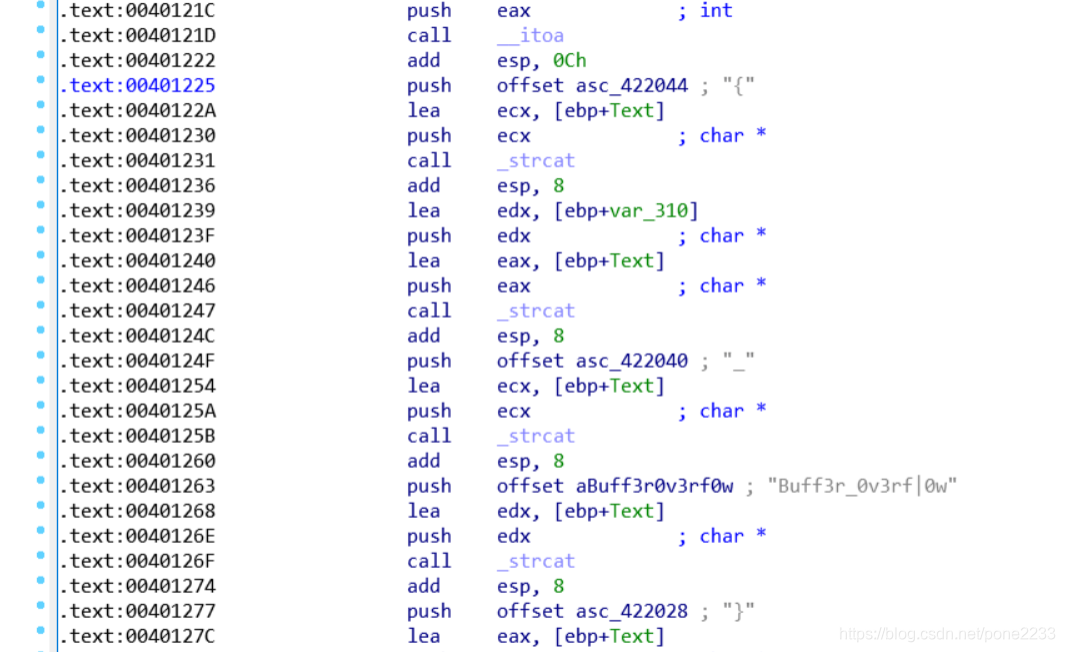

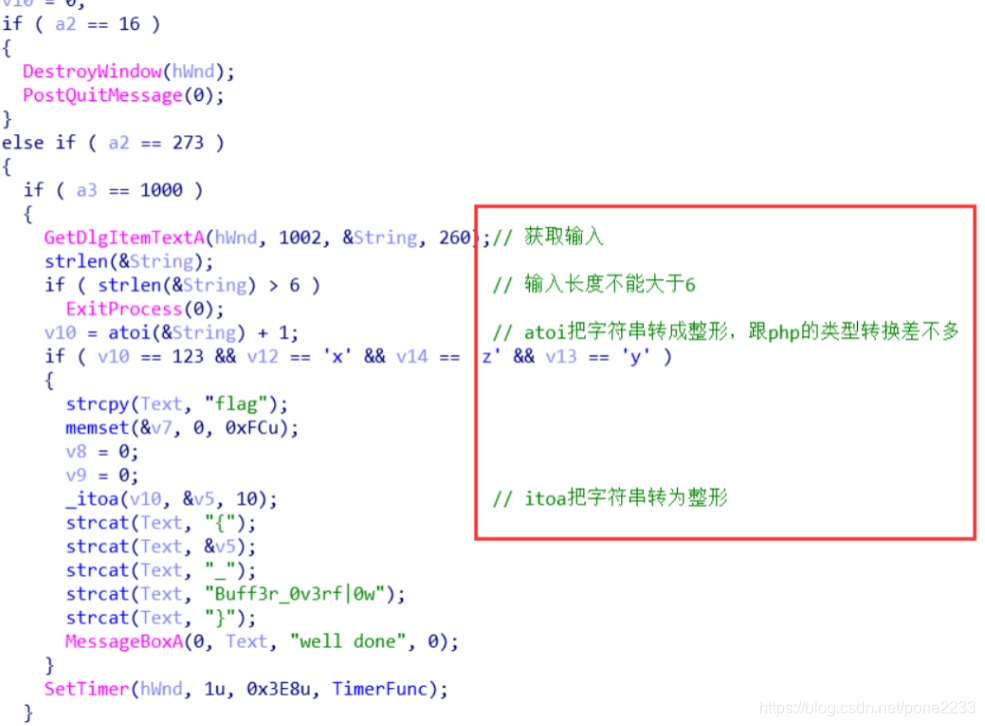

这题多半靠猜,请大家关注这个大佬看看详细方法,虽然我还是没看懂,ida也不是很会~呜呜呜,我没救了这个大佬哦Sea_Sand

在ida找到了似乎是flag,把他整合起来{%_Buff3r_0v3rf|0w} 似乎里面,少了一点东西百度一下,发现了函数

似乎里面,少了一点东西百度一下,发现了函数 算一下

算一下

{123_Buff3r_0v3rf|0w},也知道了这个软件的密码是122xyz

flag{123_Buff3r_0v3rf|0w}

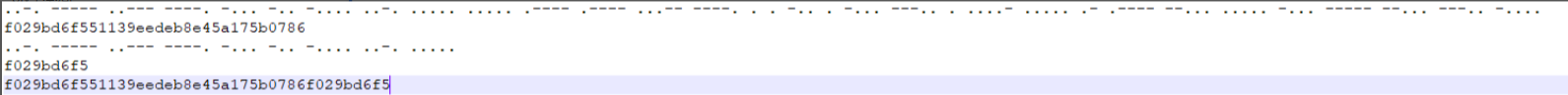

穿越时空的思念 | SOLVED |

用Audacity看 ,发现是莫斯密码解码一下,发现有重复的去掉。

,发现是莫斯密码解码一下,发现有重复的去掉。

flag{f029bd6f551139eedeb8e45a175b0786}

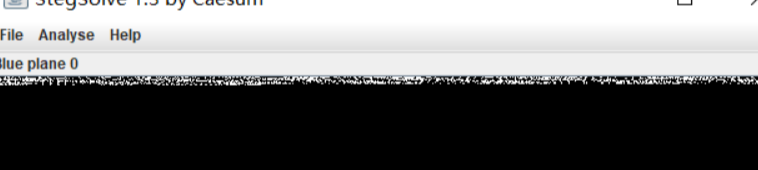

喵喵喵 | SOLVED |

用看图软件看一下,发现 所有颜色0通道里面东西,然后看一下发现了png格式。

所有颜色0通道里面东西,然后看一下发现了png格式。 (对了这个图片导出来会应为头多了2个删除就好了。)给了图片只有一半

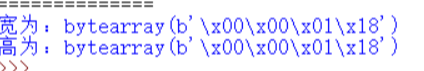

(对了这个图片导出来会应为头多了2个删除就好了。)给了图片只有一半 爆破一下高度,

爆破一下高度, 果然高度问题,

果然高度问题, 扫描就有了一个网盘地址(PS:暴躁!!!禁止套娃鸭

扫描就有了一个网盘地址(PS:暴躁!!!禁止套娃鸭 )

) 看起来不在txt中

看起来不在txt中

在大佬网址找到免费的Ntfsstreamsedotor,然后扫描一下

发现的pyc的发吧编译网址 看到了十进制老规矩脚本救助。

看到了十进制老规矩脚本救助。

import base64 text = ['96','65','93','123','91','97','22', '93','70','102','94','132','46','112','64','97','88','80','82','137','90','109','99','112']

text = text[::-1] def decode():

code = ''

for i in range(24):

if(i%2 == 0):

a = int(text[i]) - 10

else:

a = int(text[i]) + 10

a = i ^ a

code = code + chr(a)

print(code) decode()

flag{Y@e_Cl3veR_C1Ever!}

完本期结束了大家晚安,

对了附送大家一个破解算出png图片高度的脚本

import zlib

import struct filename = '1.png'

with open(filename, 'rb') as f:

all_b = f.read()

crc32key = int(all_b[29:33].hex(),16)

data = bytearray(all_b[12:29])

n = 4095 #理论上0xffffffff,但考虑到屏幕实际/cpu,0x0fff就差不多了

for w in range(n): #高和宽一起爆破

width = bytearray(struct.pack('>i', w)) #q为8字节,i为4字节,h为2字节

for h in range(n):

height = bytearray(struct.pack('>i', h))

for x in range(4):

data[x+4] = width[x]

data[x+8] = height[x]

crc32result = zlib.crc32(data)

if crc32result == crc32key:

print("宽为:",end="")

print(width)

print("高为:",end="")

print(height)

exit(0)

别问问就是大佬哪里找的,谢谢那位大佬~

BUUCTF-Misc-No.3的更多相关文章

- buuctf misc 刷题记录

1.金三胖 将gif分离出来. 2.N种方法解决 一个exe文件,果然打不开,在kali里分析一下:file KEY.exe,ascii text,先txt再说,base64 图片. 3.大白 crc ...

- buuctf misc wp 01

buuctf misc wp 01 1.金三胖 2.二维码 3.N种方法解决 4.大白 5.基础破解 6.你竟然赶我走 1.金三胖 root@kali:~/下载/CTF题目# unzip 77edf3 ...

- buuctf misc wp 02

buuctf misc wp 02 7.LSB 8.乌镇峰会种图 9.rar 10.qr 11.ningen 12.文件中的秘密 13.wireshark 14.镜子里面的世界 15.小明的保险箱 1 ...

- BUUCTF MISC部分题目wp

MISC这里是平台上比较简单的misc,都放在一起,难一些的会单独写1,二维码图片里藏了一个压缩包,用binwalk -e分离,提示密码为4个数字,fcrackzip -b -c1 -l 4 -u 得 ...

- BUUCTF MISC ZIP

这道题有点烦,拿出来单独写先贴两张图,一会用 首先这题给了68个压缩包,每个压缩包里只有4bytes大小,于是可以想到是crc爆破,自己写的脚本总是被killed,犯懒找了个脚本 import zip ...

- BUUCTF Misc 被偷走的文件

首先下载文件打开 得到一个流量文件 用wireshark打开 打开后 进行分析 看到有ftp流量,于是过滤ftp 看到被偷走的是flag.rar 接下用binwalk进行分离 binwalk -e f ...

- ctf每周一练

buuctf misc: 你猜我是个啥 下载之后,是一个zip文件,解压,提示不是解压文件 放进HxD中进行分析,发现这是一个png文件,改后缀 打开后,发现是一张二维码,我们尝试用CQR进行扫描, ...

- BUUCTF Crypto

BUUCTF 几道crypto WP [AFCTF2018]Morse 简单的莫尔斯密码,最直观的莫尔斯密码是直接采用空格分割的点和划线,这题稍微绕了一下使用的是斜杠来划分 所以首先将斜杠全部替换为空 ...

- sun.misc.BASE64Encoder找不到jar包的解决方法

1.右键项目->属性->java bulid path->jre System Library->access rules->resolution选择accessible ...

- sun.misc.Unsafe的理解

以下sun.misc.Unsafe源码和demo基于jdk1.7: 最近在看J.U.C里的源码,很多都用到了sun.misc.Unsafe这个类,一知半解,看起来总感觉有点不尽兴,所以打算对Unsaf ...

随机推荐

- Redis之分布式锁实现

点赞再看,养成习惯,微信搜索[三太子敖丙]关注这个互联网苟且偷生的工具人. 本文 GitHub https://github.com/JavaFamily 已收录,有一线大厂面试完整考点.资料以及我的 ...

- [Web][学习随笔]Session&cookie

Session 从登录建立连接到退出就是一次会话.Session数据就会在会话期间用户存在服务器端的数据.这样,当用户在Web页之间跳转时,存储在Session对象中的变量将不会丢失,而是在整个用户会 ...

- 全网最全95道MongoDB面试题1万字详细解析

1.mongodb是什么? MongoDB 是由 C++语言编写的,是一个基于分布式文件存储的开源数据库系统. 在高负载的情况下,添加更多的节点,可以保证服务器性能. MongoDB 旨在给 WEB ...

- 数列计算I(整理四舍五入)

问题 C: 数列计算I(点击) 时间限制: 1 Sec 内存限制: 128 MB ...

- CentOS8.1安装Docker及Docker-compose

使用 Docker 仓库进行安装 在新主机上首次安装 Docker Engine-Community 之前,需要设置 Docker 仓库.之后,您可以从仓库安装和更新 Docker. 设置仓库 安装所 ...

- 【JMeter_02】JMeter目录结构与功能模块介绍

安装包目录结构 1.backups: 存放jmeter对脚本的自动备份保存文件 2.bin:jmeter的可执行文件目录,包含启动.配置等相关文件 3.dosc:程序自带的官方文档本地存放目录 4.e ...

- Laya 吐槽日志.

新换了一个公司,公司有两个产品都是用的laya, 一个as写的2D游戏, 一个ts写的3D游戏 as写小游戏,各种不舒服啊, 一堆 __JS这样的代码, 体验极差. laya IDE 按钮只能做 ...

- JNI通过线程c回调java层的函数

1.参看博客:http://www.jianshu.com/p/e576c7e1c403 Android JNI 篇 - JNI回调的三种方法(精华篇) 2.参看博客: JNI层线程回调Java函数关 ...

- Auto-keras API详解

在网上找到的Auto-keras API详解,非常全面,防止丢失记录在这! Auto-Keras API详解(1)——安装Auto-Keras https://blog.csdn.net/weixin ...

- 【博弈】HDU - 5963 朋友

题目 B君在围观一群男生和一群女生玩游戏,具体来说游戏是这样的: 给出一棵n个节点的树,这棵树的每条边有一个权值,这个权值只可能是0或1. 在一局游戏开始时,会确定一个节点作为根.接下来从女生开始,双 ...